IT Professional Security - ΤΕΥΧΟΣ 30

Περιοδικό για το Enterprise Computing και την ασφάλεια πληροφοριών.

Περιοδικό για το Enterprise Computing και την ασφάλεια πληροφοριών.

- No tags were found...

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

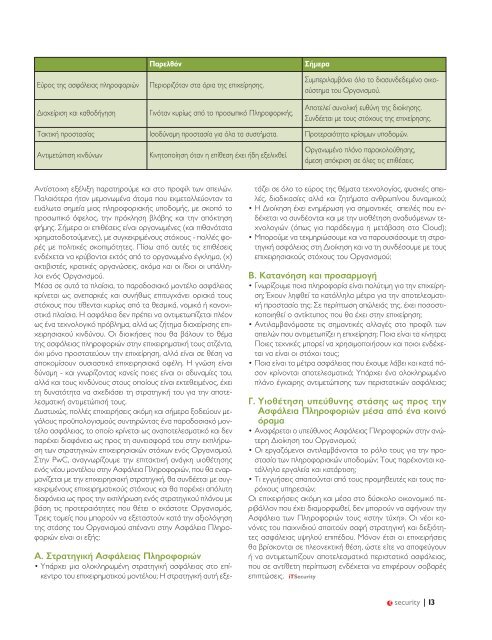

Εύρος της ασφάλειας πληροφοριών<br />

Διαχείριση και καθοδήγηση<br />

Παρελθόν<br />

Περιοριζόταν στα όρια της επιχείρησης.<br />

Γινόταν κυρίως από το προσωπικό Πληροφορικής.<br />

Σήμερα<br />

Συμπεριλαμβάνει όλο το διασυνδεδεμένο οικοσύστημα<br />

του Οργανισμού.<br />

Αποτελεί συνολική ευθύνη της διοίκησης.<br />

Συνδέεται με τους στόχους της επιχείρησης.<br />

Τακτική προστασίας Ισοδύναμη προστασία για όλα τα συστήματα. Προτεραιότητα κρίσιμων υποδομών.<br />

Αντιμετώπιση κινδύνων<br />

Κινητοποίηση όταν η επίθεση έχει ήδη εξελιχθεί.<br />

Οργανωμένο πλάνο παρακολούθησης,<br />

άμεση απόκριση σε όλες τις επιθέσεις.<br />

Αντίστοιχη εξέλιξη παρατηρούμε και στο προφίλ των απειλών.<br />

Παλαιότερα ήταν μεμονωμένα άτομα που εκμεταλλεύονταν τα<br />

ευάλωτα σημεία μιας πληροφοριακής υποδομής, με σκοπό το<br />

προσωπικό όφελος, την πρόκληση βλάβης και την απόκτηση<br />

φήμης. Σήμερα οι επιθέσεις είναι οργανωμένες (και πιθανότατα<br />

χρηματοδοτούμενες), με συγκεκριμένους στόχους - πολλές φορές<br />

με πολιτικές σκοπιμότητες. Πίσω από αυτές τις επιθέσεις<br />

ενδέχεται να κρύβονται εκτός από το οργανωμένο έγκλημα, (χ)<br />

ακτιβιστές, κρατικές οργανώσεις, ακόμα και οι ίδιοι οι υπάλληλοι<br />

ενός Οργανισμού.<br />

Μέσα σε αυτά τα πλαίσια, το παραδοσιακό μοντέλο ασφάλειας<br />

κρίνεται ως ανεπαρκές και συνήθως επιτυγχάνει οριακά τους<br />

στόχους που τίθενται κυρίως από τα θεσμικά, νομικά ή κανονιστικά<br />

πλαίσια. Η ασφάλεια δεν πρέπει να αντιμετωπίζεται πλέον<br />

ως ένα τεχνολογικό πρόβλημα, αλλά ως ζήτημα διαχείρισης επιχειρησιακού<br />

κινδύνου. Οι διοικήσεις που θα βάλουν το θέμα<br />

της ασφάλειας πληροφοριών στην επιχειρηματική τους ατζέντα,<br />

όχι μόνο προστατεύουν την επιχείρηση, αλλά είναι σε θέση να<br />

αποκομίσουν ουσιαστικά επιχειρησιακά οφέλη. Η γνώση είναι<br />

δύναμη - και γνωρίζοντας κανείς ποιες είναι οι αδυναμίες του,<br />

αλλά και τους κινδύνους στους οποίους είναι εκτεθειμένος, έχει<br />

τη δυνατότητα να σχεδιάσει τη στρατηγική του για την αποτελεσματική<br />

αντιμετώπισή τους.<br />

Δυστυχώς, πολλές επιχειρήσεις ακόμη και σήμερα ξοδεύουν μεγάλους<br />

προϋπολογισμούς συντηρώντας ένα παραδοσιακό μοντέλο<br />

ασφάλειας, το οποίο κρίνεται ως αναποτελεσματικό και δεν<br />

παρέχει διαφάνεια ως προς τη συνεισφορά του στην εκπλήρωση<br />

των στρατηγικών επιχειρησιακών στόχων ενός Οργανισμού.<br />

Στην PwC, αναγνωρίζουμε την επιτακτική ανάγκη υιοθέτησης<br />

ενός νέου μοντέλου στην Ασφάλεια Πληροφοριών, που θα εναρμονίζεται<br />

με την επιχειρησιακή στρατηγική, θα συνδέεται με συγκεκριμένους<br />

επιχειρηματικούς στόχους και θα παρέχει απόλυτη<br />

διαφάνεια ως προς την εκπλήρωση ενός στρατηγικού πλάνου με<br />

βάση τις προτεραιότητες που θέτει ο εκάστοτε Οργανισμός.<br />

Τρεις τομείς που μπορούν να εξεταστούν κατά την αξιολόγηση<br />

της στάσης του Οργανισμού απέναντι στην Ασφάλεια Πληροφοριών<br />

είναι οι εξής:<br />

Α. Στρατηγική Ασφάλειας Πληροφοριών<br />

• Υπάρχει μια ολοκληρωμένη στρατηγική ασφάλειας στο επίκεντρο<br />

του επιχειρηματικού μοντέλου; Η στρατηγική αυτή εξετάζει<br />

σε όλο το εύρος της θέματα τεχνολογίας, φυσικές απειλές,<br />

διαδικασίες αλλά και ζητήματα ανθρωπίνου δυναμικού;<br />

• Η Διοίκηση έχει ενημέρωση για σημαντικές απειλές που ενδέχεται<br />

να συνδέονται και με την υιοθέτηση αναδυόμενων τεχνολογιών<br />

(όπως για παράδειγμα η μετάβαση στο Cloud);<br />

• Μπορούμε να τεκμηριώσουμε και να παρουσιάσουμε τη στρατηγική<br />

ασφάλειας στη Διοίκηση και να τη συνδέσουμε με τους<br />

επιχειρησιακούς στόχους του Οργανισμού;<br />

Β. Κατανόηση και προσαρμογή<br />

• Γνωρίζουμε ποια πληροφορία είναι πολύτιμη για την επιχείρηση;<br />

Έχουν ληφθεί τα κατάλληλα μέτρα για την αποτελεσματική<br />

προστασία της; Σε περίπτωση απώλειάς της, έχει ποσοστικοποιηθεί<br />

ο αντίκτυπος που θα έχει στην επιχείρηση;<br />

• Αντιλαμβανόμαστε τις σημαντικές αλλαγές στο προφίλ των<br />

απειλών που αντιμετωπίζει η επιχείρηση; Ποια είναι τα κίνητρα;<br />

Ποιες τεχνικές μπορεί να χρησιμοποιήσουν και ποιοι ενδέχεται<br />

να είναι οι στόχοι τους;<br />

• Ποια είναι τα μέτρα ασφάλειας που έχουμε λάβει και κατά πόσον<br />

κρίνονται αποτελεσματικά; Υπάρχει ένα ολοκληρωμένο<br />

πλάνο έγκαιρης αντιμετώπισης των περιστατικών ασφάλειας;<br />

Γ. Υιοθέτηση υπεύθυνης στάσης ως προς την<br />

Ασφάλεια Πληροφοριών μέσα από ένα κοινό<br />

όραμα<br />

• Αναφέρεται ο υπεύθυνος Ασφάλειας Πληροφοριών στην ανώτερη<br />

Διοίκηση του Οργανισμού;<br />

• Οι εργαζόμενοι αντιλαμβάνονται το ρόλο τους για την προστασία<br />

των πληροφοριακών υποδομών; Τους παρέχονται κατάλληλα<br />

εργαλεία και κατάρτιση;<br />

• Τι εγγυήσεις απαιτούνται από τους προμηθευτές και τους παρόχους<br />

υπηρεσιών;<br />

Οι επιχειρήσεις ακόμη και μέσα στο δύσκολο οικονομικό περιβάλλον<br />

που έχει διαμορφωθεί, δεν μπορούν να αφήνουν την<br />

Ασφάλεια των Πληροφοριών τους «στην τύχη». Οι νέοι κανόνες<br />

του παιχνιδιού απαιτούν σαφή στρατηγική και δεξιότητες<br />

ασφάλειας υψηλού επιπέδου. Μόνον έτσι οι επιχειρήσεις<br />

θα βρίσκονται σε πλεονεκτική θέση, ώστε είτε να αποφεύγουν<br />

ή να αντιμετωπίζουν αποτελεσματικά περιστατικά ασφάλειας,<br />

που σε αντίθετη περίπτωση ενδέχεται να επιφέρουν σοβαρές<br />

επιπτώσεις. iT<strong>Security</strong><br />

security | 13