Facharbeit Kryptologie

Facharbeit Kryptologie

Facharbeit Kryptologie

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

<strong>Facharbeit</strong> <strong>Kryptologie</strong><br />

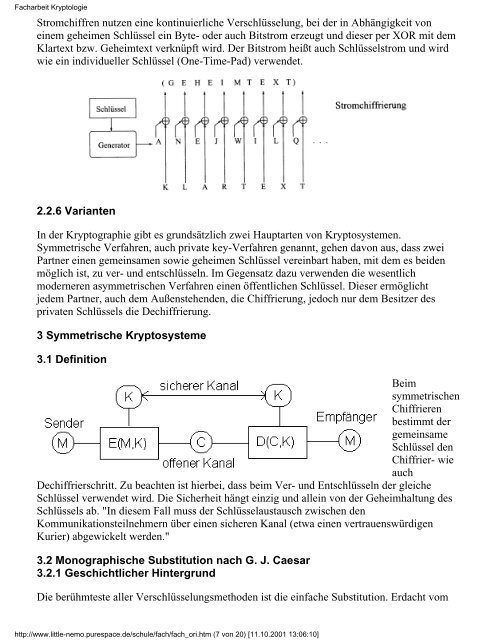

Stromchiffren nutzen eine kontinuierliche Verschlüsselung, bei der in Abhängigkeit von<br />

einem geheimen Schlüssel ein Byte- oder auch Bitstrom erzeugt und dieser per XOR mit dem<br />

Klartext bzw. Geheimtext verknüpft wird. Der Bitstrom heißt auch Schlüsselstrom und wird<br />

wie ein individueller Schlüssel (One-Time-Pad) verwendet.<br />

2.2.6 Varianten<br />

In der Kryptographie gibt es grundsätzlich zwei Hauptarten von Kryptosystemen.<br />

Symmetrische Verfahren, auch private key-Verfahren genannt, gehen davon aus, dass zwei<br />

Partner einen gemeinsamen sowie geheimen Schlüssel vereinbart haben, mit dem es beiden<br />

möglich ist, zu ver- und entschlüsseln. Im Gegensatz dazu verwenden die wesentlich<br />

moderneren asymmetrischen Verfahren einen öffentlichen Schlüssel. Dieser ermöglicht<br />

jedem Partner, auch dem Außenstehenden, die Chiffrierung, jedoch nur dem Besitzer des<br />

privaten Schlüssels die Dechiffrierung.<br />

3 Symmetrische Kryptosysteme<br />

3.1 Definition<br />

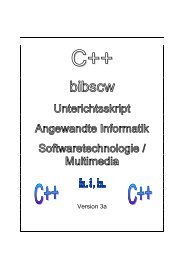

Beim<br />

symmetrischen<br />

Chiffrieren<br />

bestimmt der<br />

gemeinsame<br />

Schlüssel den<br />

Chiffrier- wie<br />

auch<br />

Dechiffrierschritt. Zu beachten ist hierbei, dass beim Ver- und Entschlüsseln der gleiche<br />

Schlüssel verwendet wird. Die Sicherheit hängt einzig und allein von der Geheimhaltung des<br />

Schlüssels ab. "In diesem Fall muss der Schlüsselaustausch zwischen den<br />

Kommunikationsteilnehmern über einen sicheren Kanal (etwa einen vertrauenswürdigen<br />

Kurier) abgewickelt werden."<br />

3.2 Monographische Substitution nach G. J. Caesar<br />

3.2.1 Geschichtlicher Hintergrund<br />

Die berühmteste aller Verschlüsselungsmethoden ist die einfache Substitution. Erdacht vom<br />

http://www.little-nemo.purespace.de/schule/fach/fach_ori.htm (7 von 20) [11.10.2001 13:06:10]