Download Masterarbeit Timo Meinen - Meinen, Timo

Download Masterarbeit Timo Meinen - Meinen, Timo

Download Masterarbeit Timo Meinen - Meinen, Timo

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

KAPITEL 3. SICHERHEIT IN JAVA-ANWENDUNGEN<br />

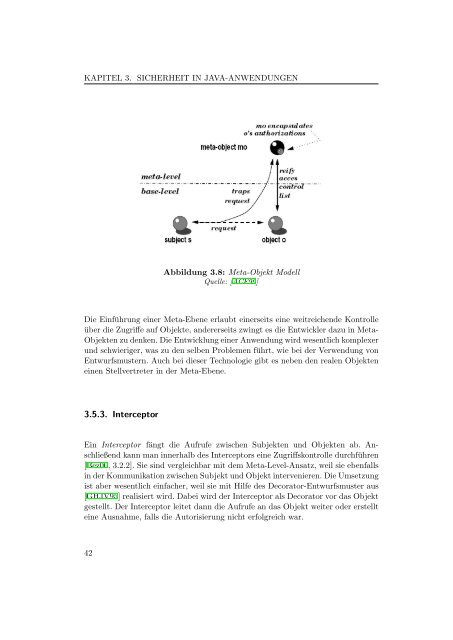

Abbildung 3.8: Meta-Objekt Modell<br />

Quelle: [ACF99]<br />

Die Einführung einer Meta-Ebene erlaubt einerseits eine weitreichende Kontrolle<br />

über die Zugriffe auf Objekte, andererseits zwingt es die Entwickler dazu in Meta-<br />

Objekten zu denken. Die Entwicklung einer Anwendung wird wesentlich komplexer<br />

und schwieriger, was zu den selben Problemen führt, wie bei der Verwendung von<br />

Entwurfsmustern. Auch bei dieser Technologie gibt es neben den realen Objekten<br />

einen Stellvertreter in der Meta-Ebene.<br />

3.5.3. Interceptor<br />

Ein Interceptor fängt die Aufrufe zwischen Subjekten und Objekten ab. Anschließend<br />

kann man innerhalb des Interceptors eine Zugriffskontrolle durchführen<br />

[Bez00, 3.2.2]. Sie sind vergleichbar mit dem Meta-Level-Ansatz, weil sie ebenfalls<br />

in der Kommunikation zwischen Subjekt und Objekt intervenieren. Die Umsetzung<br />

ist aber wesentlich einfacher, weil sie mit Hilfe des Decorator-Entwurfsmuster aus<br />

[GHJV95] realisiert wird. Dabei wird der Interceptor als Decorator vor das Objekt<br />

gestellt. Der Interceptor leitet dann die Aufrufe an das Objekt weiter oder erstellt<br />

eine Ausnahme, falls die Autorisierung nicht erfolgreich war.<br />

42