Certified IT-Security Manager - SySS GmbH

Certified IT-Security Manager - SySS GmbH

Certified IT-Security Manager - SySS GmbH

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

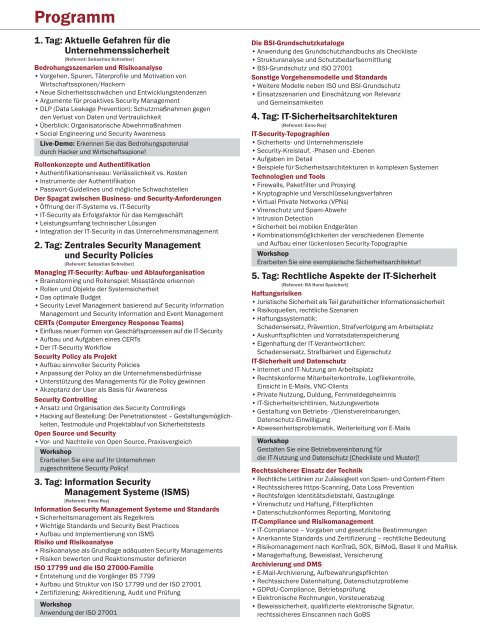

Programm<br />

1. Tag: Aktuelle Gefahren für die<br />

Unternehmenssicherheit<br />

[Referent: Sebastian Schreiber]<br />

Bedrohungsszenarien und Risikoanalyse<br />

• Vorgehen, Spuren, Täterprofile und Motivation von<br />

Wirtschaftsspionen/Hackern<br />

• Neue Sicherheitsschwächen und Entwicklungstendenzen<br />

• Argumente für proaktives <strong>Security</strong> Management<br />

• DLP (Data Leakage Prevention): Schutzmaßnahmen gegen<br />

den Verlust von Daten und Vertraulichkeit<br />

• Überblick: Organisatorische Abwehrmaßnahmen<br />

• Social Engineering und <strong>Security</strong> Awareness<br />

Live-Demo: Erkennen Sie das Bedrohungspotenzial<br />

durch Hacker und Wirtschaftsspione!<br />

Rollenkonzepte und Authentifikation<br />

• Authentifikationsniveau: Verlässlichkeit vs. Kosten<br />

• Instrumente der Authentifikation<br />

• Passwort-Guidelines und mögliche Schwachstellen<br />

Der Spagat zwischen Business- und <strong>Security</strong>-Anforderungen<br />

• Öffnung der <strong>IT</strong>-Systeme vs. <strong>IT</strong>-<strong>Security</strong><br />

• <strong>IT</strong>-<strong>Security</strong> als Erfolgsfaktor für das Kerngeschäft<br />

• Leistungsumfang technischer Lösungen<br />

• Integration der <strong>IT</strong>-<strong>Security</strong> in das Unternehmensmanagement<br />

2. Tag: Zentrales <strong>Security</strong> Management<br />

und <strong>Security</strong> Policies<br />

[Referent: Sebastian Schreiber]<br />

Managing <strong>IT</strong>-<strong>Security</strong>: Aufbau- und Ablauforganisation<br />

• Brainstorming und Rollenspiel: Missstände erkennen<br />

• Rollen und Objekte der Systemsicherheit<br />

• Das optimale Budget<br />

• <strong>Security</strong> Level Management basierend auf <strong>Security</strong> Information<br />

Management und <strong>Security</strong> Information and Event Management<br />

CERTs (Computer Emergency Response Teams)<br />

• Einfluss neuer Formen von Geschäftsprozessen auf die <strong>IT</strong>-<strong>Security</strong><br />

• Aufbau und Aufgaben eines CERTs<br />

• Der <strong>IT</strong>-<strong>Security</strong> Workflow<br />

<strong>Security</strong> Policy als Projekt<br />

• Aufbau sinnvoller <strong>Security</strong> Policies<br />

• Anpassung der Policy an die Unternehmensbedürfnisse<br />

• Unterstützung des Managements für die Policy gewinnen<br />

• Akzeptanz der User als Basis für Awareness<br />

<strong>Security</strong> Controlling<br />

• Ansatz und Organisation des <strong>Security</strong> Controllings<br />

• Hacking auf Bestellung: Der Penetrationstest – Gestaltungsmöglichkeiten,<br />

Testmodule und Projektablauf von Sicherheitstests<br />

Open Source und <strong>Security</strong><br />

• Vor- und Nachteile von Open Source, Praxisvergleich<br />

Workshop<br />

Erarbeiten Sie eine auf Ihr Unternehmen<br />

zugeschnittene <strong>Security</strong> Policy!<br />

3. Tag: Information <strong>Security</strong><br />

Management Systeme (ISMS)<br />

[Referent: Enno Rey]<br />

Information <strong>Security</strong> Management Systeme und Standards<br />

• Sicherheitsmanagement als Regelkreis<br />

• Wichtige Standards und <strong>Security</strong> Best Practices<br />

• Aufbau und Implementierung von ISMS<br />

Risiko und Risikoanalyse<br />

• Risikoanalyse als Grundlage adäquaten <strong>Security</strong> Managements<br />

• Risiken bewerten und Reaktionsmuster definieren<br />

ISO 17799 und die ISO 27000-Familie<br />

• Entstehung und die Vorgänger BS 7799<br />

• Aufbau und Struktur von ISO 17799 und der ISO 27001<br />

• Zertifizierung: Akkreditierung, Audit und Prüfung<br />

Workshop<br />

Anwendung der ISO 27001<br />

Die BSI-Grundschutzkataloge<br />

• Anwendung des Grundschutzhandbuchs als Checkliste<br />

• Strukturanalyse und Schutzbedarfsermittlung<br />

• BSI-Grundschutz und ISO 27001<br />

Sonstige Vorgehensmodelle und Standards<br />

• Weitere Modelle neben ISO und BSI-Grundschutz<br />

• Einsatzszenarien und Einschätzung von Relevanz<br />

und Gemeinsamkeiten<br />

4. Tag: <strong>IT</strong>-Sicherheitsarchitekturen<br />

[Referent: Enno Rey]<br />

<strong>IT</strong>-<strong>Security</strong>-Topographien<br />

• Sicherheits- und Unternehmensziele<br />

• <strong>Security</strong>-Kreislauf, -Phasen und -Ebenen<br />

• Aufgaben im Detail<br />

• Beispiele für Sicherheitsarchitekturen in komplexen Systemen<br />

Technologien und Tools<br />

• Firewalls, Paketfilter und Proxying<br />

• Kryptographie und Verschlüsselungsverfahren<br />

• Virtual Private Networks (VPNs)<br />

• Virenschutz und Spam-Abwehr<br />

• Intrusion Detection<br />

• Sicherheit bei mobilen Endgeräten<br />

• Kombinationsmöglichkeiten der verschiedenen Elemente<br />

und Aufbau einer lückenlosen <strong>Security</strong>-Topographie<br />

Workshop<br />

Erarbeiten Sie eine exemplarische Sicherheitsarchitektur!<br />

5. Tag: Rechtliche Aspekte der <strong>IT</strong>-Sicherheit<br />

[Referent: RA Horst Speichert]<br />

Haftungsrisiken<br />

• Juristische Sicherheit als Teil ganzheitlicher Informationssicherheit<br />

• Risikoquellen, rechtliche Szenarien<br />

• Haftungssystematik:<br />

Schadensersatz, Prävention, Strafverfolgung am Arbeitsplatz<br />

• Auskunftspflichten und Vorratsdatenspeicherung<br />

• Eigenhaftung der <strong>IT</strong>-Verantwortlichen:<br />

Schadensersatz, Strafbarkeit und Eigenschutz<br />

<strong>IT</strong>-Sicherheit und Datenschutz<br />

• Internet und <strong>IT</strong>-Nutzung am Arbeitsplatz<br />

• Rechtskonforme Mitarbeiterkontrolle, Logfilekontrolle,<br />

Einsicht in E-Mails, VNC-Clients<br />

• Private Nutzung, Duldung, Fernmeldegeheimnis<br />

• <strong>IT</strong>-Sicherheitsrichtlinien, Nutzungsverbote<br />

• Gestaltung von Betriebs- /Dienstvereinbarungen,<br />

Datenschutz-Einwilligung<br />

• Abwesenheitsproblematik, Weiterleitung von E-Mails<br />

Workshop<br />

Gestalten Sie eine Betriebsvereinbarung für<br />

die <strong>IT</strong>-Nutzung und Datenschutz [Checkliste und Muster]!<br />

Rechtssicherer Einsatz der Technik<br />

• Rechtliche Leitlinien zur Zulässigkeit von Spam- und Content-Filtern<br />

• Rechtssicheres https-Scanning, Data Loss Prevention<br />

• Rechtsfolgen Identitätsdiebstahl, Gastzugänge<br />

• Virenschutz und Haftung, Filterpflichten<br />

• Datenschutzkonformes Reporting, Monitoring<br />

<strong>IT</strong>-Compliance und Risikomanagement<br />

• <strong>IT</strong>-Compliance – Vorgaben und gesetzliche Bestimmungen<br />

• Anerkannte Standards und Zertifizierung – rechtliche Bedeutung<br />

• Risikomanagement nach KonTraG, SOX, BilMoG, Basel II und MaRisk<br />

• <strong>Manager</strong>haftung, Beweislast, Versicherung<br />

Archivierung und DMS<br />

• E-Mail-Archivierung, Aufbewahrungspflichten<br />

• Rechtssichere Datenhaltung, Datenschutzprobleme<br />

• GDPdU-Compliance, Betriebsprüfung<br />

• Elektronische Rechnungen, Vorsteuerabzug<br />

• Beweissicherheit, qualifizierte elektronische Signatur,<br />

rechtssicheres Einscannen nach GoBS