Zertifizierungsreport AVA-Sign Version 2.1 - T-systems-zert.de

Zertifizierungsreport AVA-Sign Version 2.1 - T-systems-zert.de

Zertifizierungsreport AVA-Sign Version 2.1 - T-systems-zert.de

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

Sicherheitsvorgaben <strong>AVA</strong>-<strong>Sign</strong> <strong>Version</strong> <strong>2.1</strong><br />

Z3 Authentizität <strong>de</strong>r Angebotsunterlagen schützen (<strong>Sign</strong>aturerzeugung)<br />

Der EVG ermöglicht es als <strong>Sign</strong>aturanwendungskomponente, Verfälschungen <strong>de</strong>r durch<br />

<strong>de</strong>n Bieter erstellten und für eine Einreichung vorgsehenen Angebotsunterlagen durch eine<br />

qualifizierte elektronische <strong>Sign</strong>atur erkennbar zu machen.<br />

Z4 Vertraulichkeit <strong>de</strong>r Angebotsunterlagen vor externen Angreifern schützen (Verschlüsselung)<br />

Der EVG ermöglicht es <strong>de</strong>m Bearbeiter, die Vertraulichkeit <strong>de</strong>r Angebotsunterlagen vor<br />

externen Angreifern zu schützen. Nur <strong>de</strong>r Kartenhalter und die vorgesehenen Empfänger<br />

<strong>de</strong>r Angebotsunterlagen sollen die an <strong>de</strong>n <strong>AVA</strong>-Online-Server versandten Angebotsunterlagen<br />

lesen können.<br />

Z5 Schutz vor Mißbrauch<br />

Der EVG verhin<strong>de</strong>rt Mißbrauch <strong>de</strong>r Chipkarte nach Authentisierung <strong>de</strong>s Kartenhalters für<br />

die Erstellung qualifizierter <strong>Sign</strong>aturen an<strong>de</strong>rer Daten durch einen lokalen Angreifer.<br />

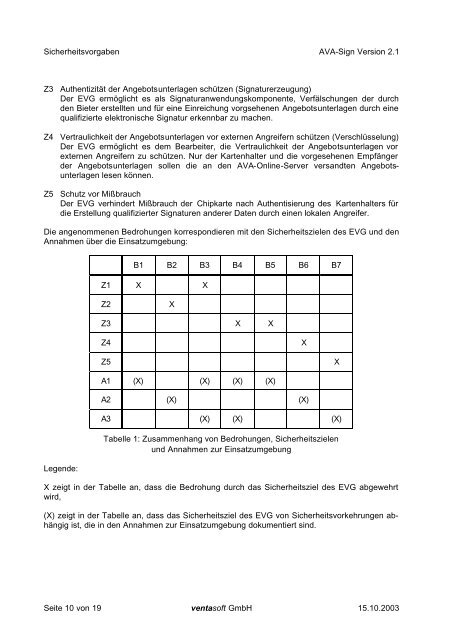

Die angenommenen Bedrohungen korrespondieren mit <strong>de</strong>n Sicherheitszielen <strong>de</strong>s EVG und <strong>de</strong>n<br />

Annahmen über die Einsatzumgebung:<br />

B1 B2 B3 B4 B5 B6 B7<br />

Z1 X X<br />

Z2<br />

X<br />

Z3 X X<br />

Z4<br />

X<br />

Z5<br />

X<br />

A1 (X) (X) (X) (X)<br />

A2 (X) (X)<br />

A3 (X) (X) (X)<br />

Tabelle 1: Zusammenhang von Bedrohungen, Sicherheitszielen<br />

und Annahmen zur Einsatzumgebung<br />

Legen<strong>de</strong>:<br />

X zeigt in <strong>de</strong>r Tabelle an, dass die Bedrohung durch das Sicherheitsziel <strong>de</strong>s EVG abgewehrt<br />

wird,<br />

(X) zeigt in <strong>de</strong>r Tabelle an, dass das Sicherheitsziel <strong>de</strong>s EVG von Sicherheitsvorkehrungen abhängig<br />

ist, die in <strong>de</strong>n Annahmen zur Einsatzumgebung dokumentiert sind.<br />

Seite 10 von 19 ventasoft GmbH 15.10.2003