14. Firewalls und Intrusion Detection Systeme

14. Firewalls und Intrusion Detection Systeme

14. Firewalls und Intrusion Detection Systeme

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

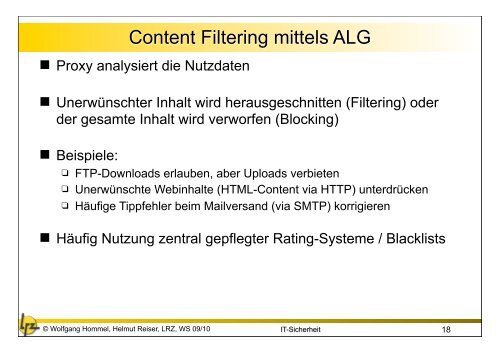

Content Filtering mittels ALG<br />

Proxy analysiert die Nutzdaten<br />

Unerwünschter Inhalt wird herausgeschnitten (Filtering) oder<br />

der gesamte Inhalt wird verworfen (Blocking)<br />

Beispiele:<br />

FTP-Downloads erlauben, aber Uploads verbieten<br />

Unerwünschte Webinhalte (HTML-Content via HTTP) unterdrücken<br />

Häufige Tippfehler beim Mailversand (via SMTP) korrigieren<br />

Häufig Nutzung zentral gepflegter Rating-<strong>Systeme</strong> / Blacklists<br />

© Wolfgang Hommel, Helmut Reiser, LRZ, WS 09/10 IT-Sicherheit<br />

18