Digitale Signaturen - Tibor Jager

Digitale Signaturen - Tibor Jager

Digitale Signaturen - Tibor Jager

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

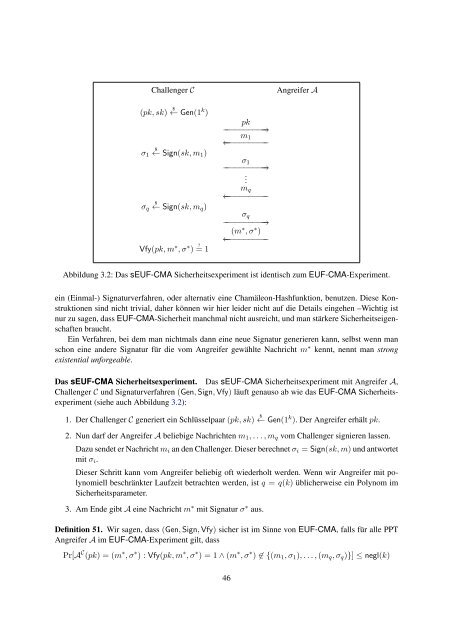

Challenger CAngreifer A(pk, sk) $ ← Gen(1 k )$σ 1 ← Sign(sk, m 1 )$σ q ← Sign(sk, m q )Vfy(pk, m ∗ , σ ∗ ) ? = 1−−−−−−−−−→pk←− m 1−−−−−−−−−− σ 1−−−−−−−−−→.m q←− −−−−−−−−−σ q−−−−−−−−−→←− (m∗ , σ ∗ )−−−−−−−−−Abbildung 3.2: Das sEUF-CMA Sicherheitsexperiment ist identisch zum EUF-CMA-Experiment.ein (Einmal-) Signaturverfahren, oder alternativ eine Chamäleon-Hashfunktion, benutzen. Diese Konstruktionensind nicht trivial, daher können wir hier leider nicht auf die Details eingehen –Wichtig istnur zu sagen, dass EUF-CMA-Sicherheit manchmal nicht ausreicht, und man stärkere Sicherheitseigenschaftenbraucht.Ein Verfahren, bei dem man nichtmals dann eine neue Signatur generieren kann, selbst wenn manschon eine andere Signatur für die vom Angreifer gewählte Nachricht m ∗ kennt, nennt man strongexistential unforgeable.Das sEUF-CMA Sicherheitsexperiment. Das sEUF-CMA Sicherheitsexperiment mit Angreifer A,Challenger C und Signaturverfahren (Gen, Sign, Vfy) läuft genauso ab wie das EUF-CMA Sicherheitsexperiment(siehe auch Abbildung 3.2):1. Der Challenger C generiert ein Schlüsselpaar (pk, sk) $ ← Gen(1 k ). Der Angreifer erhält pk.2. Nun darf der Angreifer A beliebige Nachrichten m 1 , . . . , m q vom Challenger signieren lassen.Dazu sendet er Nachricht m i an den Challenger. Dieser berechnet σ i = Sign(sk, m) und antwortetmit σ i .Dieser Schritt kann vom Angreifer beliebig oft wiederholt werden. Wenn wir Angreifer mit polynomiellbeschränkter Laufzeit betrachten werden, ist q = q(k) üblicherweise ein Polynom imSicherheitsparameter.3. Am Ende gibt A eine Nachricht m ∗ mit Signatur σ ∗ aus.Definition 51. Wir sagen, dass (Gen, Sign, Vfy) sicher ist im Sinne von EUF-CMA, falls für alle PPTAngreifer A im EUF-CMA-Experiment gilt, dassPr[A C (pk) = (m ∗ , σ ∗ ) : Vfy(pk, m ∗ , σ ∗ ) = 1 ∧ (m ∗ , σ ∗ ) ∉ {(m 1 , σ 1 ), . . . , (m q , σ q )}] ≤ negl(k)46