Die Zukunft der Cyber-Kriminalität

Die Zukunft der Cyber-Kriminalität

Die Zukunft der Cyber-Kriminalität

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

20 gtr | April 2007<br />

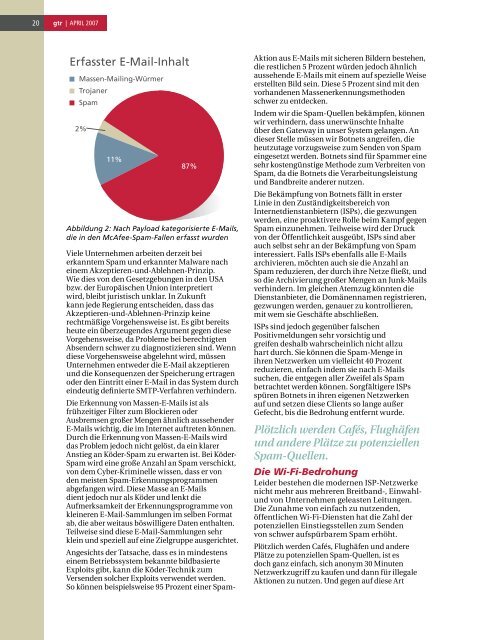

Erfasster E-Mail-Inhalt<br />

Massen-Mailing-Würmer<br />

Trojaner<br />

Spam<br />

2%<br />

11%<br />

87%<br />

Abbildung 2: Nach Payload kategorisierte E-Mails,<br />

die in den McAfee-Spam-Fallen erfasst wurden<br />

Viele Unternehmen arbeiten <strong>der</strong>zeit bei<br />

erkanntem Spam und erkannter Malware nach<br />

einem Akzeptieren-und-Ablehnen-Prinzip.<br />

Wie dies von den Gesetzgebungen in den USA<br />

bzw. <strong>der</strong> Europäischen Union interpretiert<br />

wird, bleibt juristisch unklar. In <strong>Zukunft</strong><br />

kann jede Regierung entscheiden, dass das<br />

Akzeptieren-und-Ablehnen-Prinzip keine<br />

rechtmäßige Vorgehensweise ist. Es gibt bereits<br />

heute ein überzeugendes Argument gegen diese<br />

Vorgehensweise, da Probleme bei berechtigten<br />

Absen<strong>der</strong>n schwer zu diagnostizieren sind. Wenn<br />

diese Vorgehensweise abgelehnt wird, müssen<br />

Unternehmen entwe<strong>der</strong> die E-Mail akzeptieren<br />

und die Konsequenzen <strong>der</strong> Speicherung ertragen<br />

o<strong>der</strong> den Eintritt einer E-Mail in das System durch<br />

eindeutig definierte SMTP-Verfahren verhin<strong>der</strong>n.<br />

<strong>Die</strong> Erkennung von Massen-E-Mails ist als<br />

frühzeitiger Filter zum Blockieren o<strong>der</strong><br />

Ausbremsen großer Mengen ähnlich aussehen<strong>der</strong><br />

E-Mails wichtig, die im Internet auftreten können.<br />

Durch die Erkennung von Massen-E-Mails wird<br />

das Problem jedoch nicht gelöst, da ein klarer<br />

Anstieg an Kö<strong>der</strong>-Spam zu erwarten ist. Bei Kö<strong>der</strong>-<br />

Spam wird eine große Anzahl an Spam verschickt,<br />

von dem <strong>Cyber</strong>-Kriminelle wissen, dass er von<br />

den meisten Spam-Erkennungsprogrammen<br />

abgefangen wird. <strong>Die</strong>se Masse an E-Mails<br />

dient jedoch nur als Kö<strong>der</strong> und lenkt die<br />

Aufmerksamkeit <strong>der</strong> Erkennungsprogramme von<br />

kleineren E-Mail-Sammlungen im selben Format<br />

ab, die aber weitaus böswilligere Daten enthalten.<br />

Teilweise sind diese E-Mail-Sammlungen sehr<br />

klein und speziell auf eine Zielgruppe ausgerichtet.<br />

Angesichts <strong>der</strong> Tatsache, dass es in mindestens<br />

einem Betriebssystem bekannte bildbasierte<br />

Exploits gibt, kann die Kö<strong>der</strong>-Technik zum<br />

Versenden solcher Exploits verwendet werden.<br />

So können beispielsweise 95 Prozent einer Spam-<br />

Aktion aus E-Mails mit sicheren Bil<strong>der</strong>n bestehen,<br />

die restlichen 5 Prozent würden jedoch ähnlich<br />

aussehende E-Mails mit einem auf spezielle Weise<br />

erstellten Bild sein. <strong>Die</strong>se 5 Prozent sind mit den<br />

vorhandenen Massenerkennungsmethoden<br />

schwer zu entdecken.<br />

Indem wir die Spam-Quellen bekämpfen, können<br />

wir verhin<strong>der</strong>n, dass unerwünschte Inhalte<br />

über den Gateway in unser System gelangen. An<br />

dieser Stelle müssen wir Botnets angreifen, die<br />

heutzutage vorzugsweise zum Senden von Spam<br />

eingesetzt werden. Botnets sind für Spammer eine<br />

sehr kostengünstige Methode zum Verbreiten von<br />

Spam, da die Botnets die Verarbeitungsleistung<br />

und Bandbreite an<strong>der</strong>er nutzen.<br />

<strong>Die</strong> Bekämpfung von Botnets fällt in erster<br />

Linie in den Zuständigkeitsbereich von<br />

Internetdienstanbietern (ISPs), die gezwungen<br />

werden, eine proaktivere Rolle beim Kampf gegen<br />

Spam einzunehmen. Teilweise wird <strong>der</strong> Druck<br />

von <strong>der</strong> Öffentlichkeit ausgeübt, ISPs sind aber<br />

auch selbst sehr an <strong>der</strong> Bekämpfung von Spam<br />

interessiert. Falls ISPs ebenfalls alle E-Mails<br />

archivieren, möchten auch sie die Anzahl an<br />

Spam reduzieren, <strong>der</strong> durch ihre Netze fließt, und<br />

so die Archivierung großer Mengen an Junk-Mails<br />

verhin<strong>der</strong>n. Im gleichen Atemzug könnten die<br />

<strong>Die</strong>nstanbieter, die Domänennamen registrieren,<br />

gezwungen werden, genauer zu kontrollieren,<br />

mit wem sie Geschäfte abschließen.<br />

ISPs sind jedoch gegenüber falschen<br />

Positivmeldungen sehr vorsichtig und<br />

greifen deshalb wahrscheinlich nicht allzu<br />

hart durch. Sie können die Spam-Menge in<br />

ihren Netzwerken um vielleicht 40 Prozent<br />

reduzieren, einfach indem sie nach E-Mails<br />

suchen, die entgegen aller Zweifel als Spam<br />

betrachtet werden können. Sorgfältigere ISPs<br />

spüren Botnets in ihren eigenen Netzwerken<br />

auf und setzen diese Clients so lange außer<br />

Gefecht, bis die Bedrohung entfernt wurde.<br />

Plötzlich werden Cafés, Flughäfen<br />

und an<strong>der</strong>e Plätze zu potenziellen<br />

Spam-Quellen.<br />

<strong>Die</strong> Wi-Fi-Bedrohung<br />

Lei<strong>der</strong> bestehen die mo<strong>der</strong>nen ISP-Netzwerke<br />

nicht mehr aus mehreren Breitband-, Einwahlund<br />

von Unternehmen geleasten Leitungen.<br />

<strong>Die</strong> Zunahme von einfach zu nutzenden,<br />

öffentlichen Wi-Fi-<strong>Die</strong>nsten hat die Zahl <strong>der</strong><br />

potenziellen Einstiegsstellen zum Senden<br />

von schwer aufspürbarem Spam erhöht.<br />

Plötzlich werden Cafés, Flughäfen und an<strong>der</strong>e<br />

Plätze zu potenziellen Spam-Quellen, ist es<br />

doch ganz einfach, sich anonym 30 Minuten<br />

Netzwerkzugriff zu kaufen und dann für illegale<br />

Aktionen zu nutzen. Und gegen auf diese Art<br />

zugestellte unerwünschte E-Mails kann nur sehr<br />

wenig unternommen werden, so lange die Anbieter<br />

dieser Netzwerke keine Maßnahmen ergreifen.<br />

Obwohl das Konzept <strong>der</strong> „gemeinsamen<br />

Nutzung Ihres Wi-Fi-Netzwerkes“ – wie es<br />

beispielsweise vom FON-Netzwerk angepriesen<br />

wird – uneigennützig erscheint, bereitet es dem<br />

Privatanwen<strong>der</strong> beim Gedanken an die damit<br />

verbundene Sicherheit Kopfschmerzen. Er könnte<br />

nämlich als Spammer identifiziert werden. Selbst<br />

Benutzer, die über Breitbandverbindungen mit<br />

Firewalls und die aktuellsten Patches auf ihren<br />

Computern verfügen, sind gefährdet. Denn wie<br />

hoch sind die Chancen, dass Privatanwen<strong>der</strong><br />

Spam bis zu <strong>der</strong> Person nachverfolgen, die die<br />

kostenlose Wi-Fi-Verbindung aus dem auf <strong>der</strong><br />

Straße parkenden Auto heraus nutzen? Gleich<br />

Null, wie Sie sich sicher vorstellen können.<br />

Einstweilen werden die Benutzer bestraft, weil<br />

ihre Breitbandverbindungen wegen Verletzung<br />

<strong>der</strong> Nutzungsbedingungen gekündigt wurden.<br />

Aufklärung über Spam<br />

Wir gehen davon aus, dass sich <strong>der</strong> prozentuale<br />

Anteil von Spam in den nächsten zwei Jahren<br />

nur geringfügig erhöht. <strong>Die</strong> Gesamtmenge<br />

an Spam wird aber mit <strong>der</strong> Entwicklung <strong>der</strong><br />

weltweiten Bandbreite zunehmen. Dokumenten-<br />

und Bil<strong>der</strong>-Spam werden zusammengefasst<br />

und 0 bis 0 Prozent des nicht zielgerichteten<br />

Spams ausmachen. Kö<strong>der</strong>-Spam wird zum<br />

Standard, und fast jede große Spam-Aktion<br />

wird mit viel Spektakel und zielgerichteten, im<br />

Datenstrom versteckten Attacken erfolgen.<br />

Auch in <strong>Zukunft</strong> werden wir den Wettlauf<br />

zwischen Spammern und Malware-Autoren auf<br />

<strong>der</strong> einen Seite, die mit immer neuen Methoden<br />

zur Übermittlung schädlicher Daten aufwarten,<br />

und Sicherheitsunternehmen auf <strong>der</strong> an<strong>der</strong>en Seite<br />

beobachten können, die so schnell wie möglich<br />

daran arbeiten, die Spammer und Malware-<br />

Autoren aufzuhalten. Doch selbst mit den besten<br />

Sicherheitsmaßnahmen bleibt <strong>der</strong> Benutzer die<br />

größte Schwachstelle. <strong>Die</strong> Social Engineering-<br />

Methode bleibt eine <strong>der</strong> erfolgreichsten Techniken<br />

für Malware-Autoren und Spammer. Denn nur<br />

wenige Benutzer erkennen, wie organisiert<br />

die Spam-Verbreitung geworden ist, und dass<br />

selbst ihre eigenen Computer Teil des Spam-<br />

Botnets sein können. Deshalb betrachten wir<br />

die ständige Aufklärung <strong>der</strong> Unternehmen und<br />

Endbenutzer als den besten Ansatz, um die von<br />

Spam ausgehende Bedrohung zu bekämpfen.<br />

Schalk Cronjé bietet Anleitungen zu<br />

durchdachten Methoden für die Anti-Spam-<br />

Technologieforschungsgruppe von McAfee<br />

Avert Labs. Er verfügt über 10 Jahre Erfahrung<br />

bei <strong>der</strong> Bekämpfung von E-Mail-basierten<br />

Bedrohungen und hat bereits unzählige<br />

infizierte Mail- und Webserver gesehen.<br />

<strong>Die</strong> Bedrohung durch<br />

WEb-SPAM<br />

Das Web steht nach wie vor ganz<br />

oben in <strong>der</strong> Liste <strong>der</strong> Aufmerksamkeit<br />

<strong>der</strong> Spammer. Diskussionsforen,<br />

Blogs und kostenlose Webdienste<br />

sind die häufigsten Spam-Quellen.<br />

Früher wurden damit Suchmaschinen<br />

infiziert. Inzwischen wurde diese Lücke<br />

jedoch von den meisten Anbietern<br />

von Suchdiensten geschlossen. Blog-<br />

Spam und Kommentar-Spam sind zwar<br />

nach wie vor verbreitet, sie sind jetzt<br />

aber darauf ausgerichtet, Besucher<br />

auf an<strong>der</strong>e Websites zu locken. Auf<br />

einigen Seiten dieser Sites werden<br />

kostenlose Webdienste angeboten,<br />

an<strong>der</strong>e Seiten befinden sich auf<br />

infizierten Webservern. Am meisten<br />

beunruhigt jedoch, dass sich viele dieser<br />

Seiten hinter seriösen Sites verstecken:<br />

<strong>Die</strong> Seiten sind so aufgebaut, dass<br />

sie wie die Seiten einer seriösen Site<br />

aussehen (eine Methode, die beim<br />

Phishing üblich ist) o<strong>der</strong> innerhalb<br />

dieser Site gehostet werden. Dazu<br />

muss kein Server infiziert werden.<br />

Erst kürzlich hat ein Spammer<br />

eine Seite mit einem Link zu<br />

einer externen Site auf Wikipedia<br />

platziert, die den Nordex-Trojaner<br />

enthielt. Gleichzeitig verschickte er<br />

E-Mail-Spam, <strong>der</strong> von Wikipedia zu<br />

kommen schien und die Benutzer<br />

auf die gewünschte Seite leitete.<br />

Web- und E-Mail-Spam können nicht<br />

mehr getrennt betrachtet werden.<br />

Spammern, die beide Varianten<br />

kombinieren, bietet sich eine effektivere<br />

Plattform zur Übermittlung ihrer<br />

Inhalte. Rechnen Sie also zukünftig mit<br />

noch engeren Verbindungen zwischen<br />

Web- und E-Mail-Spam-Aktionen.<br />

– Schalk Cronjé<br />

Lesen Sie den ganzen Artikel unter: http://www.avertlabs.com/research/<br />

blog/?p= 2<br />

gtr | April 2007 21