SQL Injection 취약점을 이용한 윈도우즈 웹서버 사고 사례.pdf

SQL Injection 취약점을 이용한 윈도우즈 웹서버 사고 사례.pdf

SQL Injection 취약점을 이용한 윈도우즈 웹서버 사고 사례.pdf

- No tags were found...

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

KrCERT-IN-2005-014<br />

http://www.krcert.or.kr<br />

<strong>SQL</strong> <strong>Injection</strong> <strong>취약점을</strong> <strong>이용한</strong> 악성 코드 전파 <strong>사례</strong><br />

cert@krcert.or.kr<br />

________________________________________________________________________________________<br />

2) 시스템 로그<br />

Windows나 서비스의 <strong>취약점을</strong> 이용해 시스템을 공격한 것이 아니므로 초기화면 변조가 있었던<br />

시기를 포함한 전체 시스템 로그에서는 특이한 내용을 발견할 수 없었다.<br />

3) 기타<br />

○ 악성프로그램 관련<br />

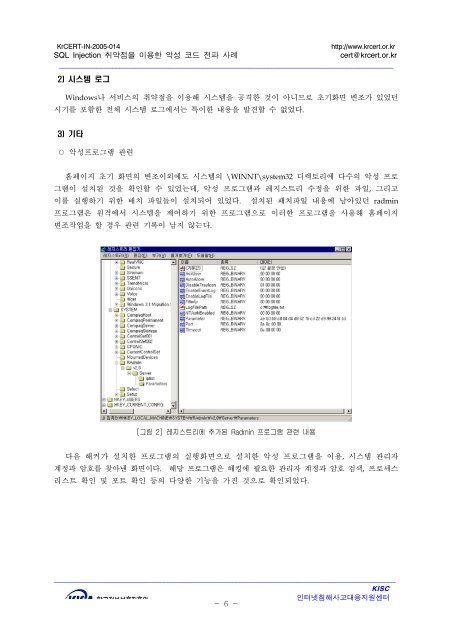

홈페이지 초기 화면의 변조이외에도 시스템의 \WINNT\system32 디렉토리에 다수의 악성 프로<br />

그램이 설치된 것을 확인할 수 있었는데, 악성 프로그램과 레지스트리 수정을 위한 파일, 그리고<br />

이를 실행하기 위한 배치 파일들이 설치되어 있었다. 설치된 패치파일 내용에 남아있던 radmin<br />

프로그램은 원격에서 시스템을 제어하기 위한 프로그램으로 이러한 프로그램을 사용해 홈페이지<br />

변조작업을 할 경우 관련 기록이 남지 않는다.<br />

[그림 2] 레지스트리에 추가된 Radmin 프로그램 관련 내용<br />

다음 해커가 설치한 프로그램의 실행화면으로 설치한 악성 프로그램을 이용, 시스템 관리자<br />

계정과 암호를 찾아낸 화면이다. 해당 프로그램은 해킹에 필요한 관리자 계정과 암호 검색, 프로세스<br />

리스트 확인 및 포트 확인 등의 다양한 기능을 가진 것으로 확인되었다.<br />

__________________________________________________________________________________________<br />

KISC<br />

인터넷침해<strong>사고</strong>대응지원센터<br />

- 6 -