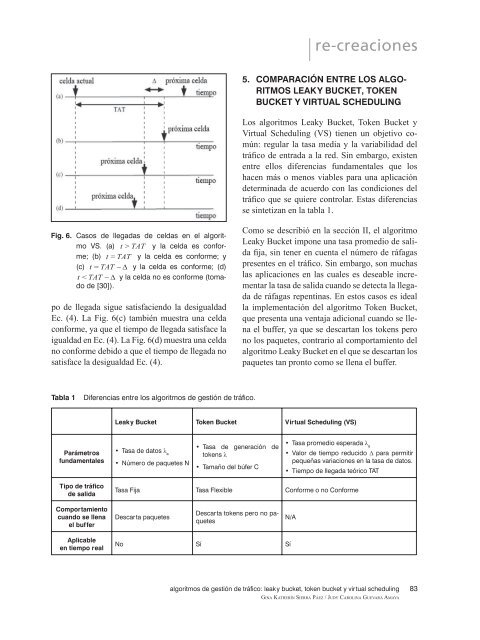

e-creaciones5. COMPARACIÓN ENTRE LOS ALGO-RITMOS LEAKY BUCKET, TOKENBUCKET Y VIRTUAL SCHEDULINGLos algoritmos <strong>Leaky</strong> <strong>Bucket</strong>, <strong>Token</strong> <strong>Bucket</strong> y<strong>Virtual</strong> <strong>Scheduling</strong> (VS) tienen un objetivo común:regular la tasa media y la variabilidad deltrá co de entrada a la red. Sin embargo, existenentre ellos diferencias fundamentales que loshacen más o menos viables para una aplicacióndeterminada de acuerdo con las condiciones deltrá co que se quiere controlar. Estas diferenciasse sintetizan en la tabla 1.Fig. 6. Casos de llegadas de celdas en el algoritmoVS. (a) t > TAT y la celda es conforme;(b) t = TAT y la celda es conforme; y(c) t = TATy la celda es conforme; (d)t < TATy la celda no es conforme (tomadode [30]).po de llegada sigue satisfaciendo la desigualdadEc. (4). La Fig. 6(c) también muestra una celdaconforme, ya que el tiempo de llegada satisface laigualdad en Ec. (4). La Fig. 6(d) muestra una celdano conforme debido a que el tiempo de llegada nosatisface la desigualdad Ec. (4).Como se describió en la sección II, el algoritmo<strong>Leaky</strong> <strong>Bucket</strong> impone una tasa promedio de salida ja, sin tener en cuenta el número de ráfagaspresentes en el trá co. Sin embargo, son muchaslas aplicaciones en las cuales es deseable incrementarla tasa de salida cuando se detecta la llegadade ráfagas repentinas. En estos casos es idealla implementación del algoritmo <strong>Token</strong> <strong>Bucket</strong>,que presenta una ventaja adicional cuando se llenael buffer, ya que se descartan los tokens perono los paquetes, contrario al comportamiento delalgoritmo <strong>Leaky</strong> <strong>Bucket</strong> en el que se descartan lospaquetes tan pronto como se llena el buffer.Tabla 1Diferencias entre los algoritmos de gestión de tráfico.<strong>Leaky</strong> <strong>Bucket</strong> <strong>Token</strong> <strong>Bucket</strong> <strong>Virtual</strong> <strong>Scheduling</strong> (VS)Parámetrosfundamentales• Tasa de datos a• Número de paquetes N• Tasa de generación detokens • Tamaño del búfer C• Tasa promedio esperada a• Valor de tiempo reducido para permitirpequeñas variaciones en la tasa de datos.• Tiempo de llegada teórico TATTipo de tráficode salidaTasa Fija Tasa Flexible Conforme o no ConformeComportamientocuando se llenael bufferDescarta paquetesDescarta tokens pero no paquetesN/AAplicableen tiempo realNo Sí Síalgoritmos de gestión de tráfico: leaky bucket, token bucket y virtual schedulingGINA KATHERÍN SIERRA PÁEZ / JUDY CAROLINA GUEVARA AMAYA83

e-creacionesPor otra parte, la gran utilidad del algoritmo <strong>Virtual</strong><strong>Scheduling</strong> radica en la posibilidad de generaruna implementación de manera más sencillay directa, que incluso con el mismo algoritmo<strong>Leaky</strong> <strong>Bucket</strong>.6. APLICACIONESSon muchas las aplicaciones obtenidas a partirde estos algoritmos. En [44] por ejemplo, se introduceel concepto de Shaped Variable Bit Rate(SVBR). SVBR es un control de trá co preventivoque permite la codi cación del trá co de videodirectamente en la red, regulando el trá co impredeciblede ráfagas grandes por medio del algoritmo<strong>Leaky</strong> <strong>Bucket</strong>. Inspirados en este trabajo, en[45] se desarrolla el sistema Evalvid-RASV. Estesistema trabaja en el concepto VBR (lazo abiertode codi cación de vídeo), pero está diseñado paraque no se produzcan ráfagas de trá co sin compromisos,sin retrasos adicionales.En [46] se adopta el algoritmo <strong>Token</strong> <strong>Bucket</strong>para controlar el volúmen de trá co en una redWiMAX. Para ello, se ajustan parámetros talescomo la tasa de tokens y el tamaño del buffer deacuerdo con las características de cada clase detrá co. Los resultados de simulación muestranuna mejora considerable en el desempeño de lared luego de aplicar esta técnica, ya que disminuyeel retardo promedio para el trá co en tiemporeal como RTPS (Real Time Polling Service).Asimismo se reduce la probabilidad de pérdida dedatos para trá co en tiempo real y para serviciosen tiempo no real como NRTPS (Non-Real-TimePolling Service), diseñado para soportar el ujode servicios que requieren normalmente ráfagasde datos de tamaño variable, como es el caso delgran ancho de banda que maneja FTP.Bajo este mismo enfoque, se propone en [47] unprogramador de paquetes cuya arquitectura estábasada en un diseño cross-layer para redes móvilesWiMAX, el cual combina el concepto defunción de utilidad (empleado en economía), parasatisfacer el retardo máximo de paquetes de los ujos de los servicios en tiempo real y el algoritmo<strong>Token</strong> <strong>Bucket</strong> para soportar los requerimientosmínimos de desempeño de los ujos de losservicios en tiempo no real.En [48] se incorpora un conformador de trá co<strong>Token</strong> <strong>Bucket</strong> para proveer calidad de servicio enuna LAN wireless IEEE802.11 bajo un ambientecompuesto por 11 estaciones móviles, soluciónque puede ser implementada en un entorno real,ya que no modi ca la capa MAC 802.11. En contrasteen [41] se expone un mecanismo para proveercalidad de servicio en WLAN, pero en lugarde enfocarse en la capa MAC, la solución estáorientada a la capa IP con HTB para controlar lamanera como se entregan los paquetes a la capaMAC. También basado en HTB, se de ne en [49]un programador denominado TWHTB (The WirelessHierarchical <strong>Token</strong> <strong>Bucket</strong>), capaz de diferenciardel servicio de transporte ofrecido por unpunto de acceso IEEE 802.11 teniendo en cuentala calidad del enlace de radio experimentado porlas diferentes estaciones móviles.Otras áreas como la inteligencia computacional,también se han integrado a este campo. Es asícomo en [50] se emplea lógica difusa para controlarla tasa de generación de tokens en un esquema<strong>Token</strong> <strong>Bucket</strong>, aplicado a una red ATM de altavelocidad. De esta manera se obtiene un menorretardo, se reducen las pérdidas y se incrementael rendimiento del sistema. Asimismo, en [51] sedesarrolla un predictor <strong>Token</strong> <strong>Bucket</strong> lógico difusoque es aplicado a dos arquitecturas promisoriascomo lo son los servicios diferenciados (DiffServ)y MPLS (Multiprotocol Label Switching), de maneraque el requerimiento de ancho de banda realse puede predecir y la realimentación es transmitidaa los mecanismos de control de admisión.En cuanto al algoritmo <strong>Virtual</strong> <strong>Scheduling</strong> se re- ere, en [27] se proponen dos protocolos inde-84Tecnura Vol. 15 No.29 Edición Especial 2011