Anexo 2. - Departamento de TecnologÃa Electrónica

Anexo 2. - Departamento de TecnologÃa Electrónica

Anexo 2. - Departamento de TecnologÃa Electrónica

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

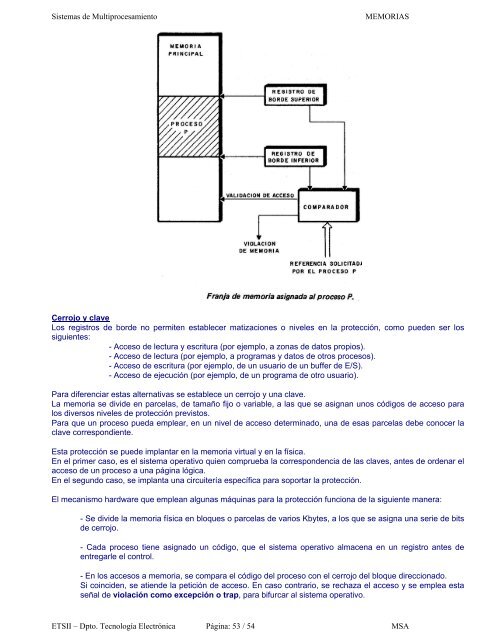

Sistemas <strong>de</strong> MultiprocesamientoMEMORIASCerrojo y claveLos registros <strong>de</strong> bor<strong>de</strong> no permiten establecer matizaciones o niveles en la protección, como pue<strong>de</strong>n ser lossiguientes:- Acceso <strong>de</strong> lectura y escritura (por ejemplo, a zonas <strong>de</strong> datos propios).- Acceso <strong>de</strong> lectura (por ejemplo, a programas y datos <strong>de</strong> otros procesos).- Acceso <strong>de</strong> escritura (por ejemplo, <strong>de</strong> un usuario <strong>de</strong> un buffer <strong>de</strong> E/S).- Acceso <strong>de</strong> ejecución (por ejemplo, <strong>de</strong> un programa <strong>de</strong> otro usuario).Para diferenciar estas alternativas se establece un cerrojo y una clave.La memoria se divi<strong>de</strong> en parcelas, <strong>de</strong> tamaño fijo o variable, a las que se asignan unos códigos <strong>de</strong> acceso paralos diversos niveles <strong>de</strong> protección previstos.Para que un proceso pueda emplear, en un nivel <strong>de</strong> acceso <strong>de</strong>terminado, una <strong>de</strong> esas parcelas <strong>de</strong>be conocer laclave correspondiente.Esta protección se pue<strong>de</strong> implantar en la memoria virtual y en la física.En el primer caso, es el sistema operativo quien comprueba la correspon<strong>de</strong>ncia <strong>de</strong> las claves, antes <strong>de</strong> or<strong>de</strong>nar elacceso <strong>de</strong> un proceso a una página lógica.En el segundo caso, se implanta una circuitería específica para soportar la protección.El mecanismo hardware que emplean algunas máquinas para la protección funciona <strong>de</strong> la siguiente manera:- Se divi<strong>de</strong> la memoria física en bloques o parcelas <strong>de</strong> varios Kbytes, a los que se asigna una serie <strong>de</strong> bits<strong>de</strong> cerrojo.- Cada proceso tieneentregarle el control.asignado un código, que el sistema operativo almacena en un registro antes <strong>de</strong>- En los accesos a memoria, se compara el código <strong>de</strong>l proceso con el cerrojo <strong>de</strong>l bloque direccionado.Si coinci<strong>de</strong>n, se atien<strong>de</strong> la petición <strong>de</strong> acceso. En caso contrario, se rechaza el acceso y se emplea estaseñal <strong>de</strong> violación como excepción o trap, para bifurcar al sistema operativo.ETSII – Dpto. Tecnología Electrónica Página: 53 / 54 MSA

![UVa [ GuÃa para recién llegados a los ALGORITMOS GENÃTICOS]](https://img.yumpu.com/51136547/1/184x260/uva-gua-a-para-reciacn-llegados-a-los-algoritmos-genaticos.jpg?quality=85)