C2 (Codage, Cryptographie) et Biométrie - Travail effectué avec ...

C2 (Codage, Cryptographie) et Biométrie - Travail effectué avec ...

C2 (Codage, Cryptographie) et Biométrie - Travail effectué avec ...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

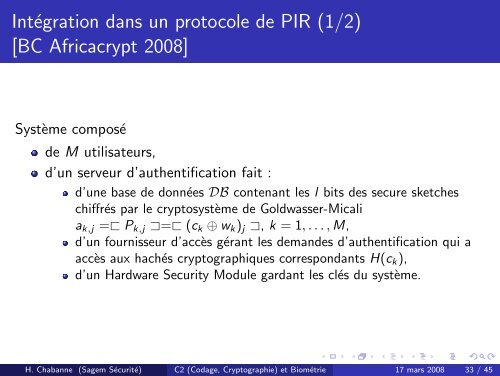

Intégration dans un protocole de PIR (1/2)<br />

[BC Africacrypt 2008]<br />

Système composé<br />

de M utilisateurs,<br />

d’un serveur d’authentification fait :<br />

d’une base de données DB contenant les l bits des secure sk<strong>et</strong>ches<br />

chiffrés par le cryptosystème de Goldwasser-Micali<br />

a k,j =❁ P k,j ❂=❁ (c k ⊕ w k ) j ❂, k = 1, . . . , M,<br />

d’un fournisseur d’accès gérant les demandes d’authentification qui a<br />

accès aux hachés cryptographiques correspondants H(c k ),<br />

d’un Hardware Security Module gardant les clés du système.<br />

H. Chabanne (Sagem Sécurité) <strong>C2</strong> (<strong>Codage</strong>, <strong>Cryptographie</strong>) <strong>et</strong> <strong>Biométrie</strong> 17 mars 2008 33 / 45