Analyse De Sécurité d'une Nouvelle Méthode De Cryptage Chaotique

Analyse De Sécurité d'une Nouvelle Méthode De Cryptage Chaotique

Analyse De Sécurité d'une Nouvelle Méthode De Cryptage Chaotique

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

SETIT2007<br />

Les S associations entre les S intervalles et les S unités<br />

d'alphabet, l’état initiale X 0 et le paramètre b seront<br />

utilisés par le récepteur pour déchiffrer le texte chiffré<br />

(récupérer le caractère original) en réitérant l’équation<br />

(1) autant de fois comme indiqué par le ciphertext (le<br />

nombre d'itérations).<br />

Chaque unité de message chiffré doit satisfaire la<br />

condition N 0 ≤ C i ≤ N max (N 0 = 250 et N max = 65536).<br />

A partir de là, il existe beaucoup d’options pour<br />

chaque C i dans [N 0 , N max ], un coefficient extra<br />

η ∈ [0,1] est utilisé pour choisir un C i à envoyer au<br />

récepteur.<br />

Si η = 0, C i est choisi comme étant le nombre minimal<br />

d'itérations nécessaire pour faire la trajectoire (partant<br />

d’une certaine condition initiale) jusqu' à arriver à<br />

l'emplacement associé à la lettre d’ordre i.<br />

Si η ≠ 0, C i est choisi comme étant le nombre minimal<br />

satisfaisant cette dernière condition et k ≥ η<br />

simultanément, où k est un nombre pseudo aléatoire<br />

qui représente la distribution normale dans l'intervalle<br />

[0,1]. Donc l'émetteur continue à réitérer l’équation<br />

(1) jusqu' à la satisfaction de cette dernière inégalité.<br />

Fréquence de distribution<br />

Pour déterminer l’utilité du cœfficient η, nous allons<br />

tracer la caractéristique nombre de récurrences en<br />

fonction du nombre d’itérations pour différentes<br />

valeurs de η.<br />

L’observation de la figure 4 nous permet de constater<br />

que pour une valeur de η fixée, le nombre<br />

d’occurrence diminue d’une façon exponentielle avec<br />

l’augmentation du nombre d’itération. Alors que en<br />

comparant la même caractéristique pour différents<br />

coefficients (η = 0.3 et η = 0.5), nous remarquons que<br />

lorsque η augmente, la fréquence de distribution sera<br />

plus aplatie. Ceci confirme le fait que plus η est grand,<br />

plus le nombre d'itérations nécessaires pour que la<br />

trajectoire converge vers l’emplacement désiré soit<br />

élevé.<br />

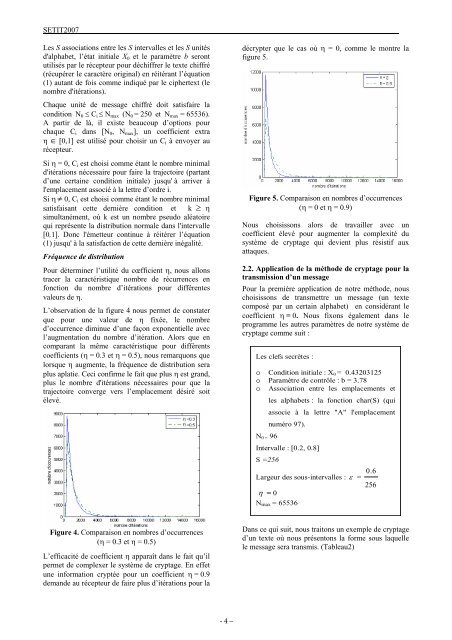

décrypter que le cas où η = 0, comme le montre la<br />

figure 5.<br />

Figure 5. Comparaison en nombres d’occurrences<br />

(η = 0 et η = 0.9)<br />

Nous choisissons alors de travailler avec un<br />

coefficient élevé pour augmenter la complexité du<br />

système de cryptage qui devient plus résistif aux<br />

attaques.<br />

2.2. Application de la méthode de cryptage pour la<br />

transmission d’un message<br />

Pour la première application de notre méthode, nous<br />

choisissons de transmettre un message (un texte<br />

composé par un certain alphabet) en considérant le<br />

coefficient η = 0. Nous fixons également dans le<br />

programme les autres paramètres de notre système de<br />

cryptage comme suit :<br />

Les clefs secrètes :<br />

o Condition initiale : X 0 = 0.43203125<br />

o Paramètre de contrôle : b = 3.78<br />

o Association entre les emplacements et<br />

les alphabets : la fonction char(S) (qui<br />

associe à la lettre "A" l'emplacement<br />

numéro 97).<br />

N 0 = 96<br />

Intervalle : [0.2, 0.8]<br />

S =256<br />

0.6<br />

Largeur des sous-intervalles : ε =<br />

256<br />

η = 0<br />

N max = 65536<br />

Figure 4. Comparaison en nombres d’occurrences<br />

(η = 0.3 et η = 0.5)<br />

L’efficacité de coefficient η apparaît dans le fait qu’il<br />

permet de complexer le système de cryptage. En effet<br />

une information cryptée pour un coefficient η = 0.9<br />

demande au récepteur de faire plus d’itérations pour la<br />

Dans ce qui suit, nous traitons un exemple de cryptage<br />

d’un texte où nous présentons la forme sous laquelle<br />

le message sera transmis. (Tableau2)<br />

‐ 4 –