Analyse De Sécurité d'une Nouvelle Méthode De Cryptage Chaotique

Analyse De Sécurité d'une Nouvelle Méthode De Cryptage Chaotique

Analyse De Sécurité d'une Nouvelle Méthode De Cryptage Chaotique

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

SETIT2007<br />

Nous définissons alors une fonction f be (.) génèrant un<br />

nombre pseudo_aléatoire, qui doit être secret et qui<br />

vérifie la relation suivante :<br />

'<br />

(i)<br />

C i = C i + fbe<br />

( X0<br />

)<br />

(3)<br />

Le procédé de déchiffrage se fait en deux étapes :<br />

Nous calculons d’abord le nombre d’itérations C i en<br />

utilisant l’équation (3)<br />

Nous étirons ensuite l’équation (1) à partir de l’état<br />

initial suivant le nombre d’itérations calculé.<br />

3.2.2. <strong>Analyse</strong> de sécurité de la méthode de cryptage<br />

de Baptista modifiée<br />

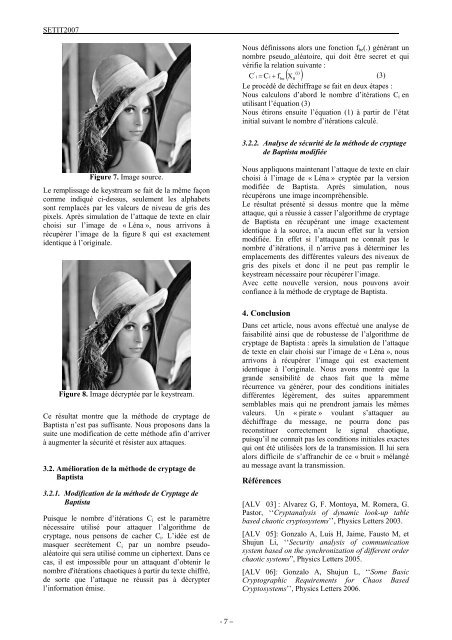

Figure 7. Image source.<br />

Le remplissage de keystream se fait de la même façon<br />

comme indiqué ci-dessus, seulement les alphabets<br />

sont remplacés par les valeurs de niveau de gris des<br />

pixels. Après simulation de l’attaque de texte en clair<br />

choisi sur l’image de « Léna », nous arrivons à<br />

récupérer l’image de la figure 8 qui est exactement<br />

identique à l’originale.<br />

Figure 8. Image décryptée par le keystream.<br />

Ce résultat montre que la méthode de cryptage de<br />

Baptista n’est pas suffisante. Nous proposons dans la<br />

suite une modification de cette méthode afin d’arriver<br />

à augmenter la sécurité et résister aux attaques.<br />

3.2. Amélioration de la méthode de cryptage de<br />

Baptista<br />

3.2.1. Modification de la méthode de <strong>Cryptage</strong> de<br />

Baptista<br />

Puisque le nombre d’itérations C i est le paramètre<br />

nécessaire utilisé pour attaquer l’algorithme de<br />

cryptage, nous pensons de cacher C i . L’idée est de<br />

masquer secrètement C i par un nombre pseudoaléatoire<br />

qui sera utilisé comme un ciphertext. Dans ce<br />

cas, il est impossible pour un attaquant d’obtenir le<br />

nombre d'itérations chaotiques à partir du texte chiffré,<br />

de sorte que l’attaque ne réussit pas à décrypter<br />

l’information émise.<br />

Nous appliquons maintenant l’attaque de texte en clair<br />

choisi à l’image de « Léna » cryptée par la version<br />

modifiée de Baptista. Après simulation, nous<br />

récupérons une image incompréhensible.<br />

Le résultat présenté si dessus montre que la même<br />

attaque, qui a réussie à casser l’algorithme de cryptage<br />

de Baptista en récupérant une image exactement<br />

identique à la source, n’a aucun effet sur la version<br />

modifiée. En effet si l’attaquant ne connaît pas le<br />

nombre d’itérations, il n’arrive pas à déterminer les<br />

emplacements des différentes valeurs des niveaux de<br />

gris des pixels et donc il ne peut pas remplir le<br />

keystream nécessaire pour récupérer l’image.<br />

Avec cette nouvelle version, nous pouvons avoir<br />

confiance à la méthode de cryptage de Baptista.<br />

4. Conclusion<br />

Dans cet article, nous avons effectué une analyse de<br />

faisabilité ainsi que de robustesse de l’algorithme de<br />

cryptage de Baptista : après la simulation de l’attaque<br />

de texte en clair choisi sur l’image de « Léna », nous<br />

arrivons à récupérer l’image qui est exactement<br />

identique à l’originale. Nous avons montré que la<br />

grande sensibilité de chaos fait que la même<br />

récurrence va générer, pour des conditions initiales<br />

différentes légèrement, des suites apparemment<br />

semblables mais qui ne prendront jamais les mêmes<br />

valeurs. Un « pirate » voulant s’attaquer au<br />

déchiffrage du message, ne pourra donc pas<br />

reconstituer correctement le signal chaotique,<br />

puisqu’il ne connaît pas les conditions initiales exactes<br />

qui ont été utilisées lors de la transmission. Il lui sera<br />

alors difficile de s’affranchir de ce « bruit » mélangé<br />

au message avant la transmission.<br />

Références<br />

[ALV 03] : Alvarez G, F. Montoya, M. Romera, G.<br />

Pastor, ‘‘Cryptanalysis of dynamic look-up table<br />

based chaotic cryptosystems’’, Physics Letters 2003.<br />

[ALV 05]: Gonzalo A, Luis H, Jaime, Fausto M, et<br />

Shujun Li, ‘‘Security analysis of communication<br />

system based on the synchronization of different order<br />

chaotic systems”, Physics Letters 2005.<br />

[ALV 06]: Gonzalo A, Shujun L, ‘‘Some Basic<br />

Cryptographic Requirements for Chaos Based<br />

Cryptosystems’’, Physics Letters 2006.<br />

‐ 7 –