rapport_M2_09_2012

rapport_M2_09_2012

rapport_M2_09_2012

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

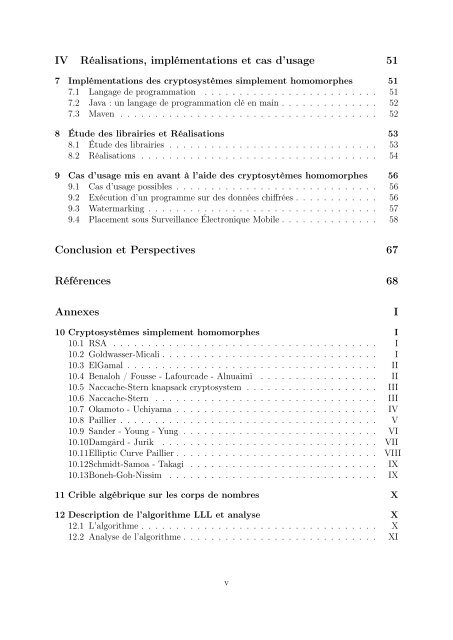

IV Réalisations, implémentations et cas d’usage 51<br />

7 Implémentations des cryptosystèmes simplement homomorphes 51<br />

7.1 Langage de programmation . . . . . . . . . . . . . . . . . . . . . . . . . 51<br />

7.2 Java : un langage de programmation clé en main . . . . . . . . . . . . . . 52<br />

7.3 Maven . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 52<br />

8 Étude des librairies et Réalisations 53<br />

8.1 Étude des librairies . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 53<br />

8.2 Réalisations . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 54<br />

9 Cas d’usage mis en avant à l’aide des cryptosytèmes homomorphes 56<br />

9.1 Cas d’usage possibles . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 56<br />

9.2 Exécution d’un programme sur des données chiffrées . . . . . . . . . . . . 56<br />

9.3 Watermarking . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 57<br />

9.4 Placement sous Surveillance Électronique Mobile . . . . . . . . . . . . . . 58<br />

Conclusion et Perspectives 67<br />

Références 68<br />

Annexes<br />

I<br />

10 Cryptosystèmes simplement homomorphes I<br />

10.1 RSA . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . I<br />

10.2 Goldwasser-Micali . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . I<br />

10.3 ElGamal . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . II<br />

10.4 Benaloh / Fousse - Lafourcade - Alnuaimi . . . . . . . . . . . . . . . . . II<br />

10.5 Naccache-Stern knapsack cryptosystem . . . . . . . . . . . . . . . . . . . III<br />

10.6 Naccache-Stern . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . III<br />

10.7 Okamoto - Uchiyama . . . . . . . . . . . . . . . . . . . . . . . . . . . . . IV<br />

10.8 Paillier . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . V<br />

10.9 Sander - Young - Yung . . . . . . . . . . . . . . . . . . . . . . . . . . . . VI<br />

10.10Damgȧrd - Jurik . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . VII<br />

10.11Elliptic Curve Paillier . . . . . . . . . . . . . . . . . . . . . . . . . . . . . VIII<br />

10.12Schmidt-Samoa - Takagi . . . . . . . . . . . . . . . . . . . . . . . . . . . IX<br />

10.13Boneh-Goh-Nissim . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . IX<br />

11 Crible algébrique sur les corps de nombres X<br />

12 Description de l’algorithme LLL et analyse X<br />

12.1 L’algorithme . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . X<br />

12.2 Analyse de l’algorithme . . . . . . . . . . . . . . . . . . . . . . . . . . . . XI<br />

v