Connessione alla rete remota attraverso client IPSEC ... - Digicom

Connessione alla rete remota attraverso client IPSEC ... - Digicom

Connessione alla rete remota attraverso client IPSEC ... - Digicom

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

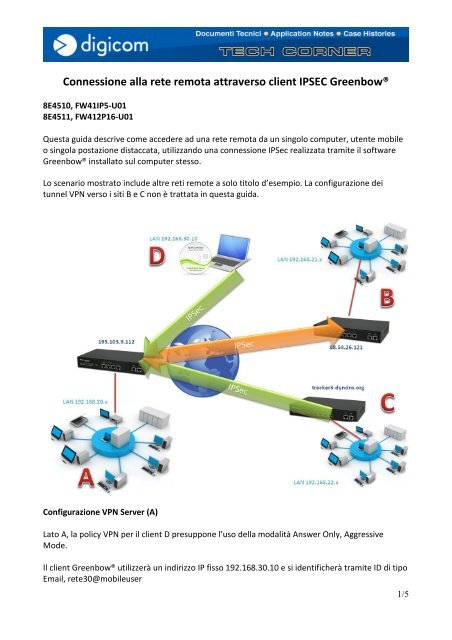

<strong>Connessione</strong> <strong>alla</strong> <strong>rete</strong> <strong>remota</strong> <strong>attraverso</strong> <strong>client</strong> <strong>IPSEC</strong> Greenbow®<br />

8E4510, FW41IP5-U01<br />

8E4511, FW412P16-U01<br />

Questa guida descrive come accedere ad una <strong>rete</strong> <strong>remota</strong> da un singolo computer, utente mobile<br />

o singola postazione distaccata, utilizzando una connessione IPSec realizzata tramite il software<br />

Greenbow® inst<strong>alla</strong>to sul computer stesso.<br />

Lo scenario mostrato include altre reti remote a solo titolo d’esempio. La configurazione dei<br />

tunnel VPN verso i siti B e C non è trattata in questa guida.<br />

Configurazione VPN Server (A)<br />

Lato A, la policy VPN per il <strong>client</strong> D presuppone l’uso della modalità Answer Only, Aggressive<br />

Mode.<br />

Il <strong>client</strong> Greenbow® utilizzerà un indirizzo IP fisso 192.168.30.10 e si identificherà tramite ID di tipo<br />

Email, <strong>rete</strong>30@mobileuser<br />

1/5

Configurazione Client Greenbow®<br />

Una volta inst<strong>alla</strong>to il software Greenbow® creare i pannelli per la Fase 1 e Fase2 necessari <strong>alla</strong><br />

policy VPN, cliccando con il tasto destro sulla voce Configurazione VPN.<br />

Selezionare Nuova Fase 1, posizionarsi quindi sulla voce Gateway e cliccare con il tasto destro e<br />

selezionare Nuova Fase2.<br />

2/5

Andiamo ora a configurare i due pannelli con i relativi parametri.<br />

Selezionare Gateway ed il pannello Autenticazione.<br />

Selezionare la giusta Interfaccia di accesso ad Internet, nel caso il computer disponesse di più<br />

connessioni di <strong>rete</strong> attive<br />

Inserire l’indirizzo del Gateway VPN remoto (sito A)<br />

Digitare la Preshared Key e selezionare i protocolli IKE di crittografia (così come configurati sul sito<br />

A).<br />

Selezionare ora il pannello Avanzate.<br />

Selezionare la modalità Aggressive<br />

Impostare gli ID locale e remoto come mostrato in figura (specularmente corrispondenti a quanto<br />

impostato sul sito A).<br />

Cliccare su Applica<br />

3/5

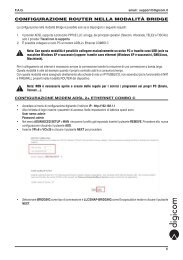

Selezionare ora Tunnel ed il pannello IPSec<br />

Impostare l’indirizzo IP locale del <strong>client</strong> VPN a 192.168.30.10.<br />

Selezionare il tipo di Indirizzo Sotto<strong>rete</strong> ed inserire i valori per la <strong>rete</strong> LAN del sito A (192.168.20.0,<br />

255.255.255.0).<br />

Impostare i protocolli di crittografia ESP (così come configurati sul sito A)<br />

Selezionare il pannello Avanzate<br />

Selezionare la modalità di attivazione del tunnel selezionando Alla rilevazione di traffico, in modo<br />

che il tunnel VPN venga stabilito appena il <strong>client</strong> locale genera un pacchetto destinato <strong>alla</strong> <strong>rete</strong><br />

192.168.20.x<br />

Cliccare su Salva<br />

Se desiderato è possibile personalizzare i<br />

parametri relativi ai Lifetime delle SA e del DPD<br />

dal menu Impostazioni Globali<br />

La corretta attivazione del tunnel VPN viene<br />

visualizzata dall’icona nel tray di sistema che<br />

passa dal colore blu al colore verde.<br />

In caso di problemi è possibile attivare un log<br />

della negoziazione dal menu Strumenti, Console.<br />

4/5

Fare riferimento <strong>alla</strong> documentazione Greenbow per maggiori dettagli sul debug.<br />

Una volta stabilito il tunnel VPN, ecco lo stato della connessione IPSec sul Firewall (A)<br />

Marchi registrati, loghi e copyright appartengono ai legittimi proprietari<br />

5/5