Guia sobre como proteger servidores de Intranet e Extranet

Guia sobre como proteger servidores de Intranet e Extranet

Guia sobre como proteger servidores de Intranet e Extranet

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

VeriSign - <strong>Guia</strong> <strong>sobre</strong> <strong>como</strong> <strong>proteger</strong> <strong>servidores</strong> <strong>de</strong> <strong>Intranet</strong> e <strong>Extranet</strong><br />

Página 3 <strong>de</strong> 20<br />

medida em que eliminam <strong>de</strong>spesas com freqüentes viagens ou atrasos no envio <strong>de</strong><br />

informações via correio. Dentro <strong>de</strong> uma empresa, a <strong>Intranet</strong> po<strong>de</strong> nivelar hierarquias,<br />

conce<strong>de</strong>ndo aos funcionários um acesso maior às informações necessárias para tomar<br />

<strong>de</strong>cisões estratégicas. Da mesma forma, as <strong>Extranet</strong>s permitem que as empresas<br />

colaborem mais intimamente uma com a outra. Por exemplo, as <strong>Extranet</strong>s po<strong>de</strong>m ser<br />

utilizadas para integrar a re<strong>de</strong> <strong>de</strong> fornecedores, substituindo caros sistemas<br />

patenteados, tal <strong>como</strong> o intercâmbio eletrônico <strong>de</strong> dados.<br />

A soma total <strong>de</strong>stas vantagens po<strong>de</strong> significar um impulso incrível no lucro líquido <strong>de</strong> uma<br />

empresa. Um artigo recente no Jornal da <strong>Intranet</strong> menciona o surpreen<strong>de</strong>nte retorno obtido<br />

pelas companhias que investiram em <strong>Intranet</strong> e <strong>Extranet</strong>. Por exemplo, a implantação <strong>de</strong> uma<br />

<strong>Intranet</strong> na Lockheed Martin gerou um inacreditável retorno <strong>de</strong> investimento <strong>de</strong> 1,562%; na<br />

Ca<strong>de</strong>nce, Inc., foi <strong>de</strong> 1,766%; e na US West, mais <strong>de</strong> 1,000%.<br />

As <strong>Extranet</strong>s industriais também prometem. Por exemplo, na indústria <strong>de</strong> automóveis e na <strong>de</strong><br />

venda a varejo, muitas companhias estão montando re<strong>de</strong>s para a ca<strong>de</strong>ia <strong>de</strong> fornecedores<br />

baseadas na <strong>Extranet</strong>, permitindo que informações em tempo real (<strong>como</strong> estoque, pedidos e<br />

dados <strong>sobre</strong> entrega) sejam trocadas entre varejistas, distribuidores, fabricantes e<br />

fornecedores. Isto ajuda <strong>sobre</strong>maneira a aperfeiçoar a capacida<strong>de</strong> das empresas pertencentes<br />

à re<strong>de</strong> <strong>de</strong> fornecedores <strong>de</strong> a<strong>de</strong>quar a oferta <strong>de</strong> mercadorias à <strong>de</strong>manda pelas mesmas,<br />

diminuindo simultaneamente os estoques. Isto aumenta a eficiência, o controle <strong>de</strong> estoques e,<br />

em última instância, a rentabilida<strong>de</strong> <strong>de</strong> toda a re<strong>de</strong> <strong>de</strong> fornecedores.<br />

Novas preocupações relativas à segurança<br />

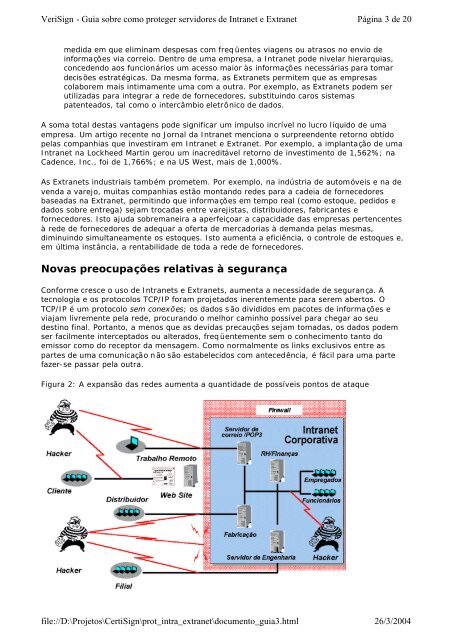

Conforme cresce o uso <strong>de</strong> <strong>Intranet</strong>s e <strong>Extranet</strong>s, aumenta a necessida<strong>de</strong> <strong>de</strong> segurança. A<br />

tecnologia e os protocolos TCP/IP foram projetados inerentemente para serem abertos. O<br />

TCP/IP é um protocolo sem conexões; os dados são divididos em pacotes <strong>de</strong> informações e<br />

viajam livremente pela re<strong>de</strong>, procurando o melhor caminho possível para chegar ao seu<br />

<strong>de</strong>stino final. Portanto, a menos que as <strong>de</strong>vidas precauções sejam tomadas, os dados po<strong>de</strong>m<br />

ser facilmente interceptados ou alterados, freqüentemente sem o conhecimento tanto do<br />

emissor <strong>como</strong> do receptor da mensagem. Como normalmente os links exclusivos entre as<br />

partes <strong>de</strong> uma comunicação não são estabelecidos com antecedência, é fácil para uma parte<br />

fazer-se passar pela outra.<br />

Figura 2: A expansão das re<strong>de</strong>s aumenta a quantida<strong>de</strong> <strong>de</strong> possíveis pontos <strong>de</strong> ataque<br />

file://D:\Projetos\CertiSign\prot_intra_extranet\documento_guia3.html<br />

26/3/2004