11'2011 - Wojskowy Instytut ÅÄ cznoÅci

11'2011 - Wojskowy Instytut ÅÄ cznoÅci

11'2011 - Wojskowy Instytut ÅÄ cznoÅci

- No tags were found...

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

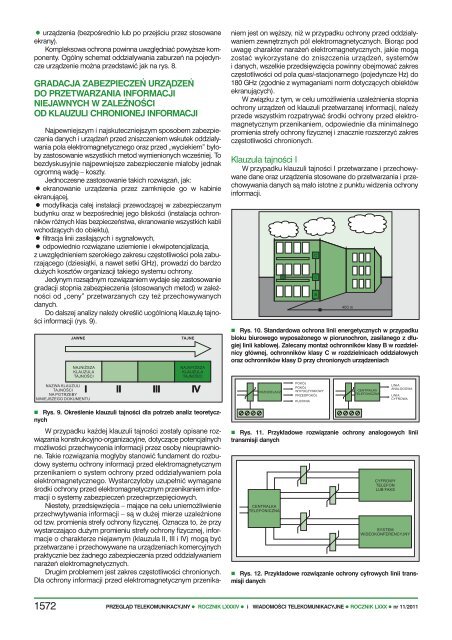

• urządzenia (bezpośrednio lub po przejściu przez stosowaneekrany).Kompleksowa ochrona powinna uwzględniać powyższe komponenty.Ogólny schemat oddziaływania zaburzeń na pojedynczeurządzenie można przedstawić jak na rys. 8.Gradacja zabezpieczeń urządzeńdo przetwarzania informacjiniejawnych w zależnościod klauzuli chronionej informacjiNajpewniejszym i najskuteczniejszym sposobem zabezpieczeniadanych i urządzeń przed zniszczeniem wskutek oddziaływaniapola elektromagnetycznego oraz przed „wyciekiem” byłobyzastosowanie wszystkich metod wymienionych wcześniej. Tobezdyskusyjnie najpewniejsze zabezpieczenie miałoby jednakogromną wadę – koszty.Jednoczesne zastosowanie takich rozwiązań, jak:• ekranowanie urządzenia przez zamknięcie go w kabinieekranującej,• modyfikacja całej instalacji przewodzącej w zabezpieczanymbudynku oraz w bezpośredniej jego bliskości (instalacja ochronnikówróżnych klas bezpieczeństwa, ekranowanie wszystkich kabliwchodzących do obiektu),filtracja linii zasilających i sygnałowych,• odpowiednio rozwiązane uziemienie i ekwipotencjalizacja,z uwzględnieniem szerokiego zakresu częstotliwości pola zaburzającego(dziesiątki, a nawet setki GHz), prowadzi do bardzodużych kosztów organizacji takiego systemu ochrony.Jedynym rozsądnym rozwiązaniem wydaje się zastosowaniegradacji stopnia zabezpieczenia (stosowanych metod) w zależnościod „ceny” przetwarzanych czy też przechowywanychdanych.Do dalszej analizy należy określić uogólnioną klauzulę tajnościinformacji (rys. 9).W przypadku każdej klauzuli tajności zostały opisane rozwiązaniakonstrukcyjno-organizacyjne, dotyczące potencjalnychmożliwości przechwycenia informacji przez osoby nieuprawnione.Takie rozwiązania mogłyby stanowić fundament do rozbudowysystemu ochrony informacji przed elektromagnetycznymprzenikaniem o system ochrony przed oddziaływaniem polaelektromagnetycznego. Wystarczyłoby uzupełnić wymaganeśrodki ochrony przed elektromagnetycznym przenikaniem informacjio systemy zabezpieczeń przeciwprzepięciowych.Niestety, przedsięwzięcia – mające na celu uniemożliwienieprzechwytywania informacji – są w dużej mierze uzależnioneod tzw. promienia strefy ochrony fizycznej. Oznacza to, że przywystarczająco dużym promieniu strefy ochrony fizycznej, informacjeo charakterze niejawnym (klauzula II, III i IV) mogą byćprzetwarzane i przechowywane na urządzeniach komercyjnychpraktycznie bez żadnego zabezpieczenia przed oddziaływaniemnarażeń elektromagnetycznych.Drugim problemem jest zakres częstotliwości chronionych.Dla ochrony informacji przed elektromagnetycznym przenikaniemjest on węższy, niż w przypadku ochrony przed oddziaływaniemzewnętrznych pól elektromagnetycznych. Biorąc poduwagę charakter narażeń elektromagnetycznych, jakie mogązostać wykorzystane do zniszczenia urządzeń, systemówi danych, wszelkie przedsięwzięcia powinny obejmować zakresczęstotliwości od pola quasi-stacjonarnego (pojedyncze Hz) do180 GHz (zgodnie z wymaganiami norm dotyczących obiektówekranujących).W związku z tym, w celu umożliwienia uzależnienia stopniaochrony urządzeń od klauzuli przetwarzanej informacji, należyprzede wszystkim rozpatrywać środki ochrony przed elektromagnetycznymprzenikaniem, odpowiednie dla minimalnegopromienia strefy ochrony fizycznej i znacznie rozszerzyć zakresczęstotliwości chronionych.Klauzula tajności IW przypadku klauzuli tajności I przetwarzane i przechowywanedane oraz urządzenia stosowane do przetwarzania i przechowywaniadanych są mało istotne z punktu widzenia ochronyinformacji.•Rys. 10. Standardowa ochrona linii energetycznych w przypadkubloku biurowego wyposażonego w piorunochron, zasilanego z długiejlinii kablowej. Zalecany montaż ochronników klasy B w rozdzielnicygłównej, ochronników klasy C w rozdzielnicach oddziałowychoraz ochronników klasy D przy chronionych urządzeniach•Rys. 9. Określenie klauzuli tajności dla potrzeb analiz teoretycznych•Rys. 11. Przykładowe rozwiązanie ochrony analogowych liniitransmisji danych•Rys. 12. Przykładowe rozwiązanie ochrony cyfrowych linii transmisjidanych1572 PRZEGLĄD TELEKOMUNIKACYJNY • ROCZNIK LXXXIV • i WIADOMOŚCI TELEKOMUNIKACYJNE • ROCZNIK LXXX • nr 11/2011