IT Professional Security - ΤΕΥΧΟΣ 32

Περιοδικό για το Enterprise Computing και την ασφάλεια πληροφοριών.

Περιοδικό για το Enterprise Computing και την ασφάλεια πληροφοριών.

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

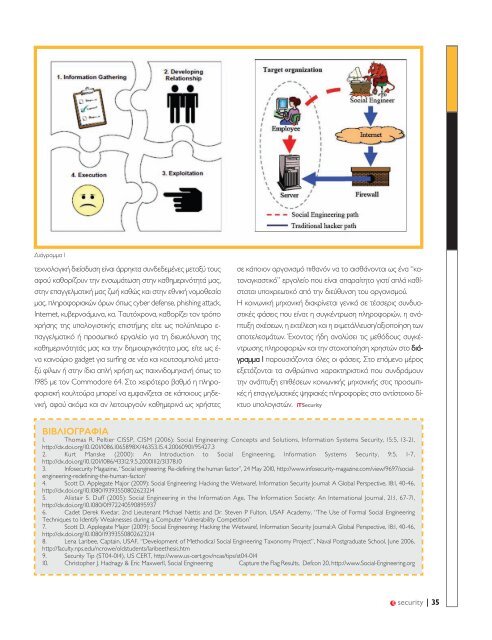

Διάγραμμα 1<br />

τεχνολογική διείσδυση είναι άρρηκτα συνδεδεμένες μεταξύ τους<br />

αφού καθορίζουν την ενσωμάτωση στην καθημερινότητά μας,<br />

στην επαγγελματική μας ζωή καθώς και στην εθνική νομοθεσία<br />

μας, πληροφοριακών όρων όπως cyber defense, phishing attack,<br />

Internet, κυβερνοάμυνα, κα. Ταυτόχρονα, καθορίζει τον τρόπο<br />

χρήσης της υπολογιστικής επιστήμης είτε ως πολύπλευρο ε-<br />

παγγελματικό ή προσωπικό εργαλείο για τη διευκόλυνση της<br />

καθημερινότητάς μας και την δημιουργικότητα μας, είτε ως έ-<br />

να καινούριο gadget για surfing σε νέα και κουτσομπολιά μεταξύ<br />

φίλων ή στην ίδια απλή χρήση ως παιχνιδομηχανή όπως το<br />

1985 με τον Commodore 64. Στο χειρότερο βαθμό η πληροφοριακή<br />

κουλτούρα μπορεί να εμφανίζεται σε κάποιους μηδενική,<br />

αφού ακόμα και αν λειτουργούν καθημερινά ως χρήστες<br />

σε κάποιον οργανισμό πιθανόν να το αισθάνονται ως ένα “καταναγκαστικό”<br />

εργαλείο που είναι απαραίτητο γιατί απλά καθίσταται<br />

υποχρεωτικό από την διεύθυνση του οργανισμού.<br />

Η κοινωνική μηχανική διακρίνεται γενικά σε τέσσερις συνδυαστικές<br />

φάσεις που είναι: η συγκέντρωση πληροφοριών, η ανάπτυξη<br />

σχέσεων, η εκτέλεση και η εκμετάλλευση/αξιοποίηση των<br />

αποτελεσμάτων. Έχοντας ήδη αναλύσει τις μεθόδους συγκέντρωσης<br />

πληροφοριών και την στοχοποίηση χρηστών στο διάγραμμα<br />

1 παρουσιάζονται όλες οι φάσεις. Στο επόμενο μέρος<br />

εξετάζονται τα ανθρώπινα χαρακτηριστικά που συνδράμουν<br />

την ανάπτυξη επιθέσεων κοινωνικής μηχανικής στις προσωπικές<br />

ή επαγγελματικές ψηφιακές πληροφορίες στο αντίστοιχο δίκτυο<br />

υπολογιστών. iT<strong>Security</strong><br />

ΒΙΒΛΙΟΓΡΑΦΙΑ<br />

1. Thomas R. Peltier CISSP, CISM (2006): Social Engineering: Concepts and Solutions, Information Systems <strong>Security</strong>, 15:5, 13-21,<br />

http://dx.doi.org/10.1201/1086.1065898X/46353.15.4.20060901/95427.3<br />

2. Kurt Manske (2000): An Introduction to Social Engineering, Information Systems <strong>Security</strong>, 9:5, 1-7,<br />

http://dx.doi.org/10.1201/1086/43312.9.5.20001112/31378.10<br />

3. Infosecurity Magazine, “Social engineering: Re-defining the human factor”, 24 May 2010, http://www.infosecurity-magazine.com/view/9697/socialengineering-redefining-the-human-factor/<br />

4. Scott D. Applegate Major (2009): Social Engineering: Hacking the Wetware!, Information <strong>Security</strong> Journal: A Global Perspective, 18:1, 40-46,<br />

http://dx.doi.org/10.1080/1939355080262<strong>32</strong>14<br />

5. Alistair S. Duff (2005): Social Engineering in the Information Age, The Information Society: An International Journal, 21:1, 67-71,<br />

http://dx.doi.org/10.1080/01972240590895937<br />

6. Cadet Derek Kvedar, 2nd Lieutenant Michael Nettis and Dr. Steven P Fulton, USAF Academy, “The Use of Formal Social Engineering<br />

Techniques to Identify Weaknesses during a Computer Vulnerability Competition”<br />

7. Scott D. Applegate Major (2009): Social Engineering: Hacking the Wetware!, Information <strong>Security</strong> Journal:A Global Perspective, 18:1, 40-46,<br />

http://dx.doi.org/10.1080/1939355080262<strong>32</strong>14<br />

8. Lena Laribee, Captain, USAF, “Development of Methodical Social Engineering Taxonomy Project”, Naval Postgraduate School, June 2006,<br />

http://faculty.nps.edu/ncrowe/oldstudents/laribeethesis.htm<br />

9. <strong>Security</strong> Tip (ST04-014), US CERT, http://www.us-cert.gov/ncas/tips/st04-014<br />

10. Christopher J. Hadnagy & Eric Maxwerll, Social Engineering Capture the Flag Results, Defcon 20, http://www.Social-Engineering.org<br />

security | 35