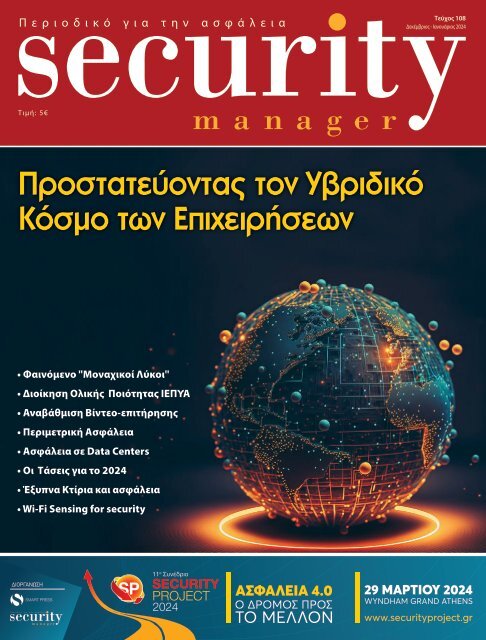

Security Manager - ΤΕΥΧΟΣ 108

Περιοδικό για την ασφάλεια.

Περιοδικό για την ασφάλεια.

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

Περιοδικό για την ασφάλεια<br />

Tεύχος <strong>108</strong><br />

Δεκέμβριος - Ιανουάριος 2024<br />

Τιμή: 5€<br />

Προστατεύοντας τον Υβριδικό<br />

Κόσμο των Επιχειρήσεων<br />

• Φαινόμενο "Μοναχικοί Λύκοι"<br />

• Διοίκηση Ολικής Ποιότητας ΙΕΠΥΑ<br />

• Αναβάθμιση Βίντεο-επιτήρησης<br />

• Περιμετρική Ασφάλεια<br />

• Ασφάλεια σε Data Centers<br />

• Οι Τάσεις για το 2024<br />

• Έξυπνα Κτίρια και ασφάλεια<br />

• Wi-Fi Sensing for security<br />

ΔΙΟΡΓΆΝΩΣΗ<br />

11 o Συνέδριο<br />

2024

ΣΥΣΤΗΜΑΤΑ ΕΠΙΘΕΩΡΗΣΗΣ X-RAY<br />

ΓΙΑ ΑΠΟΣΚΕΥΕΣ & ΔΕΜΑΤΑ<br />

Ανίχνευση απειλών αποτελεσματικά και με ασφάλεια<br />

Τεχνητή νοημοσύνη<br />

Κεντρική διαχείριση με HikCentral Professional<br />

Ενισχυμένη ασφάλεια<br />

Search Hikvision

editor’s.Notice<br />

Σχεδιάζοντας τον Νέο Οδικό Χάρτη<br />

της Ασφάλειας<br />

Αν έπρεπε να αναδείξουμε μια λέξη ως έννοια κλειδί και ως απαραίτητο συστατικό για<br />

την ανάπτυξη και τον επανασχεδιασμό του κλάδου της ασφάλειας, προκειμένου αυτός να<br />

επιτελέσει τον κρίσιμο ρόλο που πρέπει να έχει ευρύτερα, σίγουρα αυτή θα ήταν η εξέλιξη.<br />

Η εξέλιξη σε όλα τα επίπεδα και σε όλες τις εκφάνσεις του τομέα της ασφάλειας, αποτελεί<br />

σήμερα βασική προϋπόθεση προκειμένου να καλυφθούν οι συνεχώς αυξανόμενες α-<br />

παιτήσεις για ασφάλεια των επιχειρήσεων κάθε μεγέθους και κατηγορίας, των κρίσιμων<br />

υποδομών, των ιδιωτών και γενικότερα του κοινωνικού συνόλου. Πολλές φορές, η εξέλιξη<br />

έρχεται από μόνη της και άλλες φορές τροφοδοτείται από γεγονότα και καταστάσεις που<br />

οδηγούν αναπόφευκτα σε σημαντικές αλλαγές.<br />

Και για να γίνουμε πιο συγκεκριμένοι, καταλύτης όλων αυτών των εξελίξεων σήμερα,<br />

είναι οι ποιοτικές και ποσοτικές αλλαγές που συναντάμε στη διαχείριση κινδύνων<br />

σε ένα περιβάλλον όπου τα όρια μεταξύ φυσικού και ψηφιακού κόσμου γίνονται<br />

δυσδιάκριτα. Σε έναν κόσμο υβριδικό, όπως αποτυπώνεται και από το κεντρικό άρθρο<br />

αυτού του τεύχους.<br />

Παράλληλα, η τάση των πελατών προς πιο ποιοτικές λύσεις και υπηρεσίες, που αρκετές<br />

φορές αμφισβητείται και θυσιάζεται λόγω της απαίτησης για χαμηλό κόστος, δεν<br />

θα είναι πλέον επιλογή, αλλά επιτακτική ανάγκη. Για να συμβεί αυτό θα πρέπει όλοι όσοι<br />

συνθέτουν το οικοσύστημα της ασφάλειας να γίνουν μέρος των σημαντικών αλλαγών<br />

που έρχονται, συμβάλλοντας στον μετασχηματισμό και επανασχεδιασμό του κλάδου,<br />

διαμορφώνοντας μια νέα επαγγελματική κουλτούρα.<br />

Σε αυτό το πλαίσιο αλλαγών, οι τεχνολογίες που αναπτύσσονται για την ασφάλεια από<br />

την παγκόσμια αγορά καλούνται να διαδραματίσουν ένα πολύ σημαντικό ρόλο, με δεδομένη<br />

τη μεγάλη δυσκολία εύρεσης ανθρώπινου δυναμικού στα έργα φύλαξης εγκαταστάσεων.<br />

Σε κάθε περίπτωση όμως ο ανθρώπινος παράγοντας είναι κομβικός σε κάθε<br />

έργο ασφάλειας και η βέλτιστη διαχείριση του προσωπικού κάθε εταιρίας του κλάδου<br />

αποτελεί διαβατήριο στη διαδρομή για την καταξίωση και την ανάπτυξη της.<br />

Ο ρόλος των εισαγωγέων και των επαγγελματιών εγκαταστατών συστημάτων ασφάλειας<br />

καθώς επίσης και των κεντρικών σταθμών, διαχρονικά συνιστά την αλυσίδα που<br />

καθορίζει σε μεγάλο βαθμό την ποιότητα των παρεχόμενων υπηρεσιών ασφάλειας προς<br />

τους τελικούς πελάτες, για αυτό και θα πρέπει αυτές οι συνεργασίες να παραμείνουν σε<br />

υψηλά επίπεδα επαγγελματισμού.<br />

Σε κάθε περίπτωση το υψηλό αίσθημα ευθύνης από όλους, είναι αυτό που θα οδηγήσει<br />

τον μετασχηματισμό του κλάδου της ασφάλειας και την ανάδειξη της θετικής του πλευράς.<br />

Εμείς, μέσα από αυτό το βήμα έκφρασης του τομέα της ασφάλειας, αλλά και το συνέδριο<br />

<strong>Security</strong> Project, που θα διοργανωθεί φέτος στις 29 Μαρτίου με τίτλο “ΑΣΦΑΛΕΙΑ<br />

4.0 – Ο Δρόμος προς το Μέλλον” και άλλες ενέργειες που σύντομα θα ανακοινωθούν,<br />

δεσμευόμαστε να συνδράμουμε στον επανασχεδιασμό του οδικού χάρτη της ασφάλειας<br />

με γνώμονα και όραμα την εξέλιξη του κλάδου!<br />

Βλάσης Αμανατίδης<br />

Εκδότης<br />

Κώστας Νόστης<br />

Αρχισυντάκτης<br />

Βλάσης Αμανατίδης<br />

v.amanatidis@smartpress.gr<br />

Διεύθυνση Επικοινωνίας & Μarketing<br />

Ειρήνη Νόστη<br />

Yπεύθυνος Διαφήμισης<br />

Γιώργος Ιωσηφέλης<br />

Συνεργάτες<br />

Παρασκευάς Βερώνης<br />

Δημήτρης Θωμαδάκης<br />

Γιάννης Κανάλης<br />

Σπύρος Κυριακάκης<br />

Kαίτη Κωνσταντάκου<br />

Δημήτρης Λόγος<br />

Αριστοτέλης Λυμπερόπουλος<br />

Νέστορας Πεχλιβανίδης<br />

Δημήτρης Σκιάννης<br />

Βασίλης Χαλβατζής<br />

Χρήστος Κοτσακάς<br />

Δημήτρης Μερτσιωτάκης<br />

Νικόλαος Χατζόβουλος<br />

Σύμβουλος Έκδοσης<br />

Νίκη Πανδή<br />

Yπεύθυνη Παραγωγής<br />

Ελένη Καπιτσάκη<br />

DTP<br />

Νίκος Χαλκιαδάκης<br />

Υπεύθυνος Ηλεκτρονικών Μέσων<br />

Δημήτρης Θωμαδάκης<br />

Διοργάνωση Συνεδρίων<br />

Αγγελική Νόστη<br />

Δώρα Λαλούση<br />

Γραμματεία Εμπορικού<br />

Έλλη Μαστρομανώλη<br />

Λογιστήριο<br />

Ανδρέας Λουλάκης<br />

Photoshooting by<br />

Genesis 360<br />

Consulting by<br />

SPEG Co<br />

τηλ.: 210 5238777, www.speg.gr<br />

Ιδιοκτήτης<br />

Smart Press<br />

Μάγερ 11, 10438, Αθήνα<br />

Τηλ.: 210 5201500, 210 5230000,<br />

Fax: 210 5241900<br />

Τμήμα συνδρομών<br />

support@securitymanager.gr<br />

www.smartpress.gr<br />

www.securitymanager.gr<br />

info@securitymanager.gr<br />

ΚΩΔΙΚΟΣ ΕΛΤΑ: 01-7627<br />

ISSN: 2407-9413<br />

2 . security manager

Aviation security in new heights<br />

security solutions<br />

www.esasecurity.gr

Τεύχος <strong>108</strong>.Περιεχόμενα<br />

2 Editorial<br />

6 Market News<br />

Management Analysis<br />

22 Προστατεύοντας τον Υβριδικό Κόσμο των Επιχειρήσεων!<br />

28 Data centers: Προστατεύοντας τα «φρούρια» του σύγχρονου ψηφιακού<br />

κόσμου<br />

34 Ενέργειες του ιδιωτικού προσωπικού ασφάλειας σε τρομοκρατικό κτύπημα<br />

εντός πολυσύχναστου κτηρίου<br />

Feature Story<br />

38 Οι τάσεις στη φυσική ασφάλεια για το 2024<br />

42 Οι Γεωπολιτικές Αναταράξεις ως καταλυτής στην εξέλιξη των Υπηρεσιών<br />

Ασφάλειας<br />

48 G4S: Η Cash Solutions ενισχύεται και δείχνει το δρόμο προς το μέλλον<br />

50 Διοίκηση Ολικής Ποιότητας στις ΙΕΠΥΑ<br />

56 Το φαινόμενο του μοναχικού λύκου<br />

62 Συστήματα και λύσεις περιμετρικής ασφάλειας<br />

Video Surveillance<br />

70 5 βήματα για την αναβάθμιση του συστήματος βιντεοεπιτήρησης<br />

76 Τεχνητή νοημοσύνη, βιντεοεπιτήρηση και ο ρόλος του ανθρώπινου<br />

παράγοντα<br />

82 Επιλέγοντας την ιδανική ανάλυση σε κάμερες IP<br />

Intrusion Alarm<br />

86 Wi-Fi Sensing: Η ασύρματη τεχνολογία που μετασχηματίζει την ασφάλεια<br />

Smart Automation<br />

92 Ενσωματώνοντας συστήματα ασφάλειας στα έξυπνα κτίρια<br />

28<br />

42<br />

48<br />

62<br />

Access Control<br />

100 3 πυλώνες του σύγχρονου ελέγχου πρόσβασης<br />

103 Πρωτοπορία στην ενδοεπικοινωνία για έξυπνα κτίρια<br />

Fire Safety<br />

104 Έγκαιρη ειδοποίηση έκλυσης αερίων από υπερθέρμανση μπαταριών λιθίου<br />

92<br />

Cyber <strong>Security</strong><br />

106 20 τρομακτικά στατιστικά στοιχεία για την κυβερνοασφάλεια<br />

<strong>108</strong> Product Reviews<br />

112 Products Update<br />

118 Ευρετήριο Εταιρειών<br />

4 . security manager

market.News<br />

QQ<br />

Z-SOS - Επαναπροσδιορίζοντας την έννοια της ασφάλειας με την<br />

εφαρμογή της ΖΑΡΙΦΟΠΟΥΛΟΣ<br />

Το Z-SOS που έχει αναπτύξει η<br />

εταιρία ΖΑΡΙΦΟΠΟΥΛΟΣ έχει έρθει<br />

για να επαναπροσδιορίσει την<br />

έννοια της ασφάλειας, όπου και<br />

αν βρίσκεστε. Για όποια κατάσταση<br />

κινδύνου ή ανάγκης για βοήθεια,<br />

24 ώρες την ημέρα και 7<br />

ημέρες την εβδομάδα, με το πάτημα<br />

ενός κουμπιού. Πρόκειται<br />

για μια εύχρηστη εφαρμογή<br />

με οδηγίες για την αντιμετώπιση<br />

καταστάσεων έκτακτης ανάγκης<br />

και κινδύνου (free download).<br />

Προσφέρει τη δυνατότητα ε-<br />

νεργοποίησης υπηρεσιών για<br />

παροχή Άμεσης Επέμβασης από<br />

τις αρμόδιες Υπηρεσίες (Αστυνομία,<br />

Πυροσβεστική, ΕΚΑΒ) σε<br />

περιπτώσεις Ληστείας, Φωτιάς,<br />

Πλημμύρας καθώς και ανάγκης<br />

παροχής Ιατρικής Βοήθειας.<br />

Είναι ο αμεσότερος και ταχύτερος τρόπος για να δηλώσετε<br />

ότι βρίσκεστε σε κατάσταση έκτακτης ανάγκης, σε συνεργασία<br />

με το Κέντρο Λήψης Σημάτων ΕΡΜΗΣ, με ένα μό-<br />

νο κλικ στο smartphone σας,<br />

επιλέγοντας μέσω του πρακτικού<br />

και εύχρηστου μενού<br />

ανάλογα με την κατάσταση<br />

ανάγκης. Προαιρετικά δίνεται<br />

η δυνατότητα στον χρήστη να<br />

καταχωρήσει τηλέφωνο ενημέρωσης<br />

κοντινού προσώπου<br />

(όπως συγγενής, ιατρός, κ.α.)<br />

το οποίο θα ενημερώνεται α-<br />

πό το κέντρο λήψεως σημάτων<br />

ΕΡΜΗΣ πλέον της ενημέρωσης<br />

των δημοσίων αρχών. Η αποστολή<br />

του σήματος συνοδεύεται<br />

από την άμεση λήψη της<br />

ακριβούς γεωγραφικής τοποθεσίας<br />

σας (στίγμα), κατά<br />

τη στιγμή της ενεργοποίησης<br />

του σήματος στο ΚΛΣ ΕΡΜΗΣ.<br />

Η λήψη της εφαρμογής Z-<br />

SOS προσφέρεται δωρεάν<br />

για κινητά τηλέφωνα Android στο Google Play (<br />

https://bit.ly/z-sos-android) και IOS στο Apple Store (<br />

https://bit.ly/z-sos-ios )<br />

QQ<br />

H Force συνεχίζει να σεμινάρια πυρανίχνευσης για τις λύσεις<br />

Cofem, σε όλη την Ελλάδα<br />

Η Force <strong>Security</strong> Systems, συνεχίζει με αμείωτο ρυθμό το<br />

πλάνο σεμιναρίων που έχει ξεκινήσει από την προηγούμενη<br />

χρονιά, στα συστήματα πυρανίχνευσης Cofem s.a. Επόμενος<br />

σταθμός των σεμιναρίων ήταν η Λάρισα και διακρίθηκε για<br />

την πολύ υψηλή προσέλευση από επαγγελματίας από την<br />

ευρύτερη περιοχή της Θεσσαλίας στα γραφεία του Συνδέσμου<br />

Θεσσαλικών Επιχειρήσεων & Βιομηχανιών (ΣΘΕΒ). Οι<br />

συμμετέχοντες έδειξαν μεγάλο ενδιαφέρον για τις δυνατότητες<br />

και τις λειτουργίες των συστημάτων πυρανίχνευσης<br />

Cofem τα οποία μπορούν να καλύψουν υψηλές απαιτήσεις<br />

στα έργα που αναλαμβάνουν.<br />

Η Force <strong>Security</strong> Systems (www.force.gr) θα συνεχίσει τη διοργάνωση<br />

αντίστοιχων σεμιναρίων στην Ελλάδα και τη Κύπρο,<br />

για τα οποία μπορείτε να ενημερώνεστε από τις σελίδες<br />

της στα Social Media αλλά και απευθείας επικοινωνώντας με<br />

την εταιρία στα τηλέφωνα 23<strong>108</strong>05180 - 2105757227<br />

6 . security manager

market.News<br />

QQ<br />

U-Prox & ParadoxNEXT – Ευέλικτοι τρόποι επικοινωνίας<br />

Τα συστήματα U-PROX έχουν δύο ταυτόχρονους<br />

τρόπους επικοινωνίας με τον κεντρικό σταθμό της<br />

ParadoxNext εν αντιθέσει με άλλα συστήματα που έχουν<br />

ή Cloud ή Direct. Ο εγκαταστάτης μπορεί να επιλέξει να<br />

στείλει αίτημα στην PARADOX NEXT όπου θα συνδεθεί μέσω<br />

του U-PROX cloud, ή, να επιλέξει την απ’ ευθείας σύνδεση<br />

με τις Public IP’s και τις πόρτες του κεντρικού σταθμού.<br />

Το πρωτόκολλο επικοινωνίας ΚΑΙ στις δύο περιπτώσεις<br />

είναι ίδιο και στέλνει τα σήματα μέσω CONTACT ID.<br />

Άρα, το συγκριτικό πλεονέκτημα των συστημάτων U-<br />

PROX, είναι η επιλογή αποστολής σημάτων προς τον κεντρικό<br />

σταθμό, με έναν ή με δύο τρόπους ταυτόχρονα.<br />

Η εταιρία προτείνει πάντα στους εγκαταστάτες να επιλέγουν<br />

να συνδεθούν μέσω αιτήματος γιατί:<br />

1. Με την αποστολή του αιτήματος, το αίτημα γίνεται<br />

ΑΜΕΣΑ (αυτόματα) αποδεκτό. Δεν χρειάζεται το τεχνικό<br />

τμήμα της PARADOX NEXT να κάνει αποδοχή<br />

όπως γίνεται σε άλλους Translators<br />

2. Δεν χρειάζεται να επικοινωνήσουν με τον κεντρικό<br />

σταθμό για νέο κωδικό, (πχ μόνο νούμερα), διότι υ-<br />

ποστηρίζεται ο δεκαεξαδικός κωδικός σε όλους τους<br />

τρόπους επικοινωνίας<br />

3. Με την αυτόματη αποδοχή του αιτήματος, η<br />

PARADOX NEXT στέλνει αυτόματα ΚΑΙ τις δύο<br />

Public IP’s / ports του σταθμού στο HUB και ο ε-<br />

γκαταστάτης δεν χρειάζεται να τους προγραμματίσει.<br />

Άρα, αν για κάποιο λόγο πέσει το U-PROX Cloud, τα σήματα<br />

θα έρθουν στον κεντρικό σταθμό της PARADOX<br />

NEXT μέσω των δύο διαφορετικών παρόχων (Cosmote &<br />

Vodafone) public ip/ports.<br />

Η ParadoxNext στέλνει τις Public IP’s και ports στο hub<br />

αυτόματα, ώστε να μην υπάρχει περιθώριο λάθους από<br />

τον εγκαταστάτη, «αναγκάζοντας» όλα τα U-PROX να έ-<br />

χουν δύο τρόπους επικοινωνίας. Το τμήμα πωλήσεων της<br />

Paradox Hellas θα είναι στη διάθεση σας στο τηλέφωνο<br />

2102855000 για να εξηγήσει ότι χρειάζεται για τις μοναδικές<br />

λειτουργίες των συστημάτων U-Prox.<br />

QQ<br />

Webinar για την Πυρανίχνευση της Satel διοργάνωσε η ARK<br />

Με μεγάλη επιτυχία ολοκληρώθηκε ένα ακόμα webinar που<br />

διοργάνωσε η ARK Academy, την Παρασκευή 8 Δεκεμβρίου,<br />

με θέμα τα συστήματα διευθυνσιοδοτούμενης πυρανίχνευσης<br />

της εταιρείας Satel, που διανέμονται επίσημα στην<br />

Ελλάδα από την ARK.<br />

Το Webinar, με βασικό ομιλητή τον Grzegorz Szot, Export<br />

Sales <strong>Manager</strong> της Satel, περιελάβανε την παρουσίαση της<br />

νέας σειράς προϊόντων διευθυνσιοδοτούμενης πυρανίχνευσης,<br />

του λογισμικού για τον προγραμματισμό του πίνακα<br />

ACSP καθώς και του λογισμικού για τον σχεδιασμό έργου.<br />

Τη διαδικτυακή αυτή παρουσίαση παρακολούθησαν με<br />

μεγάλο ενδιαφέρον επαγγελματίες εγκαταστάτες συστημάτων<br />

ασφαλείας. Η ομάδα της ARK εκφράζει τις θερμές<br />

ευχαριστίες της προς όλους τους συμμετέχοντες και φυσικά<br />

στους ανθρώπους της Satel, που σφράγισαν με το σεμινάριο<br />

αυτό την έναρξη της συνεργασίας τους με την ARK στην<br />

Πυρανίχνευση, ως επίσημου διανομέα.<br />

8 . security manager

Η καλύτερη<br />

επιλογή NVR για<br />

τα έργα σας<br />

Prime 5-B series NVR<br />

Ισχυρή<br />

αποκωδικοποίηση<br />

Υψηλό<br />

bandwidth<br />

∆ιαφορετικά<br />

σενάρια έργων<br />

Πλούσια σειρά<br />

µοντέλων<br />

Κατεβάστε τον<br />

κατάλογο Uniview:<br />

501-B 502-B 504-B 508-B

market.News<br />

Q Q Ethernet PoE Repeaters / Switches της PULSAR - Προσθέστε<br />

επιπλέον IP κάμερες χωρίς νέες καλωδιώσεις<br />

Με τα νέα Ethernet PoE Repeaters / Switches της<br />

PULSAR, μπορείτε να προσθέσετε επιπλέον IP κάμερες σε<br />

μία υπάρχουσα εγκατάσταση ή να ελαττώσετε τις καλωδιώσεις<br />

σε νέες εγκαταστάσεις. Καθώς μπορούν να τροφοδοτηθούν<br />

από ένα άλλο PoE Switch (ή και από τοπικό τροφοδοτικό<br />

σε κάποια μοντέλα), επιτρέποντας την προσθήκη<br />

επιπλέον IP καμερών ή άλλων IP PoE συσκευών κοντά σε μια<br />

υπάρχουσα, χωρίς να απαιτούνται νέα καλώδια για δίκτυο<br />

και τροφοδοσία. Διατίθεται μοντέλα για όλες τις λύσεις:<br />

• EXT-POE3DIN Ethernet PoE Repeater, 1 εισόδου<br />

Ethernet PoE 10/100 και 3 εξόδων PoE 10/100 (συνολικά<br />

έως 0,3A - 15W). Τροφοδοτείται μέσω της εισόδου<br />

PoE. Ιδανική λύση για προσθήκη έως 2 επιπλέον IP καμερών<br />

χαμηλής κατανάλωσης κοντά σε μια υπάρχουσα.<br />

Παρέχει την δυνατότητα επίτοιχης τοποθέτησης ή<br />

σε ράγα DIN.<br />

• EXT-POEG3DIN Gigabit Ethernet PoE Repeater, 1 εισόδου<br />

Ethernet PoE 10/100/1000 και 3 εξόδων PoE<br />

10/100/1000 (συνολικά έως 0,4A - 20W). Τροφοδοτείται<br />

μέσω της εισόδου PoE. Ιδανική λύση για προσθήκη<br />

έως 2 επιπλέον IP καμερών με μεγαλύτερη κατανάλωση<br />

κοντά σε μια υπάρχουσα. Παρέχει την δυνατότητα<br />

επίτοιχης τοποθέτησης ή σε ράγα DIN.<br />

• EXT-POE2 Ethernet PoE Repeater, 1 εισόδου Ethernet<br />

PoE 10/100 και 2 εξόδων PoE 10/100 (έως 0,3A - 15W<br />

ανά πόρτα και συνολικά έως 0,4A - 20W). Τροφοδοτείται<br />

μέσω της εισόδου PoE.<br />

Για προσθήκη μιας επιπλέον<br />

IP κάμερας κοντά σε μια υ-<br />

πάρχουσα, με δυνατότητα<br />

επίτοιχης τοποθέτησης και<br />

μεταλλικό περίβλημα.<br />

• EXT-POE4H παρόμοιο με<br />

προηγούμενο μοντέλο σε<br />

στεγανό κουτί, έτοιμο για<br />

εξωτερική τοποθέτηση.<br />

Τροφοδοτείται μέσω της εισόδου<br />

PoE ή μέσω χωριστού<br />

τροφοδοτικού 44 ~ 57 VDC<br />

(δεν περιλαμβάνεται).<br />

• EXT-POE4 Ethernet PoE<br />

Repeater, 1 εισόδου Ethernet<br />

PoE 10/100 και 2 εξόδων PoE<br />

10/100 (έως 0,3A - 15W ανά πόρτα και συνολικά έως<br />

0,4A - 20W). Τροφοδοτείται μέσω της εισόδου PoE ή<br />

μέσω χωριστού τροφοδοτικού 44 ~ 57 VDC (δεν περιλαμβάνεται).<br />

Για προσθήκη μιας επιπλέον IP κάμερας<br />

κοντά σε μια υπάρχουσα, με δυνατότητα επίτοιχης<br />

τοποθέτησης και μεταλλικό περίβλημα.<br />

• EXT-POEG2 Gigabit Ethernet PoE Repeater, 1 εισόδου<br />

Ethernet PoE 10/100/1000 και 2 εξόδων PoE<br />

10/100/1000 (συνολικά έως 0,4A - 20W). Τροφοδοτείται<br />

μέσω της εισόδου PoE Για προσθήκη μιας επιπλέον<br />

IP κάμερας κοντά σε μια υπάρχουσα, με δυνατότητα<br />

επίτοιχης τοποθέτησης.<br />

• EXT-POEG5 Ethernet PoE Repeater, 1 εισόδου<br />

Ethernet PoE 10/100/1000 και 4 εξόδων PoE<br />

10/100/1000 (έως 0,6A - 30W ανά πόρτα και συνολικά έως<br />

0,8A - 40W με τροφοδοσία από την είσοδο PoE). Μπορεί<br />

να τροφοδοτηθεί και μέσω χωριστού τροφοδοτικού 48 ~<br />

57 VDC (δεν περιλαμβάνεται), οπότε το συνολικό ρεύμα<br />

και η συνολική ισχύς, που μπορεί να παρέχει στις εξόδους<br />

PoE αυξάνεται στα 1,15A - 60W. Ιδανική λύση για προσθήκη<br />

επιπλέον IP καμερών κοντά σε μια υπάρχουσα.<br />

Όλα τα παραπάνω μοντέλα μπορούν να χρησιμοποιηθούν<br />

και σαν repeaters για αύξηση της εμβέλειας Ethernet κατά<br />

100m.<br />

Θα τα βρείτε ετοιμοπαράδοτα στην ΗΛΚΑ Α.Ε., τηλ.: 210-<br />

6071510<br />

10 . security manager

market.News<br />

QQ<br />

Η PartnerNET καλωσορίζει τη νέα σειρά switches της Grandstream<br />

GWN7700M<br />

Η GWN7700M αποτελεί μία νέα σειρά<br />

unmanaged network switches τα ο-<br />

ποία παρέχουν έναν γρήγορο και οικονομικά<br />

αποδοτικό τρόπο για να προσθέσετε<br />

συνδεσιμότητα Gigabit υ-<br />

ψηλής ταχύτητας στις μικρομεσαίες<br />

επιχειρήσεις. Δεν απαιτεί διαμόρφωση<br />

ή εγκατάσταση. Διατίθονται<br />

επιτραπέζια και επιτοίχια<br />

και παρέχει αυτόματη MDI/<br />

MDIX για να εξαλείψει την ανάγκη για καλώδια crossover.<br />

Τα μοντέλα της σειράς GWN7700 τα οποία υποστηρίζουν<br />

PoE (Power-over-Ethernet), παρέχουν θύρες δικτύου<br />

με συμβατότητα IEEE 802.3af/at για έξυπνη δυναμική<br />

έξοδο PoE ώστε να τροφοδοτούν IP τηλεφωνικές<br />

συσκευές, IP κάμερες, Wi-Fi access points και άλλα<br />

IP τερματικά που υποστηρίζουν PoE. Ενσωματώνουν<br />

5 και 8 θύρες Multi-Gigabit RJ45 και παρέχουν συνδεσιμότητα<br />

100/1000/2500Mbps καθώς και 1 θύρα οπτικών ι-<br />

νών SFP+ που παρέχει συνδεσιμότητα 1 Gigabit ή 10 Gigabit.<br />

Διακρίνονται για την πράσινη τεχνολογία που μειώνει<br />

την κατανάλωση ενέργειας. Η σειρά GWN7700M plugand-play<br />

είναι οι ιδανικοί unmanaged network switches για<br />

home office και μικρές έως μεσαίες επιχειρήσεις.<br />

Τα προϊόντα της Grandstream αντιπροσωπεύονται στην<br />

Ελλάδα από την εταιρεία PartnerΝΕΤ στο επίσημο portal<br />

www.eshop.partnernet.gr , τηλ.: 2107100000, sales@<br />

partnernet-ict.com, www.partnernet-ict.com.<br />

QQ<br />

Τεχνικό σεμινάριο για τις λύσεις της INIM διοργάνωσε η Microlink<br />

Με απόλυτη επιτυχία και μεγάλη συμμετοχή ολοκληρώθηκε<br />

η τεχνική εκπαίδευση για πίνακες INIM που διοργάνωσε η<br />

Microlink. Η εκπαίδευση απευθυνόταν σε τεχνικούς συστημάτων<br />

ασφαλείας που επιθυμούσαν να αποκτήσουν τις<br />

απαραίτητες γνώσεις και δεξιότητες για την εγκατάσταση<br />

και συντήρηση συστημάτων ασφαλείας INIM.<br />

Η εκπαίδευση κάλυψε τα εξής θέματα: Γενική εισαγωγή στα<br />

συστήματα ασφαλείας INIM<br />

Αρχιτεκτονική των πινάκων INIM - Προγραμματισμός πινάκων<br />

INIM - Διαχείριση συστημάτων ασφαλείας INIM. Οι<br />

συμμετέχοντες είχαν την ευκαιρία να παρακολουθήσουν<br />

θεωρητικά μαθήματα και να συμμετάσχουν σε πρακτικές<br />

ασκήσεις, υπό την καθοδήγηση των εκπαιδευτών.<br />

Στο τέλος της εκπαίδευσης, οι συμμετέχοντες<br />

έλαβαν πιστοποιητικό παρακολούθησης.<br />

Τα στελέχη της Microlink δήλωσαν την ικανοποίηση<br />

τους για το γεγονός ότι προσφέρουν υψηλής<br />

ποιότητας εκπαίδευση που βοηθά τους τεχνικούς<br />

των συστημάτων ασφαλείας να αποκτήσουν<br />

τις απαραίτητες γνώσεις και δεξιότητες για<br />

να παρέχουν στους πελάτες τους τις καλύτερες<br />

δυνατές υπηρεσίες και ανακοίνωσαν ότι σύντομα<br />

θα επανέλθουν με ένα νέο σεμινάριο. Για περισσότερες<br />

πληροφορίες μπορείτε να επικοινωνήσετε<br />

στο τηλέφωνο 210-5786534<br />

12 . security manager

market.News<br />

QQ<br />

Έξυπνοι ανιχνευτές ASD-100 και ALD-100 για μεγαλύτερη<br />

ασφάλεια από την Sigma <strong>Security</strong><br />

Δώστε την δυνατότητα σε εσάς<br />

και την οικογένειά σας να νοιώσετε<br />

πιο ασφαλής στον χώρο<br />

σας με τον ανιχνευτή καπνού<br />

Wifi ASD-100 τον ανιχνευτή<br />

διαρροής νερού ALD-100. O<br />

αυτόνομος ανιχνευτής καπνού<br />

Wifi ASD-100 όταν ανιχνεύσει τον<br />

καπνό, ενεργοποιεί την ενσωματωμένη<br />

σειρήνα με ακουστική ισχύ 85dB στα 3 μέτρα και στέλνει<br />

ειδοποιήσεις στο smartphone σας, μέσω των δωρεάν<br />

εφαρμογών Τuya και Smartlife. Επίσης, είναι σύμφωνος με<br />

προδιαγραφή ΕΝ14604:2005 ΑC:2008<br />

O αυτόνομος ανιχνευτής διαρροής νερού Wifi ALD-100 όταν<br />

ανιχνεύσει διαρροή νερού, ενεργοποιεί την ενσωματωμένη<br />

σειρήνα και στέλνει ειδοποιήσεις στο smartphone σας μέσω<br />

των δωρεάν εφαρμογών Τuya και Smartlife. Οι ανιχνευτές<br />

ASD-100 και ALD-100 είναι κατάλληλοι για ενοικιαζόμενα<br />

διαμερίσματα AIRBNB αλλά και για εγκατάσταση σε οικίες<br />

παρέχοντας τόσο τοπική όσο και απομακρυσμένη ειδοποίηση.<br />

Τροφοδοτούνται από 2 αλκαλικές μπαταρίες AA.<br />

Sigma <strong>Security</strong>, www.sigmasec.gr, τηλ.: 210 9716046<br />

QQ<br />

STid - Προστασία ανθρώπων, αγαθών και δεδομένων μέσω<br />

ασφαλούς αναγνώρισης και ελέγχου πρόσβασης<br />

C<br />

M<br />

Y<br />

Η STid, κορυφαίος κατασκευαστής στη νέα γενιά ασύρματης<br />

πρόσβασης υψηλής ασφάλειας, διαθέτει την πλουσιότερη<br />

σειρά αναγνωστών πιστοποιημένων με το πρότυπο<br />

OSDP στην αγορά σήμερα. Οι αναγνώστες πολυτεχνολογίας<br />

RFID, NFC και Bluetooth μπορούν να εξοπλιστούν με βιομετρικό<br />

αισθητήρα δακτυλικών αποτυπωμάτων για ενισχυμένη<br />

ασφάλεια, καθιστώντας τον Architect Blue τον πρώτο<br />

πιστοποιημένο με το πρότυπο OSDP βιομετρικό αναγνώστη<br />

στη βιομηχανία. Συνδυάζει ισχυρή αυθεντικοποίηση 1:1 με<br />

τεχνολογίες αισθητήρα δακτυλικού αποτυπώματος, κάρτας<br />

και Bluetooth smartphone. Επιπλέον, η STid προσφέρει τους<br />

πρώτους αναγνώστες αφής πιστοποιημένους με το πρότυπο<br />

OSDP με λειτουργία scramble pad. Ο Architect Blue είναι<br />

ένας από τους λίγους αναγνώστες που υποστηρίζουν την<br />

OSDP File Transfer για απομακρυσμένη ενημέρωση των α-<br />

ναγνωστών ελέγχου πρόσβασης ενός συστήματος. Τέλος των<br />

χρονοβόρων επιτόπιων αναβαθμίσεων με τη χρήση καρτών<br />

ρύθμισης. Διατίθενται επίσης εικονικές ή RFID κάρτες ρύθμισης.<br />

Καθώς κάθε βιομηχανία βρίσκεται σε συνεχή εξέλιξη, έτσι<br />

και τα προϊόντα είναι ευέλικτα και αναβαθμιζόμενα, επιτρέποντας<br />

νέες λειτουργείες και χαρακτηριστικά. Αυτή η προσέγγιση<br />

εξοικονομεί χρόνο και κόστος, διότι καμία εταιρεία δεν<br />

πρέπει ποτέ να είναι όμηρος της τεχνολογίας ή των παρόχων.<br />

Οι λύσεις βασίζονται σε εργονομικά εργαλεία διαχείρισης και<br />

ανοικτή τεχνολογία. Η STid προσφέρει μια πλήρη σειρά ανα-<br />

γνωστών ελέγχου πρόσβασης που είναι συμβατοί με το STid<br />

Mobile ID. Οι αναγνώστες ελέγχου πρόσβασης βασίζονται σε<br />

ανοικτά πρότυπα ασύρματης αναγνώρισης και σχεδιάζονται<br />

για να υποστηρίζουν την έντονη αλληλεπίδραση του χρήστη.<br />

H Πλατφόρμα STid Mobile ID® σας επιτρέπει να προσαρμόσετε<br />

εύκολα και δωρεάν εικονικές κάρτες, σχεδιάζοντας μια<br />

ταυτότητα του δικού σας εμπορικού σήματος με τα εξής<br />

στοιχεία: Εμπρός / Πίσω επιφάνεια - Φόντο Κάρτας – Λογότυπο<br />

- Φωτογραφίες Ταυτότητας - σταθερά και μεταβλητά<br />

δεδομένα.<br />

Για περισσότερες πληροφορίες μπορείτε να απευθυνθείτε<br />

στην SDC (www.sdc.cy) επικοινωνώντας στα τηλέφωνα :<br />

2152157000, +35777777720<br />

CM<br />

MY<br />

CY<br />

CMY<br />

K<br />

14 . security manager

market.News<br />

QQ<br />

Γιατί ο Multisensor ανιχνευτής ελαχιστοποιεί τις περιπτώσεις<br />

ψευδών συναγερμών στον τομέα ανίχνευσης πυρκαγιάς<br />

Η θεωρία λειτουργίας του ανιχνευτή<br />

πυρκαγιάς αναφέρει ότι οι<br />

ανιχνευτές πολλαπλών κριτηρίων<br />

χρησιμοποιούν ταυτόχρονα την<br />

οπτική τεχνολογία και την τεχνολογία<br />

ανίχνευσης θερμότητας για<br />

να προσδιορίσουν μια κατάσταση<br />

πυρκαγιάς.<br />

Αυτό παρέχει μια έγκαιρη απόκριση<br />

στη φωτιά, διατηρώντας<br />

παράλληλα τα χαρακτηριστικά<br />

χαμηλού ψευδούς συναγερμού.<br />

Η συσκευή ACC-EN της<br />

Hochiki είναι ένας Multisensor<br />

ανιχνευτής που υποστηρίζει τρεις<br />

λειτουργίες: Την λειτουργία ανίχνευσης<br />

καπνού (οπτικό στοιχείο<br />

μόνο), την λειτουργία ανίχνευσης<br />

θερμότητας (θερμικό στοιχείο<br />

μόνο) ή την λειτουργία πολλαπλών<br />

αισθητηρίων (οπτικό και<br />

θερμικό στοιχείο).<br />

Στη λειτουργία πολλαπλών αισθητηρίων<br />

(προεπιλογή), ουσιαστικά η<br />

συσκευή λειτουργεί ως φωτοηλεκτρικός<br />

αισθητήρας καπνού, αλλά<br />

η φωτοηλεκτρική ευαισθησία του<br />

ενισχύεται όταν ανιχνεύεται αύξηση<br />

θερμοκρασίας πάνω από 40<br />

βαθμούς Κελσίου από το στοιχείο<br />

ανίχνευσης θερμότητας.<br />

Ο ανιχνευτής Multisensor επιτυγχάνει<br />

αυτήν τη λειτουργία χρησιμοποιώντας<br />

έναν μικροεπεξεργαστή<br />

με έναν αλγόριθμο που γραμμικοποιεί<br />

το στοιχείο ανίχνευσης<br />

θερμότητας και υπολογίζει την<br />

ενίσχυση της ευαισθησίας του φωτοηλεκτρικού<br />

στοιχείου.<br />

Ανάλυση Παραδείγματος<br />

Θεωρητικά αν σε ένα χώρο που εξελίσσεται μια πυρκαγιά<br />

ο καπνός θα ανέβει προς το ταβάνι και θα ανιχνευθεί από<br />

τον ACC-EN ο οποίος με τον<br />

αλγόριθμό του θα ελέγξει την<br />

θερμοκρασία του χώρου και<br />

αναλόγως θα επηρεάσει την<br />

ευαισθησία ανίχνευσης. Αν<br />

δηλαδή η θερμοκρασία του<br />

χώρου έχει ανέβει πάνω από<br />

τους 40 βαθμούς Κελσίου, τότε<br />

η ευαισθησία ανίχνευσης<br />

θα αυξηθεί και θα είναι πιο<br />

γρήγορη η απόκριση ανίχνευσης<br />

της πυρκαγιάς.<br />

Αντίθετα αν σε έναν χώρο<br />

στον οποίο έχει προκληθεί<br />

κάποιου είδους<br />

καπνός / σκόνη (για<br />

παράδειγμα καπνός τσιγάρου<br />

) και αυτός ο καπνός έχει<br />

φτάσει στον ανιχνευτή, με<br />

την ίδια διαδικασία που αναφέραμε<br />

προηγουμένως, αλλά<br />

η ποσότητα του καπνού δεν<br />

είναι μεγάλη και με τη θερμοκρασία<br />

του χώρου να παραμένει<br />

σε φυσιολογική κατάσταση<br />

δεν θα υπάρξει συναγερμός<br />

καθώς η ευαισθησία<br />

ανίχνευσης θα παραμείνει<br />

σταθερή χάρη στον αλγόριθμο<br />

του ανιχνευτή. Αυτός είναι<br />

ο λόγος που η ανίχνευση φωτιάς<br />

με τη χρήση Multisensor<br />

ανιχνευτών είναι πάντα πιο<br />

αξιόπιστη και χωρίς ψευδούς<br />

συναγερμούς σε σύγκριση α-<br />

πό την ανίχνευση με οπτικούς<br />

ανιχνευτές καπνού.<br />

Οι ανιχνευτές Multisensor ACC-<br />

EN της Hochiki υποστηρίζονται πλήρως από τους πίνακες<br />

της NSC Solution F1/F2 και διατίθενται από την NSC Hellas<br />

AE – www.nsc-hellas.gr / info@nsc-hellas.gr (Θεσσαλονίκη,<br />

Αμυγδαλέας 2 & Ανθοκήπων – 2311821295 / Αθήνα, Γ<br />

‘ Σεπτεμβρίου 144 – 2102201458)<br />

16 . security manager

market.News<br />

QQ<br />

H έκθεση Πολιτικής Προστασίας και Ασφάλειας ΙnterAigis θα<br />

πραγματοποιηθεί στις 11 και 13 Απριλίου στο Εκθεσιακό Κέντρο<br />

Περιστερίου<br />

Η έκθεση InterAigis αποτελεί μια εξαιρετική<br />

επιχειρηματική ευκαιρία για την προβολή<br />

και την παρουσίαση εταιρικών προϊόντων<br />

και υπηρεσιών. Παράλληλα φιλοδοξεί<br />

να γίνει ορόσημο των δράσεων του<br />

εξοπλισμού και των υπηρεσιών ασφαλείας<br />

και πυρασφαλείας καθώς επίσης να<br />

αναδείξει και να υπογραμμίσει την πρόοδο<br />

στις τεχνολογίες του κλάδου προάγοντας<br />

παράλληλα τις συνεργασίες και την αποτελεσματικότητα<br />

των δράσεων αυτών.<br />

Προσφέρει μια μοναδική ευκαιρία σε ελληνικές<br />

αλλά και ξένες εταιρίες να προβάλλουν<br />

τα προϊόντα και τις υπηρεσίες τους,<br />

να αναπτύξουν νέες επαγγελματικές συνεργασίες, να ενημερωθούν<br />

για τις εξελίξεις, τις καινοτομίες και τις τάσεις του αύριο.<br />

Η InterAigis φιλοδοξεί να πετύχει την οριζόντια διασύνδεση<br />

και επικοινωνία της αγοράς, Ελλάδος, Νοτιοανατολικής<br />

Ευρώπης και Βαλκανίων με τα μεγαλύτερα<br />

ονόματα εταιριών που δραστηριοποιούνται<br />

στο χώρο πανευρωπαϊκά και παγκόσμια. Η<br />

πρόληψη, η μείωση των κινδύνων, η<br />

καταστολή και η επέμβαση καθώς και η<br />

αποκατάσταση των καταστροφών θα βρουν<br />

απαντήσεις και λύσεις δίνοντας ευκαιρίες και<br />

προοπτικές στις εταιρίες να αναπτύξουν νέες<br />

ολοκληρωμένες στρατηγικές. Την οργάνωση<br />

της έκθεσης και των παράλληλων εκδηλώσεων<br />

έχει η εταιρία Αλεξίπυρο, με υπεύθυνο<br />

τον Νικόλαο Γ. Διαμαντή Αντιστράτηγο<br />

– Υπαρχηγό Π.Σ. ε.α. με την επιστημονική<br />

υποστήριξη της Ένωσης Αξιωματικών Πυροσβεστικού<br />

Σώματος. Το <strong>Security</strong> <strong>Manager</strong> υποστηρίζει<br />

ως Χορηγός Επικοινωνίας την Έκθεση.<br />

Για περισσότερες πληροφορίες επισκεφτείτε την σελίδα<br />

https://www.interaigis.gr/<br />

QQ<br />

Η 1η Έκθεση Αυτοματισμού – Ρομποτικής - Drones στην Ελλάδα<br />

είναι γεγονός στις 12-14 Απριλίου στο Athens Metropolitan Expo<br />

Η εταιρεία PL Events Οργανωτές των επιτυχημένων Εκθέσεων<br />

Syskevasia, Plastica & Chem, με εμπειρία & τεχνογνωσία<br />

37 ετών, θα πραγματοποιήσει για πρώτη φόρα στην χώρα<br />

μας την A & R EXPO ‘24 στις 12-14 Απριλίου 2024 στο<br />

Athens Metropolitan Expo. Παρακολουθώντας τις δυνατότητες<br />

και τις προοπτικές που έχουν οι κλάδοι του αυτοματισμού,<br />

ρομποτικής και Drones όχι μόνο για το παρόν<br />

αλλά κυρίως για το μέλλον, η A & R Expo φιλοδοξεί να α-<br />

ποτελέσει το κέντρο εξελίξεων & το σημείο αναφοράς για<br />

να προσελκύσει όλους τους ενδιαφερόμενους-επαγγελματίες<br />

όπου κατά τη διάρκεια της θα ενημερωθούν για νέα<br />

προϊόντα, για τεχνολογίες αιχμής, high-end λύσεις και νέες<br />

υπηρεσίες. Μέσα από την A & R EXPO οι επισκέπτες θα έχουν<br />

την ευκαιρία να δουν όλων των ειδών τους αυτοματισμούς<br />

(βιομηχανικούς, τεχνολογικούς, οικιακούς, αγροτικούς, ναυτιλιακούς,<br />

έξυπνους κ.α) όπως επίσης και όλο το φάσμα της<br />

ρομποτικής βιομηχανίας (αγροτικά, ιατρικά, εκπαιδευτικά,<br />

οικιακά, ενεργειακά, εργαστηριακά, συσκευασίας, εναέρια,<br />

υπηρεσιών, Industry 4.0, IoT, κ.α). Στα πλαίσια της Έκθεσης<br />

θα φιλοξενηθούν εκδηλώσεις (εκπαιδευτικά σεμινάρια, ημερίδες)<br />

και workshops από τους εκθέτες και τους υποστηρικτές/φορείς<br />

για την καλύτερη ενημέρωση και εξέλιξη όλων<br />

των επαγγελματιών στους δύο από τους πιο υποσχόμενους<br />

κλάδους της χώρας μας. Το <strong>Security</strong> <strong>Manager</strong> υποστηρίζει<br />

ως Χορηγός Επικοινωνίας την Έκθεση. Για περισσότερες<br />

πληροφορίες επισκεφτείτε τη σελίδα : https://ar-expo.gr/<br />

18 . security manager

Ένας πιο ασφαλής κόσµος.<br />

O κόσµος µας.<br />

Στην IFSAS, οι άνθρωποι µας σκέφτονται και επιχειρούν µε γνώµονα<br />

την καινοτοµία και είναι ο λόγος που µας κάνει να ξεχωρίζουµε.<br />

Κάθε εργαζόµενος δίνει πνοή στην αποστολή µας για τη δηµιουργία<br />

ενός ασφαλή κόσµου.<br />

Κατακτάµε την 7η θέση στο διαγωνισµό Best Workplaces in<br />

Technology 2023 και βαδίζουµε προς την κορυφή.<br />

Στην IFSAS, η πληροφορία είναι<br />

διάχυτη σε όλα τα επίπεδα και<br />

είναι ο λόγος που µας κάνει να<br />

ξεχωρίζουµε.<br />

Κάθε εργαζόµενος είναι<br />

πολύτιµος και εργάζεται προς<br />

έναν κοινό σκοπό, τη δηµιουργία<br />

ενός ασφαλή κόσµου.<br />

H IFSAS διακρίνεται στην<br />

7η θέση στο διαγωνισµό<br />

Best Workplaces in<br />

Technology 2023.<br />

BE PART OF<br />

OUR MISSION<br />

hr@ifsas.com<br />

Leading the way<br />

to a safer world.

market.News<br />

QQ<br />

Μια ακόμα δυναμική συμμετοχή της Olympia Electronics<br />

στην INTERSEC 2024 στο Dubai<br />

Η INTERSEC γιόρτασε μεγαλoπρεπώς το 25ετές ταξίδι της<br />

στον παγκόσμιο εκθεσιακό χώρο, στο Ντουμπάι από τις 16<br />

έως τις 18 Ιανουαρίου 2024. Στην κορυφαία έκθεση του κλάδου<br />

συμμετείχαν πάνω από 1.000 εκθέτες σε 12 αίθουσες,<br />

παρουσιάζοντας νέα προϊόντα και υπηρεσίες. Οι εκατοντάδες<br />

επισκέπτες είχαν την ευκαιρία να δουν και να εξερευνήσουν<br />

τις πιο πρόσφατες καινοτομίες στην ασφάλεια. Η OLYMPIA<br />

ELECTRONICS A.E., η μεγαλύτερη ελληνική εταιρεία κατασκευής<br />

ηλεκτρονικών συστημάτων ασφαλείας, συμμετείχε και<br />

φέτος δυναμικά στη διεθνή έκθεση INTERSEC 2024 με ένα<br />

μοντέρνο περίπτερο, όπου δέχτηκε πολλούς επισκέπτες που<br />

ενημερώθηκαν για τα νέα προϊόντα και τις τελευταίες εξελίξεις<br />

της εταιρείας.Tην OLYMPIA ELECTRONICS A.E. εκπροσώπησαν<br />

ο κ. Χάρης Καρακίδης – International Sales Director, ο<br />

κ. Παντελής Αντάρ – Export <strong>Manager</strong> και ο Νικόλαος Αντάρ<br />

– Μαυρίδης – Assistant Export <strong>Manager</strong>. Ο μεγάλος αριθμός<br />

διεθνών επισκεπτών περιγράφει γιατί η INTERSEC έχει μοναδική<br />

αξία για όλες τις ομάδες-στόχους του κλάδου ασφάλειας.<br />

Η σημαντική αυτή έκθεση δίνει στους επισκέπτες την δυνατότητα<br />

να αδράξουν νέες επαγγελματικές συνεργασίες και να<br />

ξεκινήσουν νέα έργα. H OLYMPIA ELECTRONICS A.E. στα<br />

πλαίσια του εξωστρεφή χαρακτήρα της, συμμετείχε στο μεγάλο<br />

αυτό διεθνές γεγονός του κλάδου και η συμμετοχή της<br />

ξεπέρασε κάθε προσδοκία, τόσο από τον αριθμό, όσο και από<br />

την ποιότητα των συμμετοχών.<br />

QQ<br />

Η BAS-IP θυροτηλεόραση στην Ελλάδα από την ELS<br />

Μια νέα συνεργασία εγκαινίασε πρόσφατα η ELS, εισάγοντας στην Ελλάδα το προηγμένο<br />

σύστημα ενδοεπικοινωνίας και θυροτηλεόρασης BAS-IP<br />

Με εμπειρία πάνω από 14 χρόνια αλλά και In-house ομάδα<br />

έρευνας και ανάπτυξης τα προϊόντα της BAS-IP προσφέρουν<br />

σύγχρονες λύσεις με τη μέγιστη λειτουργικότητα.<br />

Ο εκλεπτυσμένος σχεδιασμός τους καθιστά τα προϊόντα ά-<br />

ψογα εμφανισιακά, ενώ η αφοσίωση στην ανάπτυξη και<br />

παραγωγή σύγχρονων λύσεων τα κατατάσσει ως μια από τις<br />

κορυφαίες επιλογές στην αγορά. Η εκτεταμένη σειρά προϊόντων<br />

που προσφέρει η BAS-IP περιλαμβάνει θυροτηλεόραση<br />

με αναγνώριση προσώπου, βίντεο και ήχο, εφαρμογές<br />

κινητών, διαπιστευτήρια για πρόσβαση σε κινητά κ.α. Ένας<br />

από τους πρωταρχικούς στόχους είναι η προτεραιότητα<br />

στον σχεδιασμό προϊόντος, την ευκολία χρήσης και<br />

τη βέλτιστη απόδοση των συσκευών της και έτσι αυτό την<br />

καθιστά μία επιλογή εμπιστοσύνης που κάθε εγκαταστάτης<br />

θα ήθελε. Με έμφαση στην ποιότητα, την ικανοποίηση<br />

του πελάτη και την τεχνολογική εξέλιξη, η BAS-IP προσφέρει<br />

μερικές από τις πιο προηγμένες και καινοτόμες λύσεις<br />

IP ενδοεπικοινωνίας & θυροτηλεόρασης που υπάρχουν<br />

στην αγορά σήμερα. Έχει αποσπάσει 5 βραβεία για<br />

τον σχεδιασμό των προϊόντων και 14 certifications για την<br />

ποιότητα και τη συμμόρφωση με τα πιο σύγχρονα πρότυπα.<br />

Εκτός αυτών το 2021 το εξαιρετικό προϊόν της εταιρείας,<br />

Obelisk, αναγνωρίστηκε με το διακεκριμένο βραβείο Red<br />

Dot “Design Concept 2021”. Για περισσότερες πληροφορίες<br />

για τη λύση BAS-IP και τη νέα συνεργασία της ELS μπορείτε<br />

να επικοινωνήσετε στα στοιχεία: www.electrosystems.gr,<br />

sales@electrosystems.gr, τηλ.: 210 9640258<br />

20 . security manager

Νo matter the complexity of your security challenge,<br />

we employ the latest systems to protect<br />

facilities around the clock<br />

AT THE FOREFRONT<br />

OF SECURITY INDUSTRY<br />

FUTURESHAPER PARTNERS<br />

Best in Class Performance, Broadness of Product<br />

Offering, Ongoing Technological Innovation<br />

14 Dodekanisou str., 14235 Nea Ionia | P +30 210 2713970<br />

F +30 210 2779542 | sales@zarifopoulos.com

management.Analysis<br />

Προστατεύοντας τον Υβριδικό<br />

Κόσμο των Επιχειρήσεων!<br />

Πρόσβαση στην επιχείρηση<br />

από παντού, φορητές συσκευές<br />

συνδεδεμένες στα εταιρικά<br />

δίκτυα, ευέλικτο ωράριο εργασίας,<br />

κινητικότητα εργαζομένων.<br />

Αυτές είναι ορισμένες μόνο από<br />

τις προκλήσεις που<br />

αντιμετωπίζουμε σε σχέση με<br />

την ασφάλεια στα σύγχρονα<br />

υβριδικά περιβάλλοντα<br />

εργασίας στις επιχειρήσεις<br />

και τους οργανισμούς, που<br />

καθιστούν επιτακτική την<br />

ανάγκη για αναθεώρηση πολλών<br />

προσεγγίσεων για την προστασία<br />

υποδομών και πληροφοριών.<br />

Όταν η πλειοψηφία των εργαζομένων χρησιμοποιούσε καθημερινά<br />

ένα σταθερό περιβάλλον εργασίας, τα θέματα<br />

ασφάλειας ήταν αρκετά πιο απλοποιημένα. Με την έλευση<br />

της τηλεργασίας και των υβριδικών περιβαλλόντων εργασίας<br />

τα θέματα της ασφάλειας έχουν γίνει πιο πολύπλοκά<br />

Προκλήσεις ασφάλειας και απαντήσεις σε αυτά τα ζητήματα<br />

αποτελούν ένα νέο αντικείμενο διαλόγου για τους ειδικούς<br />

της ασφάλειας. Στην εποχή όπου η έννοια της εργασίας ταυτίζονταν<br />

με ένα συγκεκριμένο χώρο τότε και τα θέματα της<br />

ασφάλειας ήταν προφανώς απλούστερα. Οι κτιριακές εγκαταστάσεις<br />

των εταιρειών οριοθετούσαν ένα συγκεκριμένο<br />

χώρο που αποτελούσε και την περίμετρο ασφαλείας για<br />

την προστασία των υπαλλήλων τους και των περιουσιακών<br />

τους στοιχείων που όλα που βρίσκονταν όλα στο ίδιο μέρος<br />

Ωστόσο, στο νέο εργασιακό περιβάλλον όπου οι άνθρωποι<br />

εργάζονται με πιο ευέλικτες σχέσεις απασχόλησης, είτε από<br />

το σπίτι είτε από μια άλλη τοποθεσία λόγων θέσης ή λόγω<br />

ενός επαγγελματικού ταξιδιού τότε τα θέματα ασφάλειας<br />

αποκτούν μια νέα πιο πολύπλοκη διάσταση. Με πιο απλά<br />

λόγια, τα όρια της εργασίας έχουν γίνει πλέον πιο ασαφή.<br />

Δεν υπάρχουν πλέον καθορισμένες ώρες ή σημεία από τα<br />

οποία εργάζονται οι άνθρωποι. Επίσης, απροσδιόριστος έχει<br />

γίνει και ο εξοπλισμός εργασίας. Τα έξυπνα κινητά ή και οι<br />

φορητοί υπολογιστές που έχουν διατεθεί από την εταιρεία<br />

ενδέχεται να χρησιμοποιούνται για παρακολούθηση ταινιών<br />

ή παίξιμο online παιχνιδιών και από άλλα μέλη της οικογένειας.<br />

Ενώ, οι άνθρωποι που εργάζονται από το σπίτι θα<br />

έχουν επίσης άλλους ανθρώπους να συνδέονται στο δίκτυό<br />

τους με ταυτόχρονη πρόσβαση στο διαδίκτυο, πράγμα που<br />

σημαίνει ότι η ασφάλεια της εταιρείας σας θα μπορούσε να<br />

τεθεί σε κίνδυνο όχι μόνο από έναν υπάλληλο, αλλά επίσης<br />

από την οικογένεια ή τους συγκατοίκους τους.<br />

22 . security manager

Του Αριστοτέλη Λυμπερόπουλου<br />

Αυτό, σε συνδυασμό με το γεγονός ότι οι επιθέσεις και οι<br />

παραβιάσεις της ασφάλειας στον κυβερνοχώρο έχουν<br />

αυξήθηκε τα τελευταία χρόνια, υποδηλώνει ότι οι εταιρείες<br />

που δραστηριοποιούνται στο cyber security αντιμετωπίζουν<br />

όλο και μεγαλύτερες προκλήσεις. Ενώ και αυτές όλες<br />

οι παραβατικές ενέργειες στο κλάδο του cybersecurity κοστίζουν<br />

όλο και περισσότερο στις εταιρείες. Σύμφωνα με το<br />

Forbes, το κόστος που προκαλούν στις εταιρείες, οι παραβιάσεις<br />

σε θέματα ψηφιακής ασφάλειας αυξήθηκε κατά 10%<br />

τα τελευταία χρόνια. Οι εταιρείες δεν έχουν την πολυτέλεια<br />

να εφησυχάζουν όσον αφορά την ασφάλειά τους , ειδικά σε<br />

αυτό το νέο περιβάλλον που έχει διαμορφωθεί. Οφείλουν<br />

να διερευνήσουν πώς μπορούν να διασφαλίσουν τουλάχιστον<br />

το ίδιο επίπεδο στον νέο υβριδικό εργασιακό περιβάλλον<br />

και να το βελτιώσουν εκεί που μπορούν.<br />

Η απάντηση σε αυτή την πρόκληση είναι η υλοποίηση ενός<br />

συστήματος ασφαλείας που είναι κατάλληλο για υβριδική<br />

εργασία και το οποίο μπορεί να διαχειρίζεται με επάρκεια<br />

την πολυπλοκότητα του σύγχρονου εργασιακού περιβάλλοντος.<br />

Το πιο σημαντικό στοιχείο σε αυτή την προσπάθεια<br />

είναι ο έλεγχος και η διαχείρισης πρόσβασης είτε σε<br />

φυσικό επίπεδο (access control) είτε σε επίπεδο IT. Τα νέα<br />

συστήματα access control και οι εφαρμογές που βασίζονται<br />

σε cloud περιβάλλοντα αποτελούν συνδυαστικά μια πολύ<br />

καλή πρόταση για την αναβάθμιση του συστήματος ελέγχου<br />

για την πρόσβαση σε εταιρικούς πόρους.<br />

Πως ξεκίνησε αυτή η ανάγκη<br />

Το θέμα της τηλεργασίας ήδη είχε να συζητιέται έντονα<br />

κυρίως στις πιο προηγμένες χώρες του δυτικού κόσμου<br />

αρκετά πριν από την πανδημία. Όμως με την ξαφνική είσοδο<br />

του COVID-19 στη ζωή μας και την απότομη αλλαγή της<br />

καθημερινότητας μας, η τηλεργασία από ένα απλό εταιρικό<br />

προνόμιο έγινε επιχειρησιακή ανάγκη. Οι οργανισμοί<br />

άρχισαν να προμηθεύονται φορητούς υπολογιστές με ένα<br />

εντυπωσιακό ρυθμό και τα IT τμήματα προσπαθούσαν απεγνωσμένα<br />

να ανταποκριθούν στις νέες απαιτήσεις. Το πρώτο<br />

μέλημα ήταν φυσικά η προσπάθεια να κρατηθεί η λειτουργία<br />

του οργανισμού σε ένα ανεκτό επίπεδο. Μπροστά,<br />

σε αυτή την προσπάθεια, η απαίτηση για ασφάλεια μπήκε<br />

λίγο στο περιθώριο σε πρώτη φάση. Αλλά, στη συνέχεια και<br />

όταν ειδικά έγινε αντιληπτό ότι οι πολυάριθμοι νέοι χρήστες<br />

που προστέθηκαν δεν είχαν γνώση των ψηφιακών κινδύνων<br />

και αυξήθηκαν λογικά τα συμβάντα ασφαλείας στα ψηφιακά<br />

περιβάλλοντα των οργανισμών, τότε ενεργοποιήθηκαν και<br />

τα στελέχη του IT στο θέμα της ασφάλειας.<br />

Επίσης, η πρόσληψη νέων συναδέλφων σε ένα απομακρυσμένο<br />

περιβάλλον εργασίας δημιούργησε και άλλα προβλήματα.<br />

Οι νέοι συνάδελφοι δεν είχαν τον απαραίτητο<br />

χρόνο να προσαρμοστούν στις εταιρικές διαδικασίες και<br />

δεν είχαν δίπλα του πιο έμπειρους συνάδελφους για να τους<br />

βοηθήσουν στα πρώτα βήματα τους. Οπότε, λογικό είναι<br />

να γίνονταν λάθη που να έθεταν σε κίνδυνο τη ψηφιακή<br />

ασφάλεια του οργανισμού.<br />

Οι τρεις βασικοί πυλώνες ασφάλειας σε ένα υβριδικό περιβάλλον<br />

εργασίας είναι οι ακόλουθοι<br />

• Ασφάλεια εγκαταστάσεων<br />

• Ασφάλεια εξοπλισμού<br />

• Ασφάλεια δεδομένων<br />

Σε αυτούς τους τρεις πυλώνες θα εστιάσουμε στις ακόλουθες<br />

σελίδες και θα διερευνήσουμε πως μπορούν να αντιμετωπιστούν<br />

οι ενδεχόμενοι κίνδυνοι.<br />

Ασφάλεια εγκαταστάσεων<br />

Σε ένα υβριδικό περιβάλλον εργασίας είναι πιθανό οι εργαζόμενοι<br />

να μην οφείλουν να έχουν καθημερινή παρουσία<br />

μέσα στους χώρους εργασίας. Η προσέλευση και αναχώρηση<br />

τους μπορεί να είναι ακανόνιστη και πολλές φορές να<br />

security manager. 23

management.Analysis<br />

είναι σπάνια. Οπότε σε αυτή την περίπτωση τα συμβατικά<br />

μοντέλα φύλαξης εγκαταστάσεων με τους μόνιμους<br />

φύλακες στη πύλη μπορεί συχνά να δημιουργήσουν προβλήματα<br />

ασφάλειας καθώς οι φύλακες χάνουν την αίσθηση<br />

οικειότητας και γνωριμίας που υπήρχε στα συμβατικά περιβάλλοντα<br />

εργασίας. Είναι φυσικό πλέον να μην γνωρίζουν<br />

τους εργαζόμενους και να μην μπορούν να ελέγξουν αποτελεσματικά<br />

την είσοδο τους. Εδώ πλέον η εγκατάσταση συστημάτων<br />

ελέγχου πρόσβασης γίνεται μονόδρομος. Η<br />

χρήση μέσων διαπίστευσης που μπορεί να είναι είτε κάρτες<br />

πρόσβασης ή πιο εξελιγμένα συστήματα βιομετρικής αναγνώρισης<br />

είναι εκείνη που διασφαλίζει την πρόσβαση σε<br />

συγκεκριμένα πρόσωπα. Επίσης, η χρήση των συστημάτων<br />

ελέγχου πρόσβασης διασφαλίζει και τη διαβαθμισμένη<br />

πρόσβαση σε συγκεκριμένος χώρους της εταιρείας. Π.χ<br />

στο server room θα έχουν δικαίωμα εισόδου μόνο συγκεκριμένα<br />

στελέχη του τμήματος πληροφορικής ή συγκεκριμένοι<br />

εξωτερικοί συνεργάτες. Οπότε, έτσι διασφαλίζεται ότι<br />

δεν θα μπει και δεν θα αποκτήσει πρόσβαση κάποιος με<br />

κακόβουλες προθέσεις που θα μπορεί να κάνει δολιοφθορά<br />

σε όλο το εταιρικό δίκτυο εκ των έσω.<br />

Καθώς μιλάμε για ένα υβριδικό περιβάλλον εργασίας με<br />

απροσδιόριστα σημεία εργασίας με τη χρήση των συστημάτων<br />

ελέγχου μπορεί να εξασφαλιστεί και η ευελιξία στην<br />

πρόσβαση για συγκεκριμένο χρονικό διάστημα. Δηλαδή,<br />

αν ένα διευθυντικό στέλεχος ή ένας τεχνικός αναγκαστεί<br />

να επισκεφθεί μια εγκατάσταση σε άλλο γεωγραφικό σημείο<br />

θα του δίνεται πρόσβαση για το συγκεκριμένο χρονικό<br />

διάστημα. Επίσης, αν κάποιος υπάλληλος ενός μεγάλου οργανισμού<br />

(π.χ τράπεζα) απομακρυνθεί θα χάσει αυτόματα<br />

το δικαίωμα πρόσβασης σε όλες τις κρίσιμες εγκαταστάσεις<br />

του οργανισμού (π.χ recovery data room)<br />

Επικουρικά, η σωστή και σύμφωνα με το νομικό πλαίσιο κάθε<br />

χώρας, χρήση των συστημάτων επιτήρησης συμβάλλει<br />

στην ακόμα μεγαλύτερη βελτίωση του επίπεδου ασφάλειας.<br />

Δηλαδή, αν για κάποιο λόγο το access control εντοπίσει ότι<br />

γίνεται συνεχή προσπάθεια εισόδου από μη εξουσιοδοτημένο<br />

πρόσωπο, τότε μέσω των καμερών μπορούν οι υπεύθυνοι<br />

ασφάλειας να διερευνήσουν τι ακριβώς συμβαίνει. Εδώ η<br />

χρήση των video analytics και των έξυπνων συστημάτων<br />

ανίχνευσης είναι πολύ κρίσιμη καθώς μπορούν να φιλτράρουν<br />

τις ύποπτες σκηνές κα να εστιάσουν μόνο στις πραγματικές<br />

επικίνδυνες καταστάσεις.<br />

Φυσικά τα συστήματα συναγερμού σε συνδυασμό με τη<br />

χρήση καμερών και access control μπορούν να επιτελέσουν<br />

ένα σημαντικό ρόλο στην ασφάλεια των εγκαταστάσεων<br />

σε ένα υβριδικό περιβάλλον εργασίας. Κάθε προσπάθεια<br />

παραβίασης σε κρίσιμους χώρους μπορεί να ενεργοποιεί το<br />

συναγερμό και αυτόματα να ενημερώνονται οι υπεύθυνοι<br />

ασφάλειας. Η συνδυασμένη χρήση των ηλεκτρονικών συστημάτων<br />

ασφαλείας είναι σημαντική στο νέο περιβάλλον<br />

εργασίας. Χαρακτηριστικό παράδειγμα εφαρμογής τους α-<br />

ποτελούν τα κτίρια στα οποία στεγάζονται εταιρείες που<br />

παρέχουν το δικαίωμα χρονομίσθωσης γραφειακών χώρων ή<br />

meeting rooms σε εταιρείες ή ελεύθερους επαγγελματίες. Σε<br />

αυτούς τους χώρους όπου χρησιμοποιούνται συχνά από τους<br />

επονομαζόμενους ψηφιακούς νομάδες γίνεται ταυτόχρονη<br />

χρήση των προαναφερθέντων εφαρμογών ώστε να εξασφαλίζεται<br />

η ασφαλής πρόσβαση και εργασία σε όσους πραγματικά<br />

έχουν δικαίωμα πρόσβασης σε αυτούς τους χώρους<br />

Ασφάλεια εξοπλισμού<br />

Όμως στο σύγχρονο ευέλικτο περιβάλλον εργασίας πολύ<br />

σημαντικό ρόλο παίζουν τα εργαλεία που χρησιμοποιούν<br />

οι επαγγελματίες. Φορητοί υπολογιστές, smartphones και<br />

tablets δίνονται με πολύ μεγαλύτερη συχνότητα στους εργαζόμενους<br />

από τις εταιρείες προκειμένου να μπορούν να<br />

εργαστούν χωρίς γεωγραφικούς περιορισμούς. Από τη μία<br />

αυτό είναι θετικό για την παραγωγικότητα της εταιρείας,<br />

αλλά από την άλλη ανοίγει κερκόρπορτες σε όσους<br />

επιδιώκουν να διεισδύσουν στα συστήματα ενός οργανισμού.<br />

Η λύση δεν είναι φυσικά να περιοριστεί η χρήση<br />

αυτών των μηχανημάτων αλλά να διασφαλιστεί ότι η χρήση<br />

τους θα γίνεται πάντα σε ασφαλή και ελεγχόμενο περιβάλλον.<br />

Εκτός των γνωστών μέσων προστασίας (antivirus εφαρμογές<br />

και firewalls) τα συστήματα AI έχουν δώσει τη λύση<br />

πιο έξυπνων εργαλείων τα οποία σκανάρουν συνεχώς το<br />

δίκτυο αλλά και τα εταιρικά μηχανήματα και διαπιστώνουν<br />

οποιαδήποτε μη λογική κίνηση. Π.χ. είναι συχνό το φαινόμενο,<br />

ένα στέλεχος μιας εταιρείας να πηγαίνει σε ένα ταξίδι<br />

με τον προσωπικό του υπολογιστή και να μπαίνει από το wi<br />

fi του ξενοδοχείου στο εταιρικό δίκτυο. Με τη χρήση αυτών<br />

24 . security manager

management.Analysis<br />

των εργαλείων, εντοπίζεται αμέσως αυτή η κίνηση και γίνεται<br />

επικοινωνία με τον χρήστη ώστε να διαπιστωθεί αν όλα<br />

είναι καλά. Όμως ασφάλεια εξοπλισμού δεν σημαίνει μόνο<br />

προστασία του φορητού εξοπλισμού. Εξίσου προστατευμένος<br />

θα πρέπει να είναι και ο σταθερός εξοπλισμός<br />

καθώς και αυτός μπορεί να αποτελέσει μέσο πρόσβασης<br />

για κακόβουλες ενέργειες. Για τα server rooms αναφέραμε<br />

και προηγουμένως ότι πρέπει να είναι εγκατεστημένα<br />

σε ειδικούς χώρους και να προστατεύονται με τη χρήση<br />

συστημάτων ελέγχου πρόσβασης. Όμως και ένας απλός<br />

σταθερός υπολογιστής μπορεί να αποτελέσει μέσο για την<br />

είσοδο στο δίκτυο μιας εταιρείας. Θα πρέπει να υπάρχει<br />

πολιτική ασφάλειας για τον τρόπο χρήσης των σταθερών<br />

υπολογιστών, ειδικά όταν αυτοί βρίσκονται σε κοινόχρηστα<br />

δωμάτια (π.χ meeting rooms για τη χρήση παρουσιάσεων).<br />

Η πρόσβαση σε αυτούς τους υπολογιστές θα πρέπει να γίνεται<br />

με συνδυασμένη χρήσης κωδικών και κάποιου άλλου<br />

συστήματος αναγνώρισης (two factor authenticator) και να<br />

αποφεύγονται οπωσδήποτε λύσεις με χαρτάκια στα οποία<br />

να αναγράφεται ένα κοινό<br />

Ασφάλεια δεδομένων<br />

Ίσως το μεγαλύτερο στοίχημα σε ότι αφορά την ασφάλεια<br />

σε ένα υβριδικό περιβάλλον εργασίας. Σε κάθε περίπτωση,<br />

τα IT τμήματα θα πρέπει να εξασφαλίζουν ότι η πρόσβαση<br />

στα δεδομένα είναι διαβαθμισμένη. Ευτυχώς και οι μεγάλες<br />

εταιρείες λογισμικού έχουν αντιληφθεί αυτή την ανάγκη και<br />

παρουσιάζουν συνεχώς λύσεις όπου κινούνται προς αυτή<br />

την κατεύθυνση (π.χ. Microsoft Authenticator).<br />

Όμως τα δεδομένα πλέον βρίσκονται αποθηκευμένα και στις<br />

φορητές συσκευές. Είναι πολύ συχνό το φαινόμενο να κλέβονται<br />

ή να χάνονται φορητοί υπολογιστές ή smartphones<br />

από τους νόμιμους κατόχους με αποτέλεσμα να χάνονται<br />

πολύτιμα δεδομένα ή ακόμα χειρότερο τα δεδομένα αυτά<br />

να βρίσκονται στη διάθεση ανταγωνιστών.<br />

Πρέπει τα τμήματα IT να αντιληφθούν αυτά τα δεδομένα και<br />

να αναθεωρήσουν τον τρόπο με τον οποίο αποθηκεύονται<br />

τα δεδομένα. Η τοπική αποθήκευση δεδομένων και emails<br />

είναι καταστροφική σε αυτές τις περιπτώσεις και θέτει σε<br />

μεγάλο κίνδυνο την επιχειρησιακή λειτουργία ενός οργανισμού.<br />

Είναι απαραίτητο οι εταιρείες και τα IT τμήματα να<br />

αφοσιωθούν στην εύρεση λύσεων που θα προστατεύει<br />

αποτελεσματικά την εταιρεία αλλά και τους υπαλλήλους<br />

απέναντι σε αυτά τα ενδεχόμενα. Η χρήση cloud λύσεων για<br />

την αποθήκευση δεδομένων είναι μεν μονόδρομος αλλά και<br />

εδώ θα πρέπει να εξασφαλιστεί ότι η λύση που θα επιλεχτεί<br />

θα διαθέτει κάποια βασικά στάνταρ ασφάλειας. Βεβαίως, όλοι<br />

οι μεγάλοι πρωταγωνιστές στο χώρο των cloud τεχνολογιών<br />

διαθέτουν πολύ σοβαρές τεχνολογίες για την προστασία των<br />

δεδομένων και συνεχώς εξελίσσονται σε αυτό το τομέα.<br />

Σκέψεις για το μέλλον..<br />

Ακόμα και αν μετά την πανδημία φαίνεται ότι όλοι και περισσότερες<br />

εταιρείες -όχι μόνο στην Ελλάδα αλλά και στο<br />

εξωτερικό -αναζητούν την επιστροφή στις συμβατικές μορφές<br />

εργασίας, η τηλεργασία ή όπως αλλιώς θέλουμε να<br />

την ονομάζουμε είναι εδώ και προφανώς στις επόμενες<br />

δεκαετίες θα παίξει πολύ σημαντικό ρόλο. Οι νέες γενιές<br />

εργαζομένων δεν είναι διατεθειμένες να απωλέσουν αυτό<br />

το δικαίωμα και όλο και περισσότεροι το θέτουν ως κόκκινη<br />

γραμμή στο τραπέζι των διαπραγματεύσεων. Η ισορροπία<br />

μεταξύ προσωπικής και επαγγελματικής ζωής είναι το νέο<br />

μεγάλο ζητούμενο και η τηλεργασία παίζει καθοριστικό<br />

ρόλο σε αυτό το μοντέλο ζωής.<br />

Όμως, ακριβώς λόγω αυτής της τάσης, προκύπτουν και<br />

νέα δεδομένα στα θέματα ασφάλειας. Είναι αυτά που α-<br />

ναλύθηκαν στις προηγούμενες σελίδες και εστιάζουν στην<br />

ασφάλεια εγκαταστάσεων, εξοπλισμού και δεδομένων. Αυτό<br />

το στοίχημα είναι πολύ σημαντικό για τις επιχειρήσεις και<br />

πρέπει να κερδηθεί καθώς έτσι προστατεύουν την επιχειρησιακή<br />

τους συνέχεια σε ένα κόσμο όπου η εργασία μπορεί<br />

να είναι υβριδική αλλά οι απειλές θα είναι αυξανόμενες και<br />

ασύμμετρες. Οπότε η δημιουργία πολιτικών και διαδικασιών<br />

που θα θωρακίζουν τον οργανισμό έναντι αυτών των απειλών<br />

είναι μονόδρομος. Ευτυχώς που υπάρχουν πλέον και οι<br />

τεχνολογικές λύσεις που καθιστούν εφικτή την υλοποίηση<br />

αυτών των μέτρων. Εκείνο που απομένει είναι να γίνει ορθή<br />

εκμετάλλευση αυτών των τεχνολογικών μέσων.<br />

26 . security manager

management.Analysis<br />

Data centers: Προστατεύοντας<br />

τα «φρούρια» του σύγχρονου<br />

ψηφιακού κόσμου<br />

Τα κέντρα δεδομένων ή Data Centers – όπως έχει καθιερωθεί να ονομάζονται - έχουν<br />

αναδειχθεί σε νευραλγικά σημεία του ψηφιακού μετασχηματισμού, καθώς εκεί<br />

αποθηκεύεται πληθώρα ευαίσθητων δεδομένων, που περιλαμβάνουν -μεταξύ άλλωνστοιχεία<br />

ταυτοποίησης, οικονομικά αρχεία και προϊόντα πνευματικής ιδιοκτησίας. Για<br />

να προστατεύσουμε κρίσιμες υποδομές όπως ένα κέντρο δεδομένων, θεωρούμε ότι η<br />

έννοια της πολυεπίπεδης ασφάλειας είναι άκρως απαραίτητη.<br />

Με τη συνεχώς αυξανόμενη σημασία των πληροφοριακών<br />

υποδομών, η ανάγκη για ασφαλή λειτουργία των Data<br />

Centers και η προστασία των πολύτιμων δεδομένων είναι<br />

ζωτικής σημασίας. Δεδομένης της κρίσιμης φύσης των πληροφοριών<br />

που φιλοξενούν, τα data centers έχουν γίνει βασικοί<br />

στόχοι για ένα ευρύ φάσμα απειλών, τόσο φυσικών όσο<br />

και ψηφιακών, με τη διασφάλιση της λειτουργίας τους<br />

να αποτελεί ένα σύνθετο και πολύπλευρο έργο. Μεταξύ<br />

των πολλαπλών προκλήσεων, ο έλεγχος πρόσβασης και<br />

η προστασία της περιμέτρου αναδεικνύονται σε βασικά<br />

στοιχεία, διαδραματίζοντας καθοριστικό ρόλο στη διατήρηση<br />

της ακεραιότητας και της ασφάλειας. Ο καλύτερος<br />

τρόπος για να προστατευτεί ένα κέντρο δεδομένων είναι<br />

να σχεδιάσουμε την ασφάλειας του σε ξεχωριστά επίπεδα.<br />

Στη συνέχεια, χρησιμοποιώντας τον σωστό συνδυασμό<br />

ανθρώπινων πόρων, ενημερωμένων διαδικασιών και<br />

σύγχρονης τεχνολογίας για τη συμπλήρωση αυτών των<br />

επιπέδων, οι πάροχοι κέντρων δεδομένων μπορούν να δημιουργήσουν<br />

ένα ισχυρό σύστημα ασφάλειας. Η ολιστική<br />

προσέγγιση της ασφάλεια σε ένα Data Center μπορεί να<br />

βοηθήσει στην πρόληψη, την αποτροπή, τον εντοπισμό και<br />

την καθυστέρηση των απειλών παραβίασης δεδομένων<br />

από εσωτερικές και εξωτερικές πληροφορίες κατά τη διαχείριση<br />

των καθημερινών λειτουργιών»<br />

28 . security manager

Του Χρήστου Κοτσακά<br />

Οι άνθρωποι είναι το θεμέλιο<br />

Η φυσική ασφάλεια ξεκινά πάντα από τους ανθρώπους. Ένα<br />

κέντρο δεδομένων πρέπει να προστατεύεται 24×7×365 από<br />

προσωπικό ασφαλείας. Μια έμπειρη, καλά εκπαιδευμένη και<br />

πιστοποιημένη ομάδα ασφαλείας είναι ζωτικής σημασίας.<br />

Ο βασικός ρόλος του προσωπικού ασφάλειας σε ένα Data<br />

Center είναι να αναγνωρίζει, να αντιμετωπίζει και να προλαμβάνει<br />

απειλές που μπορεί να απειλήσουν την ακεραιότητα<br />

των δεδομένων και των εγκαταστάσεων φυσικά που<br />

φιλοξενούνται. Η παρακολούθηση του χώρου, η εφαρμογή<br />

ασφάλειας πρόσβασης και η αντιμετώπιση ενδεχόμενων<br />

προβλημάτων αποτελούν βασικές καθημερινές εργασίες. Το<br />

προσωπικό ασφάλειας πρέπει να είναι διαρκώς επαγρυπνό<br />

για να εντοπίζει συνθήκες που μπορεί να παραβιάσουν<br />

τα πρωτοκόλλα ασφάλειας και να αντιδρά άμεσα σε ο-<br />

ποιαδήποτε απειλή. Επιπλέον, το προσωπικό πρέπει να εκπαιδεύεται<br />

συστηματικά για τις τελευταίες τάσεις και μεθόδους<br />

που χρησιμοποιούν οι κακόβουλοι επιτιθέμενοι. Η πρόληψη<br />

και η αντιμετώπιση των κινδύνων απαιτούν επίσης τη συνεργασία<br />

με άλλα τμήματα της επιχείρησης. Το προσωπικό<br />

ασφάλειας πρέπει να συνεργάζεται με τους διαχειριστές συστημάτων<br />

και τους ειδικούς ασφάλειας πληροφοριών για να<br />

αναγνωρίζει και να αντιμετωπίζει απειλές. Η αποτελεσματική<br />

επικοινωνία και η δημιουργία συντονισμένων στρατηγικών<br />

είναι καθοριστικής σημασίας για την εξασφάλιση της ολοκληρωμένης<br />

ασφάλειας. Οι ευθύνες του προσωπικού ασφάλειας<br />

δεν περιορίζονται μόνο στην αντιμετώπιση άμεσων απειλών,<br />

αλλά και στον προβληματισμό για τη μελλοντική εξέλιξη της<br />

ασφάλειας. Η συμμετοχή σε εκπαιδευτικά προγράμματα<br />

και η έρευνα σχετικά με τις τεχνολογικές εξελίξεις είναι ουσιώδης<br />

για την εξέλιξη των ικανοτήτων τους.<br />

Αλλά η ασφάλεια δεν είναι μόνο ευθύνη του εκπαιδευμένου<br />

προσωπικού ασφαλείας, όλο το προσωπικό που εργάζεται<br />

στην εγκατάσταση πρέπει να εκπαιδεύονται τακτικά στα<br />

πιο πρόσφατα μέτρα ασφαλείας. Οι τεχνικοί λειτουργιών<br />

του κέντρου δεδομένων πρέπει να λαμβάνουν αυστηρή<br />

εκπαίδευση ασφαλείας. Αυτή είναι μόνο η αρχή μιας συνεχούς<br />

διαδικασίας που πρέπει να αναπτύξει ο οργανισμός ως<br />

μέρος της καλλιέργειας μιας κουλτούρας ασφάλειας.<br />

security manager. 29

management.Analysis<br />

Έλεγχος πρόσβασης: Μια σημαντική<br />

παράμετρος<br />

Ο έλεγχος πρόσβασης είναι μια θεμελιώδης πτυχή της α-<br />

σφάλειας, αντιπροσωπεύοντας τον επιλεκτικό και ελεγχόμενο<br />

περιορισμό της πρόσβασης σε έναν τόπο ή πόρο. Στο<br />

πλαίσιο της λειτουργίας ενός κέντρου δεδομένων, αυτό το<br />

ζήτημα αποκτά αυξημένη σημασία, καθώς ενσωματώνει ένα<br />

ολοκληρωμένο σύστημα που είτε επιτρέπει είτε απαγορεύει<br />

την είσοδο στις εγκαταστάσεις, αλλά και την πρόσβαση<br />

στους πόρους εντός αυτών. Ωστόσο, το πεδίο εφαρμογής<br />

του ελέγχου πρόσβασης εκτείνεται πέρα από την απλή<br />

διαχείριση των θυρών εισόδου. Πρόκειται για τον έλεγχο<br />

της ταυτοποίησης και των δικαιωμάτων, αλλά και τη διασφάλιση<br />

ότι μόνο τα άτομα με την απαραίτητη εξουσιοδότηση<br />

μπορούν να αποκτήσουν πρόσβαση στο hardware και τους<br />

πόρους του. Η σημασία ενός ισχυρού συστήματος ελέγχου<br />

πρόσβασης είναι τεράστια, καθώς χρησιμεύει ως κρίσιμο<br />

στοιχείο για τη συνολική στρατηγική ασφάλειας ενός κέντρου<br />

δεδομένων. Η μη εξουσιοδοτημένη πρόσβαση μπορεί<br />

να οδηγήσει σε πλήθος προβλημάτων και προκλήσεων,<br />

από παραβιάσεις δεδομένων έως κλοπή εξοπλισμού, ακόμη<br />

και διακοπή της παροχής υπηρεσιών. Τα συγκεκριμένα περιστατικά<br />

ενδέχεται να οδηγήσουν σε σημαντικές οικονομικές<br />

απώλειες, ζημιά στη φήμη της εταιρείας που διαχειρίζεται το<br />

κέντρο δεδομένων, ακόμη και πιθανές νομικές συνέπειες.<br />

Ένα σύστημα ελέγχου πρόσβασης που έχει εφαρμοστεί και<br />

λειτουργεί σωστά, είναι σε θέση να προλάβει αυτά τα ζητήματα,<br />

αποτελώντας μια πρώτη γραμμή άμυνας.<br />

Τα συστήματα αυτά είναι συνήθως πολυεπίπεδα και ιδιαίτερα<br />

εξελιγμένα, αντανακλώντας την κρίσιμη φύση των περιουσιακών<br />

στοιχείων που προστατεύουν, ενώ συχνά χρησιμοποιούν<br />

έναν συνδυασμό καρτών, κωδικών πρόσβασης και<br />

βιομετρικών στοιχείων. Κάθε ένα από αυτά αντιπροσωπεύει<br />

έναν διαφορετικό παράγοντα ελέγχου ταυτοποίησης, παρέχοντας<br />

πολλαπλά επίπεδα ασφάλειας. Οι κάρτες είναι κάτι<br />

που έχει στην κατοχή του ο χρήστης, οι κωδικοί πρόσβασης<br />

είναι κάτι που γνωρίζει και τα βιομετρικά στοιχεία είναι κάτι<br />

που διαθέτει, «εκ φύσεως». Αυτή η προσέγγιση διασφαλίζει<br />

ότι, ακόμη και αν ένας από τους παράγοντες διαρρεύσει, ο<br />

εισβολέας θα πρέπει να παρακάμψει και τους υπόλοιπους<br />

για να αποκτήσει πρόσβαση - κάτι που το καθιστά πολύ<br />

πιο ασφαλές. Πιο συγκεκριμένα, ο βιομετρικός έλεγχος<br />

προσφέρει υψηλό επίπεδο ασφάλειας, καθώς κάνει χρήση<br />

μοναδικών φυσικών ή συμπεριφορικών χαρακτηριστικών,<br />

όπως δακτυλικά αποτυπώματα, στοιχεία του προσώπου ή<br />

μοτίβα από την ίριδα του ματιού. Μέσω αυτών, τα βιομετρικά<br />

συστήματα είναι σε θέση να επαληθεύσουν με ακρίβεια την<br />

ταυτότητα ενός ατόμου, καθιστώντας εξαιρετικά δύσκολη<br />

την πρόσβαση μη εξουσιοδοτημένων προσώπων. Επιπλέον,<br />

ένα τέτοιο σύστημα ενισχύεται συνδυαστικά με άλλα, που<br />

βρίσκονται εντός των εγκαταστάσεων του κέντρου δεδομένων,<br />

όπως η βιντεοπαρακολούθηση. Με την ενσωμάτωση<br />

του ελέγχου πρόσβασης μέσω βίντεο, επιτρέπεται η σύνδεση<br />

ενός βίντεο με έναν συναγερμό, παρέχοντας οπτική<br />

επαλήθευση τυχόν περιστατικών. Αυτό, όχι μόνο ενισχύει<br />

τη συνολική ασφάλεια, αλλά βοηθά στην αντιμετώπιση και<br />

διερεύνηση περιστατικών.<br />

Απαραίτητη η περιμετρική προστασία<br />

Η περιμετρική προστασία είναι μια ακόμη απαραίτητη πτυχή<br />

για την ασφάλεια ενός data center, καθώς εξασφαλίζει τα<br />

όρια του κέντρου δεδομένων, μέσω της αποτροπής της μη<br />

εξουσιοδοτημένης πρόσβασης. Η έννοια της περιμετρικής<br />

προστασίας περιλαμβάνει μια πολυεπίπεδη προσέγγιση, που<br />

υιοθετεί τόσο φυσικά όσο και τεχνολογικά εμπόδια, αναπτύσσοντας<br />

μια ισχυρή άμυνα έναντι πιθανών εισβολέων.<br />

Τα φυσικά εμπόδια αποτελούν το πρώτο «επίπεδο»<br />

περιμετρικής προστασίας και συμπεριλαμβάνουν τοίχους,<br />

φράκτες, πύλες και άλλες φυσικές κατασκευές, για την<br />

αποτροπή της μη εξουσιοδοτημένης πρόσβασης. Αυτά τα<br />

εμπόδια σχεδιάζονται για να είναι ισχυρά και δύσκολο να<br />

παραβιαστούν, εισάγοντας ένα σημαντικό εμπόδιο απέναντι<br />

στις ενέργειες πιθανών εισβολέων. Συχνά, ενισχύονται<br />

με πρόσθετα χαρακτηριστικά, όπως συρματοπλέγματα και<br />

σημεία που απαιτούν έλεγχο ταυτότητας. Όπως συμβαίνει<br />

και με ένα κάστρο, ένα κέντρο δεδομένων χρειάζεται ισχυρή<br />

περιμετρική προστασία για να αποτρέψει τους εισβολείς.<br />

Αυτό αναφέρεται, όχι μόνο στην ασφάλεια του κεντρικού<br />

κτιρίου, αλλά και των γύρω περιοχών, που μπορεί να περιλαμβάνουν<br />

οποιονδήποτε εξωτερικό χώρο αποτελεί μέρος των<br />

εγκαταστάσεων. Οι χώροι στάθμευσης, για παράδειγμα, είναι<br />

ένα πιθανό αδύναμο σημείο στην ασφάλεια του data center,<br />

καθώς ενδέχεται να παρέχουν ένα μέρος για να κρυφτούν οι<br />

εισβολείς ή ένα μέσο για να αποκτήσουν αμεσότερη πρόσβα-<br />

30 . security manager

• Ισραηλινή τεχνογνωσία, αξιοπιστία<br />

και υποστήριξη<br />

• Πλήρης σειρά προϊόντων για<br />

επαγγελµατίες<br />

• Πλήρης συµβατότητα µε όλες τις<br />

σύγχρονες τεχνολογίες τρίτων<br />

κατασκευαστών<br />

• Απλές χρηστικές εφαρµογές<br />

λογισµικού και API<br />

• Λύσεις “Value for Money”<br />

www.provision-isr.com<br />

Παν. Τσαλδάρη 25 & Ύδρας, ΤΚ 17676, Καλλιθέα,<br />

Τηλ.: 210 9576351<br />

info@signalsecurity.gr / www.signalsecurity.gr

management.Analysis<br />

ση στα συστήματα. Ως εκ τούτου, πρέπει να ασφαλιστούν ε-<br />

παρκώς, με μέτρα ελέγχου πρόσβασης και συνεχή επιτήρηση<br />

για τυχόν ύποπτη δραστηριότητα. Η περιμετρική προστασία<br />

είναι μια κρίσιμη πτυχή της ασφάλειας των κέντρων δεδομένων,<br />

που απαιτεί μια ολοκληρωμένη και πολυεπίπεδη<br />

προσέγγιση. Συνδυάζοντας φυσικά εμπόδια με τεχνολογικές<br />

λύσεις και επεκτείνοντας την περίμετρο ώστε να συμπεριληφθεί<br />

κάθε χώρος, τα κέντρα δεδομένων είναι σε θέση<br />

να αναπτύξουν μια ισχυρή άμυνα απέναντι στους εισβολείς,<br />

διασφαλίζοντας τα πολύτιμα δεδομένα που διαθέτουν. Σε<br />

κάθε περίπτωση, ενώ η ασφάλεια των data center περιλαμβάνει<br />

πολλούς παράγοντες, ο έλεγχος πρόσβασης και η περιμετρική<br />

προστασία είναι βασικά στοιχεία, που απαιτούν<br />

ιδιαίτερη προσοχή. Εξασφαλίζοντας αυτά τα δύο, μπορεί να<br />

ενισχυθεί σημαντικά η συνολική ασφάλεια, προστατεύοντας<br />

τα πολύτιμα δεδομένα και τον κρίσιμο ρόλο τους.<br />

Οι ψηφιακές απειλές και λύσεις<br />

Στην εποχή του ψηφιακού μετασχηματισμού, τα φυσικά ε-<br />

μπόδια δεν επαρκούν. Οι τεχνολογικές λύσεις αποτελούν<br />

το δεύτερο «επίπεδο» περιμετρικής προστασίας. Σε αυτές<br />

περιλαμβάνονται συστήματα ανίχνευσης, κάμερες παρακολούθησης,<br />

αισθητήρες κίνησης, θερμική απεικόνιση<br />

και άλλες προηγμένες τεχνολογίες. Τα συστήματα ανίχνευσης<br />

εισβολής μπορούν να ειδοποιήσουν το προσωπικό<br />

για κάθε προσπάθεια παραβίασης της περιμέτρου, επιτρέποντας<br />

την ταχεία απόκριση. Οι κάμερες παρακολούθησης<br />

παρέχουν συνεχή παρακολούθηση της περιμέτρου, καταγράφουν<br />

κάθε ύποπτη δραστηριότητα και προσφέρουν πολύτιμα<br />

στοιχεία. Η περιμετρική προστασία προβλέπει ακόμη και<br />

τη χρήση φωτισμού, ώστε να αποτρέψει τους εισβολείς, συνεισφέροντας<br />

στις προσπάθειες επιτήρησης. Ο επαρκής φωτισμός<br />

είναι ζωτικής σημασίας για την ανάπτυξη ορατότητας,<br />

καθιστώντας πιο δύσκολο να πλησιάσει κάποιος χωρίς να ε-<br />

ντοπιστεί. Άλλωστε, οι απειλές που αντιμετωπίζουν τα κέντρα<br />

δεδομένων δεν εντοπίζονται μόνο στον φυσικό κόσμο, αλλά<br />

φτάνουν και στο ψηφιακό πεδίο. Και αυτό γιατί τα data<br />

center βρίσκονται αντιμέτωπα με πλήθος απειλών κυβερνοασφάλειας.<br />

Αυτές περιλαμβάνουν παραβιάσεις δεδομένων,<br />

απόπειρες hacking, επιθέσεις DDoS, ιούς, ransomware και<br />

πιο εξελιγμένες τεχνικές, όπως επιθέσεις man-in-the-middle,<br />

phishing και SQL injections. Άλλες απειλές ενδέχεται να είναι<br />

λιγότερο κακόβουλες, αλλά εξίσου επιζήμιες, όπως οι διακοπές<br />

ρεύματος, η μη εξουσιοδοτημένη χρήση υπολογιστικών<br />

πόρων, τα περιστατικά με διαρροές δεδομένων, ακόμη και<br />

τα διάφορα ανθρώπινα λάθη που μπορεί -αναπόφευκτα- να<br />

συμβούν. Δεδομένου ότι στα κέντρα δεδομένων φιλοξενούνται<br />

σημαντικά δεδομένα, μια παραβίαση μπορεί να προκαλέσει<br />

ανεπανόρθωτη ζημία. Αυτός είναι ο λόγος για τον οποίο<br />

οι φορείς εκμετάλλευσης κέντρων δεδομένων δίνουν, επίσης,<br />

μεγάλη έμφαση στην κυβερνοασφάλεια των εγκαταστάσεών<br />

τους. Τα μέτρα cybersecurity θα πρέπει να εφαρμόζονται<br />

για την προστασία από παραβιάσεις δεδομένων και<br />

άλλες μορφές επιθέσεων στον κυβερνοχώρο. Τα μέτρα αυτά<br />

θα πρέπει να περιλαμβάνουν τη διαχείριση της ασφάλειας<br />

του δικτύου, την κρυπτογράφηση των δεδομένων, την προστασία<br />

των τελικών σημείων, τη διαχείριση των ευπαθειών<br />

και την αντιμετώπιση και αποκατάσταση μετά από σχετικά<br />

περιστατικά. Επίσης, οι οικονομικές επιπτώσεις είναι ένα θέμα<br />

που θα πρέπει να λαμβάνεται υπόψιν. Τα περιστατικά γύρω<br />

από την ασφάλεια των κέντρων δεδομένων είναι σε θέση να<br />

οδηγήσουν σε οικονομικές απώλειες, με κάθε παραβίαση<br />

να συνοδεύεται από το κόστος της έρευνας, της ανάκτησης,<br />

των νομικών ενεργειών και της αποζημίωσης των θιγόμενων<br />

μερών. Υπάρχει, επίσης, η ανάγκη να πληρούνται οι προσδοκίες<br />

γύρω από τη διαθεσιμότητα. Τα άτομα και οι οργανισμοί<br />

που χρησιμοποιούν τους πόρους του εκάστοτε κέντρου δεδομένων<br />

αναμένουν ένα συγκεκριμένο -και εξασφαλισμένοεπίπεδο<br />

διαθεσιμότητας των υπηρεσιών. Η επένδυση στην<br />

ασφάλεια επιτρέπει στις εγκαταστάσεις να ανταποκρίνονται<br />

σε αυτούς τους στόχους και να αποτρέπουν τη διακοπή της<br />

λειτουργίας των υπηρεσιών.<br />

Ανάγκη για μια ολοκληρωμένη<br />

προσέγγιση<br />

Εν κατακλείδι, η ασφάλεια ενός κέντρου δεδομένων είναι<br />

τόσο ισχυρή όσο ο πιο αδύναμος κρίκος της «αλυσίδας».<br />

Απαιτεί μια ολοκληρωμένη προσέγγιση που αντιμετωπίζει<br />

τόσο τις φυσικές όσο και τις απειλές που προκύπτουν<br />

στον κυβερνοχώρο. Επενδύοντας σε ισχυρά μέτρα και<br />

εξασφαλίζοντας το ζήτημα της κυβερνοασφάλειας, τα κέντρα<br />

δεδομένων μπορούν να ενισχύσουν τη συνολική τους<br />

ασφάλεια, να προστατεύσουν τα πολύτιμα δεδομένα που<br />

έχουν στην κατοχή τους και να συνεχίσουν να λειτουργούν<br />

ως η ραχοκοκαλιά του ψηφιακού κόσμου.<br />

32 . security manager

management.Analysis<br />

Ενέργειες του ιδιωτικού<br />

προσωπικού ασφάλειας<br />

σε τρομοκρατικό κτύπημα<br />

εντός πολυσύχναστου κτηρίου<br />

Το ιδιωτικό προσωπικό ασφαλείας διαδραματίζει κρίσιμο ρόλο στην αντιμετώπιση μιας<br />

τρομοκρατικής επίθεσης σε ένα πολυσύχναστο κτίριο. Η πρωταρχική του ευθύνη είναι να<br />

διασφαλίσει την ασφάλεια του κοινού που βρίσκεται στο κτίριο και να ελαχιστοποιήσουν<br />

την πιθανή ζημιά που θα προκαλέσουν οι τρομοκράτες<br />

Παρακάτω παρατίθενται ορισμένες από τις βασικές ενέργειες<br />

στις οποίες πρέπει να προβεί η ιδιωτική ασφάλεια κατά τη διάρκεια<br />

μιας τρομοκρατικής επίθεσης σε ένα κτίριο με κόσμο:<br />

Συναγερμός και επικοινωνία<br />

Ενημερώνει αμέσως τις τοπικές αρχές, Αστυνομία, Πυροσβεστική<br />

και τις υπηρεσίες έκτακτης ανάγκης (Πολιτική<br />

Προστασία) για την κατάσταση προσπαθώντας να συλλέξει<br />

όσες περισσότερες πληροφορίες μπορεί έτσι ώστε να τις<br />

μεταφέρει και να διευκολύνει το έργο τους. Ενεργοποιεί τους<br />

συναγερμούς του κτιρίου και ειδοποιεί το κοινό να εκκενώσει<br />

το κτίριο ή να καταφύγει σε ασφαλές μέρος, ανάλογα με την<br />

περίπτωση. Το μέρος εκείνο πρέπει να έχει προαποφασιστείελέγχει<br />

και εκείνη την ώρα να είναι έτοιμο να υποδεθεί το<br />

πλήθος ή ένα μέρος του. Οφείλει να δημιουργεί αποτελεσματικούς<br />

διαύλους επικοινωνίας με τις αρχές καταστολής.<br />

Εκκένωση και καταφύγιο<br />

Συντονισμός και διευκόλυνση της ασφαλούς εκκένωσης<br />

των χρηστών του κτιρίου μέσω των καθορισμένων οδών<br />

διαφυγής. Το προσωπικό πρέπει να δώσει προτεραιότητα<br />

σε άτομα με αναπηρίες ή ειδικές ανάγκες για την έξοδο από<br />

34 . security manager

*Του Εμμανουήλ Δασκαλάκη<br />

το κτίριο ή τη φυγάδευση. Παροχή σαφών οδηγιών για το<br />

καταφύγιο όσον αφορά τον τόπο, εάν η εκκένωση δεν είναι<br />

άμεσα δυνατή.<br />

Διαδικασίες κλειδώματος<br />

Το προσωπικό ιδιωτικής ασφάλειας σφραγίζει τις εισόδους<br />

και εξόδους του κτιρίου για να αποτρέψει τη μη εξουσιοδοτημένη<br />

πρόσβαση.<br />

Αναγκαία είναι η παρότρυνση στους χρήστες του κτηρίου<br />

να κλειδώνουν ή να οχυρώνουν τις πόρτες, να σβήνουν τα<br />

φώτα και να μένουν μακριά από τα παράθυρα. Παρακολουθούν<br />

την τοποθεσία των χρηστών του κτιρίου.<br />

Πρώτες βοήθειες και ιατρική βοήθεια<br />

Ιδιαίτερα σημαντική είναι η παροχή βασικών πρώτων βοηθειών<br />

σε τραυματισμένα άτομα εν αναμονή της άφιξης<br />

επαγγελματικού ιατρικού προσωπικού. Τα κιβώτια πρώτων<br />

βοηθειών και οι αυτόματοι εξωτερικοί απινιδωτές (AED)<br />

πρέπει να είναι άμεσα προσβάσιμα.<br />

Συλλογή πληροφοριών<br />

Ιδιαίτερα σημαντική είναι η διαδικασία μέσω της συλλογής<br />

πληροφοριών σχετικά με τη φύση και την τοποθεσία της<br />

επίθεσης. Επίσης ιδιαίτερα σημαντικό θα ήταν να συλλεχθούν<br />

πληροφορίες όσον αφορά τον αριθμό των ατόμων,<br />

τον οπλισμό τους και σε περίπτωση που έχουν κάνει γνωστό<br />

το λόγο της επίθεσης και να τον μεταφέρουν στις αρχές.<br />

Διαχείριση πλήθους<br />

Το πλήθος πρέπει να παραμείνει ψύχραιμο και να καθοδηγηθεί<br />

στο πως θα εκκενώσει το κτίριο ή θα καταφύγει σε<br />

ασφαλή σημεία. Το προσωπικό από τη μεριά του πρέπει<br />

να έχει κρατήσει την ψυχραιμία του έτσι ώστε να μεταφέρει<br />

σιγουριά προς τον πολίτη που εκείνη τη στιγμή είναι η<br />

μόνη του ελπίδα. Πρέπει να αποτραπεί ο πανικός και να<br />

διατηρηθεί η τάξη.<br />

Συνεργασία με τις αρχές<br />

Η εξασφάλιση μιας σωστής επικοινωνίας με τις αρχές έχει<br />

αμφίδρομο ρόλο καθώς πέρα από τις πληροφορίες που<br />

οφείλει να δώσει το προσωπικό ασφαλείας σε αυτές πρέπει<br />

να λάβει και κατευθύνσεις από εκείνες όσον αφορά το<br />

χειρισμό της κατάστασης από τη στιγμή της επικοινωνίας<br />

τους και μετά.<br />

Το προσωπικό ασφαλείας οφείλει να εκπαιδεύεται συνεχώς<br />

και να βρίσκεται σε διαρκή ετοιμότητα. Να γνωρίζει ότι τέτοια<br />

περιστατικά δεν συμβαίνουν καθημερινά αλλά να είναι<br />

έτοιμο σε περίπτωση που τελικώς γίνουν . Το προσωπικό<br />

ασφαλείας οφείλει να είναι σε επαγρύπνηση, εγρήγορση<br />

αλλά και ενημερωμένο για τους τρόπους και μεθόδους των<br />

τρομοκρατών όσο αυτό είναι δυνατό. Την ώρα της υπηρεσίας<br />

του οφείλει να παρακολουθεί συνεχώς τα συστήματα<br />

ασφαλείας και τις κάμερες παρακολούθησης. Πριν, κατά τη<br />

διάρκεια και μετά το συμβάν οφείλει να παρέχει ψυχολογική<br />

στήριξη το κοινό που έζησε το συγκεκριμένο γεγονός.<br />

Κλείνοντας θα πρέπει να γίνει σαφές πως για να γίνουν όλα<br />

τα παραπάνω το προσωπικό ασφαλείας πρέπει να είναι<br />

σίγουρο για τη δική του ασφάλεια, να διακινδυνεύσει όσο<br />

λιγότερο γίνεται τη ζωή και τη σωματική του ακεραιότητα<br />

και να διατηρήσει την ψυχραιμία του σκεπτόμενος ότι είναι<br />

το μεγαλύτερη ελπίδα εκείνη τη στιγμή για το κοινό να αποτρέψει<br />

ή να μειώσει τις ζημιές που μπορούν να προκληθούν.<br />

*Ο Δασκαλάκης Εμμανουήλ είναι Αξιωματικός του Πυροσβεστικού<br />

Σώματος, πτυχιούχος Γεωλόγος, κάτοχος μεταπτυχιακού τίτλου<br />

Διοίκησης Επιχειρήσεων (MBA) και τελειόφοιτος του μεταπτυχιακού<br />

προγράμματος "Στρατηγικές Διαχείρισης Περιβάλλοντος<br />

Καταστροφών και Κρίσεων". Είναι επίσης απόφοιτος του Τμήματος<br />

ΙΕΚ "Στέλεχος Ασφαλείας Προσώπων και Υποδομών" και έχει<br />