Frequente Prüfungsfragen in Telematik

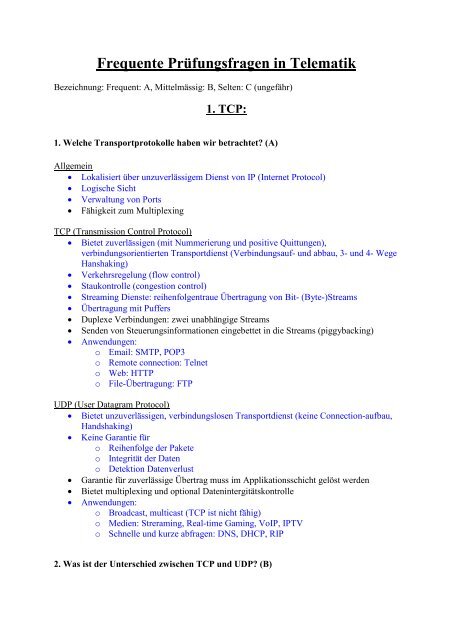

Frequente Prüfungsfragen in Telematik

Frequente Prüfungsfragen in Telematik

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

<strong>Frequente</strong> <strong>Prüfungsfragen</strong> <strong>in</strong> <strong>Telematik</strong><br />

Bezeichnung: Frequent: A, Mittelmässig: B, Selten: C (ungefähr)<br />

1. TCP:<br />

1. Welche Transportprotokolle haben wir betrachtet? (A)<br />

Allgeme<strong>in</strong><br />

• Lokalisiert über unzuverlässigem Dienst von IP (Internet Protocol)<br />

• Logische Sicht<br />

• Verwaltung von Ports<br />

• Fähigkeit zum Multiplex<strong>in</strong>g<br />

TCP (Transmission Control Protocol)<br />

• Bietet zuverlässigen (mit Nummerierung und positive Quittungen),<br />

verb<strong>in</strong>dungsorientierten Transportdienst (Verb<strong>in</strong>dungsauf- und abbau, 3- und 4- Wege<br />

Hanshak<strong>in</strong>g)<br />

• Verkehrsregelung (flow control)<br />

• Staukontrolle (congestion control)<br />

• Stream<strong>in</strong>g Dienste: reihenfolgentraue Übertragung von Bit- (Byte-)Streams<br />

• Übertragung mit Puffers<br />

• Duplexe Verb<strong>in</strong>dungen: zwei unabhängige Streams<br />

• Senden von Steuerungs<strong>in</strong>formationen e<strong>in</strong>gebettet <strong>in</strong> die Streams (piggyback<strong>in</strong>g)<br />

• Anwendungen:<br />

o Email: SMTP, POP3<br />

o Remote connection: Telnet<br />

o Web: HTTP<br />

o File-Übertragung: FTP<br />

UDP (User Datagram Protocol)<br />

• Bietet unzuverlässigen, verb<strong>in</strong>dungslosen Transportdienst (ke<strong>in</strong>e Connection-aufbau,<br />

Handshak<strong>in</strong>g)<br />

• Ke<strong>in</strong>e Garantie für<br />

o Reihenfolge der Pakete<br />

o Integrität der Daten<br />

o Detektion Datenverlust<br />

• Garantie für zuverlässige Übertrag muss im Applikationsschicht gelöst werden<br />

• Bietet multiplex<strong>in</strong>g und optional Daten<strong>in</strong>tergitätskontrolle<br />

• Anwendungen:<br />

o Broadcast, multicast (TCP ist nicht fähig)<br />

o Medien: Streram<strong>in</strong>g, Real-time Gam<strong>in</strong>g, VoIP, IPTV<br />

o Schnelle und kurze abfragen: DNS, DHCP, RIP<br />

2. Was ist der Unterschied zwischen TCP und UDP? (B)

• TCP ist verb<strong>in</strong>dungorientiert, UDP ist verb<strong>in</strong>dungslos<br />

• TCP ist zuverlässigm UDP ist best-effort<br />

(Siehe E<strong>in</strong>zelheiten bei 1.)<br />

3. Was bedeutet, dass TCP zuverlässig ist? (B)<br />

TCP bietet e<strong>in</strong>en reihenfolgerichtigen, fehlerfreien Transportdienst, dessen Preis ist<br />

Verzögerung im Dienst.<br />

(Siehe E<strong>in</strong>zelheiten bei 1.)<br />

4. TCP Verb<strong>in</strong>dungsaufbau. Warum 3-Wege Handshake? (A)<br />

3-Wege Handshake sicher, dass die Verb<strong>in</strong>dung nicht nur e<strong>in</strong>seitig geöffnet wird. Auf der<br />

Klientenseite wird die Verb<strong>in</strong>dung nur nach dem Empfang von SYN & ACK und dem<br />

Versand von ACK geöffnet. Auf diese Weise kann der Server sicherstellen, dass die<br />

Verb<strong>in</strong>dung auf Klientenseite geöffnet wurde. Auf Serverseite wird die Verb<strong>in</strong>dung nur nach<br />

dem Empfang der ACK geöffnet. (Wenn das verlorengeht, wird es spätestens nach dem<br />

Empfang des ersten Segments geöffnet. (?))<br />

5. Was ist wenn man nur <strong>in</strong> e<strong>in</strong>e Richtung senden möchte? (C)<br />

„Half-Closed” TCP Verb<strong>in</strong>dung. Verb<strong>in</strong>dung aufbauen <strong>in</strong> beide Richtungen, dann die Seite<br />

schließt, die nicht mehr senden möchte, aber kann noch empfangen.

6. Conservation of Packets. Slow Start, Congestion Avoidance. (B)<br />

Grundlegende Beobachtung:Verb<strong>in</strong>dung muss <strong>in</strong> e<strong>in</strong>en stabilen Zustand gebracht werden. Das<br />

Gesamtsystem sollte im Gleichgewicht arbeiten.<br />

„Conservation of Packets“ kann aus folgenden Gründen scheitern:<br />

1. Verb<strong>in</strong>dung kommt nicht <strong>in</strong> das Gleichgewicht, Lösung: Slow-Start: am Anfang<br />

exponenziell wachsende Staukontrollfenster (Congestion W<strong>in</strong>dow), ++CWnd nach<br />

jedem empfangenen ACK<br />

2. Sender sendet neue Datene<strong>in</strong>heit zu früh, Lösung: gute Zeitgeber, anhand RTT<br />

Schätzungen<br />

3. Ressourcenbeschränkungen verh<strong>in</strong>dern Gleichgewicht, Lösung Congestion Avoidance.<br />

Nach dem Slow-Start-Phase l<strong>in</strong>ear wachsendes Staukontrollfenster, CWnd += 1 /<br />

CWnd nach jedem empfangenen ACK<br />

7. Timer Formeln, self Clock<strong>in</strong>g. (B)

Self-Clock<strong>in</strong>g:<br />

Beobachtung: Zwischenankunftszeit des langsamsten Übertragungsabschnitts bestimmt<br />

Sende<strong>in</strong>tervall des Senders für die weiteren Datene<strong>in</strong>heiten.<br />

8. Staukontrolle. Tahoe, Reno. (B)<br />

Staukontrolle: Methoden, die versuchen die temporäre Überbeanspructheit von L<strong>in</strong>ken und<br />

Knotenpunkten zu beheben.<br />

- Aktives Warteschlangemanagement, Random Early Detection, explizite Staukontrolle<br />

Tahoe:<br />

• Der gerade beschriebene Algorithmus (Self-Clock<strong>in</strong>g, Slow-Start, Timers, Congestion<br />

Avoidance)<br />

• Problem:<br />

o Sender muss bei Datenverlust evtl. lang auf den Ablauf des Zeitgebers warten<br />

o Nicht jeder Datenverlust geht auf e<strong>in</strong>e Stausituation zurück (z.B. aktives<br />

Warteschlangen)

Reno:<br />

• Umfasst Fast-Retransmit<br />

o Empfänger sendet sofortige Quittung, wenn er e<strong>in</strong>e Datene<strong>in</strong>heit außerhalb der<br />

Reihenfolge erhält<br />

o Sender startet Sendewiederholung, falls 4 gleiche Quittungen (sog. Duplikate)<br />

empfangen wurden<br />

• Umfasst Fast-Recovery<br />

o Slow-Start-Phase wird nach Fast-Retransmit nicht verwendet<br />

• Ist <strong>in</strong> vielen Betriebssystemen implementiert, z.B. <strong>in</strong> den L<strong>in</strong>ux-Distributionen<br />

Ubuntu, Debian und openSUSE sowie <strong>in</strong> den W<strong>in</strong>dows-Versionen 98 und 2000<br />

• Variante: NewReno<br />

9. TCP Bewertung: periodisches Modell. (A)<br />

Daraus folgt:<br />

W 1 W 1<br />

⋅ ( + W ) =<br />

2 2 2 p

2. Zugriffsverfahren:<br />

1. Welche Zuteilungsverfahen gibt es, Beispiele? (fest, variabel, zufällig) (A)<br />

• Feste Zuteilungsstrategien<br />

o Systeme können zu festen Zeiten senden (synchrones Zeitmultiplexen)<br />

o Den Systemen (bzw. Anwendungen) werden feste Zeit<strong>in</strong>tervalle, sog.<br />

Zeitschlitze, zugeordnet, <strong>in</strong> denen sie senden dürfen<br />

o Ger<strong>in</strong>ger Overhead durch Kontroll<strong>in</strong>formation<br />

o Anwendung: ISDN<br />

• Variable Zuteilungsstrategien<br />

o Systeme können zu beliebigen Zeiten senden (asynchrones Zeitmultiplexen mit<br />

kontrolliertem Zugriff)<br />

o Nutzer muss sich bei jedem Senden identifizieren<br />

o Relativ hoher Overhead durch Kontrolldaten (z.B. Zieladresse)<br />

o Varianten:<br />

zentrale<br />

• Zyklische Sendeaufforderung von Master, Slaves dürfen nur<br />

nach e<strong>in</strong>er Sendeaufforederung Senden<br />

• Anwendung: (HDLC bzw. Bluetooth)<br />

dezentrale Kontrolle<br />

• Sendeberechtigung durch Besitz von Token<br />

• Organisierung nach physikalischem oder logischem<br />

R<strong>in</strong>gschema.<br />

• Zufallsstrategien<br />

o Systeme können zu beliebigen Zeiten senden (asynchrones Zeitmultiplexen mit<br />

konkurrierendem Zugriff)<br />

o Ke<strong>in</strong>e Medienüberwachung<br />

Kollisionen bei gleichzeitigem Zugriff<br />

Weitere Kollosionen sollten vermieden werden durch zufällige<br />

Wartezeiten<br />

o Variante:<br />

Aloha: Funktioniert nur, wenn Sendewünsche zufällig verteilt s<strong>in</strong>d und<br />

die Wahrsche<strong>in</strong>lichkeit überlappender Sendewünsche ger<strong>in</strong>g ist<br />

Slotted Aloha: Senden nur zu Beg<strong>in</strong>n e<strong>in</strong>es Zeitschlitzes möglich<br />

CSMA (Carrier Sense Multiple Access)<br />

• CA (Collosion Avoidance)<br />

• CD (Collosion Detection): nach Kollosion exponential zufällig<br />

Backoff<br />

o Anwendung: Ethernet: CSMA/CD<br />

2. Aloha, slotted Aloha (C)

Beide: Zufällige, konkurierende, assynchrone Zugriffstrategien, wo die Multiplex<strong>in</strong>g <strong>in</strong> der<br />

Zeit stattf<strong>in</strong>det.<br />

Aloha:<br />

• Ke<strong>in</strong>e Medienüberwachung, System sendet sobald Sendewunsch anliegt<br />

• Aloha: Funktioniert nur, wenn Sendewünsche zufällig verteilt s<strong>in</strong>d und die<br />

Wahrsche<strong>in</strong>lichkeit überlappender Sendewünsche ger<strong>in</strong>g ist<br />

• Anwendung: Zugriff auf gemensamen Satellitenkanal<br />

Slotted aloha:<br />

• Zeit wird <strong>in</strong> Zeitschlitze fester Länge unterteilt: Senden nur zu Beg<strong>in</strong>n e<strong>in</strong>es<br />

Zeitschlitzes möglich<br />

• Ke<strong>in</strong>e Medienüberwachung:<br />

o System sendet zu Beg<strong>in</strong>n des nächsten Zeitschlitzes nachdem der<br />

Sendewunsch anliegt<br />

o Im Fall e<strong>in</strong>er Kollision wird bis zur erfolgreichen Übertragung <strong>in</strong> jedem<br />

folgenden Zeitschlitz mit Wahrsche<strong>in</strong>lichkeit p e<strong>in</strong> weiterer Sendeversuch<br />

gestartet<br />

• Die Wahrsche<strong>in</strong>lichkeit e<strong>in</strong>es Fehlversuchs s<strong>in</strong>kt im Vergleich zu Aloha<br />

3. CSMA/CD Funktionsweise, backoff, jam, fairness... (A)<br />

• Carrier Sense Multiple Access / Collosion Detection<br />

• Ablauf:<br />

o System prüft, ob das Medium frei ist<br />

o Falls Medium frei ist, kann pr<strong>in</strong>zipiell gesendet werden<br />

o Beg<strong>in</strong>nen mehrere Systeme zu senden, so können Kollisionen auftreten – sie<br />

werden erkannt<br />

o Im Kollosionfalle wird e<strong>in</strong> JAM-Signal gesendet

o Das wiederholte Senden regelt e<strong>in</strong> Backoff-Algorithmus<br />

max( n, M )<br />

Es wird p 2 ,0 p 1<br />

wobei n ist die Kollosioncounter, M ist e<strong>in</strong>e Konstante.<br />

4. Warum gibt es überhaupt Kollisionen? (B)<br />

⋅ ≤ ≤ Zeite<strong>in</strong>heiten lang gewartet,<br />

• Es gibt Kollosionen nur <strong>in</strong> den Zugriffstrategien, wo es konkurierende Sender s<strong>in</strong>d, <strong>in</strong><br />

wettbewerbsfreien Strategien (Bitmap-Verfahren, B<strong>in</strong>äres Countdown) gibt es ke<strong>in</strong>e<br />

Kollosionen.<br />

• Es führt zu Kollosionen wenn das Sendeerlaubnis anhand lokaler Informationen<br />

entschieden wird (z.B. Aloha, CSMA/CD) oder wenn die globale Regelung des<br />

Sendens die Kollosionen nicht hauptsächlich ausschließt (z.B. Prob<strong>in</strong>g).<br />

5. Ethernet / CSMA/CD Frame aufzeichnen. (B)

6. Warum gibt es e<strong>in</strong>e M<strong>in</strong>destlänge? (B)<br />

Bei CSMA/CD müssen die Kollosionen noch <strong>in</strong> der Sendezeit entdeckt werden. In<br />

schlimmsten Fall (zwei System an den Enden des Buses) müssen auch alle Systeme die<br />

Kollosion erfahren:<br />

2L<br />

2L<br />

T = , deshalb die M<strong>in</strong>destlänge: l = v , wobei L die Maximale Länge <strong>in</strong> der Topologie,<br />

C<br />

C<br />

C die Signallaufzeit, v die Datenübertragungsrate ist.<br />

8<br />

z.B. bei 10Mbit Ethernet: L = 500 m, C = 2⋅ 10 m / s, v = 10 Mbit / s , so l = 62.5 ≈ 64byte<br />

.<br />

7. Ethernet-Varianten, Unterschiede. (A)<br />

Hauptsachliche Unterschied: Geschw<strong>in</strong>digkeit.<br />

• Ethernet<br />

• Fast Ethernet<br />

o Flexibles Verkabelungskonzept (Hierarchie von Hubs)<br />

o „Autonegotiation“: Protokoll zur automatischen Festlegung der Datenrate<br />

o Multiport-Bridges („Switches“):<br />

Jeder Port des „Switches“ ist vergleichbar mit e<strong>in</strong>em eigenen<br />

Netzsegment<br />

Vollduplex-Betrieb möglich (ke<strong>in</strong> CSMA/CD mehr erforderlich)<br />

Senderate kann durch PAUSE-Datene<strong>in</strong>heiten gedrosselt werden<br />

• Gigabit Ethernet<br />

o Basierend auf Multimode-Glasfaser und kurzen Wellenlängen (830 nm)<br />

o Kodierung<br />

8B/10B-Codierung<br />

Übertragung mit NRZ<br />

Schrittgeschw<strong>in</strong>digkeit von 1,25 Gbaud<br />

• 10-Gigabit Ethernet<br />

o Vollduplex-Betrieb<br />

• Neulich: 40- und 100-Gigabit Ethernet<br />

Stern Topologie ab 10BaseT.<br />

8. Ethernet-Auslastung: Annahmen, Herleitung. (B)<br />

Herleitung e<strong>in</strong>er oberen Grenze für die Auslastung, das heißt: erzielte Datenrate / verfügbare<br />

Datenrate. Unterschied wegen Ausbreitungsverzögerung.<br />

Annahmen:<br />

• Störungs- und fehlerfreier Ablauf<br />

• Ke<strong>in</strong> Overhead, ke<strong>in</strong>e Verarbeitungszeiten, …<br />

X Länge e<strong>in</strong>er Datene<strong>in</strong>heit<br />

r Verfügbare Datenrate

Erzielte Datenrate<br />

ta Ausbretungsverzögerung<br />

ts Sendezeit (X/r)<br />

U Auslastung<br />

re<br />

ta<br />

a =<br />

ts<br />

X X X r<br />

re<br />

= = = =<br />

ts + t X<br />

a ts + ts ⋅ a<br />

⋅ (1 + a)<br />

1+<br />

a<br />

r<br />

re<br />

1<br />

U = =<br />

r 1+<br />

a<br />

9. Kodierungen: 4B/5B (C)<br />

• Kle<strong>in</strong>e Bandbreitenerhöhung, effektive Synchronisierbarkeit.<br />

• 4Bit => 5Bit<br />

• Nur diejenige Codes benützen, die vorne höchestens 1, h<strong>in</strong>ten höchstens 2 0-s<br />

enthalten<br />

o Höchstens 3 0-s nache<strong>in</strong>ander<br />

10. Ethernet Kabelarten, wie viele Adern?(C)<br />

• 10Base5, Thick Ethernet<br />

o Basisbandübertragung, 500 Meter-Segmente<br />

• 10Base2, Th<strong>in</strong> Wire Ethernet, Cheapernet<br />

o Basisbandübertragung, 185 Meter-Segmente<br />

• 10Base-T, Twisted Pair<br />

o Basisbandübertragung<br />

o Zwei Adernpaare, e<strong>in</strong>es je Richtung<br />

• 100Base-T4<br />

o 4 Adernpaare (1 Senden, 1 Empfangen, 2 Bidirektionell)<br />

• 100Base-Tx<br />

o 100 Mbit/s<br />

o 2 Adernpaaren<br />

• 100Base-Fx<br />

• 1000Base-SX<br />

• 1000Base-T<br />

1. Grundsätzliches (B):<br />

3. ISDN<br />

• Leitungsvermittelt, dedizierte Verb<strong>in</strong>dung (Internet paketvermittelt)<br />

• Teilnehmer-Installation und ISDN-Netz strikt getrennt

• Dienste <strong>in</strong>tegriert und nicht so flexibel wie im Internet. (SMS, Umleitung,<br />

Identifizierung der Anrufer)<br />

2. Referenzmodell (A):<br />

• ET: Schicht 1-3 (De)multiplex, Überwachung (Fehler…), LAP-D<br />

• LT: Umsetzen der Übertragungsverfahren, Fernstromversorgung, Fehlerüberwachung<br />

3. Basisanschluss (B):<br />

• 2 B-Kanäle, je 64 kbit/s. Für Nutzdaten.<br />

o Warum 64 kbit/s?<br />

PCM Audiokodierung: 8 kHz Abtastfrequenz, 8 bit pro Abtastung<br />

Frequenzanteilen über 4 kHz s<strong>in</strong>d nicht so wichtig für Verständlichkeit<br />

von Sprache, Nyquist -> 4*2 = 8 kHz Abtastung<br />

• 1 D-Kanal: 16 kbit/s. Für Signalisierung.<br />

4. D-Kanal Protokolle (C)<br />

(zwischen Teilnehmer-Installation und Netzseite)<br />

• Schicht 1: Bitübertragung<br />

• Schicht 2: LAP-D<br />

o Zuverlässige Kommunikation zwischen Endsystem und Vermittlungsstelle.<br />

o Adressierung: Term<strong>in</strong>al Endpo<strong>in</strong>t Indentification (TEI)

o Dienstkennzeichnung: Service Access Po<strong>in</strong>t Identifier (SAPI)<br />

• Schicht 3: Q.931<br />

Verb<strong>in</strong>dungsauf/abbau zwischen Endsystemen (Belegung e<strong>in</strong>es B-Kanals)<br />

Adressierung, Dienstmerkmale<br />

5. Multiplex<strong>in</strong>g (C):<br />

• Vierdrahtsystem für Richtungstrennung <strong>in</strong> Tielnehmeranschlussbereich<br />

(Raummultiplex)<br />

• Zeitmultiplex für die Kanäle (S0 Rahmen = B1 + B2 + D)<br />

6. Bitübertragung (S0) (B):<br />

• Inverse AMI Kodierung (logische 1 = 0 bit, logische 0: wechselnd +1, -1 bit)<br />

• Rahmenerkennung (Synchronisierung): Codeverletzungen (0 nicht wechselnd)<br />

• Gleichstromfreiheit: Ausgleichsbits (<strong>in</strong> jedem Teilrahmen)<br />

7. S0 Rahmen aufzeichnen (C):

Wie viele Teilnehmer können gleichzeitig auf S0 senden? 2 auf B-Kanal, aber D-Kanal kann<br />

auch für Datenübertragung benutzt werden (z.B. für SMS), also gleichzeitig maximal 3.<br />

8. Zugriff auf D-Kanal (A):<br />

• LAP-D Protokoll: falls nichts zu senden ist, sende laute logische 1-en (also 0 Volt).<br />

• Carrier Sense vor dem Senden: n logische 1-en warten, um zu sehen dass das Kanal<br />

nicht benutzt wird.<br />

• Priorität: n=8 (höher) oder n=10 (niedriger) (8 ist nötig, weil LAP-D hat ke<strong>in</strong>e 8-lange<br />

1-Folgen im Betrieb)<br />

• Multiple Access, logische 0 überschreibt logische 1.<br />

• Collision Detection: Echo Kanal leitet zurück, was passiert ist. Statt 1 kommt 0: ich<br />

wurde überschrieben -> Abbruch des Sendens (noch mal warten)<br />

• Falls mehrere senden, tritt Kollision immer auf wegen e<strong>in</strong>deutiger TEI, auch wenn sie<br />

gleichzeitig anfangen zu senden.<br />

9. Uk0 Multiplexierung der Richtungen: Zweidraht-Duplexübertragung. (C)<br />

• Halbduplex Betrieb (Zeitgetrennt, P<strong>in</strong>g-Pong)<br />

• Echo Kompensation<br />

4. Netzkopplung

1. Brücken (Bridge) (A):<br />

• Source-Rout<strong>in</strong>g Brücke: Endsystem fügt Information zur Wegewahl <strong>in</strong> die zu<br />

sendende Datene<strong>in</strong>heit e<strong>in</strong> (heute wenig)<br />

• Transparente Brücke: Weiterleitungsentscheidung wird von der Brücke eigenständig<br />

getroffen. Das Vorhandense<strong>in</strong> e<strong>in</strong>er Brücke zum Zielsystem bleibt dem sendenden<br />

Endsystem verborgen. Enthält Filterdatenbasis (welche Endsysteme auf welchem<br />

Interface erreichbar s<strong>in</strong>d, falls unbekannt, broadcast)<br />

2. Topologie (B)<br />

(des Graphen mit Knoten = Brücken, Kanten = LANs) soll schleifenfrei, damit Pakete nicht<br />

endlos im Netz kreisen. Dazu dient Spann<strong>in</strong>g-Tree-Algorithmus: E<strong>in</strong> Spannbaum wird<br />

aufgebaut, und nur entlang der Kanten der Spannbaum wird gesendet (nicht optimal weil<br />

manche vorhandene Kanten nicht benutzt werden)<br />

• Kontrollpfad: Brückenprotokoll, -management (zusammenarbeit organisieren <strong>in</strong><br />

Schichten ≥3)<br />

• Datenpfad: Datene<strong>in</strong>heit-weiterleitung (Schichten ≤ 2)<br />

Brückenprotokoll (senden von Bridge Protocol Data Units (BPDU))<br />

• Wähle Root Brücke: smallest Bridge ID (Prioritätsfeld + Teil der MAC Adresse)<br />

o Init: jede Brücke geht davon aus, dass sie Root-Brücke ist<br />

o Austausch von ID regelmäßig, sobald kle<strong>in</strong>ere empfangen: weiß dass sie nicht<br />

Root ist.<br />

• Pfadkostenbestimmung zur Root Brücke: (Kostenfunktion zB Datenrate). (talán?:<br />

Root sendet die Kosten, andere Brücken addieren darauf und senden weiter.)<br />

Switch (multiport Bridge):<br />

• Auch nur Schicht 2, aber zeitgleiche Übertragung von Datene<strong>in</strong>heiten zwischen<br />

verschiedenen Port-Paaren möglich.<br />

• Flusskontrolle <strong>in</strong>nerhalb.<br />

Router:<br />

• Arbeitet auf Schicht 3, mit IP Adressen.<br />

5. Netzwerkmanagement (C)<br />

Heterogene Netze zusammenarbeiten lassen. Vielfalt von Programmiersprachen,<br />

Datenrepräsentationen.<br />

• Abstrakte Syntax:<br />

o Abstract Syntax Notation One (ASN.1): Abstrakte repräsentation (BNFähnlich,<br />

an C orientiert)<br />

• Transfersyntax:<br />

o Basic Encod<strong>in</strong>g Rules (BER): Standardisierte Kodierregeln (z.B. für<br />

verschüsselte, komprimierte Übertragung).

Managed Object (MO): Abstraktion von Resourcen. Wie <strong>in</strong> OOP Vererbung usw. Die MOs<br />

Zusammengefasst: MIB (Management Information Base)<br />

SMI (Structure of Management Information). Regeln zur Def<strong>in</strong>ition von Objekten. (nur<br />

objektbasiert nicht OO)