Vorlesung Datenbanken I 3. Datenbank-Modellierung - Technologie ...

Vorlesung Datenbanken I 3. Datenbank-Modellierung - Technologie ...

Vorlesung Datenbanken I 3. Datenbank-Modellierung - Technologie ...

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

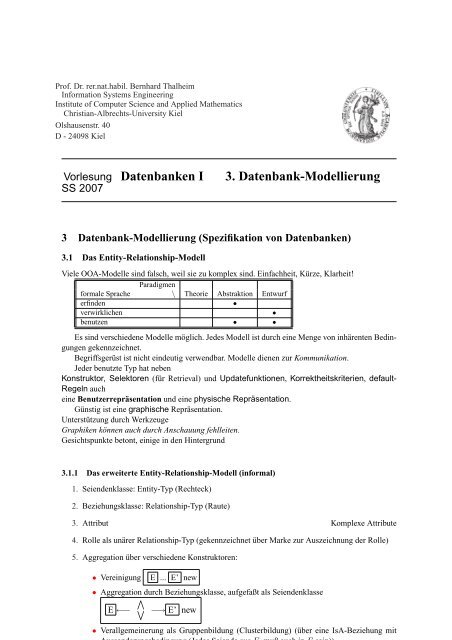

Prof. Dr. rer.nat.habil. Bernhard Thalheim<br />

Information Systems Engineering<br />

Institute of Computer Science and Applied Mathematics<br />

Christian-Albrechts-University Kiel<br />

Olshausenstr. 40<br />

D - 24098 Kiel<br />

<br />

<strong>Vorlesung</strong> <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong><br />

SS 2007<br />

3 <strong>Datenbank</strong>-<strong>Modellierung</strong> (Spezifikation von <strong><strong>Datenbank</strong>en</strong>)<br />

<strong>3.</strong>1 Das Entity-Relationship-Modell<br />

Viele OOA-Modelle sind falsch, weil sie zu komplex sind. Einfachheit, Kürze, Klarheit!<br />

Paradigmen<br />

formale Sprache \ Theorie Abstraktion Entwurf<br />

erfinden<br />

•<br />

verwirklichen<br />

•<br />

benutzen • •<br />

Es sind verschiedene Modelle möglich. Jedes Modell ist durch eine Menge von inhärenten Bedingungen<br />

gekennzeichnet.<br />

Begriffsgerüst ist nicht eindeutig verwendbar. Modelle dienen zur Kommunikation.<br />

Jeder benutzte Typ hat neben<br />

Konstruktor, Selektoren (für Retrieval) und Updatefunktionen, Korrektheitskriterien, default-<br />

Regeln auch<br />

eine Benutzerrepräsentation und eine physische Repräsentation.<br />

Günstig ist eine graphische Repräsentation.<br />

Unterstützung durch Werkzeuge<br />

Graphiken können auch durch Anschauung fehlleiten.<br />

Gesichtspunkte betont, einige in den Hintergrund<br />

<strong>3.</strong>1.1 Das erweiterte Entity-Relationship-Modell (informal)<br />

1. Seiendenklasse: Entity-Typ (Rechteck)<br />

2. Beziehungsklasse: Relationship-Typ (Raute)<br />

<strong>3.</strong> Attribut Komplexe Attribute<br />

4. Rolle als unärer Relationship-Typ (gekennzeichnet über Marke zur Auszeichnung der Rolle)<br />

5. Aggregation über verschiedene Konstruktoren:<br />

• Vereinigung<br />

E ... E’ new<br />

• Aggregation durch Beziehungsklasse, aufgefaßt als Seiendenklasse<br />

∧<br />

E ←− ∨ −→ E’ new<br />

• Verallgemeinerung als Gruppenbildung (Clusterbildung) (über eine IsA-Beziehung mit

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 2<br />

• Spezialisierung als Partition mit Spezialisierungsbedingung (Partitionsbedingung) (Jedes<br />

Seiende aus E muß auch in (genau) einem E i sein) (genau eins: uniqueness constraint in<br />

NIAM) (E i -Aussonderung, E - Verallgemeinerung)<br />

E ⊆ E 1 ∪ ... ∪ E n<br />

• Abstraktion durch Unitbildung (Klassenbildung)<br />

6. Schlüsseldarstellung für einen Schlüssel<br />

7. Integritätsbedingungen<br />

8. Regeln<br />

• Viele-Eins-Bedingung (Jedes Seiende aus E steht mit höchstens einem Seiendem aus E ′<br />

in Beziehung) ∧<br />

E ←−<br />

(.,1) ∨ −→ E’<br />

Zeichnung !! (Raum-<strong>Vorlesung</strong>)<br />

• Seinsbedingung (Existenzbeziehung) (jedes Seiende aus E steht mit mindestens einem<br />

Seiendem∧<br />

aus E ′ in Beziehung)<br />

E ←−<br />

(1,.) ∨ −→ E’<br />

Zeichnung !! (Raum-<strong>Vorlesung</strong>)<br />

• Verweisbedingung (Jedes Seiende aus E, das in einer Beziehung aus B vorkommt, ist<br />

auch Seiendes aus E ′′ )<br />

E”<br />

∧<br />

↑<br />

IsA<br />

∨<br />

E<br />

↓<br />

←−<br />

B∧<br />

∨ −→ E’<br />

φ(t 1 , ..., t n ) steht für oder<br />

• Gesamtheitsregel in Zusammenhang mit einer Querysprache<br />

• Verneinungsregel - negation as failure oder closed-world-assumption<br />

• Sichtregel als Ableitungsregel<br />

definiert z.B. über logische Formeln oder and-or-Graphen<br />

✲<br />

✯<br />

als<br />

Empfänger<br />

gedeutete<br />

Stellen<br />

9. Formale Handlungen als dargestellt über Petri-Netze<br />

eingehende<br />

Sender<br />

als Erstellung<br />

gedeutete<br />

und Übertragung von<br />

Mitteilungen<br />

Stellen:<br />

Mitteilung<br />

Mitteilungen<br />

ermittelt<br />

gedeutete Transition<br />

Information<br />

Auslösung<br />

von<br />

anschließenden<br />

Handlungen<br />

✲<br />

... and<br />

❥<br />

✯<br />

Transition<br />

...

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 3<br />

• Information<br />

• Mitteilung<br />

• Verstehen<br />

Warum Relationship-Typen über Relationship-Typen:<br />

Universitätsbeispiel:<br />

1. Entity-Typ Person<br />

2. Aussonderungsbeziehung Student, Professor IsA Person<br />

<strong>3.</strong> Beziehungen Betreuer<br />

4. Partitionsbedingung Projektmitarbeiter<br />

5. Kardinalitätsbedingungen<br />

6. Darstellung von dynamischen Bedingungen und Handlungen<br />

7. Sichten über dem Schema mit Darstellung der abgeleiteten Attribut-, Entity- und Relationship-<br />

Typen<br />

Darauf aufbauend kann man auch weitere Bedingungen definieren.<br />

sowie weitere abgeleitete Typen: z.B. vorausgesetzte Fächer (falls Vorauss nur die direkte Beziehung<br />

darstellt)<br />

Spezielle Modellbedingungen des ER-Modells<br />

1. Entity-Typ mit mindestens einem Attribut (Komponente)<br />

2. Jedes Attribut mindestens einmal verwendet<br />

<strong>3.</strong> Attribut-Typen sind entweder Basisattribut-Typen oder aufgebaut über Attribut-Typen<br />

4. Basis-Attribut-Typen haben einen Datentyp<br />

5. Schlüssel gehören nur zu den Attributen des (Entity-)Typen<br />

6. Jeder Relationship-Typ hat mindestens eine Komponente (Entity-Typ, Attribut-Typ oder Relationship-<br />

Typ)<br />

7. Typstruktur ist streng hierarchisch<br />

8. Schlüssel gehört zu Entity-Typen (mindestens einer)<br />

9. Schlüssel hat mindestens eine Komponente<br />

10. Komponenten eines Schlüssels eines Typen sind Komponenten des Typs<br />

11. Mengenbasierte Definition<br />

möglich ist auch eine pointerbasierte Definition von Relationship-Typen oder auch von Entity-<br />

Typen<br />

12. Spezielle Behandlung rekursiver Typen<br />

Damit sind ausgeschlossen:<br />

1. Schwache Entity-Typen<br />

2. Nicht-hierarchische Typen

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 4<br />

Name(First,Fam,{Title})<br />

Person<br />

Adr(Zip,Town,Street(Name,Nr))<br />

❃<br />

❑<br />

■<br />

Person’s number<br />

Supervisor<br />

Since<br />

StudNr<br />

✙<br />

Student<br />

❖<br />

✠<br />

■<br />

Major<br />

Minor<br />

Department<br />

✸<br />

Phones{Phone}<br />

Director<br />

✛<br />

DName<br />

In<br />

✲<br />

❃<br />

❥<br />

Professor<br />

✻<br />

Primary<br />

Investigator<br />

Speciality<br />

Member<br />

Result<br />

Time(Day,Hour)<br />

Enroll ✲ Lecture Has<br />

⊕<br />

✾<br />

✰<br />

❄<br />

Semester<br />

Year Season<br />

Nr<br />

Room<br />

Building<br />

✻<br />

Course<br />

✻<br />

CNu<br />

CName<br />

❄<br />

Project<br />

Prerequis<br />

Begin<br />

Num<br />

End<br />

PName<br />

Abbildung 1: HERM-Diagram of the University Database

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 5<br />

Student<br />

✻<br />

✶<br />

✯<br />

Professor<br />

Belegt<br />

<strong>Vorlesung</strong><br />

IC<br />

☛<br />

✾<br />

✰<br />

<br />

Voraussetzung<br />

Semester<br />

Raum<br />

Kurs<br />

✛<br />

‘Belegt’ als selbständige Beziehung<br />

Belegt[Professor,Kurs,Semester] ⊆ <strong>Vorlesung</strong>[Professor,Kurs,Semester]<br />

❄<br />

✛<br />

Student<br />

✻<br />

✯<br />

Professor<br />

Belegt<br />

✲<br />

<strong>Vorlesung</strong><br />

✾<br />

Semester<br />

✰<br />

❄<br />

Raum<br />

Kurs<br />

‘Belegt’ als Beziehung über ‘<strong>Vorlesung</strong>’<br />

✛<br />

✛<br />

Voraussetzung<br />

<strong>3.</strong>1.2 Das erweiterte ER-Modell (formal)<br />

Basis-Datentypen BT mit Elementen DT (D) = (domain(D), Ops(D), P red(D)<br />

Datenschema DD = (U, D, dom)<br />

endliche Menge U von atomaren Attributen,<br />

Mengen von Werten D := ∪ A∈U domain(dom(A)),<br />

und Assoziationsschema zum Namensraum dom : U → BT<br />

Genestetes (geschachteltes) (komplexes) Attribut<br />

neue Namensmenge NA und Menge von Konstruktoren<br />

1. λ ∈ UN<br />

2. U ⊆ UN<br />

<strong>3.</strong> Falls X ∈ UN dann l : X ∈ UN für l ∈ L<br />

4. Für verschiedene X 1 , ..., X n ∈ UN und X ∈ NA ist X(X 1 , ..., X n ) ein (Tupel-)Attribut UN<br />

5. Falls X ′ ∈ UN und X ∈ NA dann X{X ′ } ist ein (Mengen-)Attribut UN<br />

6. Keine weiteren Elemente in UN<br />

weitere Konstruktoren: Multimenge, Liste, ...

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 6<br />

<strong>3.</strong> Für l : X ∈ UN : Dom(l : X) = Dom(X).<br />

4. Für X(X 1 , ..., X n ) ∈ UN : Dom(X) = Dom(X 1 ) × ... × Dom(X n ) .<br />

5. Für X{X ′ } ∈ UN : Dom(X{X ′ }) = P ow(Dom(X)) .<br />

Beispiele von komplexeren Attributen sind<br />

Name (Vornamen,<br />

Familienname :: varstring30, [Geburtsname :: varstring30,]<br />

[Titel:{AkademischeTitel :: varstring10 } ∪ ·<br />

FamilienTitel :: varstring10])<br />

Kontakt (Tel({dienstl :: varnumbersequence20 }, privat :: varnumbersequence20),<br />

email :: emailType, ...)<br />

Geburtsdatum :: date .<br />

Name<br />

❄<br />

( ... )<br />

Attribute können in einer verkürzten Notation verwendet werden, wenn dies eindeutig im Schema<br />

bleibt. Das Attribut Kontakt ist z.B. dann auch ohne seine Bestandteile verwendbar.<br />

Attribute sind hierarchisch strukturiert wie - im Falle des Namens einer Person - der Baum in Bild<br />

?? zeigt. Diese hierarchische Struktur ermöglicht auch Elemente auszuzeichnen, z.B. mit der Eigen-<br />

✾<br />

Vornamen<br />

❄<br />

< ... ><br />

❄<br />

( ... )<br />

✮<br />

<br />

Vorname Benutzung<br />

❄<br />

string1<br />

❄<br />

varstring15<br />

✠<br />

Familienname<br />

❄<br />

varstring30<br />

3<br />

[ ... ]<br />

❄<br />

Geburtsname<br />

❄<br />

varstring30<br />

✾<br />

{ ... }<br />

❄<br />

AkademischeTitel<br />

❄<br />

varstring10<br />

3 [ ... ]<br />

❄<br />

Titel<br />

❄·<br />

∪<br />

3<br />

Familientitel<br />

❄<br />

varstring10<br />

Abbildung 2: Semi-strukturiertes Attribut Name<br />

schaft Element eines Schlüssels zu sein. So kann z.B. zum Schlüssel das Teilattribut<br />

Name (Vornamen, Familienname, [Geburtsname ])<br />

hinzugenommen werden, wobei wir als Abkürzungsregel benutzen, daß mit dem Nennen eines Bezeichners<br />

auch der damit verbundene Teilbaum mit übernommen wird, z.B. für Vornamen auch die<br />

gesamte Teilstruktur Vornamen .<br />

Tupel über X ⊆ UN und DD = (U, D, dom) ist eine Funktion<br />

t : X −→ D DD mit t(A) ∈ Dom(A) für A ∈ X<br />

Menge aller Tupel über X für DD: DDD<br />

X<br />

Schlüsselkonzept analog zur Definition der Attribute<br />

Entitytyp E ist ein Paar (attr(E), id(E))<br />

E ist Entitytyp-Name,<br />

attr(E) ist Attributmenge und<br />

id(E) ist nichtleere verallgemeinerte Teilmenge von attr(E) (Schlüssel oder Identifikator).<br />

Entityklasse - Menge E C von Tupeln über attr(E) mit der Schlüsseleigenschaft<br />

für verschiedene Tupel τ, τ ′ from E C gilt τ id(E) ≠ τ ′ id(E)<br />

Ein Entity-Typ besteht aus einer nichtleeren Folge von Attributen und einer Menge von statischen

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 7<br />

wird. Zum Beispiel ist ein Person-Typ spezifiziert durch<br />

Person = (Name, Adresse, Kontakt, GebDatum, PersNr : StudNr ∪ ·<br />

MitarNr, ..., ∅)<br />

mit einer Folge von Attributen. Markierungen sind als solche ausgewiesen.<br />

Ein Entity-Typ wird durch ein Rechteck graphisch repräsentiert.<br />

Eine Entity-Klasse besteht aus einer Menge von Objekten vom Entity-Typ, die die statischen<br />

Integritätsbedingungen des Entity-Typen erfüllt.<br />

Zum Beispiel ist das folgende Objekt mit dem Identifikator β<br />

β: ((, Thalheim, {Prof., Dr.rer.nat.habil., Dipl.-Math.}),<br />

BTU Cottbus, (({ +49 431 880 4472, +49 431 8894072}, +49 431 824054),<br />

thalheim@informatik.tu-cottbus.de), 10.<strong>3.</strong>52, 637861)<br />

vom Entity-Typ Person, wobei mit ‘z’ der Zusatzname und mit ‘r’ der Rufname bezeichnet wird.<br />

Für Typen {R 1 , ..., R k } : “ Kategorie ” oder Cluster C = R 1 + R 2 + ... + R k<br />

eventuell (insbesondere für Identifizierung) mit Marken<br />

Eine disjunkte Vereinigung von bereits konstruierten Typen wird als Cluster-Typ bezeichnet. Ein<br />

Cluster-Typ wird mit einem ⊕ -Zeichen graphisch repräsentiert.<br />

Beispiele sind durch folgende Typen gegeben:<br />

JuristischePerson = Person ∪ ·<br />

Betrieb ∪ ·<br />

Vereinigung<br />

Gruppe = Senat ∪ ·<br />

Arbeitsgruppe ∪ ·<br />

Vereinigung,<br />

die den Typ JuristischePerson bzw. Gruppe als disjunkte Vereinigung von anderen Typen einführen.<br />

Cluster-Typen können weitere Attribute besitzen. In diesem Fall wird der Cluster-Typ durch eine<br />

Raute mit den Attributen repräsentiert.<br />

Objekte von Cluster-Typen sind analog zu den Objekten anderer Typen durch entsprechende Zuordnung<br />

zu den Element-Typen eingeführt. So können z.B. die Objekte β, LIM, CottbusNet e.V.<br />

juristische Personen sein.<br />

Entity-Typen = Relationship-Typen 0. Ordnung<br />

R 1 , .., R l - Relationship-Typen der Ordnung < i<br />

Relationship-Typ i. Ordnung :<br />

R = (compon(R), attr(R))<br />

Element der Menge R C R = (R 1 , ..., R n , {B 1 , ..., B k }) für Zeitpunkt t und die Mengen R t 1 , ..., Rt n<br />

definiert als Element von<br />

R t 1 × ... × Rt n × Dom(B 1 ) × ... × Dom(B k )<br />

Ein Relationship-Typ (erster Ordnung) besteht aus einer nicht-leeren Folge von Entity-Typen, einer<br />

Menge von Attributen und einer Menge von statischen Integritätsbedingungen. Eine Menge von<br />

der Struktur des Relationship-Typen ist eine gültige Menge, wenn sie den statischen Integritätsbedingungen<br />

genügt. Elemente können markiert sein.<br />

Ein Beispiel sind die Relationship-Typen<br />

InGruppe = (Person, Gruppe, { Zeit(Von [,Bis]), Funktion }, ∅ )<br />

DirektVoraussetz = (setztVoraus: Kurs, vorausges : Kurs, ∅, ∅ )<br />

Professor = (Person, { Berufungsgebiet }, ∅ ) .<br />

Ein Relationship-Typ wird mit einer Raute graphisch repräsentiert. Wir erlauben auch optionale<br />

Komponenten von Relationship-Typen, solange eine Identifikation über die obligatorischen Elemente<br />

definiert ist.<br />

Ein Objekt eines Relationship-Typs ist ein Tupel, das zu den jeweiligen Elementen auf die entsprechenden<br />

Objekte der Klasse der Elemente durch Angabe von identifizierenden Werten (Identifikator<br />

bzw. Primärschlüssel bzw. anderer Schlüssel) verweist und Werte für die Attribute des Relationship-<br />

Typs besitzt.<br />

Eine Relationship-Klasse besteht aus Objekten des Relationship-Typs, die den statischen Integritätsbedingungen<br />

genügen.

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 8<br />

Senator5β: ( 637861, Senat, (2000), Vorsitzender)<br />

VorausDBIVHaupt: (DBIV, DBI) .<br />

Achtung: Man kann auch mit anderen Einschränkungen für das Modell kann man z.B. Pointersemantik<br />

benutzen. Weiterhin könner verschiedene Einschränkungen fallengelassen werden:<br />

• abgeleitete Attribute<br />

• leere Attributmengen für Entitytypen; Identifizierung über Relationshiptypen<br />

• nicht-hierarchische Struktur<br />

Ein Relationship-Typ i-ter Ordnung besteht aus einer nicht-leeren Folge von Entity- und Relationship-<br />

Typen einer Ordnung von maximal (i-1), wobei ein Typ (i-1)-ter Ordnung sein muß, einer Menge von<br />

Attributen und einer Menge von statischen Integritätsbedingungen. Eine Menge von der Struktur des<br />

Relationship-Typen ist eine gültige Menge, wenn sie den statischen Integritätsbedingungen genügt.<br />

Eine Identifikation kann sowohl aus den Elementen bestehen als auch aus den Attributen.<br />

IsA-Typen:<br />

hier wurde partielle, nicht disjunkte Darstellung über Teiltypen bevorzugt, denkbar sind jedoch verschiedene<br />

Typen:<br />

1. partiell, nicht disjunkt;<br />

dieser Fall wird als der typische Fall angenommen (keine weiteren semantischen Informationen)<br />

Im HERM darstellbar über unäre Teiltypen.<br />

Person ⊇ Professor ∪ Mitarbeiter ∪ Student<br />

E ⊇ E 1 ∪ ... ∪ E n<br />

2. partiell, disjunkt<br />

die Teiltypen erfüllen eine Exklusionsbeschränkung<br />

Person ⊇ Professor ∪ Student<br />

E = E 1 ∪ ... ∪ E n<br />

<strong>3.</strong> total, nicht disjunkt<br />

E = E 1 ∪ ... ∪ E n<br />

Projektmitarbeiter = Professor ∪ Mitarbeiter ∪ Student<br />

4. total, disjunkt<br />

E = E 1 ∪ ... ∪ E n<br />

Studenten = StudImVordiplom ∪ StudImHauptstudium ∪ Diplomand<br />

Weiterhin kann auch für die Spezialisierung mit Partitionsbedingung eine analoge Strukturierung<br />

betrachtet werden (wird auch in den meisten Büchern ‘vergessen’):<br />

1. partiell, nicht disjunkt<br />

E ⊆ E 1 ∪ ... ∪ E n<br />

Teilnehmer ⊆ Vortragender ∪ Organisator ∪ NormalerTeilnehmer<br />

2. partiell, disjunkt<br />

E ⊆ E 1 ∪ ... ∪ E n<br />

Literatur ⊆ Buch ∪ Preprint ∪ Zeitschrift<br />

<strong>3.</strong> total siehe oben Generalisierung = Spezialisierung<br />

E = E 1 ∪ ... ∪ E n<br />

Gewöhnlich wird in der Literatur nur versimplifizierend die IsA-Beziehung als strukturelle Beziehung<br />

betrachtet. Richtig ist aber die IsA-Beziehung im vollen Typeninhalt zu betrachten:<br />

Typ = Struktur + Operationen + Semantik<br />

In diesem Fall wird die Richtung der Vererbung bekanntgegeben.<br />

Damit dann besser modellierbar:

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 9<br />

• Operationen des Teiltyps sind operationale Spezialisierung der Operationen des Supertyps (wenn<br />

im supertyp definiert)<br />

• Semantik des Teiltyps (eingeschränkt auf im Supertyp darstellbares) folgt aus Semantik des<br />

Supertyps<br />

<strong>3.</strong>1.3 Generalisierung versus Spezialisierung<br />

Ein Cluster-Typ erlaubt die explizite Darstellung einer Generalisierung. Ein unärer Relationship-Typ<br />

stellt dagegen eine Spezialisierung dar, wenn der Relationship-Typ bzw. Entity-Typ als sein Element<br />

diesen identifiziert. Rollen werden oft durch einen generischen Typ mit der Bezeichnung IsA dargestellt.<br />

Da die relationalen Schemata auch ohne diesen Typ auskommen, bevorzugen wir die Darstellung<br />

als Rolle mit unären Relationship-Typen oder ggf. auch mehrstelligen Relationship-Typen,<br />

falls die Rolle durch eine Beziehung zu anderen Typen ausgezeichnet ist. Damit sind wir in der Lage,<br />

zwischen Generalisierung und Spezialisierung zu unterscheiden.<br />

<strong>3.</strong>1.4 ER-Schemata<br />

Wie im relationalen Modell betrachten wir<br />

Entity-, Relationship- und Cluster-Typen, die mit der obigen Notation eingeführt werden<br />

Schemata S, deren Typen vollständig zurückführbar aus Basis-Datentypen sind, d.h. jeder Typ ist<br />

entweder ein Basis-Datentyp oder ein Typ, der durch Anwendung der Konstruktoren aus Typen<br />

des Schemas entsteht<br />

Integritätbedingungen, die wir im nächsten Teilkapitel einführen<br />

Ein <strong>Datenbank</strong>-Schema ER besteht aus einer Menge von Typen {T i = (U Ti , Σ Ti )} und<br />

globalen statischen Integritätsbedingungen Σ ER .<br />

Ein etwas komplexeres Beispiel ist das Beispiel in Bild ??. Eine Lehrveranstaltung, z.B. eine<br />

<strong>Vorlesung</strong>, wird durch einen Lehrstuhl angeboten. Dieses Angebot kann angenommen werden. Dann<br />

wird die Lehrveranstaltung geplant. Wird sie auch gehalten, dann werden die aktuellen Daten in der<br />

Klasse zum Typ GehalteneLehrveranst gespeichert. Der Typus und die Raumzuordnung können sich<br />

vom Vorschlag zum Plan und für den Raum vom Plan zu den gehaltenen Lehrveranstaltungen ändern.<br />

Ein Vorschlag für eine Lehrveranstaltung wird durch Berechtigte eingetragen. Eine Person ist für die<br />

Lehrveranstaltung verantwortlich. Eine Lehrveranstaltung kann für mehrere Studiengänge angeboten<br />

werden.<br />

Kurs Semester Professor ✲<br />

✯<br />

❦<br />

✻<br />

✒<br />

Dozent<br />

Person<br />

✶<br />

eingetragen<br />

Verantwortlicher4LV<br />

Studiengang<br />

{}<br />

✛ angebotene Wunsch<br />

<strong>Vorlesung</strong><br />

Zeit(Vorschlag,<br />

Vorschlag ✻ Nebenbeding)<br />

✲<br />

✯<br />

✻<br />

Raum<br />

Typus<br />

✰<br />

✛<br />

geplante ✛<br />

Lehrveranst<br />

Zeitrahmen<br />

gehaltene<br />

Lehrveranst<br />

Abbildung 3: HERM Diagramm zu unserem Hauptbeispiel

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 10<br />

der Objekte seiner Komponenten. So können z.B. Objekte vom Typ geplanteLehrveranstaltung in Bild<br />

?? auch nur auf Objekte verweisen, die Kurs, Semester, Professor bezeichnen, wenn wir voraussetzen,<br />

daß ein Schlüssel des Typs angebotene<strong>Vorlesung</strong> aus Kurs, Semester, Professor besteht.<br />

Ein Objekt vom Typ<br />

angebotene<strong>Vorlesung</strong> = (Kurs, Semester, Studiengänge,<br />

Professor, eingetragen, Verantwortlicher4LV, Raumwunsch, Typus, { Zeit }, ∅) ist z.B.<br />

<strong>Vorlesung</strong>DBIVSS02: (DBIV, SS2002, { Informatik, IMT },<br />

637861, KK, 637861, SR1, <strong>Vorlesung</strong>/Übung/Praktikum 2+2+2, Mo. 1.DS) .<br />

Rollen, die exklusiv bzw. hierarchisch sind, lassen sich auch anstelle einer HERM-Rautenstruktur<br />

durch hierarchische Strukturen abbilden, wie in Bild ?? dargestellt. Welche Darstellungsform gewählt<br />

wird, hängt vom erforderlichen Detaillierungsgrad ab. Sollen Attribute mit dargestellt werden, wird<br />

das hierarchische ER-Modell sehr schnell zu unübersichtlich. In den ersten Abstraktionsschichten<br />

stellt es aber eine gute Alternative zum HERM-Diagramm zum.<br />

Person<br />

Student<br />

Diplomand<br />

Diplomand<br />

✲<br />

Student<br />

✲<br />

Person<br />

Universitätsmitarbeiter<br />

Professor<br />

Projektmitarbeiter<br />

Projektmitarbeiter<br />

✻<br />

✲Universitäts-✛<br />

mitarbeiter<br />

Professor<br />

Abbildung 4: Hierarchisches ER-Diagramm versus HERM Diagramm<br />

<strong>3.</strong>1.5 Aggregation<br />

Wir können die Konstruktion von Relationship-Typen zu einer allgemeinen Aggregationskonstruktion<br />

erweitern, indem wir weitere Konstruktoren zulassen:<br />

• Vereinigung,<br />

• Mengenbildung,<br />

• Aggregation durch Beziehungsklasse und<br />

• Abstraktion durch Komponentenbildung.<br />

Klassen werden mit der hochgestellten Annotation ‘C’ und dem Typnamen bezeichnet. Z.B. sind<br />

Person C und InGruppe C Klassen entsprechenden Typs.<br />

<strong>3.</strong>1.6 Klassenseparierte Schemata versus objektentfaltete Schemata<br />

Wir merken an, daß wir über zwei unterschiedliche Methoden zur Darstellung, Repräsentation, Verarbeitung<br />

und Speicherung von Objekten verfügen:<br />

Klassen-Separation: Die Menge aller Objekte wird durch ein ER-Schema dargestellt. Jedes Objekt<br />

wird genau einer Klasse zugeordnet und in beliebig vielen anderen Klassen auf der Grundlage<br />

des ER-Schemas verwendet. Die Verwendung kann über einen Surrogat-Schlüssel, eine Markierung<br />

oder Werte zum ausgewählten Schlüssel des Objektes erfolgen.<br />

Wir nennen diese Form der Behandlung von Objektmengen klassen-separierte Darstellung.<br />

Ein Objekt ist dann mit dem erweiterten ER-Modell als Schneeflocke mit einer Wurzel darstellbar.

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 11<br />

ergeben. Ein Teilgraph besitzt evt. ein Wurzel-Objekt, d.h. es gibt ein Objekt, das rekursiv auf<br />

alle anderen Objekte des Teilgraphen verweist. Besitzt jeder dieser Teilgraphen ein Wurzelobjekt,<br />

dann heißt U Objekt-Gesellschaft.<br />

Damit ist in Objekt-Gesellschaften jedes Objekt ein volles Objekt mit allen Eigenschaften.<br />

Ein Beispiel für eine Objekt-Entfaltung zum Schema in Bild ?? ist folgendes XML-Dokument:<br />

<br />

<br />

<br />

Montag<br />

Mittwoch<br />

<br />

<br />

Normalvorlesung 2+2+2

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 12<br />

<strong>3.</strong>2 Integritätsbedingungen<br />

<strong>3.</strong>2.1 Statische Integritätsbedingugngen<br />

Die Semantikspezifikationssprache umfaßt Schlüssel und Integritätsbedingungen, wie funktionale Abhängigkeiten,<br />

Exklusions- und Inklusionsabhängigkeiten, mehrwertige Abhängigkeiten, Viele-Eins-Bedingungen,<br />

Seinsbedingungen (Existenzbeziehung), Verweisbedingungen, Teiltypenbedingungen und Regeln, wie<br />

z.B. die Gesamtheitsregel, die Verneinungsregel und die Sichtregeln, sowie vor allem Komplexitätsbedingungen<br />

(Kardinalitätbedingungen) zur Spezifikation der Beziehung zwischen einem Relationship-<br />

Typen und seinen Komponenten.<br />

Statische Integritätsbedingungen werden als Formeln der hierarchischen Prädikatenlogik allgemein<br />

dargestellt. Wir verwenden jedoch die üblichen Kurzdarstellungen.<br />

Wir gehen davon aus, daß statische Integritätsbedingungen einer Interpretation mit einer “Normallogik”<br />

unterliegen. Mitunter wird auch im Entwurf eine Integritätsbedingung mit einer schwachen,<br />

deontischen Interpretation benutzt, bei der ihre Gültigkeit für die meisten Objekte einer <strong>Datenbank</strong><br />

oder einer Klasse gefordert wird. Mitunter wird auch eine strikte Form der Interpretation genutzt, bei<br />

der z.B. obere bzw. untere Schranken für Kardinalitätsbeschränkungen auch durch entsprechende Objektmengen<br />

genau erfüllt sein müssen.<br />

Arten von Abhängigkeiten des Er-Modelles<br />

• Trennung von Gesichtspunkten<br />

Separation von Aspekten<br />

mehrwertige Abhängigkeiten, hierarchische Abhängigkeiten, Verbundabhängigkeiten<br />

• Trennung von Spezialisierungen<br />

Exklusionsabhängigkeiten, Zerlegungsabhängigkeiten, Vereinigungsabhängigkeiten<br />

• Darstellung des Datenzusammenhangs<br />

Inklusionsabhängigkeiten (Elementarfakten bedingen einander)<br />

Existenzabhängigkeiten<br />

Wertebereichsbeschränkungen<br />

tupelgenerierende Abhängigkeiten (auffaltende Zusammenhänge)<br />

gleichungsgenerierende Abhängigkeiten (Zusammenfließen von Daten)<br />

• Numerische Einschränkungen<br />

Kardinalitätsbeschränkungen, absolute und relative Kombinatorik<br />

Die unterschiedlichen Abhängigkeiten sind relevant auf unterschiedlichen Abstraktionsniveaus.<br />

Partielle Identifikatiohängigkeihängigkeihängigkeit<br />

relative Unab-<br />

Existenzab-<br />

Redundanzab-<br />

Konzeptionelle<br />

Ebene<br />

funktionale,<br />

gleichungsgenerierende<br />

mehrwertige,<br />

hierarchische,<br />

Verbundabhängigkeit,<br />

null-werte-frei,<br />

Vereingungsabhängigkeit,<br />

numerische,<br />

Inklusionsabhängigkeit,<br />

Exklusionsabhängigkeit<br />

Exklusionsabhängigkeit,<br />

tupelgenerierende,<br />

horizontale<br />

Dekomposition<br />

Kardinalitätsabhängigkeit<br />

Implementationsebenqueness,<br />

Schlüssel, uni-<br />

Dekomposition, no null, stored referentielle Inte-<br />

trigger, stored procedu-<br />

procedures, grität, Surrogate,<br />

check<br />

res, trigger trigger<br />

Kapseln<br />

Benutzersicht Identifikation Struktur ! no null elementare Fakten<br />

Wir verwenden im weiteren folgende Klassen von Integritätsbedingungen:

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 13<br />

Typ mehr als einen Schlüssel. Deshalb verwenden wir von vornherein Schlüsselmengen. Der<br />

Primärschlüssel eines Entity-Typs wird direkt angegeben und kann in der Schlüsselmenge weggelassen<br />

werden.<br />

Wir nehmen z.B. für das Diagramm in Bild ?? folgende Schlüssel an:<br />

Key(Person) = { { PersNr }, { Name, Geburtsdatum } }<br />

Relationship-Typen haben ggf. auch eigene Attribute, die auch Bestandteile eines Schlüssels<br />

sind.<br />

Zum Beispiel nehmen wir für das obige Beispiel an, daß die Zeit essentiell für InGruppe ist,<br />

d.h.<br />

Key(InGruppe) = {{ Person, Gruppe, Zeit }} oder<br />

Key’(InGruppe) = {{ Person, Gruppe, Zeit, Funktion }}<br />

Weiterhin kann z.B. gelten<br />

Key(<strong>Vorlesung</strong>) = { {Kurs, Semester}, {Semester, Raum, Zeit}, {Semester, Dozent, Zeit} }<br />

Schlüssel folgen der Komponentenkonstruktion und können auch für einen Teil gelten, z.B.<br />

Name(Vornamen, FamName).<br />

Mindestens ein Schlüssel wird über die Komponente an den Relationship-Typen ‘vererbt’.<br />

Funktionale Abhängigkeiten sind eine wichtige Gruppe von Abhängigkeiten. Eine funktionale Abhängigkeit<br />

R : X → Y ist für einen Typ R und Teilmengen X, Y seiner Elemente<br />

definiert. Sie gilt in einer Klasse R C , falls die Gleichheit von Objekten o, o ′ aus R C über X die<br />

Gleichheit über Y für o, o ′ impliziert.<br />

Funktionale Beziehungen von Attributgruppen in unserem Beispiel sind<br />

geplanteLV : {Semester, Zeitrahmen, Raum} → {{Studiengang}, Professor, Kurs}<br />

geplanteLV : {Professor, Semester, Zeitrahmen} → {Kurs, Raum}<br />

angeboteneLV: {Semester, Kurs} → {Professor} .<br />

Kardinalitätsbeschränkungen werden als kombinatorische Beschränkungen in der (min,max)-Notation<br />

und der Partizipations-Semantik als Paar von Kardinalitäten verwendet. Damit unterscheidet<br />

sich unsere Notation von der Lookup-Semantik, die z.B. UML verwendet. Die letztere<br />

kann jedoch in einer n..m-Notation ebenso mitgeführt werden. Wir betrachten hierzu ein vereinfachtes<br />

Diagramm in Bild ??.<br />

(gehaltene) ✛<br />

<strong>Vorlesung</strong> (1,n)<br />

setztVoraus ✻<br />

(0,2)<br />

✻vorausgesetzt<br />

(3,4)<br />

<strong>3.</strong>.4 0..2<br />

Voraussetzung<br />

0..2<br />

legtab ✲<br />

(0,n)<br />

Resultat<br />

(0,n)<br />

❄<br />

Student<br />

Ablageform<br />

Abbildung 5: Kardinalitätsbeschränkungen im <strong>Vorlesung</strong>sbeispiel<br />

Eine Kardinalitätsbeschränkung card(R, R i ) = (n, m) gilt in einer Klasse R C , falls<br />

jedes Objekt o i von Ri<br />

C in R C mindestens n-mal und höchstens m-mal vorkommt.<br />

Eine Kardinalitätsbeschränkung in der Lookup-Notation look(R, R i ) = (n, m) gilt in<br />

einer Klasse R C mit k Elementen, falls zu jeder Kombination von Objekten o j von Rj<br />

C (j ≠<br />

i, 1 ≤ j ≤ k) mindestens n und höchstens m entsprechende Objekte o i aus Ri C in der Klasse<br />

R C vorkommen.<br />

Im Fall binärer Relationship-Typen kann man damit einem Objekt o von R i mindestens n und<br />

höchstens m Objekte aus Rj<br />

C zuordnen, d.h. das Objekt sieht vermittels R C höchstens m und<br />

mindestens n Objekte aus der anderen Klasse.

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 14<br />

card(Voraussetzung, setztVoraus) = (0,2)<br />

look(Voraussetzung, setztVoraus) = <strong>3.</strong>.4<br />

card(Voraussetzung, vorausgesetzt) = (3,4)<br />

look(Voraussetzung, vorausgesetzt) = 0..2<br />

gilt. Damit haben wir äquivalente Formen.<br />

Für n-äre Relationship-Typen ohne eigene Attribute ist die Lookup-Notation look(R, R i ) =<br />

n..m äquivalent zur verallgemeinerten Kardinalitätsabhängigkeit card(R, R \ R i ) = (n, m) .<br />

In unserem Beispiel gilt z.B. die Einschränkung, daß erst dann ein Eintrag in die Klasse legtab<br />

geführt wird, wenn der Student eine <strong>Vorlesung</strong> erfolgreich abgelegt hat.<br />

Die Lookup-Bedingung look(legtab, Ablageform) = 0..2 stellt dar, daß nur Prüfung und<br />

Schein bzw. Schein und Praktikum bzw. Prüfung und Praktikum absolviert werden müssen.<br />

Diese Bedingung ist äquivalent zu<br />

card(legtab, Student <strong>Vorlesung</strong>) = (0,2).<br />

Eine Kardinalitätsbeschränkung card(R, R i ) = (0, 1) ist äquivalent zur funktionalen Abhängigkeit<br />

R : {R i } → R .<br />

Eine Lookup-Kardinalitätsbeschränkung look(R, R i ) = 0..1 ist äquivalent zur funktionalen<br />

Abhängigkeit R : R \ {R i } → R .<br />

Weiterhin können wir z.B. fordern, daß nur solche <strong>Vorlesung</strong>en als gehalten gelten, die auch<br />

zu studentischer Beteiligung geführt haben. Dies wird durch card(legtab, <strong>Vorlesung</strong>) = (1,n)<br />

dargestellt.<br />

Eine strengere Bedingung ist, daß dies auch für das Semester gelten muß. Dann können wir<br />

spezifizieren<br />

look(legtab, Student) = 1..n bzw. card(legtab, <strong>Vorlesung</strong> Semester) = (1,n).<br />

Für Relationship-Typen mit eigenen Attributen ist die Lookup-Notation in verschiedenen Formen<br />

definiert.<br />

(DBIV,SS2002,β)<br />

◦<br />

◦ ◦ ◦<br />

◦<br />

◦ Schein<br />

(DBI,WS2002,β)<br />

(Compiler,SS2002,PB)<br />

(Informatik III,WS2002,BvB)<br />

(Informatik III,WS2003,β)<br />

◦ ◦ ◦<br />

◦<br />

◦<br />

◦<br />

◦<br />

◦<br />

Prüfung<br />

◦ Praktikum<br />

Antje Bärbel Cornell Doris Emil Fjodor<br />

Abbildung 6: Beziehungen der Objekte im <strong>Vorlesung</strong>sbeispiel<br />

Wir betrachten in diesem Beispiel in Bild ?? eine kleine Klasse mit 14 Objekten. Z.B. hat Bärbel<br />

sowohl die (Informatik III,WS2002,BvB) als auch (DBIV,SS2002,β) mit Prüfung und Schein<br />

abgelegt, Emil dagegen nur Scheine in (Informatik III,WS2002,BvB) und (DBI,WS2002,β).<br />

Kardinalitätsbeschränkungen sind mitunter nicht erfüllbar in nicht-leeren, endlichen Klassen.<br />

Ein Beispiel einer solchen nicht-erfüllbaren Menge von Integritätsbedingungen ist das Paar<br />

card(Voraussetzung, setztVoraus) = (0,2)<br />

card(Voraussetzung, vorausgesetzt) = (3,4) .<br />

Dagegen ist<br />

card(Voraussetzung, setztVoraus) = (0,3)<br />

card(Voraussetzung, vorausgesetzt) = (3,4)<br />

erfüllbar und impliziert<br />

card(Voraussetzung, setztVoraus) = (3,3)<br />

card(Voraussetzung, vorausgesetzt) = (3,3) .

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 15<br />

Eine mehrwertige Abhängigkeit X → Y |Z wird für einen Typ R = (U R , Σ R ), mit<br />

Teilmengen X, Y ⊆ U R und Z = U R \(Y ∪X) definiert und gilt in einer Klasse Relation R C<br />

über R (dargestellt durch R C |= X → Y |Z ), falls für alle o, o ′ ∈ R C , die den gleichen<br />

Wert für die X-Elemente von R haben, ein Objekt o ′′ in R C existiert, das aus der Faltung von<br />

o und o ′ hervorgehen kann, d.h. formal<br />

für alle o, o ′ ∈ R C mit o = X o ′ existiert ein Objekt o ′′ ∈ R C mit o ′′ = X∪Y o und o ′′ = X∪Z o ′ .<br />

Eine nützliche, allgemein bekannte Eigenschaft von mehrwertigen Abhängigkeiten ist die Dekompositionseigenschaft.<br />

Es gilt R C |= X → Y |Z genau dann, wenn sich R C nach X ∪ Y und<br />

X ∪ Z vertikal dekomponieren läßt, d.h. formal R C = R C [X ∪ Y ] ✶ R C [X ∪ Z] .<br />

Weniger bekannt ist dagegen, daß die Gültigkeit der mehrwertigen Abhängigkeit zu einem neuen<br />

äquivalenten Schema führt, bei dem der Typ R durch die dekomponierten Typen wie in Bild<br />

?? ersetzt wird.<br />

Y ✛ XY ✲ X ✛ XZ ✲<br />

Z<br />

Abbildung 7: Die Zerlegung von R in zwei Relationship-Typen<br />

<strong>3.</strong>2.2 Weitere relationale Integritätsbedingungen<br />

Wertebereichsabhängigkeiten können im erweiterten ER-Modell verwendet werden. So gilt in unserem<br />

Beispiel<br />

Semester.Bezeichnung<br />

∈ {W S, SS} × {x/x+1|x ∈ 80..99, 00, 01, 02, ..., 17} .<br />

Andere wichtige Klassen von Abhängigkeiten sind Exklusions- und Inklusionsabhängigkeiten.<br />

<strong>3.</strong>2.3 Typen mit gemau einem minimalen Schlüssel<br />

Menge der Extremalattribute für gegebene Menge Σ von funktionalen Abhängigkeiten und Komponenten<br />

R eines Typs T :<br />

extr(R, Σ) := {B ∈ R | Σ ̸|= R \ {B} −→ {B}}<br />

Corollary 1 Folgende Aussagen sind äquivalent:<br />

• T besitzt genau einen Schlüssel.<br />

• extr(R, Σ) ist ein Schlüssel von T .<br />

• Σ |= extr(R, Σ) −→ R.<br />

<strong>3.</strong>2.4 Rahmen zur Spezifikation von Integritätsbedingungen<br />

Integritätsbedingungen werden in der Literatur noch immer leichtfertig nur in einfacher Form bzw.<br />

Rohform spezifiziert. Eine Spezifikation der Integritätsbedingungen muß umfassen:<br />

Integritätsbedingung in Rohform: Angabe der Integritätsbedingung als logische Formel<br />

Lokalisierung der Integritätsbedingung im Kontext des Systemens, d.h.<br />

durch Angabe der Schema-Umgebung einer Integritätsbedingung (Schema-Frame-Problem)<br />

und<br />

durch Angabe der betroffenen <strong>Datenbank</strong>objekte, die neben den betroffenen Objekten kontrolliert<br />

werden müssen (DB-Frame-Problem)<br />

Gültigkeit der Integritätsbedingungen je nach Phase der Anwendung, mindestens für die folgen-

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 16<br />

Archivierung der Datenbestände<br />

Ausführungsmodi zur Kontrolle der Integritätsbedingungen je nach Operation<br />

Ausführungszeit der Kontrolle z.B. verzögert, sofort ggf. auch mit Aussetzen unter bestimmten<br />

Bedingungen<br />

Anwendungsmonitoring der Kontrolle der Integritätsbedingungen z.B. auf Objektniveau oder<br />

auf Anweisungsniveau<br />

Umformung (term rewriting) der Operationen<br />

Behandlung für den Fall des Nichtgeltens der Integritätsbedingung je nach <strong>Datenbank</strong>ereignis:<br />

Zurückweisen der verursachenden Anweisung<br />

Propagierung der Integritätsbedingung<br />

Nutzung von (temporären) Zusatzwerten zur Kennzeichnung der Situation<br />

Rangordnung der Integritätsbedingung unter den Klassen von Integritätsbedingungen zur Ableitung<br />

der Kontrollreihenfolge<br />

Daneben können wir Default-Rahmen angeben:<br />

1. harte Integritätsbedingung ohne das Zulassen von Ausnahmen<br />

2. volle Schema- und DB-Umgebung<br />

<strong>3.</strong> keine Unterscheidung von Phasen<br />

4. sofortige Kontrolle bei <strong>Datenbank</strong>ereignissen ohne Ergänzung der Operationen<br />

5. gleichwertige Klassen von Integritätsbedingungen<br />

Insbesondere nutzen wir die folgenden Rahmen und Erzwingungsmodi:<br />

1. Spezifikation von Existenzabhängigkeiten<br />

Durch die Komplexitäten sind bereits Abhängigkeiten dargestellt worden, die von den generischen<br />

Operationen insert, delete, update eingehalten werden müssen. Ist für eine Komplexität<br />

comp(R, R ′ ) = (a, b) a ≥ 1, dann ist jedes insert in R ′ durch ein insert in R zu unterstützen.<br />

Jedes delete in R ′ kann ein delete in R nach sich ziehen. Alle derartigen Komplexitäten werden<br />

zusammengestellt und in den folgenden Schritten angewandt.<br />

Man kann für jeden Typen eine insert-, delete- und eine update-Umgebung mit folgendem Algorithmus<br />

konstruieren.<br />

(a) Env I (R) := Env D (R) := Env U (R) := {R} für jeden Entity- und Relationshiptypen.<br />

(b) Man generiere die Umgebungend erster Ordnung wie folgt.<br />

i. Gilt comp(R, R ′ ) = (a, b) für a ≥ 1 dann sei Env I (R) := Env I (R ′ ) ∪ Env I (R),<br />

Env U (R) := Env U (R ′ ) ∪ Env U (R) und Env D (R ′ ) := Env D (R) ∪ Env D (R).<br />

ii. Für jeden Relationshiptypen R ′ , in dem R eine Komponente bildet: Env I (R ′ ) :=<br />

Env I (R) ∪ Env I (R ′ ), Env U (R ′ ) := Env U (R) ∪ Env U (R ′ ) und Env D (R) :=<br />

Env D (R) ∪ Env D (R ′ ).<br />

iii. Für jede Exklusionsabhängigkeit R ‖ R ′ gilt Env I (R ′ ) := Env D (R) ∪ Env I (R)<br />

und Env U (R ′ ) := Env U (R) ∪ Env U (R).<br />

iv. Weitere Abhängigkeiten werden analog behandelt.<br />

(c) Man wiederhole diesen Schritt bis keine der Mengen verändert wird:<br />

i. Gilt comp(R ′′ , R ′ ) = (a, b) für a ≥ 1 und R ′′ ∈ Env I (R ′ ) dann sei Env I (R) :=<br />

Env I (R ′ ) ∪ Env I (R). Gilt comp(R ′′ , R ′ ) = (a, b) für a ≥ 1 und R ′′ ∈ Env U (R ′ )

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 17<br />

ii. Für jeden Relationshiptypen R ′′ mit R ′′ ∈ Env I (R ′ ), in dem R eine Komponente<br />

bildet, sei Env I (R ′ ) := Env I (R) ∪ Env I (R ′ ). Für jeden Relationshiptypen R ′′ mit<br />

R ′′ ∈ Env U (R ′ ), in dem R eine Komponente bildet, sei Env U (R ′ ) := Env U (R) ∪<br />

Env U (R ′ ). Für jeden Relationshiptypen R ′′ mit R ′′ ∈ Env D (R ′ ), in dem R eine<br />

Komponente bildet, sei Env D (R) := Env D (R) ∪ Env D (R ′ ).<br />

iii. Für jede Exklusionsabhängigkeit R ‖ R ′′ mit R ′′ ∈ Env I (R ′ ) gilt Env I (R ′ ) :=<br />

Env D (R)∪Env I (R). Für jede Exklusionsabhängigkeit R ‖ R ′′ mit R ′′ ∈ Env U (R ′ )<br />

gilt Env U (R ′ ) := Env U (R) ∪ Env U (R).<br />

iv. Weitere Abhängigkeiten werden analog behandelt.<br />

Diese Umgebungen sind maximale Umgebungen. Sie werden durch Eigenschaften der Anwendung<br />

eingeschränkt.<br />

Durch die Hierarchien sind entsprechende Existenzabhängigkeiten gegeben. Die Generalisierung<br />

(z.B. eine Person-de-jure ist eine Firma oder eine Person) führt zu einer Existenzabhängigkeit<br />

des Supertypen von Subtypen, die unbedingt gepflegt werden muß (d.h. werden die Daten<br />

einer Firma entfernt, dann werden diese auch für die Persona-de-jure entfernt). Die Spezialisierung<br />

führt zu einer Existenzabhängigkeit des Subtypen (in unserem Falle Teiltypen (Relationshiptypen<br />

definiert über dem Supertypen)) vom Supertypen.<br />

2. Erzwingungsregeln für insert- Operationen<br />

Man kann für insert-Operationen verschiedene Optionen bestrachten:<br />

• Abhängigkeit: Eine Einfügung ist nur erlaubt, wenn alle korrespondierenden Objekte bereits<br />

existieren.<br />

• Automatismus: Eine Einfügung ist stets erlaubt. Wenn entsprechende Objekte nicht existieren,<br />

dann werden sie ebenfalls eingefügt.<br />

• Nullwertebehandlung: Eine Einfügung ist stets erlaubt. Existieren die entsprechenden Objekte<br />

nicht, dann werden für das neue Objekt Nullwerte benutzt.<br />

• default-Werte: Eine Einfügung ist stets erlaubt. Existieren die entsprechenden Objekte<br />

nicht, dann werden für das neue Objekt default-Werte benutzt.<br />

• Zusätzliche Einfügebedingungen: Ein Einfügen ist nur dann erlaubt, wenn eine zusätzliche<br />

Bedingung gilt.<br />

• Keine Einschränkung: Das Einfügen unterliegt keiner Beschränkung.<br />

Die letzten beiden Möglichkeiten betreffen alle Typen außerhalb von Env I (R). Die ersten vier<br />

Möglichkeiten sind für Env I (R) bei der Spezifikation der Anwendung zu nutzen.<br />

<strong>3.</strong> Erzwingungsregeln für delete-Operationen<br />

Man kann für delete-Operationen verschiedene Optionen bestrachten:<br />

• Beschränkung: Ein Streichen ist nur erlaubt, wenn kein anderes Objekt davon betroffen<br />

ist.<br />

• Kaskadierung: Ein Streichen zieht das Streichen anderer Objekte nach sich.<br />

• Bedingte Kaskadierung: Ein Streichen zieht das Streichen anderer Objekte nach sich, die<br />

nur aufgrund des zu streichenden Objektes noch existieren.<br />

• Nullwertebehandlung: Beim Streichen werden Objekte, in die das Objekt eingeht auf<br />

einen Nullwert gesetzt.<br />

• default-Werte: Beim Streichen werden Objekte, in die das Objekt eingeht auf einen Nullwert<br />

gesetzt.<br />

• Zusätzliche Streichungsbedingungen: Das Streichen ist nur unter bestimmten Bedingungen<br />

erlaubt.<br />

• Keine Einschränkung: Das Streichen unterliegt keiner Beschränkung.

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 18<br />

4. Erzwingungsregeln für update-Operationen<br />

• Beschränkung: Ein update ist nur erlaubt, wenn kein anderes Objekt davon betroffen ist<br />

(z.B. auch über Sekundärschlüsseln, die nicht in Beziehungen verwandt werden).<br />

• Automatismus: Ein update ist stets erlaubt, solange Integritätsbedingungen des Typs nicht<br />

verletzt werden.<br />

• Kaskadierung: Ein update löst weitere Operationen aus.<br />

• Nullwertebehandlung: Konflikte werden durch Nullwerte gelöst.<br />

• default-Werte: Zur Konfliktbereinigung werden default-Werte benutzt.<br />

• Zusätzliche update-Bedingungen: Ein update ist nur unter zusätzlichen Bedingungen möglich.<br />

• Keine Einschränkung.<br />

Eine update-Operation ist nicht das Gleiche wie eine delete;insert-Folge.<br />

SQL2 läßt in der Vollversion Kaskadierung, Nullwertebehandlung, Default-Werte und Beschränkung<br />

(ist default) zu.<br />

Die Erzwingung kann auch aufgrund von Regel-Trigger-Systemen spezifiziert werden. Dann ist<br />

jedoch das Resultat bei automatischer Erzwingung falsch. Der GCS-Zugang von Schewe/Thalheim<br />

ist ein sicherer automatischer Zugang. Er ist allerdings für die Betrachtungen hier zu komplex.<br />

Erzwingungsregeln<br />

✙<br />

Unbedingte<br />

Erzwingung<br />

❄<br />

Keine<br />

Erzwingung<br />

❥<br />

Bedingte<br />

Erzwingung<br />

Kaskadierung<br />

Abhängigkeit<br />

✙ ❄ ❥<br />

Nullwertebehandlung<br />

default-<br />

Werte<br />

❄<br />

an Existenz<br />

gebunden;<br />

Rollback<br />

Abbildung 8: Mögliche Erzwingungsregeln für generische Operationen<br />

❥<br />

mit zusätzlichen<br />

Einfügebedingungen<br />

;<br />

Prädikat<br />

Die Integritätsbedingungen sind in SQL-92 in unterschiedlichen Modi und Matching unterstützt,<br />

wobei deren Zusammenwirken nicht erklärt ist.

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 19<br />

<strong>3.</strong>3 Übersetzung in relationale und andere Modelle<br />

<strong>3.</strong><strong>3.</strong>1 Übersetzung von ER-Konstrukten in relationale Konstrukte<br />

Mehrschrittverfahren wobei Semantik und Funktionalität mit übertragen werden muß<br />

Schlüssel und funktionale Abhängigkeiten in Schlüssel, funktionale und mehrwertige Abhängigkeiten<br />

implizite Komponenten in Inklusionsabhängigkeiten<br />

Exklusionsabhängigkeiten in Exklusionsabhängigkeiten<br />

Kardinalitätsbedingungen in funktionale, Inklusions- und No-null-Abhängigkeiten<br />

1. Herstellen der ersten Normalform (Tupelattribute durch Verkettungsregel, Mengenattribute entweder<br />

über Wiederholung in Tupeln oder durch eigene Relation); Neuberechnung der Schlüssel<br />

(bei Mengenattributen, die bislang im Schlüssel vorkamen, wird dann eine mehrwertige Abhängigkeit<br />

generiert und der Schlüssel verändert sich stark)<br />

2. Flache Entity-Typen werden in Relationenschema überführt<br />

<strong>3.</strong> Schwache flache Entity-Typen werden in Relationenschema übersetzt, wobei die Attributmenge<br />

um die Schlüssel der identifizierenden Schemas erweitert werden.<br />

4. Hierarchien von Typen sind in einem der folgenden Zugänge überführbar<br />

• event-nonseparation: Student, Professor, Person<br />

• event-separation: Student, Professor, AnderePerson<br />

• union: Person = Student + Professor + AnderePerson<br />

• weak universal relation: Person<br />

5. Relationship-Typen werden entsprechend ihrer Ordnung überführt<br />

• Binäre 1:1-Relationship-Typen :<br />

Mehrere Optionen:<br />

• Einbetten in vorhandenes Relationenschema (möglichst der ‘mandatory’-Seite; d.h.<br />

bei (1,1):(0,1)-Typen in ersten Typ) des Primärschl¨ssels des anderen Typen, sowie der<br />

Attribute des Relationship-Typen (Einfügen eines Fremdschlüssels)<br />

• Definieren eines separaten Relationenschemas mit Primärschlüssel der Komponenten<br />

und Attributen des Relationship-Typen<br />

• Zusammenfügen der beiden Relationenschemas unter Beifügung der entsprechenden<br />

Relationship-Typ-Attribute<br />

falls Attribute keine Nullwerte enthalten dürfen, dann nur bei (1,1):(1,1)-Typen<br />

• N-äre 1:...-Relationship-Typen (n > 2):<br />

Mehrere Optionen:<br />

• Einbetten in vorhandenes Relationenschema (möglichst der ‘mandatory’-Seite; d.h.<br />

bei (1,1):(0,1)...-Typen in ersten Typ) des Primärschl¨ssels des anderen Typen, sowie<br />

der Attribute des Relationship-Typen (Einfügen eines Fremdschlüssels)<br />

• Definieren eines separaten Relationenschemas mit Primärschlüssel der Komponenten<br />

und Attributen des Relationship-Typen<br />

• Zusammenfügen der beiden Relationenschemas unter Beifügung der entsprechenden<br />

Relationship-Typ-Attribute<br />

falls Attribute keine Nullwerte enthalten dürfen, dann nur bei (1,1):(1,1)-Typen<br />

• Binäre 1:n-Relationship-Typen :<br />

Mehrere Optionen:<br />

• Einbetten in vorhandenes Relationenschema (möglichst der ‘mandatory’-Seite; d.h.<br />

bei (1,1):(0,1)-Typen in ersten Typ) des Primärschl¨ssels des anderen Typen, sowie der

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 20<br />

• N-äre 1:n...-Relationship-Typen (n > 2):<br />

Mehrere Optionen:<br />

• Einbetten in vorhandenes Relationenschema (möglichst der ‘mandatory’-Seite; d.h.<br />

bei (1,1):(0,1)...-Typen in ersten Typ) des Primärschl¨ssels des anderen Typen, sowie<br />

der Attribute des Relationship-Typen (Einfügen eines Fremdschlüssels)<br />

• Definieren eines separaten Relationenschemas mit Primärschlüssel der Komponenten<br />

und Attributen des Relationship-Typen<br />

• n:m -Relationship-Typen<br />

Definieren eines separaten Relationenschemas mit Primärschlüssel der Komponenten und<br />

Attributen des Relationship-Typen<br />

• Rekursive Relationship-Typen<br />

wier normale Relationship-Typen aber unter Beibehaltung der Rollennamen<br />

• Is-A-Relationship-Typen<br />

• Einbetten in vorhandenes Relationenschema (möglichst der ‘mandatory’-Seite; d.h.<br />

bei (1,1):(0,1)-Typen in ersten Typ) des Primärschl¨ssels des anderen Typen, sowie der<br />

Attribute des Relationship-Typen (Einfügen eines Fremdschlüssels)<br />

• Definieren eines separaten Relationenschemas mit Primärschlüssel der Komponenten<br />

und Attributen des Relationship-Typen<br />

• Zusammenfügen der beiden Relationenschemas unter Beifügung der entsprechenden<br />

Relationship-Typ-Attribute<br />

falls Attribute keine Nullwerte enthalten dürfen, dann nur bei (1,1):(1,1)-Typen<br />

• Cluster<br />

Mehrere Optionen:<br />

• Definieren eines separaten Relationenschemas mit Primärschlüssel der Komponenten<br />

und Attributen des Relationship-Typen unter Einbeziehung der Rollennamen<br />

• Einbetten in vorhandenes Relationenschema (möglichst der ‘mandatory’-Seite) des<br />

Primärschl¨ssels des anderen Typen (Einfügen eines Fremdschlüssels) unter Beibehaltung<br />

der Rollennamen<br />

<strong>3.</strong><strong>3.</strong>2 Spezifika der Struktur-Übersetzung von HERM-Schemata<br />

Beobachtung 1.<br />

Es können komplexe Attribute auch eine harmonisierte Übersetzung anderer komplexer Attribute<br />

erfordern.<br />

Beispiel:<br />

Name(Vornamen(...), Familienname, [Geburtsname] ,...)<br />

Adresse(PlzBezirk ◦ Zustellamt, Ort, ...)<br />

erfordert Harmonisierung der Übertragung beider Attribute, da diese über Primärschlüssel gekoppelt<br />

sind<br />

Beobachtung 2.<br />

Die bisherigen Übersetzungsregeln sind nur Interpretationsregeln, die induktiv über dem Schemaaufbau<br />

definiert sind und nicht die Möglichkeiten von SQL92 und SQL:1999 unterstützen.<br />

Ein compilierender Zugang wird i.a. besser sein.<br />

Übersetzungsregeln in SQL:1999 nach S. Schoradt:<br />

1. Datensammelnde Regeln<br />

Für die Transformation eines Typen werden Informationen benötigt, die am Typen direkt an-

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 21<br />

zur Tranformation der Typen zusammengetragen. Dies können z. B. die Notwendigkeit der<br />

Erstellung eines Surrogatschlüssels zu einer Entitytypen oder das Hinzufügen von Integritätsbedingungen<br />

zu einem Typen sein.<br />

(a) Erstellen von Surrogatschlüsseln<br />

Das Erstellen von Surrogatschlüsseln ermöglicht es Objekte, die in der konzeptionellen<br />

Sicht nur auf sehr komplexe Art zu identifizieren sind, in einem DBMS zu verwalten.<br />

Hierzu wird zu dem Objekt ein atomares Attribut hinzugefügt, das als neuer Schlüssel für<br />

das Objekt fungiert. Die existierende Schlüsselbeziehung wird weiterhin mitgeführt und<br />

gepflegt, dient aber nicht mehr der Identifikation der Instanzen des Objektes. Der Surrogatschlüssel<br />

zu einem Objekt sollte vom DBMS gepflegt werden, so das die darüberliegende<br />

Applikation diese technische Veränderung des Schemas nicht beachten muss.<br />

Dies kann durch Mittel des DBMS zum generieren eindeutiger Objektschlüssel geschehen<br />

oder aber durch die Erzeugung eines Schlüssels in einem Trigger zum Objekt.<br />

Durch diese Regel wird zu jeder Entity-Typen oder Relationship-Typen, die Komponente<br />

einer Relation oder eines Clusters ist, ein Surrogatschlüssel angelegt. Mittels diesem<br />

wird im Weiteren die Implementation der Relation und die Pflege der damit verbundenen<br />

Integritätsbedingungen realisiert.<br />

(b) Optimierung der Schemastruktur<br />

Bei der Übersetzung von Schemata kann es notwendig sein das Schema strukturell zu<br />

verändern, um ein optimales Ergebnis zu erzielen. Eine häufig genutzte Optimierungsvariante<br />

ist das Auflösen von Relationen mit der Kardinalitätsbeschränkung (1, 1) oder<br />

(0,1).<br />

(c) Integritätsbedingungen<br />

Oftmals sind Integritätsbedingungen indirekt im konzeptionellen Schema kodiert. Um diese<br />

bei der Transformation zu beachten, müssen sie zur Menge der Integritätsbedingungen<br />

eines Typen hinzugefügt werden.<br />

Diese Regeln weisen zum Einen die Komponenten einer Relation als Schlüssel aus, falls<br />

noch nicht geschehen und vergeben für alle Relationen deren Kardinalität nicht spezifiziert<br />

ist die Kardinalitätsbeschränkung (0,n).<br />

2. Elementare Transformationen<br />

An dieser Stelle sollen für die einzelnen Schemaelemente elementare Übersetzungsregeln angegeben<br />

werden. Diese Wandeln einen Typen in eine SQL Anweisung oder einen Anweisungsteil<br />

um.<br />

Die Transformationen, die in diesen Regeln verwandt werden, stammen grösstenteils aus [Tha00]<br />

und wurden an die Möglichkeiten von SQL:1999 und den entworfenen Übersetzungsprozess<br />

angepasst.<br />

(a) Regeln für Domaintypen<br />

Jeder Domaintyp im Schemagraph repräsentiert eine Domäne aus dem HER Schema.<br />

Diese sind durch die Menge aller erlaubten Elemente beschrieben und müssen durch die<br />

Transformation auf die vorhandenen SQL Datentypen abgebildet werden.<br />

SQL:1999 kennt Datentypen der Kategorien:<br />

• Zeichendaten<br />

• numerische Daten<br />

• Wahrheitswerte<br />

• Datumswerte<br />

Die richtige Transformation der Domains in SQL Datentypen wird durch die Kombination<br />

von Transformationsregel und Bewertungsfunktion erreicht.<br />

(b) Regeln zur Behandlung von Attributtypen<br />

Bei den AttributTypen hängt die Anwendung einer Regel von ihrem Konstruktor und den

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 22<br />

• einführen von Blattattributen, z. B. wird ein Tupelattribut Name(vname,nname) in die<br />

Attribute Name.vname und Name.vname transformiert<br />

• erstellen eines eigenen Subschemas<br />

• als komplexes Attribut belassen<br />

In SQL:1999 ergibt sich weiterhin die Möglichkeit komplexe Attribute in komplexe Datentypen<br />

zu transformieren.<br />

Diese Option wurde soweit möglich verfolgt, um die Möglichkeiten von SQL:1999 auszunutzen.<br />

Bei der Transformation von Tupeltypen, kann als Implementation ein ROW Typ verwandt<br />

werden.<br />

Mengentypen werden rekursiv, anhand ihrer Struktur, transformiert. Es existieren mehrere<br />

Möglichkeiten Mengen in einer <strong>Datenbank</strong> zu repräsentieren, hier soll dies durch das<br />

Erstellen einer Tabelle zu jeder Menge geschehen. Zur Transformation eines mengenwertigen<br />

Attributs muss zuerst der Inhalt der Menge transformiert werden und danach das<br />

Attribut in eine Tabelle und eine Referenz in die Mengentabelle transformiert werden.<br />

(c) Transformation der Entity-Typen<br />

Die Transformation eines Entity-Typen kann erfolgen wenn alle enthaltenen Attribut-<br />

Typen transformiert wurden.<br />

(d) Transformation von Relationship-Typen<br />

Die Transformation eines Relationship-Typen kann erfolgen wenn alle Attribute und alle<br />

enthaltenen Objekte transformiert wurden.<br />

Hierzu müssen die enthaltenen Relationen und Entityen in Fremdschlüsselbeziehungen<br />

umgewandelt werden. Die enthaltenen Attribute werden analog zur Transformation eines<br />

Entity-Typen behandelt.<br />

(e) Transformation von Cluster-Typen<br />

Ein Cluster-Typ wird transformiert nachdem alle enthaltenen Relationen bzw. Entityen<br />

transformiert wurden.<br />

Der Cluster C = R1 + R2 + . . . + Rn wird in eine Referenz auf die Surrogatschlüssel der<br />

enthaltenen Relationen transformiert, ohne aber mittels einer Fremdschlüsselbeziehung<br />

abgesichert zu werden.<br />

<strong>3.</strong><strong>3.</strong>3 Spezifika der Semantik-Übersetzung von HERM-Schemata<br />

Beobachtung <strong>3.</strong><br />

Weder SQL’92 noch SQL:1999 erlauben eine vollständige direkte Übertragung von Integritätbedingungen.<br />

Es können Integritätsbedingungen auf unterschiedliche Art übertragen werden:<br />

• Restrukturierung des Schemas bis eine vollständige Übertragung unterstützt wird.<br />

• Deklarative Spezifikation der Integritätsbedingungen.<br />

• Prozedurale Spezifikation der Integritätsbedingungen.<br />

• Abbildung der Integritätsbedingungen in eine Wirtssprache<br />

• Zusätzliche integritätsbedingungssichernde Maßnahmen<br />

• Sicherstellung durch Benutzungsschnittstellen<br />

• Sicherstellung durch Ausnahmebehandlung<br />

• Generierung und Benutzung von sicheren integritätspflegenden Funktionen anstelle der<br />

nicht invarianten Funktionen

IMMEDIATE<br />

fordert die Kontrolle einer Integritätsbedingung für jede Anweisung, mit der diese<br />

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 23<br />

MATCH-Bedingungen.<br />

SQL-92 erlaubt unterschiedliche MATCH-Bedingungen:<br />

• einfach als nicht spezifiziertes “default” und Anwendung auf alle Tupel t über Attributliste X<br />

mit t[X]!, d.h. über Teilmenge {t ∈ R C | ∀A ∈ X : t(A) ≠ NULL} ,<br />

d.h. z.B. für R[X] ⊆ S[Y ], X = A 1 ...A k , und Y = B 1 ...B k wird die Bedingung<br />

∀t ∈ R C ( (∃i (1≤i≤k) t(A i ) = NULL) ∨ ∃s ∈ S C (t[X] = s[Y ]))<br />

• FULL wird angewandt auf alle Tupel, die nicht das NULL-Tupel sind, wobei dann Nullwerte<br />

nicht erlaubt sind,<br />

d.h. z.B. für R[X] ⊆ S[Y ], X = A 1 ...A k , und Y = B 1 ...B k wird die Bedingung<br />

∀t ∈ R C ( ∀i (1≤i≤k) (t(A i ) = NULL) ∨<br />

(∀i (1≤i≤k) (t(A i ) ≠ NULL) ∧ ∃s ∈ S C (t[X] = s[Y ])))<br />

• PARTIAL wird angewandt auf alle Tupel t, deren X-Wert nicht das NULL-Tupel ist, wobei in<br />

der Kontrollmenge eine Gleichheit bis auf Nullwerte in t[X] besteht,<br />

d.h. z.B. für R[X] ⊆ S[Y ], X = A 1 ...A k , und Y = B 1 ...B k wird die Bedingung<br />

∀t ∈ R C ( ∀i (1≤i≤k) (t(A i ) = NULL) ∨<br />

∃s ∈ S C (∀i (1≤i≤k) (t(A i ) = NULL ∨ t(A i ) = s(B i ))))<br />

wobei diese Bedingung äquivalent ist zu<br />

∀t ∈ R C (∃s ∈ S C (∀i (1≤i≤k) (t(A i ) = NULL ∨ t(A i ) = s(B i )))) .<br />

FULL kann auch direkt ausgedrückt werden durch:<br />

CHECK (<br />

(A1 IS NULL AND ... AND Ak IS NULL)<br />

OR<br />

( A1 IS NOT NULL AND ... AND Ak IS NOT NULL<br />

AND A1,...,Ak<br />

IN SELECT B1 ... Bk FROM S ))<br />

PARTIAL ist auch darstellbar durch eine Fallunterscheidung je nach vorkommenden Nullwert im<br />

referenzierendem Tupel:<br />

CHECK (<br />

(A1 IS NULL AND ... AND Ak IS NULL)<br />

OR<br />

( A1 NULL AND A2 IS NOT NULL ... AND AK IS NOT NULL<br />

AND A2,...,Ak<br />

IN SELECT B2 ... Bk FROM S )<br />

OR ... OR<br />

( A1 IS NOT NULL ... AND A(k-1) IS NOT NULL AND AK IS NULL<br />

AND A1,...,A(k-1)<br />

IN SELECT B1 ... B(k-1) FROM S )<br />

OR ... OR<br />

( A1 IS NULL AND ... A(k-1) IS NULL AND AK IS NOT NULL<br />

AND Ak<br />

IN SELECT Bk FROM S )<br />

)<br />

Ausführungsmodi.<br />

SQL-92 hat bereits Asuführungsmodi eingeführt:<br />

DEFERRED erlaubt das Aufschieben eine Kontrolle der Integritätsbedingungen bis zum Ende einer<br />

Transaktion.

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 24<br />

INITIALLY IMMEDIATE NOT DEFERABLE ist die default-Bedingung für Integritätsbedingungen.<br />

Diese Bedingung kann auch durch NOT DEFERABLE INITIALLY IMMEDIATE deklariert<br />

werden.<br />

INITIALLY DEFERRED NOT DEFERABLE Diese Bedingung kann auch durch NOT DEFERABLE<br />

INITIALLY DEFERRED deklariert werden.<br />

INITIALLY DEFERRED DEFERABLE Diese Bedingung kann auch durch DEFERABLE INITIALLY<br />

DEFERRED deklariert werden.<br />

INITIALLY IMMEDIATE DEFERABLE sollte stets für alle Bedingungen deklariert werden, die<br />

mit Transaktionen ggf. verletzt werden können. Diese Bedingung kann auch durch DEFERABLE<br />

INITIALLY IMMEDIATE deklariert werden.<br />

Der Ausführungsmodus kann umgesetzt werden mit<br />

bzw.<br />

bzw.<br />

bzw.<br />

SET CONSTRAINTS name list IMMEDIATE<br />

SET CONSTRAINTS name list DEFERRED<br />

SET CONSTRAINTS ALL IMMEDIATE<br />

SET CONSTRAINTS ALL DEFERRED<br />

Deklarative Spezifikation mit CHECK-Bedingungen.<br />

CHECK-Bedingungen werden definiert<br />

• auf Attributniveau zu den Werten dieses Attributes,<br />

• auf Tabellenniveau für jedes einzelne Tupel der Relation, wobei hier auch subselect erlaubt sind<br />

und<br />

• über den Umweg der Defintion mit Assertions.<br />

Deklarative Spezifikation mit ASSERTION.<br />

ASSERTION ist eine Schema-Bedingung. Sie ist jedoch relativ selten realisiert. Oracle erlaubt<br />

z.B. nicht die Spezifikation.<br />

CREATE ASSERTION Institut<br />

CHECK (Bedingung);<br />

Sie wird immer dann aktiviert, wenn die Klassen zu den verwendeten Tabellen modifiziert werden.<br />

CREATE TABLE Fakultaet (<br />

...<br />

Nummer FakNr PRIMARY KEY,<br />

.. );<br />

CREATE ASSERTION AssignFakultaet<br />

CHECK (NOT EXISTS (<br />

SELECT *<br />

FROM Institut<br />

WHERE FakNr IS NULL)<br />

);<br />

CREATE ASSERTION AnzahlInstZuFak

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 25<br />

Die erste der beiden Assertionen wird kontrolliert bei jder Veränderung zu Institut. Die zweite<br />

wird kontrolliert bei jeder Veränderung sowohl von Institut als auch von Fakultaet.<br />

Prozedurale Spezifikation mit Triggern.<br />

Trigger sind mit den Event-Condition-Action-Paradigma entworfen (kurz ECA). Damit gewähren<br />

Trigger anderen Möglichkeiten als die anderen SQL-Konstrukte.<br />

So kann z.B. mit Oracle folgender Trigger spezifiziert werden.<br />

CREATE OR REPLACE TRIGGER TriggInstitutFakult<br />

AFTER INSERT ON Institut<br />

FOR EACH ROW<br />

WHEN (new.Fakultaet NOT IN<br />

(SELECT Nummer FROM Fakulataet))<br />

BEGIN<br />

INSERT INTO Fakultaet (Nummer)<br />

VALUES (:new.Fakultaet);<br />

END;<br />

.<br />

run<br />

Folgende Besonderheiten sollten beachtet werden:<br />

• OR REPLACE kann auch nicht spezifiziert werden. Sollte jedoch bereits ein Trigger existieren,<br />

dann ist dies ein Fehler.<br />

• AFTER kann auch ersetzt werden durch BEFORE .<br />

• Wird der Trigger für eine Sicht spezifiziert, dann kann auch anstelle von AFTER der Ersatz<br />

durch INSTEAD OF benutzt werden. Damit kann auch eine Sicht modifiziert werden.<br />

• Anstelle von INSERT kann auch DELETE oder UPDATE OF verwendet<br />

werden.<br />

• FOR EACH ROW kann man auch weglassen. In diesem Fall wird der Trigger nur einmal für<br />

jede Modifikationsmenge zur Relation angewandt.<br />

• Die Variablen new und old repräsentieren den Zustand nach bzw. vor Anwendung der<br />

Modifikationsoperation. Bei Verwendung der Variablen in Anfragen ist der Doppelpunkt erfoderlich<br />

( :new.Fakulataet ).<br />

• Die Aktionen sind Anweisungen des Systemes. Mitunter sind sie verschieden in verschiedenen<br />

Systemen.<br />

• Durch den Punkt wird die Triggerdefinition abgelegt mit einem run .<br />

• Oracle erlaubt keine Veränderung einer Relation, deren Trigger feuert, sowie auch von assoziierten<br />

Relationen (z.B. über Fremdschlüssel).<br />

Trigger in Sybase<br />

Eine Integritätsbedingung als Sybase-Trigger in unserem Beispiel wird z.B. wie folgt beschrieben<br />

create trigger tI_eingeschriebenIn on eingeschriebenIn for INSERT as<br />

begin<br />

declare<br />

@numrows int,<br />

@nullcnt int,<br />

@validcnt int,<br />

@errno int,

create trigger tD_EingeschriebenIn<br />

after DELETE<br />

on EingeschriebenIn<br />

for each row<br />

declare numrows INTEGER;<br />

begin<br />

/* ON CHILD DELETE RESTRICT */<br />

select count(*) into numrows from Student<br />

where<br />

:old.MatrNr = Student.MatrNr;<br />

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 26<br />

update(MatrNr)<br />

begin<br />

select @nullcnt = 0<br />

select @validcnt = count(*)<br />

from inserted,Student<br />

where<br />

inserted.MatrNr = Student.MatrNr<br />

if @validcnt + @nullcnt != @numrows<br />

begin<br />

select @errno = 30002,<br />

@errmsg = ’Cannot INSERT eingeschriebenIn because Student does not<br />

goto error<br />

end<br />

end<br />

return<br />

error:<br />

raiserror @errno @errmsg<br />

rollback transaction<br />

end<br />

go<br />

Trigger in Oracle<br />

Analog wird ein Trigger mit Oracle deklariert, mit dem ein Update in anderen Relationen erzwungen<br />

wird:<br />

create trigger tI_eingeschriebenIn<br />

after INSERT<br />

on EingeschriebenIn<br />

for each row<br />

declare numrows INTEGER;<br />

begin<br />

/* ON CHILD INSERT CASCADE */<br />

insert into Student (MatrNr)<br />

select MatrNr<br />

from EingeschriebenIn<br />

where<br />

not exists (<br />

select * from Student<br />

where<br />

:new.MatrNr = Student.MatrNr<br />

);<br />

end;<br />

/

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 27<br />

-20010,<br />

’Cannot DELETE EingeschriebenIn because Student exists.’<br />

);<br />

end if;<br />

end;<br />

/<br />

create trigger tU_EingeschreibenIn<br />

after UPDATE<br />

on EingeschriebenIn<br />

for each row<br />

declare numrows INTEGER;<br />

begin<br />

/* ON CHILD UPDATE RESTRICT */<br />

select count(*) into numrows<br />

from StarkerTyp<br />

where<br />

:new.MatrNr = Student.MatrNr;<br />

if (<br />

numrows = 0<br />

)<br />

then<br />

raise_application_error(<br />

-20007,<br />

’Cannot UPDATE EingeschriebenIn because Student does not exist.’<br />

);<br />

end if;<br />

end;<br />

/<br />

create trigger tD_Student<br />

after DELETE<br />

on Student<br />

for each row<br />

declare numrows INTEGER;<br />

begin<br />

/* ON PARENT DELETE RESTRICT */<br />

select count(*) into numrows<br />

from einfachabhangig<br />

where<br />

EingeschriebenIn.MatrNr = :old.key;<br />

if (numrows > 0)<br />

then<br />

raise_application_error(<br />

-20001,<br />

’Cannot DELETE Student because EingeschriebenIn exists.’<br />

);<br />

end if;<br />

end;<br />

/<br />

/* Student ON PARENT UPDATE CASCADE */<br />

/* Student ON CHILD DELETE RESTRICT */

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 28<br />

Trigger in PostgreSQL<br />

Trigger könne in PostgreSQL durch Funktionen realisiert werden, die die neue RECORD Variable<br />

nutzen:<br />

• Es wird die Funktion deklariert.<br />

• Der Trigger benutzt die Funktion.<br />

Funktionendefinition:<br />

CREATE FUNCTION trigger_insert_update_relName()<br />

RETURNS opaque<br />

AS<br />

’BEGIN<br />

IF ...<br />

THEN RAISE EXCEPTION ’’Mitteilung an alle’’;<br />

END IF;<br />

RETURN new;<br />

END;’<br />

LANGUAGE ’plpgsql’;<br />

Damit kann nun der Trigger spezifiziert werden:<br />

CREATE TRIGGER tr_relName<br />

BEFORE INSERT OR UPDATE<br />

ON relName<br />

FROR EACH ROW<br />

EXECUTE PROCEDURE<br />

trigger_insert_update_relName()<br />

;<br />

Zusammenfassende Übersicht.<br />

Art SQL-92 SQL-99<br />

Entry Level Intermediate Level Full Level<br />

Primary immer sofort immer sofort<br />

key, domain<br />

constraints<br />

Unique NOT NULL, immer<br />

constraints sofort<br />

Referential MATCH wird nicht MATCH wird nicht<br />

constraints unterstützt<br />

unterstützt<br />

Check- ohne subquery ohne subquery<br />

Bedingungen<br />

Assertions nicht unterstützt nicht unterstützt<br />

<strong>3.</strong><strong>3.</strong>4 Allgemeine Grundlagen der Erzwingung von Integritätsbedingungen<br />

In SQL 99 bestehen mehrere Möglichkeiten Integritätsbedingungen auszudrücken und zu erzwingen.<br />

Diese sind<br />

• Tabellenbedingungen, wie PRIMARY KEY, UNIQUE oder CHECK Beschränkungen<br />

• Ausnahmen (Assertion), die einen unerwünschten Zustand in der <strong>Datenbank</strong> verhindern<br />

• Trigger, die ermöglichen auf <strong>Datenbank</strong>operationen zu reagieren

CAU Kiel, IfI, ISE β SS 2007 <strong><strong>Datenbank</strong>en</strong> I <strong>3.</strong> <strong>Datenbank</strong>-<strong>Modellierung</strong> 29<br />

Komplexere Bedingungen können mittels Ausnahmen (Assertions) oder Trigger beschrieben werden.<br />

Bei einer Ausnahme, wird ein erwünschter <strong>Datenbank</strong>zustand beschrieben, und es wird von der<br />

<strong>Datenbank</strong> nach jeder datenverändernden Aktion garantiert, das dieser noch erfüllt wird. Wird der<br />

Zustand nicht erfüllt, so wird die Aktion abgelehnt. Durch Trigger kann nach einer datenverändernden<br />

Aktion individuell reagiert werden.<br />

Schlüsselbedingungen: Die Behandlung von HER Schlüsselbedingungen kann auf zwei Arten erfolgen.<br />

Zum einen durch eine statische UNIQUE Bedingung über den Schlüsselfeldern der<br />

erstellten Tabelle oder aber durch eine Ausnahmebehandlung mittels ASSERTION.<br />

Die Auswahl des geeigneten Mittels hängt von der Komplexität des Schlüssels ab. Schlüssel<br />

im HER Ansatz werden als generalisierte Untermengen [Tha91, S. 7] der Attributmenge eines<br />