I. Einleitung II. Sicherheitsorganisation in der Deutschen Telekom

I. Einleitung II. Sicherheitsorganisation in der Deutschen Telekom

I. Einleitung II. Sicherheitsorganisation in der Deutschen Telekom

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

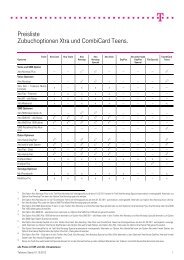

Verbraucherh<strong>in</strong>weis gemäß § 43a Abs. 1 Nr. 12 TKG<br />

Reaktion auf Sicherheits- o<strong>der</strong> Integritätsverletzungen sowie auf Bedrohungen und<br />

Schwachstellen<br />

Darstellung <strong>der</strong> Arten von Maßnahmen<br />

I. <strong>E<strong>in</strong>leitung</strong>.........................................................................................................................1<br />

<strong>II</strong>. <strong>Sicherheitsorganisation</strong> <strong>in</strong> <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong> ........................................................1<br />

1. Sicherheitsmanagement <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong>.......................................................1<br />

2. Auditierungen und Zertifizierungen..............................................................................2<br />

3. Erhaltene Zertifizierungen ...........................................................................................4<br />

<strong>II</strong>I. Reaktionen auf Bedrohungen und Schwachstellen / Prävention.....................................5<br />

1. Lockvogelsysteme – Honeypots..................................................................................6<br />

2. Bearbeitung externer H<strong>in</strong>weise und Beschwerden......................................................6<br />

3. Privacy and Security Assessment (PSA).....................................................................7<br />

IV. Reaktionen auf Sicherheits- und Integritätsverletzungen – <strong>Telekom</strong>-CERT ...................8<br />

I. <strong>E<strong>in</strong>leitung</strong><br />

Die Sicherheit des Angebots unserer <strong>Telekom</strong>munikationsdienste ist <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong><br />

e<strong>in</strong> wichtiges Anliegen. Um unseren Kunden rundum sichere Services zur Verfügung stellen<br />

zu können, sehen wir e<strong>in</strong>e Reihe von Maßnahmen vor. Das Fundament unserer Maßnahmen<br />

ist unsere Organisation (<strong>II</strong>.), mit <strong>der</strong> wir die Sicherheitsgovernance im Konzern gewährleisten.<br />

Sie bietet die organisatorische Grundlage, um angemessen mit bestehenden o<strong>der</strong> potentiellen<br />

Schwachstellen und Bedrohungen umzugehen. Anschließend stellen wir e<strong>in</strong>ige<br />

konkrete präventive Maßnahmen gegen Bedrohungen und Schwachstellen vor (<strong>II</strong>I.). Es folgt<br />

e<strong>in</strong>e Beschreibung von Maßnahmen zur Reaktion auf Sicherheits- und Integritätsverletzungen<br />

(IV.).<br />

Weitere H<strong>in</strong>weise zum Thema Datenschutz und Datensicherheit f<strong>in</strong>den Sie auch unter<br />

http://www.telekom.com/datenschutz/.<br />

<strong>II</strong>. <strong>Sicherheitsorganisation</strong> <strong>in</strong> <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong><br />

1. Sicherheitsmanagement <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong>.<br />

Der Vorstand <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong> ist gemäß § 91 des Aktiengesetzesverpflichtet, geeignete<br />

Maßnahmen zu treffen, um Entwicklungen frühzeitig zu erkennen, die den Fortbestand<br />

<strong>der</strong> Gesellschaft gefährden können. Diese Verpflichtung schließt <strong>in</strong>sbeson<strong>der</strong>e e<strong>in</strong> <strong>in</strong>ternes<br />

Kontrollsystem e<strong>in</strong>. Verstöße gegen Datenschutz- und Sicherheitsbestimmungen s<strong>in</strong>d so<br />

weit wie möglich auszuschließen. Zu diesem Zweck entwickelt die Deutsche <strong>Telekom</strong> unter<br />

an<strong>der</strong>em das konzernweite Sicherheitsmanagementsystem ständig fort.<br />

Wesentlicher Teil des Sicherheitsmanagementsystems ist neben dem Datenschutz <strong>der</strong> Bereich<br />

Zentrales Sicherheitsmanagement <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong>. Das Zentrale Sicherheitsmanagement<br />

setzt sich aus den drei Organisationse<strong>in</strong>heiten Group Security Policy (GSP),<br />

Group Bus<strong>in</strong>ess Security (GBS) und Group IT Security (GIS) zusammen. Es regelt das Zusammenspiel<br />

aller Funktionen im Konzern, die Sicherheit gewährleisten. Das Zentrale Sicherheitsmanagement<br />

hat die Zertifizierung nach ISO 27001 erhalten und erfüllt damit den<br />

wichtigsten <strong>in</strong>ternationalen Standard. Das Sicherheits- und Datenschutzmanagement wird<br />

Stand: 14.05.2012 1/8

kont<strong>in</strong>uierlich weiterentwickelt. Unter an<strong>der</strong>em wurde als se<strong>in</strong>e operative Grundlage e<strong>in</strong> konzernweit<br />

e<strong>in</strong>heitliches, verpflichtendes Regelwerk geschaffen, das die Regelungen für Sicherheit<br />

und Datenschutz harmonisiert. Diese Regelungsgrundlagen von Sicherheit und Datenschutz<br />

werden <strong>in</strong> folgen<strong>der</strong> Grafik verdeutlicht:<br />

An <strong>der</strong> Spitze des Regelungsrahmens stehen die beiden grundlegenden Dokumente zur Sicherheit<br />

und zum Datenschutz <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong>: Der Privacy Code of Conduct enthält<br />

die <strong>in</strong>ternen Anfor<strong>der</strong>ungen des Umgangs mit personenbezogenen Daten (allgeme<strong>in</strong>e Datenschutzbestimmungen),<br />

die Konzernrichtl<strong>in</strong>ie Sicherheit die sicherheitsrelevanten Grundsätze<br />

des Konzerns. Der Privacy Code of Conduct und Konzernrichtl<strong>in</strong>ie Sicherheit bilden<br />

gleichsam e<strong>in</strong>e Art „Grundgesetz“ für den konzernweiten Datenschutz und die Sicherheit.<br />

Diese Bestimmungen werden durch sieben weitere themenspezifische Konzernrichtl<strong>in</strong>ien<br />

konkretisiert:<br />

Informationssicherheit und Datenschutz<br />

IT-/NT-Sicherheit<br />

Kont<strong>in</strong>uitäts- und Lagemanagement<br />

Physische Sicherheit<br />

Personelle Sicherheit<br />

Personen- und Veranstaltungsschutz<br />

Ermittlungen<br />

Mit diesen Konzernrichtl<strong>in</strong>ien werden <strong>in</strong> transparenter Weise verb<strong>in</strong>dliche, an <strong>der</strong> <strong>in</strong>ternationalen<br />

Norm ISO 27001 orientierte Standards gesetzt, um e<strong>in</strong> adäquat hohes und konsistentes<br />

Sicherheits- und Datenschutzniveau <strong>in</strong>nerhalb des Konzerns Deutsche <strong>Telekom</strong> zu gewährleisten.<br />

Die Regelungswerke des zentralen Sicherheitsmanagements werden <strong>in</strong><br />

Deutschland und <strong>in</strong> den <strong>in</strong>ternationalen Beteiligungen sukzessive implementiert. In den e<strong>in</strong>zelnen<br />

E<strong>in</strong>heiten werden sie durch lokale Regelungen ergänzt und ausgestaltet. Die Richtl<strong>in</strong>ien<br />

s<strong>in</strong>d <strong>in</strong> <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong> AG und <strong>der</strong> T-Deutschland GmbH bereits <strong>in</strong> Kraft getreten.<br />

2. Auditierungen und Zertifizierungen<br />

Innerhalb des Konzerns Deutsche <strong>Telekom</strong> f<strong>in</strong>den regelmäßig Auditierungen und Zertifizierungen<br />

im Bereich des Datenschutzes und <strong>der</strong> Datensicherheit statt. Die Deutsche <strong>Telekom</strong><br />

Stand: 14.05.2012 2/8

greift dabei auf e<strong>in</strong> System von Audits und Zertifizierungen durch externe und <strong>in</strong>terne Stellen<br />

zurück. Das Unternehmen nimmt damit <strong>in</strong> <strong>der</strong> <strong>Telekom</strong>munikationsbranche e<strong>in</strong>e Vorbildfunktion<br />

e<strong>in</strong>: Zertifizierungen für Unternehmensbereiche s<strong>in</strong>d <strong>in</strong> <strong>der</strong> <strong>Telekom</strong>munikationsbranche<br />

noch die Ausnahme.<br />

Die Audits <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong> zur <strong>in</strong>ternen Kontrolle und Überwachung <strong>der</strong> Umsetzung<br />

von Vorgaben zum Datenschutz und zur Datensicherheit lassen sich <strong>in</strong> drei Kategorien unterteilen:<br />

Das Basis-Datenschutzaudit wird sowohl national als auch <strong>in</strong>ternational durchgeführt. Dabei<br />

wird überprüft, ob die Vorgaben des Konzerndatenschutzes e<strong>in</strong>gehalten wurden. Die zweite<br />

Kategorie umfasst Audits von Systemen wie etwa <strong>der</strong> IT und Produkten. Darüber h<strong>in</strong>aus wird<br />

überprüft, ob die Organisationsstruktur und die <strong>in</strong>ternen Prozesse <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong><br />

den aktuellen Datenschutz- und Sicherheitsanfor<strong>der</strong>ungen entsprechen. Die dritte Kategorie<br />

s<strong>in</strong>d anlassbezogene Audits bei Vorfällen o<strong>der</strong> Verdachtsmomenten und Abnahmeaudits zur<br />

Freigabe von priorisierten Projekten. Das bedeutet: Bevor e<strong>in</strong> Projekt wie etwa die Markte<strong>in</strong>führung<br />

e<strong>in</strong>es neuen Produkts im Echtlauf gestartet wird, wird geprüft, ob es alle gefor<strong>der</strong>ten<br />

und notwendigen Datenschutz- und Sicherheitsvorschriften erfüllt. Im Rahmen von Nom<strong>in</strong>ierungsaudits<br />

werden neue Vertriebspartner vor <strong>der</strong> Aufnahme von Geschäftsbeziehungen<br />

auditiert. Bestehende Vertriebspartner werden durch e<strong>in</strong> wie<strong>der</strong>kehrendes Regelaudit geprüft.<br />

Um Verbesserungspotentiale aufzudecken, prüfen wir unseren Sicherheits- und Datenschutzstandard<br />

regelmäßig.<br />

Stand: 14.05.2012 3/8

3. Erhaltene Zertifizierungen<br />

Auditierungen s<strong>in</strong>d e<strong>in</strong> wichtiger Bauste<strong>in</strong> zum Erreichen e<strong>in</strong>es adäquaten Datenschutzniveaus.<br />

Viele weitere Kontrollmechanismen stellen bei <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong> sicher, dass<br />

Datenschutz- und Datensicherheitsmaßnahmen implementiert s<strong>in</strong>d. Dies s<strong>in</strong>d neben Organisationskontrollen<br />

nach dem Bilanzrechtsmo<strong>der</strong>nisierungsgesetz (BilMoG) die Prozesse zur<br />

Beratung, Prüfung und Freigabe von Datenschutz- und Sicherheitskonzepten, externe Prüfungen<br />

durch Aufsichtsbehörden und die Bearbeitung von H<strong>in</strong>weisen und Beschwerden von<br />

Kunden und Mitarbeitern zu Datenschutzproblemen. H<strong>in</strong>zu kommen Zertifizierungen nach<br />

anerkannten Standards.<br />

Stand: 14.05.2012 4/8

Verschiedene Konzernteile und Bereiche <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong> haben diverse Zertifizierungsverfahren<br />

durchlaufen und erfüllen damit e<strong>in</strong>en anerkannt hohen Standard:<br />

Wir möchten an dieser Stelle beispielhaft die Zertifizierungen nach <strong>in</strong>ternationalem Standard<br />

ISO 27001 hervorheben. So haben im Jahr 2010 unter an<strong>der</strong>em die Deutsche <strong>Telekom</strong> für<br />

ihr zentrales Sicherheitsmanagementsystem und Teile <strong>der</strong> T-Deutschland GmbH e<strong>in</strong>e Zertifizierung<br />

nach <strong>der</strong> <strong>in</strong>ternationalen Norm ISO 27001 erhalten. Bei T-Systems wurde auch im<br />

Jahr 2010 <strong>der</strong> Prozess <strong>der</strong> Zertifizierung <strong>der</strong> deutschen Organisation und von 17 Landesgesellschaften<br />

fortgesetzt. Dies dient dem Erhalt des Dachzertifikats über die E<strong>in</strong>führung e<strong>in</strong>es<br />

Informationssicherheits-Managementsystems durch T-Systems.<br />

<strong>II</strong>I. Reaktionen auf Bedrohungen und Schwachstellen /<br />

Prävention<br />

Die Deutsche <strong>Telekom</strong> als größter Anbieter von Kommunikationsdienstleistungen <strong>in</strong><br />

Deutschland ist e<strong>in</strong> beliebtes Ziel von Hackerattacken, die immer wie<strong>der</strong> neue Herausfor<strong>der</strong>ungen<br />

mit sich br<strong>in</strong>gen. Das Unternehmen reagiert auf diese Herausfor<strong>der</strong>ungen mit Hilfe<br />

e<strong>in</strong>es Frühwarnsystems, das darauf abzielt, Informationen über Angreifer zu ermitteln, neue<br />

Angriffe zu erkennen und bessere Abwehrstrategien zu entwickeln. Grundsätzlich gilt, dass<br />

e<strong>in</strong> Frühwarnsystem umso besser ist, je mehr Datenquellen und Datenmaterial für die Analysen<br />

zur Verfügung stehen. Schon bei <strong>der</strong> Konzeption wurden die strengen rechtlichen Maßstäbe<br />

von Fernmeldegeheimnis und Datenschutz berücksichtigt. Mit dem Aufbau des Frühwarnsystems<br />

wird e<strong>in</strong> speziell an den Risiken und Bedürfnissen des Unternehmens orientiertes<br />

Bild <strong>der</strong> Sicherheitslage im Internet generiert. Ziel ist es, mit Hilfe <strong>der</strong> selbst gewonnenen<br />

Informationen und <strong>der</strong>en Zusammenführen mit den allgeme<strong>in</strong> verfügbaren Hersteller<strong>in</strong>formationen<br />

die Kunden sowie vertrauliche Daten <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong> bestmöglich vor Gefah-<br />

Stand: 14.05.2012 5/8

en im Internet zu schützen. Weiterh<strong>in</strong> wird es damit möglich, frühzeitig Anpassungsbedarfe<br />

<strong>der</strong> Sicherheitsmechanismen zu erkennen und diese zu implementieren.<br />

1. Lockvogelsysteme – Honeypots<br />

Zentraler Bestandteil des <strong>Telekom</strong>-Frühwarnsystems s<strong>in</strong>d so genannte Honeypots (Englisch<br />

für Honigtöpfe). Honeypots s<strong>in</strong>d aus dem Internet erreichbare isolierte Serversysteme, die<br />

ke<strong>in</strong>e Verb<strong>in</strong>dung zu den realen Systemen <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong> haben. Die Honeypots<br />

s<strong>in</strong>d damit unabhängig von <strong>der</strong> Infrastruktur <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong> und können selbst im<br />

Falle e<strong>in</strong>er Kompromittierung nicht zu e<strong>in</strong>er Gefährdung werden. Die Honeypot-Systeme s<strong>in</strong>d<br />

selbstlernend, das bedeutet, dass unbekannte Angriffe aufgezeichnet, analysiert und danach<br />

<strong>in</strong> <strong>der</strong> Erkennung berücksichtigt werden. Die Deutsche <strong>Telekom</strong> hat im April 2010 mit dem<br />

Aufbau solcher Honeypot-Systeme begonnen. An<strong>der</strong>e Provi<strong>der</strong> arbeiten mit vergleichbaren<br />

Systemen. Die Deutsche <strong>Telekom</strong> pflegt hierzu e<strong>in</strong>en engen Austausch unter an<strong>der</strong>em <strong>in</strong>nerhalb<br />

<strong>der</strong> durch die Bundesregierung geför<strong>der</strong>ten „Anti-Botnet-Initiative“, die zum Ziel hat,<br />

die Anzahl verseuchter Endkunden-Computer zu reduzieren. Die durch die Analyse von Angriffen<br />

gewonnenen E<strong>in</strong>blicke über Angriffsarten und -methoden nutzt die Deutsche <strong>Telekom</strong>,<br />

um schädliche Auswirkungen auf ihre realen Systeme abzuwenden und Kunden zu<br />

<strong>in</strong>formieren, <strong>der</strong>en Rechner Teil e<strong>in</strong>es Botnetzes und damit fremd gesteuert s<strong>in</strong>d. Diese und<br />

an<strong>der</strong>e Frühwarnsysteme verbessert die Deutsche <strong>Telekom</strong> ständig, um den bestmöglichen<br />

Schutz <strong>der</strong> Kunden- und <strong>der</strong> eigenen Daten zu gewährleisten. Und das mit Erfolg: Bis heute<br />

wurden durch die Honeypot-Systeme ke<strong>in</strong>e Verwundbarkeiten an Systemen <strong>der</strong> <strong>Deutschen</strong><br />

<strong>Telekom</strong> aus dem Internet entdeckt. Gleichzeitig wird e<strong>in</strong>e Ausweitung <strong>der</strong> Honeypots speziell<br />

zur Analyse von Angriffen im Mobilfunk geprüft.<br />

2. Bearbeitung externer H<strong>in</strong>weise und Beschwerden<br />

Externe H<strong>in</strong>weise o<strong>der</strong> Beschwerden an das zentrale Abuse-Team <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong><br />

stellen e<strong>in</strong>e zweite wichtige Informationsquelle dar.<br />

Das Abuse-Team ist Ansprechpartner für Kunden und Personen, die über den Missbrauch<br />

von Internetdiensten <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong> berichten wollen. Der Schwerpunkt liegt <strong>der</strong>zeit<br />

auf dem Deutschlandgeschäft. Beispiele für Missbrauch beziehungsweise missbräuchliche<br />

Nutzung <strong>der</strong> <strong>Telekom</strong>-Dienste umfassen:<br />

den Erhalt/die Versendung ungewollter E-Mails, zum Beispiel mit werblichen Inhalten<br />

(Spam)<br />

den Erhalt/die Versendung von E-Mails, die Viren, Würmer und Trojaner enthalten<br />

Hackerattacken auf Computer (Port Scans o<strong>der</strong> ähnliches)<br />

Verdacht des Missbrauchs von Zugriffsdaten<br />

krim<strong>in</strong>elle Inhalte auf Kunden-Webseiten<br />

Phish<strong>in</strong>g-Seiten<br />

Externe Berichte an das Missbrauchs-Team können <strong>in</strong> drei primäre Kategorien unterteilt werden:<br />

1.Spam via IP<br />

Die Kategorie „Spam via IP“ bezieht sich auf ungewollte E-Mails mit Werbe<strong>in</strong>halten<br />

(Spam), die unter Umgehung <strong>der</strong> regulären T-Onl<strong>in</strong>e Mailserver direkt an an<strong>der</strong>e Systeme<br />

im Internet versandt werden. In diesen Fällen fungiert e<strong>in</strong> mit e<strong>in</strong>em Trojaner <strong>in</strong>fizierter<br />

Kundencomputer als Mailserver. Dies stellt den größten Teil <strong>der</strong> e<strong>in</strong>gehenden<br />

Berichte dar.<br />

2. Spam via Mailserver <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong><br />

Stand: 14.05.2012 6/8

Die Kategorie „Spam via Mailserver <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong>“ befasst sich mit dem<br />

missbräuchlichen Versand von Spam über die E-Mail-Infrastruktur von T-Onl<strong>in</strong>e.de.<br />

Grundsätzlich ist dies e<strong>in</strong> sehr viel kle<strong>in</strong>eres Problem als „Spam via IP“. Technische<br />

Abwehrsysteme <strong>in</strong> den E-Mail-Servern halten die Zahl <strong>der</strong> Spams <strong>in</strong> diesem Bereich<br />

ger<strong>in</strong>g.<br />

3. Viren und Trojaner<br />

Die Kategorie „Viren und Trojaner“ fasst alle an<strong>der</strong>en Beschwerden über <strong>Telekom</strong>-<br />

Kunden zusammen, die an<strong>der</strong>en Personen Würmer, Viren und Trojaner (so genannte<br />

Malware, oft auch „böswillige Codes“ o<strong>der</strong> „malicious codes“ genannt) zugeschickt<br />

haben.<br />

Die Berichte werden zunächst allgeme<strong>in</strong> auf ihre Richtigkeit und Relevanz geprüft. Danach<br />

<strong>in</strong>formiert das Team potenziell betroffene Kunden, dass ihr Computer wahrsche<strong>in</strong>lich mit<br />

e<strong>in</strong>em Trojaner <strong>in</strong>fiziert wurde und jetzt zum Beispiel dazu dient, Spam zu versenden. Der<br />

Kunde kann sich dann zurückmelden und sollte die Malware von se<strong>in</strong>em Rechner entfernen.<br />

Melden sich Kunden nicht und attackiert <strong>der</strong> Kundenrechner weiter an<strong>der</strong>e Systeme, kann<br />

das Abuse-Team als letzte Maßnahmen die Sperrung e<strong>in</strong>zelner Dienste wie E-Mail veranlassen.<br />

Das Abuse/Missbrauchs-Team <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong> benötigt externe H<strong>in</strong>weise, um von<br />

Missbrauch betroffene Kunden zu identifizieren und zu <strong>in</strong>formieren. Wichtige externe Partner<br />

s<strong>in</strong>d z.B.:<br />

Shadow Server Foundation (über 80 Prozent <strong>der</strong> H<strong>in</strong>weise)<br />

Scomp Service (AOL)<br />

Abusix<br />

Netcologne<br />

Uceprotect<br />

1&1/United Internet<br />

JunkEmailFilter<br />

Trendmicro<br />

Gossler<br />

3. Privacy and Security Assessment (PSA)<br />

Das Privacy und Security Assessment (PSA) Verfahren wurde 2010 bei <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong><br />

<strong>in</strong> Deutschland e<strong>in</strong>geführt. Damit wurden die bisherigen Freigabe-Verfahren für Datenschutz<br />

und technische Sicherheit ersetzt und <strong>in</strong> e<strong>in</strong> geme<strong>in</strong>sames Verfahren <strong>in</strong>tegriert. Für<br />

diesen Schritt hatte das Unternehmen auf Erfahrungen aus e<strong>in</strong>zelnen Bereichen zurückgegriffen,<br />

die die Methode schon zuvor angewandt hatten. Die Deutsche <strong>Telekom</strong> praktiziert<br />

die Verzahnung von Datenschutz und technischer Sicherheit als e<strong>in</strong>es von wenigen Unternehmen<br />

weltweit.<br />

Das PSA-Verfahren schafft e<strong>in</strong>en transparenten und dokumentierten Prozess, <strong>der</strong> <strong>in</strong> effizienter<br />

Weise e<strong>in</strong> hohes Maß an Sicherheit und Datenschutz für komplexe und kritische Produkte<br />

und Dienstleistungen ermöglicht. Dies f<strong>in</strong>det bereits <strong>in</strong> <strong>der</strong> Entwicklungsphase und nicht erst<br />

kurz vor o<strong>der</strong> nach <strong>der</strong> E<strong>in</strong>führung neuer Produkte und Dienstleistungen statt. Anhand e<strong>in</strong>es<br />

Fragebogens wird zu Prozessbeg<strong>in</strong>n die Datenschutz- und Sicherheitsrelevanz e<strong>in</strong>es Projekts<br />

nach <strong>der</strong> Kategorisierung A, B und C festgelegt. Danach richtet sich die Betreuungstiefe.<br />

Je kritischer e<strong>in</strong> Projekt, desto umfassen<strong>der</strong> ist <strong>der</strong> Beratungs- und Betreuungsansatz<br />

seitens <strong>der</strong> Bereiche Datenschutz und Datensicherheit (A-Projekte). Je unkritischer e<strong>in</strong> Projekt<br />

ist, desto mehr werden Standardanfor<strong>der</strong>ungen genutzt (B-Projekte). Sicherheits- und<br />

Datenschutzanfor<strong>der</strong>ungen lassen sich durch das PSA-Verfahren schnell und effizient um-<br />

Stand: 14.05.2012 7/8

setzen. Letztendlich kann mit diesen Standards auch abgeklärt werden, dass für e<strong>in</strong> Projekt<br />

ke<strong>in</strong>e Datenschutz-/ Sicherheitsrelevanz besteht (C-Projekte). Auf diese Weise wird e<strong>in</strong> optimaler<br />

Ressourcene<strong>in</strong>satz bei allen Beteiligten sichergestellt. Mit E<strong>in</strong>führung e<strong>in</strong>es des Verfahrens<br />

war die Deutsche <strong>Telekom</strong> Vorreiter <strong>in</strong> ihrer Branche. Bei Regulierungsbehörden<br />

o<strong>der</strong> Standardisierungsgremien genießt es Vorbildcharakter.<br />

IV. Reaktionen auf Sicherheits- und Integritätsverletzungen<br />

– <strong>Telekom</strong>-CERT<br />

Das Computer Emergency Response Team (CERT) <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong> betreibt e<strong>in</strong><br />

<strong>in</strong>ternational ausgerichtetes Management bei Sicherheitsvorfällen für alle Informations- und<br />

Netzwerktechnologien des Konzerns Deutsche <strong>Telekom</strong>. Es bildet e<strong>in</strong>e zentrale Anlaufstelle<br />

für die Meldung von Vorfällen und etabliert Mechanismen zur Früherkennung von Angriffen<br />

auf <strong>in</strong>tern und extern erreichbare Systeme.<br />

Die Hauptaufgaben des CERTs s<strong>in</strong>d:<br />

Schwachstellenmanagement (Vulnerability and Advisory Management – VAM)<br />

Koord<strong>in</strong>ation von Maßnahmen bei Vorfällen mit Sicherheitsrelevanz (Incident Management)<br />

o<strong>der</strong> mit Kundendatenbezug<br />

Interne Herausgabe und Bewertung von Warnh<strong>in</strong>weisen zu neu erkannten<br />

Schwachstellen<br />

Konzernweite Frühwarnung und -erkennung von technischen Angriffen gegen die<br />

Netz<strong>in</strong>frastruktur<br />

Vertretung <strong>der</strong> <strong>Deutschen</strong> <strong>Telekom</strong> AG gegenüber nationalen und <strong>in</strong>ternationalen<br />

Gremien (z. B. dem weltweiten CERT-Dachverband FIRST, Forum of Incident Response<br />

Teams).<br />

Die vom <strong>Telekom</strong>-CERT erkannten Schwachstellen reichen von Sicherheitslücken <strong>in</strong> Webservertechnologien<br />

bis zu Schwachstellen <strong>in</strong> Betriebssystemen. Soweit zum Zeitpunkt des<br />

Bekanntwerdens schon e<strong>in</strong>e Lösungsmöglichkeit gefunden wurde, kommuniziert das <strong>Telekom</strong>-CERT<br />

diese ebenfalls. Das <strong>Telekom</strong>-CERT sieht weiterh<strong>in</strong> e<strong>in</strong>e starke Gefährdung<br />

durch so genannte Driveby Exploits, bei denen <strong>der</strong> Computer des Benutzers durch das alle<strong>in</strong>ige<br />

Betrachten e<strong>in</strong>er Webseite <strong>in</strong>fiziert wird. Hierbei werden Verwundbarkeiten <strong>in</strong> Webbrowsern<br />

(speziell ältere Versionen des Microsoft-Internet-Explorers) und Browsererweiterungen<br />

ausgenutzt.<br />

Stand: 14.05.2012 8/8