Windows Desktop Sicherheit - HRZ

Windows Desktop Sicherheit - HRZ

Windows Desktop Sicherheit - HRZ

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

<strong>Windows</strong> <strong>Desktop</strong> <strong>Sicherheit</strong><br />

Markus Wehr<br />

01.09.10 | <strong>HRZ</strong> | 1

Ziel dieses Vortrages<br />

� Werkzeuge vorstellen, die geeignet sind die <strong>Sicherheit</strong> von<br />

<strong>Windows</strong> <strong>Desktop</strong>s zu erhöhen

Wieviel <strong>Sicherheit</strong>?<br />

� Die richtige Balance finden zwischen <strong>Sicherheit</strong>,<br />

Kosten/Zeitaufwand, Funktionalität.<br />

� Zu Berücksichtigen:<br />

� Mögliche Gefahren<br />

� Risikobereitschaft<br />

� Wert der Daten/Verlustzeiten<br />

� Absolute <strong>Sicherheit</strong> gibt es nicht.<br />

Security

Welche Gefahren? - Historie<br />

Hacker, Viren, Bootsektorviren, Trojaner, Würmer, Dialer,<br />

Backdoors, Password-Phishing, ...<br />

� 1980 - .... Viren<br />

� 1995 – 2004 Dialer<br />

� 2002 - … Adware, Spyware<br />

� 2002 - … Würmer: Code Red, Blaster, Sasser, Conficker<br />

� 2004 - … Password Phishing, Root Kits<br />

� 2005 - … Malware, Scareware<br />

� 2009 - … Phishing, Datenlecks<br />

� 2010 - … s.u.

Welche Gefahren aktuell?<br />

� Soziale Netzwerke<br />

� Klickjacking<br />

� Koobface<br />

� Brute-Force auf Social Network APIs<br />

� Den Verbreitern von Malware erschließen sich neue „Kunden“<br />

� Sophos: „bestens geeignete Plattform für die Verbreitung von<br />

Malware“ (Security Threat Report 2010)

Koobface Architektur<br />

(nach trendmicro.com)

Welche Gefahren aktuell?<br />

� Schwachstellen in weit verbreiteter Software werden häufiger<br />

angegriffen.<br />

� Adobe Produkte, JRE, Quicktime<br />

� IBM: „PDF exploitation is Hot“<br />

(X-Force-Vulnerability-Threats-1H2010)<br />

� Foxit Reader lässt sich im Safe Mode starten<br />

� Kommender Acrobat Reader 10 mit Sandbox Funktion<br />

� Flash im Adobe Reader abschalten<br />

� Per GPO und ADM � „adobe 9 adm“ (Rick Patterson)

Informationsquellen<br />

� http://www.heise.de/security<br />

� http://www.viruslist.com/de/index.html (Kaspersky)<br />

� http://www.virustotal.com/<br />

Virustotal is a service that analyzes suspicious files and URLs and<br />

facilitates the quick detection of viruses, worms, trojans, and all kinds<br />

of malware detected by antivirus engines

<strong>Desktop</strong>sicherheit<br />

� Angriffsfläche verkleinern d.h. „„härten“ des Systems<br />

Quelle:MS

<strong>Windows</strong> Patchverwaltung<br />

� Historie von <strong>Windows</strong> bzw. Microsoft Update<br />

� NT4 bis <strong>Windows</strong> 7<br />

� Zunächst nur Betriebssystem Patches später Microsoft Software<br />

generell<br />

� <strong>Windows</strong> XP: <strong>Windows</strong> Update v4-v6 per Webseite oder<br />

Hintergrunddienst<br />

wuauserv<br />

� Win7 eingebautes Feature, keine Webseite mehr

<strong>Windows</strong> Update<br />

� Seit 2007 <strong>Windows</strong> Update Agent 3.0<br />

� Damals ein „silent“ Update von Microsoft<br />

� Verknüpfung mit Genuine Advantage Überprüfung (WGA)<br />

verhindert das einige Systeme gepatcht werden. (XPSP3)<br />

� Fehleranalyse<br />

� c:\windows\<strong>Windows</strong>Update.log<br />

� KB902093 „trace windows update“<br />

� Dienstname: wuauserv (net start / net stop)

WSUS des <strong>HRZ</strong><br />

� <strong>Windows</strong> Server Update Services<br />

� Vormals Software Update Services (SUS)<br />

� An der TU seit 4/2004<br />

� Historisch: Tool zum einrichten hrzsus.hta<br />

� Aktuell WSUS 3.0 SP2<br />

� 3 Geschmacksrichtungen<br />

� Kein WSUS, Keine Änderung am PC � original MS Update<br />

� Interner WSUS (Default)<br />

� Interner WSUS und Computergruppe „extended“

<strong>HRZ</strong> WSUS<br />

� Produkte, Klassifizierungen und Genehmigungen<br />

� Default<br />

� Definitionsupdates, Wichtige Updates, <strong>Sicherheit</strong>supdates<br />

� Plus manuelle Genehmigungen.<br />

� Lokaler Admin entscheidet über Service Packs und IE8<br />

� extended<br />

� Service Packs, Update-Rollups, Updates<br />

� Also alles außer: Tools, Treiber, Feature Packs<br />

� Produkte: <strong>Windows</strong>, Office, MSE, (Forefront) u.a.<br />

� Admins komplexer MS-Produkte verwenden nicht <strong>HRZ</strong> WSUS

<strong>HRZ</strong> WSUS<br />

� Microsoft: Auslaufender Support für XP SP2 und W2K<br />

� <strong>Windows</strong> 2000 13. Juli 2010<br />

� <strong>Windows</strong> Vista ohne Service Packs 13. April 2010.<br />

� XP mit Service Pack 2 (SP2) 13. Juli 2010. (64bit SP2 bis 8.4.2014)<br />

� Update-Rollups<br />

� EU Browser Choice, IE8

<strong>Windows</strong> Update<br />

� Erweiterte Konfiguration des <strong>Windows</strong> Update Agenten<br />

� Lokal: gpedit.msc (LGPO)<br />

� Oder Gruppenrichtlinienobjekt in der Domäne (GPO)<br />

� Interner Pfad .. (WSUS)<br />

� Clientseitige Zielzuordnung: extended<br />

� Suchhäufigkeit, Neustartverhalten, empfohlene Updates, …

<strong>Desktop</strong>sicherheit<br />

� Betriebssystemhärtung<br />

� Arbeiten mit Vorlagen für <strong>Sicherheit</strong>seinstellungen<br />

� Secedit.exe (öffnet Hilfedatei)<br />

� mmc<br />

� Snapins<br />

� <strong>Sicherheit</strong>svorlagen, Konfiguration und Analyse

Betriebssystemhärtung<br />

� .inf – Vorlagen<br />

� .adm –Dateien (Administrative Vorlagen)<br />

� GPO (Group Policy Object)<br />

� LGPO Local GPO<br />

� GPP Extensions<br />

� Group Policy Preferences / Einstellungen<br />

� KB943729 für XP (11/2009)

Betriebssystemhärtung<br />

� Beispiele - NIST National Institute of Standards and Technologie - FDCC -<br />

(Office of Management and Budget) - The United States Government<br />

Configuration Baseline (USGCB)<br />

Firewall<br />

Softwareeinschränkung <br />

Anmeldeoptionen<br />

Ereignisanzeige<br />

Eingeschränkter<br />

<strong>Desktop</strong><br />

Internet<br />

Explorer<br />

<strong>Sicherheit</strong>s-<br />

zonen<br />

Zertifikate<br />

Skripts<br />

Startmenü<br />

und<br />

Taskleiste

Betriebssystemhärtung<br />

� In der Domäne: gpmc.msc<br />

� Standalone-Rechner:<br />

� secedit.exe<br />

� „apply_lgpo_delta“<br />

� Textdatei � lokale Gruppenrichtlinie<br />

� Besser als den Ordner system32\GroupPolicy zu kopieren<br />

� vbs-skript (email)<br />

� Die LGPO bietet generell nicht die erweiterten Features wie<br />

Softwareverteilung oder die neuen GPP<br />

aber logon/logoff Script per LGPO möglich

Evolution XP � Win7<br />

"Secure by default" (Vista UAC, Post-Setup Security Updates<br />

2003SP1 usw.)<br />

Here's what Gates had to say about application security (2003):<br />

"You don't need perfect code to avoid security problems. There<br />

are things we're doing that are making code closer to perfect, in<br />

terms of tools and security audits and things like that. But there<br />

are two other techniques: one is called firewalling, and the other<br />

is called keeping the software up to date. None of these problems<br />

(viruses and worms) happened to people who did either one of<br />

those things. If you had your firewall set up the right way – when<br />

I say firewall I include scanning E-mail and scanning file transfer<br />

- you wouldn't have had a problem.”

Virenscanner<br />

� Pflicht<br />

� Sophos "sophos tud"<br />

Updates von www.software.tu-darmstadt.de/sophos/ESXP<br />

130.83.*<br />

oder<br />

� Microsoft Security Essentials<br />

"mse"<br />

ohne Verbindung zum TU Netz

Virenscanner<br />

� Keine 2 Virenscanner gleichzeitig<br />

� MSE enthält vormalige <strong>Windows</strong> Defender Funktionalität<br />

� Vereinheitlichung der Software<br />

� Anti Virus<br />

� Anti Ad- und Spyware<br />

� Bei zusätzlichen Produkten Vorsicht mit Scareware<br />

� Malicous Software Removal Tool MSRT<br />

� kommt jeden 2ten Dienstag im Monat mit <strong>Windows</strong> Update<br />

� Kein Ersatz für Echtzeitschutz durch Virenscanner

Analyse<br />

� MBSA 2.2<br />

� Microsoft Baseline Security Analyzer<br />

Überprüft<br />

� Patchlevel der Microsoft Produkte<br />

� Benutzerkonten mit (sehr) schwachen Kennwörtern<br />

� <strong>Windows</strong> Firewall<br />

� Internet Explorer Zonen<br />

� Überwachung<br />

� Dienste<br />

Weiterführend: CIS Benchmarks, L0phtcrack

Verschlüsselung/Passwörter<br />

� EFS Encrypted File System<br />

� TrueCrypt<br />

� Open Source, USB Stick verschlüsseln<br />

� Eingeben von Passwörtern – Keylogger<br />

� Vertrauten PC verwenden<br />

� Osk.exe (hilft kaum noch), Obfuskation:<br />

� Tippe 3 Zeichen – markiere und überschreibe – mische mit tatsächlichem<br />

Passwort – klicke neben das Passwortsegment und wiederhole den<br />

Vorgang mehrmals bis das Passwort da steht.<br />

� "heise keepass" speichert Passwörter in einer Verschlüsselten<br />

Datenbank - auch Portable Version<br />

� Übrigens hilft das Heise Archiv dabei nicht auf Malware zu stoßen

Patchverwaltung für Software<br />

� Secunia Software Inspector<br />

� PSI, CSI, OSI<br />

� Neuerdings mit Auto Update für diverse Software<br />

� Shavlik<br />

� it.shavlik.com – online Scanner<br />

� Verspricht ebenfalls Auto Update

Patchverwaltung für Software<br />

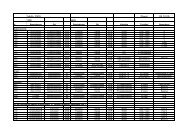

� Durch PSI 2.0 automatisch gepatcht seit 1.9.2010<br />

� “At least 6 of the programs in the Top 10 comes with their own auto<br />

update functionality”