Opportunistische E-Mail-Sicherheit

Opportunistische E-Mail-Sicherheit

Opportunistische E-Mail-Sicherheit

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

<strong>Opportunistische</strong> E-<strong>Mail</strong>-<strong>Sicherheit</strong> – Alexander Naumann<br />

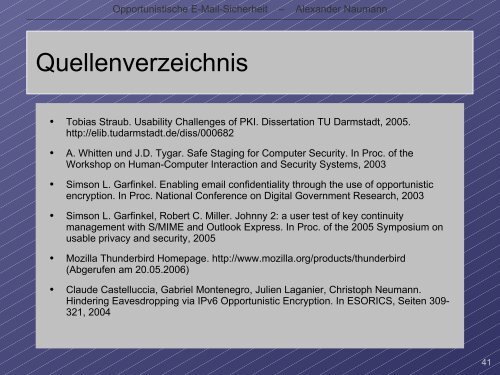

Quellenverzeichnis<br />

●<br />

Tobias Straub. Usability Challenges of PKI. Dissertation TU Darmstadt, 2005.<br />

http://elib.tudarmstadt.de/diss/000682<br />

●<br />

●<br />

●<br />

●<br />

●<br />

A. Whitten und J.D. Tygar. Safe Staging for Computer Security. In Proc. of the<br />

Workshop on Human-Computer Interaction and Security Systems, 2003<br />

Simson L. Garfinkel. Enabling email confidentiality through the use of opportunistic<br />

encryption. In Proc. National Conference on Digital Government Research, 2003<br />

Simson L. Garfinkel, Robert C. Miller. Johnny 2: a user test of key continuity<br />

management with S/MIME and Outlook Express. In Proc. of the 2005 Symposium on<br />

usable privacy and security, 2005<br />

Mozilla Thunderbird Homepage. http://www.mozilla.org/products/thunderbird<br />

(Abgerufen am 20.05.2006)<br />

Claude Castelluccia, Gabriel Montenegro, Julien Laganier, Christoph Neumann.<br />

Hindering Eavesdropping via IPv6 Opportunistic Encryption. In ESORICS, Seiten 309-<br />

321, 2004<br />

41