Netzwerkanalyse Seite 1 von 6 Einführung in die Netzwerkanalyse ...

Netzwerkanalyse Seite 1 von 6 Einführung in die Netzwerkanalyse ...

Netzwerkanalyse Seite 1 von 6 Einführung in die Netzwerkanalyse ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

<strong>Netzwerkanalyse</strong> <strong>Seite</strong> 1 <strong>von</strong> 6<br />

E<strong>in</strong>führung <strong>in</strong> <strong>die</strong> <strong>Netzwerkanalyse</strong><br />

Unter <strong>Netzwerkanalyse</strong> versteht man e<strong>in</strong>en Prozess, bei dem der Netzwerk-Traffic abgegriffen<br />

und genau untersucht wird, um festzustellen, was gerade im Netzwerk passiert.<br />

E<strong>in</strong> solches Programm nennt man Sniffer. E<strong>in</strong> weit verbreitetes ist das<br />

<strong>Netzwerkanalyse</strong>tool ’Ethreal Network Analyser’.<br />

Zusammenfassung<br />

Details<br />

Daten<br />

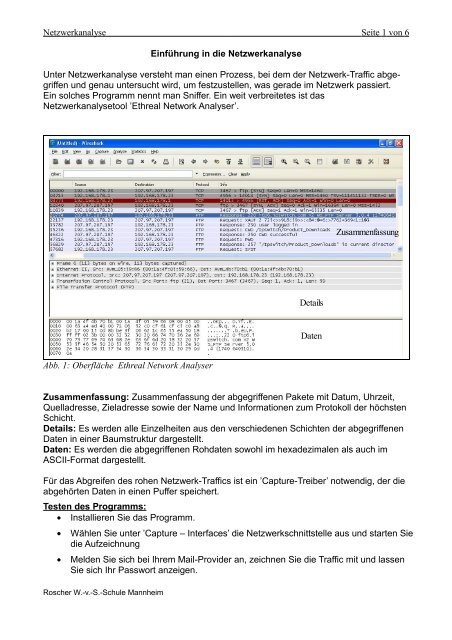

Abb. 1: Oberfläche Ethreal Network Analyser<br />

Zusammenfassung: Zusammenfassung der abgegriffenen Pakete mit Datum, Uhrzeit,<br />

Quelladresse, Zieladresse sowie der Name und Informationen zum Protokoll der höchsten<br />

Schicht.<br />

Details: Es werden alle E<strong>in</strong>zelheiten aus den verschiedenen Schichten der abgegriffenen<br />

Daten <strong>in</strong> e<strong>in</strong>er Baumstruktur dargestellt.<br />

Daten: Es werden <strong>die</strong> abgegriffenen Rohdaten sowohl im hexadezimalen als auch im<br />

ASCII-Format dargestellt.<br />

Für das Abgreifen des rohen Netzwerk-Traffics ist e<strong>in</strong> ’Capture-Treiber’ notwendig, der <strong>die</strong><br />

abgehörten Daten <strong>in</strong> e<strong>in</strong>en Puffer speichert.<br />

Testen des Programms:<br />

• Installieren Sie das Programm.<br />

• Wählen Sie unter ’Capture – Interfaces’ <strong>die</strong> Netzwerkschnittstelle aus und starten Sie<br />

<strong>die</strong> Aufzeichnung<br />

• Melden Sie sich bei Ihrem Mail-Provider an, zeichnen Sie <strong>die</strong> Traffic mit und lassen<br />

Sie sich Ihr Passwort anzeigen.<br />

Roscher W.-v.-S.-Schule Mannheim

<strong>Netzwerkanalyse</strong> <strong>Seite</strong> 2 <strong>von</strong> 6<br />

Abb. 2: Auswahl der Netzwerkschnittstelle<br />

Ethernet:<br />

ist e<strong>in</strong>e kabelgebundene Datennetztechnik für lokale Datennetze (LANs). Sie ermöglicht den<br />

Datenaustausch <strong>in</strong> Form <strong>von</strong> Datenrahmen zwischen allen <strong>in</strong> e<strong>in</strong>em lokalen Netz (LAN)<br />

angeschlossenen Geräten (Computer, Drucker usw.).<br />

Ethernet umfasst Festlegungen für Kabeltypen und Stecker, beschreibt <strong>die</strong> Signalisierung<br />

für <strong>die</strong> Bitübertragungsschicht und legt Paketformate und Protokolle fest. Aus Sicht des<br />

OSI-Modells spezifiziert Ethernet sowohl <strong>die</strong> physikalische Schicht (OSI Layer 1) als auch<br />

<strong>die</strong> Data-L<strong>in</strong>k-Schicht (OSI Layer 2). Ethernet ist weitestgehend <strong>in</strong> der IEEE-Norm 802.3<br />

standardisiert. Ethernet kann <strong>die</strong> Basis für Netzwerkprotokolle z.B. AppleTalk oder TCP/IP<br />

bilden.<br />

Es ist der gängiste Protokollstandard, der für <strong>die</strong> Kommunikation zwischen Computern<br />

e<strong>in</strong>gesetzt wird. Es handelt sich um e<strong>in</strong> Broadcast-Protokoll, weil Daten an alle Computer im<br />

selben Netzwerksegment gesendet werden.<br />

Die Informationen werden <strong>in</strong> leicht zu handhabende Abschnitte oder Pakete aufgeteilt.<br />

Jedes Paket besitzt e<strong>in</strong>en Header- e<strong>in</strong>e Art Umschlag, der <strong>die</strong> Adressen der Quell- und<br />

Zielcomputer erhält. Obwohl <strong>die</strong>se Informationen an alle PCs <strong>in</strong> e<strong>in</strong>em Segment übertragen<br />

werden, antwortet nur der Computer mit der passenden Zieladresse, alle anderen<br />

ignorieren <strong>die</strong> Pakete, es se<strong>in</strong> denn e<strong>in</strong> Computer führt e<strong>in</strong>en Sniffer aus. Dieser, bzw. der<br />

Capture-Treiber, schaltet <strong>die</strong> Netzwerkkarte <strong>in</strong> den Promiscuous-Modus. In <strong>die</strong>sem<br />

Modus erkennt der sniffende Computer den gesamten Traffic im Segment, ungeachtet des<br />

Empfängers. In der Regel laufen Computer nicht im Promiscuous-Modus, sondern warten<br />

nur auf Informationen, <strong>die</strong> nur für sie selbst bestimmt s<strong>in</strong>d. Wenn e<strong>in</strong>e Netzwerkkarte jedoch<br />

<strong>in</strong> den Promiscuous-Modus geschaltet wurde, kann sie den Dialog aller benachbarten<br />

Computer erkennen.<br />

<strong>Netzwerkanalyse</strong> (legitime):<br />

Die meisten Switches und Router bieten e<strong>in</strong> Feature namens Port-Mirror<strong>in</strong>g. Um e<strong>in</strong>en<br />

Port zu Spiegeln, muss der Switch so konfiguriert werden, dass er den Traffic <strong>von</strong> e<strong>in</strong>em zu<br />

überwachenden Port auf dem Port spiegelt, an dem das Netzanalysesystem angeschlossen<br />

ist.<br />

Aufzeichnung über e<strong>in</strong>en Splitter:<br />

Der Splitter wird wie e<strong>in</strong> Hub <strong>in</strong> <strong>die</strong> Verb<strong>in</strong>dung e<strong>in</strong>geschliffen und ist völlig transparent.<br />

Splitter gibt es für alle Me<strong>die</strong>n <strong>von</strong> 10BaseT bis Gigabit Ethernet.<br />

Roscher W.-v.-S.-Schule Mannheim

<strong>Netzwerkanalyse</strong> <strong>Seite</strong> 3 <strong>von</strong> 6<br />

Abb. 3: E<strong>in</strong>satz e<strong>in</strong>es Protokollanalysers<br />

Bei e<strong>in</strong>em Fullduplex-L<strong>in</strong>k fallen dann 2 mal 100 Mbit/s an. Dazu wird e<strong>in</strong><br />

Protokollanalyser mit 2 E<strong>in</strong>gängen benötigt. Im Normalfall tut es auch e<strong>in</strong> PC mit zwei<br />

Netzwerkkarten und e<strong>in</strong> nachträglicher Merge der Tracefiles mit mergecap <strong>von</strong> Ethereal<br />

(mergecap ist e<strong>in</strong> Programm, das e<strong>in</strong>e aus mehreren Dateien gespeicherte Erfassung <strong>in</strong><br />

e<strong>in</strong>e e<strong>in</strong>zige Datei ausgegeben kann).<br />

Es kann auch stattdessen e<strong>in</strong> Tab e<strong>in</strong>gesetzt werden. Taps stellen e<strong>in</strong>en "Test Access<br />

Port" für <strong>die</strong> Analyse <strong>von</strong> Hochgeschw<strong>in</strong>digkeitsnetzwerken im Halb- oder Vollduplex<br />

Modus zur Verfügung. Sie erlauben das Mitschneiden <strong>von</strong> Vollduplex-L<strong>in</strong>ks mit e<strong>in</strong>er<br />

e<strong>in</strong>zigen Netzwerkkarte.<br />

<strong>Netzwerkanalyse</strong> (illegal):<br />

Der Switch sendet nur Daten an den Zielcomputer und nicht an den Sniffer. ARPs werden<br />

am Switch per Broadcast übertragen, sodass alle Computer am Switch <strong>die</strong> Request und <strong>die</strong><br />

Antwort erkennen können. Es gibt verschiedene Methoden <strong>die</strong> ARP zu nutzen, um sich für<br />

e<strong>in</strong>en anderen Computer auszugeben. Das Verfälschen <strong>von</strong> MAC-Adressen wird MAC-<br />

Spoof<strong>in</strong>g genannt.<br />

Sniffer erkennen:<br />

Um den Promiscuous-Modus auf W<strong>in</strong>dows-Systemen zu erkennen können >Tools<br />

e<strong>in</strong>gesetzt werden. PromiscDetect erkennt Netzwerkkarten im Promiscuous-Modus, es ist<br />

runterzuladen unter http://www.ntsecurity.nu/toolbox/promiscdetect/.<br />

Aufgabe:<br />

Laden Sie sich das Programm aus dem Internet, <strong>in</strong>stallieren sie es unter C: und führen Sie<br />

es <strong>in</strong> der E<strong>in</strong>gabeaufforderung aus mit: C:\ promiscdetect<br />

Starten Sie nun ’Ethreal Network Analyser’ und führen Promiscdetect erneut aus. Das<br />

Programm erkennt nun den veränderten Modus der Netzwerkkarte.<br />

Manche Sniffer können allerd<strong>in</strong>gs ihre Spuren verwischen, <strong>in</strong>dem sie <strong>die</strong> Zeichenkette<br />

Promiscuous unterdrücken.<br />

Roscher W.-v.-S.-Schule Mannheim

<strong>Netzwerkanalyse</strong> <strong>Seite</strong> 4 <strong>von</strong> 6<br />

Weiterer Schutz:<br />

• E<strong>in</strong>satz e<strong>in</strong>es Honeypots. E<strong>in</strong> Honeypot ist e<strong>in</strong> Server, der konfiguriert ist, um <strong>die</strong><br />

Aktivität <strong>von</strong> Angreifern zu überwachen. Er enthält unechte Daten, e<strong>in</strong>en falschen<br />

Adm<strong>in</strong>istrator und falsche Benutzerkonten. E<strong>in</strong>e auf den Server laufende Software<br />

schlägt Alarm, wenn e<strong>in</strong>es der unechten Konten benutzt wird.<br />

• Verschlüsselung, z.B. VPN (Virtuel-Private-Network)<br />

• oder SSL / HTTPS Verschlüsselung; das Protokoll SSL (Secure Socket Layer) gilt als<br />

ziemlich sicher. Die Sicherheit basiert allerd<strong>in</strong>gs auf dem Verb<strong>in</strong>dungsaufbau mit<br />

e<strong>in</strong>er vertrauenswürdigen Gegenstelle.<br />

Filter:<br />

Das wichtigste Instrument zum Auswerten <strong>von</strong> Traces s<strong>in</strong>d Filter. Mit Filtern wird <strong>die</strong><br />

Anzeige auf <strong>die</strong> <strong>in</strong>teressanten Frames e<strong>in</strong>geschränkt. Um nur noch Traffic <strong>von</strong> und zu<br />

unserer eigenen IP-Adresse zu sehen, geben wir im E<strong>in</strong>gabefeld Filter <strong>von</strong> Ethereal<br />

folgenden Ausdruck e<strong>in</strong>:<br />

ip.addr == 192.168.1.2<br />

Als IP-Adresse setzen wir <strong>die</strong> IP-Adresse des Sniffers e<strong>in</strong> (wurde unter Capture /<br />

Interfaces angezeigt). Ethereal zeigt nun nur noch Frames an, <strong>die</strong> <strong>die</strong>se Filterbed<strong>in</strong>gung<br />

erfüllen. Mit der Schaltfläche Clear kann <strong>die</strong> Filterbed<strong>in</strong>gung gelöscht werden.<br />

Filter erweitern<br />

Im nächsten Schritt werden wir <strong>die</strong> Anzeige weiter e<strong>in</strong>schränken. Es <strong>in</strong>teressiert nur der<br />

Traffic des P<strong>in</strong>g-Kommandos. P<strong>in</strong>g nutzt e<strong>in</strong>e Protokoll namens ICMP. Die Filterbed<strong>in</strong>gung<br />

wird entsprechend erweitert:<br />

ip.addr == 192.168.1.2 && icmp<br />

Mit dem Operator && werden <strong>die</strong> e<strong>in</strong>zelnen Filterbed<strong>in</strong>gungen UND-verknüpft. ICMP<br />

schränkt <strong>die</strong> Anzeige auf das Protokoll ICMP e<strong>in</strong>.<br />

Aufgabe:<br />

Wenden Sie den obigen Filter an; rufen Sie über den P<strong>in</strong>g-Befehl www.google.de auf. In<br />

der Anzeige sollten jetzt nur noch ICMP-Pakete unserer eigenen IP-Adresse zu sehen se<strong>in</strong>.<br />

Roscher W.-v.-S.-Schule Mannheim

<strong>Netzwerkanalyse</strong> <strong>Seite</strong> 5 <strong>von</strong> 6<br />

Zusammenfassung: Die Spalte No. zeigt <strong>die</strong> Nummer des Frames an. Durch den aktiven<br />

Filter müssen <strong>die</strong> Nummern jetzt nicht fortlaufend se<strong>in</strong>. Die Spalte Source zeigt den<br />

Absender e<strong>in</strong>es Frames an. In der Spalte Dest<strong>in</strong>ation steht der Empfänger des Frames. Die<br />

Spalte Protocol gibt das Protokoll <strong>in</strong> <strong>die</strong>sem Frame an. Die Spalte Info enthält zusätzliche<br />

Angaben zum Frame.<br />

Alle ICMP Echo Request sollten <strong>von</strong> der eigenen IP-Adresse zu e<strong>in</strong>er IP-Adresse <strong>von</strong><br />

Google laufen. Die ICMP Echo Replies sollten als Source <strong>die</strong> Google-IP enthalten.<br />

Paketdetails<br />

Im mittleren Teil des Bildschirm werden <strong>die</strong> Details zum ausgewählten Frame angezeigt.<br />

Wir wählen zuerst e<strong>in</strong> ICMP Echo Request <strong>in</strong> der Paketliste mit der Maus aus. In den<br />

Paketdetails werden <strong>die</strong> Layer (Schichten) des Datenframes angezeigt. Durch Anklicken<br />

des Plus-Symbols kann der gewählte Layer erweitert werden. Sehen wir uns <strong>die</strong> Layer im<br />

e<strong>in</strong>zelnen an.<br />

Ganz oben <strong>in</strong> den Paketdetails f<strong>in</strong>den wir Informationen <strong>von</strong> Ethereal zum betreffenden<br />

Frame: Größe des Frames, aufgezeichnete Größe, Zeit und Zeitdifferenz zum<br />

vorgehenden Frame.<br />

Die nächste Zeile liefert Informationen zum OSI-Layer 2 (Ethernet). Dort sehen wie <strong>die</strong><br />

MAC-Adressen <strong>von</strong> Absender und Empfänger. Die MAC-Adresse des Empfängers wird im<br />

Normalfall <strong>die</strong> MAC-Adresse des Default Routers se<strong>in</strong>.<br />

Weiter geht es mit dem Layer 3: Internet Protocol (IP). Dort f<strong>in</strong>den wir Angaben wie IP-<br />

Flags, <strong>die</strong> Time to live (TTL), das Protokoll und Absender- und Empfänger-IP-Adressen.<br />

Operatoren<br />

In Capture Filtern erlaubt Wireshark <strong>die</strong> Nutzung e<strong>in</strong>iger Operatoren.<br />

Operator<br />

Beschreibung<br />

! oder not Negation<br />

&& oder and logische UND-Verknüpfung<br />

|| oder or logische ODER-Verknüpfung<br />

&<br />

bitweise UND-Verknüpfung<br />

Roscher W.-v.-S.-Schule Mannheim

<strong>Netzwerkanalyse</strong> <strong>Seite</strong> 6 <strong>von</strong> 6<br />

Beispiele für Capture-Filter<br />

Filter<br />

host 192.168.178.1<br />

src host<br />

192.168.178.1<br />

dst host<br />

192.168.178.1<br />

port 22<br />

src port 22<br />

host 192.168.0.1 &&<br />

port 53<br />

Resultat<br />

Liefert alle Pakete <strong>von</strong> und zum Host mit der IP-Adresse<br />

192.168.178.1.<br />

Filter auf Pakete <strong>die</strong> <strong>von</strong> der IP-Adresse 192.168.178.1 kommen.<br />

Nur Pakete <strong>die</strong> an <strong>die</strong> IP 192.168.178.1 gerichtet s<strong>in</strong>d, werden<br />

durchgelassen.<br />

Filtert auf alle SSH-Pakete.<br />

Nur Pakete mit dem Absender-Port 22 werden aufgezeichnet.<br />

Hier werden zwei Ausdrücke UND-verknüpft. Der Filter spricht auf<br />

DNS-Traffic der IP-Adresse 192.168.0.1 an.<br />

Zugriff auf Inhalte ab e<strong>in</strong>em Offset<br />

Neben den vordef<strong>in</strong>ierten Filterausdrücken erlaubt Wireshark den Zugriff auf alle Inhalte<br />

e<strong>in</strong>es Frames. Dazu können Bytes ab e<strong>in</strong>em Offset maskiert und verglichen werden. Die<br />

Syntax für <strong>die</strong>sen Zugriff lautet:<br />

protokoll[Offset <strong>in</strong> Bytes vom Beg<strong>in</strong>n des Headers:Anzahl der Bytes]<br />

Es können 1, 2 oder 4 Bytes verglichen werden. Wird ke<strong>in</strong>e Anzahl angegeben, wird nur 1<br />

Byte verglichen. Der Vergleichswert kann dezimal oder hexadezimal (0x) angegeben<br />

werden. Hier e<strong>in</strong>ige Beispiele.<br />

ip[8] = 1<br />

tcp[0:2] = 22<br />

tcp[13] = 2<br />

tcp[13] & 0x02 =<br />

2<br />

Filter auf das 8 Bytes des IP-Headers (TTL)<br />

Filter auf <strong>die</strong> ersten beiden Bytes des TCP-Headers (Port-Nummer)<br />

Filter auf Byte 13 des TCP-Headers (Flags). Segemente <strong>die</strong> nur das<br />

SYN-Flag gesetzt haben passieren <strong>die</strong>sen Filter.<br />

Hier wird das Byte 13 zuerst mit 0x02 maskiert. Dadurch passieren alle<br />

TCP-Segemente mit gesetztem SYN-Flag den Filter. Die anderen Flags<br />

s<strong>in</strong>d ausgeblendet.<br />

Roscher W.-v.-S.-Schule Mannheim