Umsetzung der Security Anforderungen - Belsoft AG

Umsetzung der Security Anforderungen - Belsoft AG

Umsetzung der Security Anforderungen - Belsoft AG

- Keine Tags gefunden...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

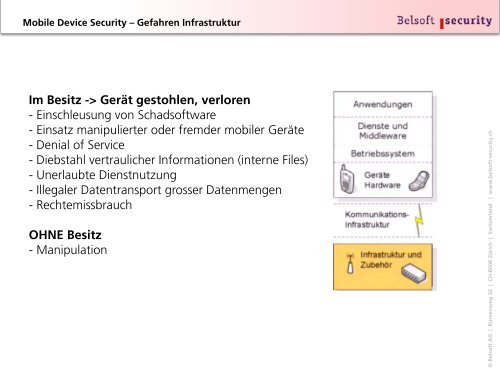

Mobile Device <strong>Security</strong> – Gefahren InfrastrukturIm Besitz -> Gerät gestohlen, verloren- Einschleusung von Schadsoftware- Einsatz manipulierter o<strong>der</strong> frem<strong>der</strong> mobiler Geräte- Denial of Service- Diebstahl vertraulicher Informationen (interne Files)- Unerlaubte Dienstnutzung- Illegaler Datentransport grosser Datenmengen- RechtemissbrauchOHNE Besitz- Manipulation© <strong>Belsoft</strong> <strong>AG</strong> | Russenweg 26 | CH-8008 Zürich | Switzerland | www.belsoft-security.ch