Umsetzung der Security Anforderungen - Belsoft AG

Umsetzung der Security Anforderungen - Belsoft AG

Umsetzung der Security Anforderungen - Belsoft AG

- Keine Tags gefunden...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

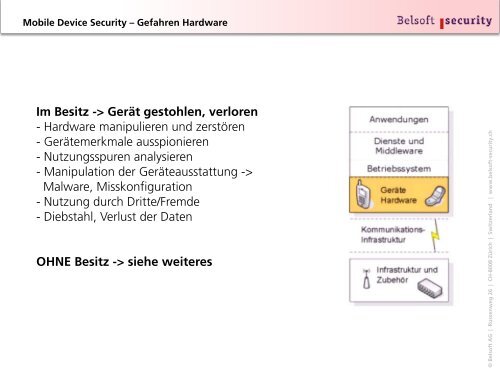

Mobile Device <strong>Security</strong> – Gefahren HardwareIm Besitz -> Gerät gestohlen, verloren- Hardware manipulieren und zerstören- Gerätemerkmale ausspionieren- Nutzungsspuren analysieren- Manipulation <strong>der</strong> Geräteausstattung ->Malware, Misskonfiguration- Nutzung durch Dritte/Fremde- Diebstahl, Verlust <strong>der</strong> DatenOHNE Besitz -> siehe weiteres© <strong>Belsoft</strong> <strong>AG</strong> | Russenweg 26 | CH-8008 Zürich | Switzerland | www.belsoft-security.ch