Rahmenhandbuch Datenschutz & IT-Sicherheit - Br-arbeitskreis ...

Rahmenhandbuch Datenschutz & IT-Sicherheit - Br-arbeitskreis ...

Rahmenhandbuch Datenschutz & IT-Sicherheit - Br-arbeitskreis ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

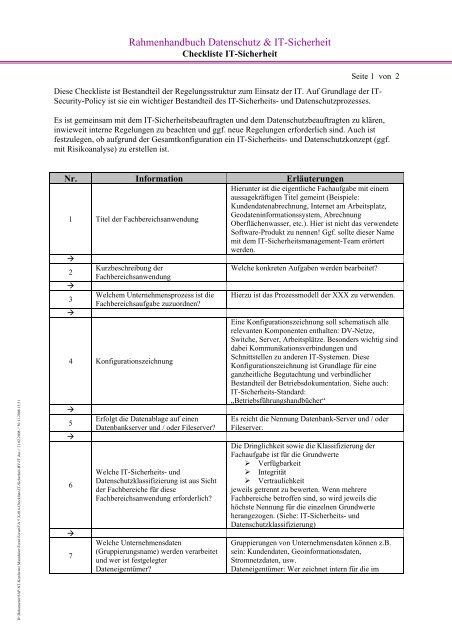

<strong>Rahmenhandbuch</strong> <strong>Datenschutz</strong> & <strong>IT</strong>-<strong>Sicherheit</strong>Checkliste <strong>IT</strong>-<strong>Sicherheit</strong>Seite 1 von 2Diese Checkliste ist Bestandteil der Regelungsstruktur zum Einsatz der <strong>IT</strong>. Auf Grundlage der <strong>IT</strong>-Security-Policy ist sie ein wichtiger Bestandteil des <strong>IT</strong>-<strong>Sicherheit</strong>s- und <strong>Datenschutz</strong>prozesses.Es ist gemeinsam mit dem <strong>IT</strong>-<strong>Sicherheit</strong>sbeauftragten und dem <strong>Datenschutz</strong>beauftragten zu klären,inwieweit interne Regelungen zu beachten und ggf. neue Regelungen erforderlich sind. Auch istfestzulegen, ob aufgrund der Gesamtkonfiguration ein <strong>IT</strong>-<strong>Sicherheit</strong>s- und <strong>Datenschutz</strong>konzept (ggf.mit Risikoanalyse) zu erstellen ist.D:\Dokumente\SAP-NT-Konferenz Mannheim\Foren\Forum3\A 5 X-014-Checkliste-<strong>IT</strong>-<strong>Sicherheit</strong>-BV-<strong>IT</strong>.doc // 21.02.2008 // 30.11.2008 13:31Nr. Information Erläuterungen1 Titel der FachbereichsanwendungHierunter ist die eigentliche Fachaufgabe mit einemaussagekräftigen Titel gemeint (Beispiele:Kundendatenabrechnung, Internet am Arbeitsplatz,Geodateninformationssystem, AbrechnungOberflächenwasser, etc.). Hier ist nicht das verwendeteSoftware-Produkt zu nennen! Ggf. sollte dieser Namemit dem <strong>IT</strong>-<strong>Sicherheit</strong>smanagement-Team erörtertwerden.2Kurzbeschreibung derWelche konkreten Aufgaben werden bearbeitet?Fachbereichsanwendung3Welchem Unternehmensprozess ist die Hierzu ist das Prozessmodell der XXX zu verwenden.Fachbereichsaufgabe zuzuordnen?4 KonfigurationszeichnungEine Konfigurationszeichnung soll schematisch allerelevanten Komponenten enthalten: DV-Netze,Switche, Server, Arbeitsplätze. Besonders wichtig sinddabei Kommunikationsverbindungen undSchnittstellen zu anderen <strong>IT</strong>-Systemen. DieseKonfigurationszeichnung ist Grundlage für eineganzheitliche Begutachtung und verbindlicherBestandteil der Betriebsdokumentation. Siehe auch:<strong>IT</strong>-<strong>Sicherheit</strong>s-Standard:„Betriebsführungshandbücher“5Erfolgt die Datenablage auf einen Es reicht die Nennung Datenbank-Server und / oderDatenbankserver und / oder Fileserver? Fileserver.67Welche <strong>IT</strong>-<strong>Sicherheit</strong>s- und<strong>Datenschutz</strong>klassifizierung ist aus Sichtder Fachbereiche für dieseFachbereichsanwendung erforderlich?Welche Unternehmensdaten(Gruppierungsname) werden verarbeitetund wer ist festgelegterDateneigentümer?Die Dringlichkeit sowie die Klassifizierung derFachaufgabe ist für die Grundwerte‣ Verfügbarkeit‣ Integrität‣ Vertraulichkeitjeweils getrennt zu bewerten. Wenn mehrereFachbereiche betroffen sind, so wird jeweils diehöchste Nennung für die einzelnen Grundwerteherangezogen. (Siehe: <strong>IT</strong>-<strong>Sicherheit</strong>s- und<strong>Datenschutz</strong>klassifizierung)Gruppierungen von Unternehmensdaten können z.B.sein: Kundendaten, Geoinformationsdaten,Stromnetzdaten, usw.Dateneigentümer: Wer zeichnet intern für die im

<strong>Rahmenhandbuch</strong> <strong>Datenschutz</strong> & <strong>IT</strong>-<strong>Sicherheit</strong>Checkliste <strong>IT</strong>-<strong>Sicherheit</strong>Seite 2 von 2D:\Dokumente\SAP-NT-Konferenz Mannheim\Foren\Forum3\A 5 X-014-Checkliste-<strong>IT</strong>-<strong>Sicherheit</strong>-BV-<strong>IT</strong>.doc // 21.02.2008 // 30.11.2008 13:31891011Zurück zur HilfeWer ist <strong>IT</strong>-Treuhänder der betriebenen<strong>IT</strong>-Systeme?TelemediendiensteWerden über die <strong>IT</strong>-Systeme logischeKommunikationsverbindungen über dasInternet aufgebaut(eingehend/ausgehend)?Werden physischeKommunikationsverbindungen(Analog/Digital) über einzelne PC-Arbeitsplätze oder Server für spezielleAufgabenstellungen (Fernwartung, etc.)erforderlich?Werden Beschäftigte oder Dritte (überKommunikationsverbindungen (Internet,Festnetzeinwahl, funkbasiert -) vonExtern mit dieser Anwendung produktivarbeiten?Verfahren betroffenen Unternehmensdatenverantwortlich? Siehe: Rollenbeschreibung„Dateneigentümer“ in der Informations-Börse <strong>IT</strong>-<strong>Sicherheit</strong> & <strong>Datenschutz</strong>Treuhänder: Welcher <strong>IT</strong>-Betreiber betreibt die hierrelevanten <strong>IT</strong>-Systeme. Siehe auch:Rollenbeschreibung „<strong>IT</strong>-Treuhänder“ in derInformations-Börse <strong>IT</strong>-<strong>Sicherheit</strong> & <strong>Datenschutz</strong>.Wenn ja, welche Protokolle / Ports sind erforderlich.Sind Sicherungsmaßnahmen vorgesehen? Dielogischen Kommunikationsverbindungen sind in dieKonfigurationszeichnung aufzunehmen. Die Angabendienen u. a. für die Konfiguration des zentralenInternetzugangs.Wenn ja, dann bitte konzeptionell darstellen. DasKonzept muss die konkreten technischen Merkmaleenthalten (Einwahl-Telefonnummer, Einwahl-Partner,Ansprechpartner, vorgesehene technischeKomponenten, Sicherungsmaßnahmen, etc.) Diephysischen Kommunikationsverbindungen sindschematisch in die Konfigurationszeichnung (siehe Nr.4) aufzunehmen. Für eine Fernwartung mit einemAnbieter ist eine Vertraulichkeitserklärung und eineNebenabrede zum Wartungsvertrag zu vereinbaren.Ein Muster finden Sie in der Informations-Börse "<strong>IT</strong>-<strong>Sicherheit</strong> & <strong>Datenschutz</strong>".!!! Die Konfigurationszeichnung !!!„Telekommunikations- und Online-Dienste“ istanzupassen. Diese wird durch den <strong>IT</strong>-<strong>Sicherheit</strong>sbeauftragten vorgehalten.Wenn ja, dann bitte die konkrete Zugangsart (Untern.-Standard) beschreiben (Z.B. VPN-Internet, Einwahlper Analog/Digital). Die Darstellung muss die für denRemote-Zugriff verwendeten Komponenten (PC,Netzwerk, Einwahl-Telefon-Nr., etc.) und ggf.erforderliche <strong>Sicherheit</strong>smechanismen enthalten. DieseKommunikationsverbindungen sind in dieKonfigurationszeichnung aufzunehmen.