Verteidigung gegen SQL-Injection-Angriffe - ETH Zürich

Verteidigung gegen SQL-Injection-Angriffe - ETH Zürich

Verteidigung gegen SQL-Injection-Angriffe - ETH Zürich

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

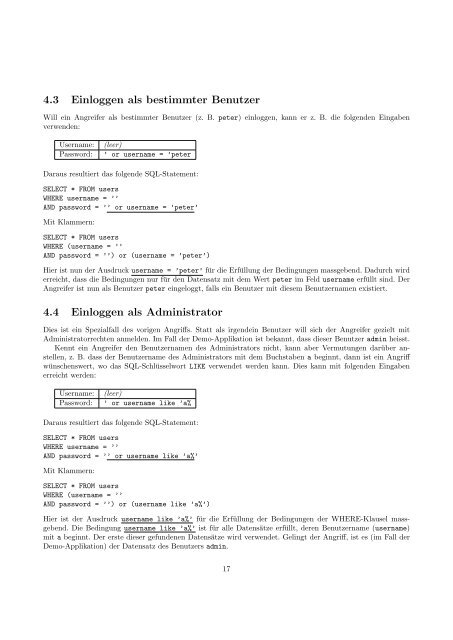

4.3 Einloggen als bestimmter BenutzerWill ein Angreifer als bestimmter Benutzer (z. B. peter) einloggen, kann er z. B. die folgenden Eingabenverwenden:Username:Password:(leer)’ or username = ’peterDaraus resultiert das folgende <strong>SQL</strong>-Statement:SELECT * FROM usersWHERE username = ’’AND password = ’’ or username = ’peter’Mit Klammern:SELECT * FROM usersWHERE (username = ’’AND password = ’’) or (username = ’peter’)Hier ist nun der Ausdruck username = ’peter’ für die Erfüllung der Bedingungen massgebend. Dadurch wirderreicht, dass die Bedingungen nur für den Datensatz mit dem Wert peter im Feld username erfüllt sind. DerAngreifer ist nun als Benutzer peter eingeloggt, falls ein Benutzer mit diesem Benutzernamen existiert.4.4 Einloggen als AdministratorDies ist ein Spezialfall des vorigen Angriffs. Statt als irgendein Benutzer will sich der Angreifer gezielt mitAdministratorrechten anmelden. Im Fall der Demo-Applikation ist bekannt, dass dieser Benutzer admin heisst.Kennt ein Angreifer den Benutzernamen des Administrators nicht, kann aber Vermutungen darüber anstellen,z. B. dass der Benutzername des Administrators mit dem Buchstaben a beginnt, dann ist ein Angriffwünschenswert, wo das <strong>SQL</strong>-Schlüsselwort LIKE verwendet werden kann. Dies kann mit folgenden Eingabenerreicht werden:Username:Password:(leer)’ or username like ’a%Daraus resultiert das folgende <strong>SQL</strong>-Statement:SELECT * FROM usersWHERE username = ’’AND password = ’’ or username like ’a%’Mit Klammern:SELECT * FROM usersWHERE (username = ’’AND password = ’’) or (username like ’a%’)Hier ist der Ausdruck username like ’a%’ für die Erfüllung der Bedingungen der WHERE-Klausel massgebend.Die Bedingung username like ’a%’ ist für alle Datensätze erfüllt, deren Benutzername (username)mit a beginnt. Der erste dieser gefundenen Datensätze wird verwendet. Gelingt der Angriff, ist es (im Fall derDemo-Applikation) der Datensatz des Benutzers admin.17