Verteidigung gegen SQL-Injection-Angriffe - ETH Zürich

Verteidigung gegen SQL-Injection-Angriffe - ETH Zürich

Verteidigung gegen SQL-Injection-Angriffe - ETH Zürich

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

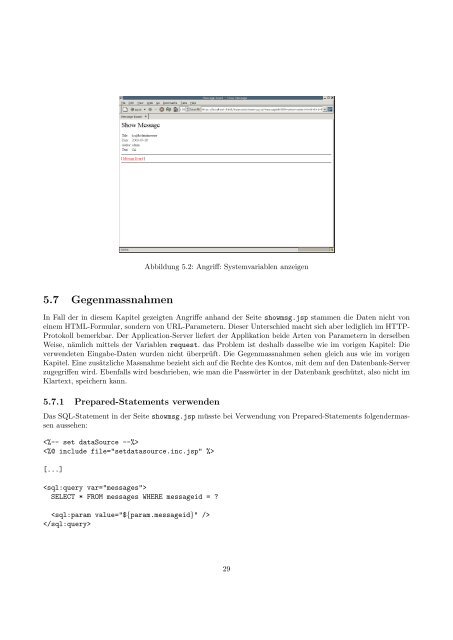

Abbildung 5.2: Angriff: Systemvariablen anzeigen5.7 GegenmassnahmenIn Fall der in diesem Kapitel gezeigten <strong>Angriffe</strong> anhand der Seite showmsg.jsp stammen die Daten nicht voneinem HTML-Formular, sondern von URL-Parametern. Dieser Unterschied macht sich aber lediglich im HTTP-Protokoll bemerkbar. Der Application-Server liefert der Applikation beide Arten von Parametern in derselbenWeise, nämlich mittels der Variablen request. das Problem ist deshalb dasselbe wie im vorigen Kapitel: Dieverwendeten Eingabe-Daten wurden nicht überprüft. Die Gegenmassnahmen sehen gleich aus wie im vorigenKapitel. Eine zusätzliche Massnahme bezieht sich auf die Rechte des Kontos, mit dem auf den Datenbank-Serverzugegriffen wird. Ebenfalls wird beschrieben, wie man die Passwörter in der Datenbank geschützt, also nicht imKlartext, speichern kann.5.7.1 Prepared-Statements verwendenDas <strong>SQL</strong>-Statement in der Seite showmsg.jsp müsste bei Verwendung von Prepared-Statements folgendermassenaussehen:[...]SELECT * FROM messages WHERE messageid = ?29