Kryptographie - Prof. Dr. Heinz-Michael Winkels

Kryptographie - Prof. Dr. Heinz-Michael Winkels

Kryptographie - Prof. Dr. Heinz-Michael Winkels

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

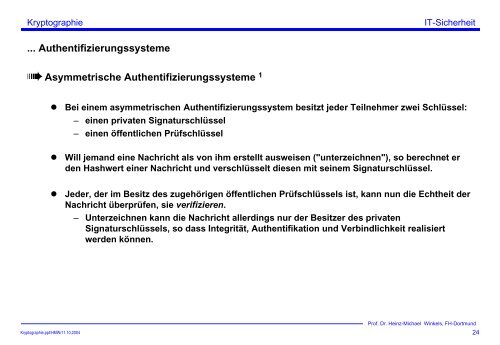

<strong>Kryptographie</strong>IT-Sicherheit... Authentifizierungssysteme Asymmetrische Authentifizierungssysteme 1• Bei einem asymmetrischen Authentifizierungssystem besitzt jeder Teilnehmer zwei Schlüssel:– einen privaten Signaturschlüssel– einen öffentlichen Prüfschlüssel• Will jemand eine Nachricht als von ihm erstellt ausweisen ("unterzeichnen"), so berechnet erden Hashwert einer Nachricht und verschlüsselt diesen mit seinem Signaturschlüssel.• Jeder, der im Besitz des zugehörigen öffentlichen Prüfschlüssels ist, kann nun die Echtheit derNachricht überprüfen, sie verifizieren.– Unterzeichnen kann die Nachricht allerdings nur der Besitzer des privatenSignaturschlüssels, so dass Integrität, Authentifikation und Verbindlichkeit realisiertwerden können.<strong>Kryptographie</strong>.ppt/HMW/11.10.2004<strong>Prof</strong>. <strong>Dr</strong>. <strong>Heinz</strong>-<strong>Michael</strong> <strong>Winkels</strong>, FH-Dortmund24