1 Schwerpunktthemen 2 Editorial und Kolumnen 3 Aus den ... - DuD

1 Schwerpunktthemen 2 Editorial und Kolumnen 3 Aus den ... - DuD

1 Schwerpunktthemen 2 Editorial und Kolumnen 3 Aus den ... - DuD

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

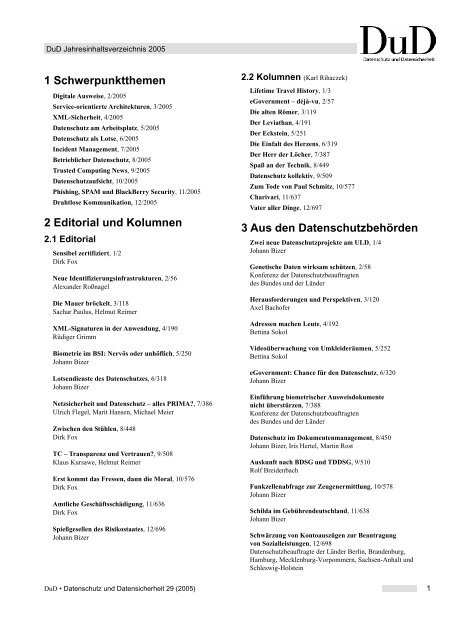

<strong>DuD</strong> Jahresinhaltsverzeichnis 2005<br />

1 <strong>Schwerpunktthemen</strong><br />

Digitale <strong>Aus</strong>weise, 2/2005<br />

Service-orientierte Architekturen, 3/2005<br />

XML-Sicherheit, 4/2005<br />

Datenschutz am Arbeitsplatz, 5/2005<br />

Datenschutz als Lotse, 6/2005<br />

Inci<strong>den</strong>t Management, 7/2005<br />

Betrieblicher Datenschutz, 8/2005<br />

Trusted Computing News, 9/2005<br />

Datenschutzaufsicht, 10/2005<br />

Phishing, SPAM <strong>und</strong> BlackBerry Security, 11/2005<br />

Drahtlose Kommunikation, 12/2005<br />

2 <strong>Editorial</strong> <strong>und</strong> <strong>Kolumnen</strong><br />

2.1 <strong>Editorial</strong><br />

Sensibel zertifiziert, 1/2<br />

Dirk Fox<br />

Neue I<strong>den</strong>tifizierungsinfrastrukturen, 2/56<br />

Alexander Roßnagel<br />

Die Mauer bröckelt, 3/118<br />

Sachar Paulus, Helmut Reimer<br />

XML-Signaturen in der Anwendung, 4/190<br />

Rüdiger Grimm<br />

Biometrie im BSI: Nervös oder unhöflich, 5/250<br />

Johann Bizer<br />

Lotsendienste des Datenschutzes, 6/318<br />

Johann Bizer<br />

Netzsicherheit <strong>und</strong> Datenschutz – alles PRIMA?, 7/386<br />

Ulrich Flegel, Marit Hansen, Michael Meier<br />

Zwischen <strong>den</strong> Stühlen, 8/448<br />

Dirk Fox<br />

TC – Transparenz <strong>und</strong> Vertrauen?, 9/508<br />

Klaus Kursawe, Helmut Reimer<br />

Erst kommt das Fressen, dann die Moral, 10/576<br />

Dirk Fox<br />

Amtliche Geschäftsschädigung, 11/636<br />

Dirk Fox<br />

Spießgesellen des Risikostaates, 12/696<br />

Johann Bizer<br />

2.2 <strong>Kolumnen</strong> (Karl Rihaczek)<br />

Lifetime Travel History, 1/3<br />

eGovernment – déjà-vu, 2/57<br />

Die alten Römer, 3/119<br />

Der Leviathan, 4/191<br />

Der Eckstein, 5/251<br />

Die Einfalt des Herzens, 6/319<br />

Der Herr der Löcher, 7/387<br />

Spaß an der Technik, 8/449<br />

Datenschutz kollektiv, 9/509<br />

Zum Tode von Paul Schmitz, 10/577<br />

Charivari, 11/637<br />

Vater aller Dinge, 12/697<br />

3 <strong>Aus</strong> <strong>den</strong> Datenschutzbehör<strong>den</strong><br />

Zwei neue Datenschutzprojekte am ULD, 1/4<br />

Johann Bizer<br />

Genetische Daten wirksam schützen, 2/58<br />

Konferenz der Datenschutzbeauftragten<br />

des B<strong>und</strong>es <strong>und</strong> der Länder<br />

Herausforderungen <strong>und</strong> Perspektiven, 3/120<br />

Axel Bachofer<br />

Adressen machen Leute, 4/192<br />

Bettina Sokol<br />

Videoüberwachung von Umkleideräumen, 5/252<br />

Bettina Sokol<br />

eGovernment: Chance für <strong>den</strong> Datenschutz, 6/320<br />

Johann Bizer<br />

Einführung biometrischer <strong>Aus</strong>weisdokumente<br />

nicht überstürzen, 7/388<br />

Konferenz der Datenschutzbeauftragten<br />

des B<strong>und</strong>es <strong>und</strong> der Länder<br />

Datenschutz im Dokumentenmanagement, 8/450<br />

Johann Bizer, Iris Hertel, Martin Rost<br />

<strong>Aus</strong>kunft nach BDSG <strong>und</strong> TDDSG, 9/510<br />

Rolf Brei<strong>den</strong>bach<br />

Funkzellenabfrage zur Zeugenermittlung, 10/578<br />

Johann Bizer<br />

Schilda im Gebührendeutschland, 11/638<br />

Johann Bizer<br />

Schwärzung von Kontoauszügen zur Beantragung<br />

von Sozialleistungen, 12/698<br />

Datenschutzbeauftragte der Länder Berlin, Bran<strong>den</strong>burg,<br />

Hamburg, Mecklenburg-Vorpommern, Sachsen-Anhalt <strong>und</strong><br />

Schleswig-Holstein<br />

<strong>DuD</strong> • Datenschutz <strong>und</strong> Datensicherheit 29 (2005) 1

<strong>DuD</strong> Jahresinhaltsverzeichnis 2005<br />

4 Schwerpunktaufsätze, Aufsätze<br />

<strong>und</strong> <strong>DuD</strong> Forum<br />

Ackermann, Frank / Ivanov, Ivo<br />

Zwischen „OPT-IN“, „OPT-OUT“ <strong>und</strong> „NO-OPT“, 11/643<br />

AK-Technik der Konferenz der Datenschutzbeauftragten,<br />

Orientierungshilfe Datenschutz in drahtlosen Netzen, 12/700<br />

Alkassar, Ammar / Krimmer, Robert / Volkamer, Melanie<br />

Online-Wahlen für Gremien, 8/480<br />

Apitzsch, Jörg / Horstmann, Marc / Schmidt, Andreas<br />

Die Virtuelle Poststelle des B<strong>und</strong>es – XML im praktischen<br />

Einsatz, 4/197<br />

Benke, Helge-Werner<br />

siehe: Kafitz, Willi<br />

Berufsverband der Datenschutzbeauftragten Deutschlands,<br />

Benachteiligungsverbot zugunsten des Beauftragten für <strong>den</strong><br />

Datenschutz, 5/272<br />

Bickenbach, Hajo<br />

siehe: Fiedler, Arno<br />

Bier, Sascha<br />

Kampf gegen die Cyberkriminalität, 8/473<br />

Biltzinger, Peter<br />

Biometrie <strong>und</strong> Datenschutz, 12/726<br />

Bitz, Gunter<br />

Informationsschutz im Unternehmen, 9/531<br />

Bizer, Johann / Hertel, Iris / Rost, Martin<br />

Datenschutzanforderungen an Dokumentenmanagement-<br />

Systeme (DMS), 12/721<br />

Bizer, Johann<br />

Datenschutzrechtliche Informationspflichten, 8/451<br />

Bock, Kirsten<br />

Gläubiger sucht Schuldner: elektronisch <strong>und</strong><br />

datenschutzkonform, 6/360<br />

Brandl, Hans<br />

Trusted Computing – Aktuelle Anwendungen, 9/537<br />

Bräuer, Viola<br />

Anmerkungen zu „I<strong>den</strong>titätsdiebstahl” von Karl Rihaczek,<br />

<strong>DuD</strong> 11/2004, 1/24<br />

Büllingen, Franz<br />

Vorratsspeicherung von Telekommunika-tionsdaten im<br />

internationalen Vergleich, 6/349<br />

Dahm, Percy<br />

siehe: Nitschke, Torsten<br />

Dietrich, Christian J / Pohlmann, Norbert<br />

IP-Blacklisting zur Spam-Abwehr, 9/548<br />

Dietze, Lars / Gießmann, Ernst-Günter / Lo Iacono, Luigi<br />

Gültigkeitsmodelle – revisited, 4/206<br />

Dietze, Lars<br />

siehe: Lo Iacono, Luigi<br />

Dix, Alexander<br />

Beteiligung der GEZ am Adresshandel?, 2/89<br />

Dix, Alexander<br />

Privacy Respecting Inci<strong>den</strong>t Management, 7/389<br />

Drescher, Thomas<br />

Replik: R<strong>und</strong>funkteilnehmer via Adresshandel, 1/25<br />

Fabian, Benjamin<br />

Honeypots <strong>und</strong> Honeynets, 7/423<br />

Fiedler, Arno / Bickenbach, Hajo<br />

ISIS-MTT: Investition in die Zukunft, 3/149<br />

Fischer, Thomas<br />

Geheimnisverrat durch Bestellung eines externen<br />

betrieblichen Datenschutzbeauftragten?, 8/458<br />

Flegel, Ulrich<br />

Mit Affen-Spielzeug etwas über Haustiere lernen, 7/410<br />

Forgó, Nikolaus / Krügel, Tina<br />

Die Subjektivierung der Zweckbindung, 12/732<br />

Fox, Dirk<br />

BlackBerry Security, 11/647<br />

Fox, Dirk<br />

IDS – Vision <strong>und</strong> Wirklichkeit, 7/422<br />

Frießem, Paul<br />

siehe: Welsch, Günther<br />

Fritsch, Lothar / Rossnagel, Heiko / Schwenke, Matthias /<br />

Stadler, Tobias<br />

Die Pflicht zum Angebot anonym nutzbarer Dienste, 10/592<br />

Gajek, Sebastian / Schwenk, Jörg / Wegener, Christoph<br />

I<strong>den</strong>titätsmissbrauch im Onlinebanking, 11/639<br />

Gawlas, Florian / Meister, Gisela<br />

Interaktionen TPM <strong>und</strong> Smart Card, 9/517<br />

Gellert, Olaf<br />

Elektronischer Brückenschlag, 10/597<br />

2 <strong>DuD</strong> Datenschutz <strong>und</strong> Datensicherheit 29 (2005)

<strong>DuD</strong> Jahresinhaltsverzeichnis 2005<br />

Gerling, Rainer W.<br />

IT-Sicherheit <strong>und</strong> Datenschutz, 6/338<br />

Giessmann, Ernst G.<br />

X.509-konforme Gültigkeitsprüfungen von<br />

XML-Signaturen, 4/201<br />

Gießmann, Ernst-Günter<br />

siehe: Dietze, Lars<br />

Gitter, Rotraud / Strasser, Moritz<br />

<strong>Aus</strong>weise als Träger für Signaturverfahren, 2/74<br />

Goppel, Thomas<br />

Die Würde des Menschen hat einen Anspruch auf<br />

„Privatheit“, 6/321<br />

Grimm, Rüdiger<br />

siehe: Nützel, Jürgen<br />

Gruhl, Jens<br />

„Private Investigation“ im Bereich der IuK-Kriminalität,<br />

7/399<br />

Hansen, Markus<br />

Privacy Dilemma of Trusted Computing, 9/542<br />

Hartmann, Michael<br />

Trusted Network Connect, 9/544<br />

Hartmann, Michael<br />

Trusted Web Services, 3/160<br />

Hermerschmidt, Sven<br />

Vorratsdatenspeicherung durch die Hintertür? – Zur<br />

„eBay-Klausel“ im E-TMG, 8/478<br />

Hertel, Iris<br />

siehe: Bizer, Johann<br />

Holtz, Karl-Heinz<br />

Erfahrungen mit der Zertifizierung nach BS 7799, 1/10<br />

Hornung, Gerrit<br />

„Digitale“ <strong>Aus</strong>weise im <strong>Aus</strong>land, 2/62<br />

Hornung, Gerrit<br />

siehe: Rossnagel, Alexander<br />

Horstmann, Marc<br />

siehe: Apitzsch, Jörg<br />

Humanistische Union e.V.,<br />

Niedersachsen: <strong>Aus</strong>laufmodell schwächt <strong>den</strong><br />

Gr<strong>und</strong>rechtsschutz, 10/601<br />

Iraschko-Luscher, Stephanie<br />

Der „gläserne“ Schuldner, 8/467<br />

Ivanov, Ivo<br />

siehe: Ackermann, Frank<br />

Kafitz, Willi / Steiert, Peter<br />

Über <strong>den</strong> Tellerrand, 3/135<br />

Kafitz, Willi / Benke, Helge-Werner<br />

Verschlüsselung <strong>und</strong> Signatur im Strommarkt, 3/121<br />

Kaufmann, Noogie C.<br />

Mitarbeiterdaten auf der Homepage, 5/262<br />

Köcher, Jan K.<br />

Strafbarkeit der <strong>Aus</strong>filterung von E-Mails, 3/163<br />

Köpsell, Stefan / Miosga, Tobias<br />

Strafverfolgung trotz Anonymität, 7/403<br />

Krimmer, Robert<br />

siehe: Alkassar, Ammar<br />

Krügel, Tina<br />

siehe: Forgó, Nikolaus<br />

Kunz, Thomas / Schmidt, Andreas U. / Viebeg, Ursula<br />

Konzepte für rechtssichere Transformationen signierter<br />

Dokumente, 5/279<br />

Leuschner, Jana<br />

Vernichtung von Unterlagen „unter Aufsicht der<br />

Staatsanwaltschaft“, 7/415<br />

Leutheusser-Schnarrenberger, Sabine<br />

Verfassungsrechtliche Schranken des Großen<br />

Lauschangriffs, 6/323<br />

Lo Iacono, Luigi / Dietze, Lars<br />

Gültigkeit von Zertifikaten <strong>und</strong> Signaturen, 1/14<br />

Lo Iacono, Luigi<br />

siehe: Dietze, Lars<br />

Lucks, Stefan<br />

siehe: Weis, Rüdiger<br />

Meints, Martin<br />

Effektives Datenschutzmanagement unter Nutzung von<br />

IT-Betriebsprozessen, 10/588<br />

Meints, Martin<br />

siehe: Rost, Martin<br />

Meister, Gisela<br />

siehe: Gawlas, Florian<br />

Merten, Maximilian<br />

GEZ: Attacke statt Kooperation?, 4/223<br />

<strong>DuD</strong> Datenschutz <strong>und</strong> Datensicherheit 29 (2005) 3

<strong>DuD</strong> Jahresinhaltsverzeichnis 2005<br />

Miosga, Tobias<br />

siehe: Köpsell, Stefan<br />

Münch, Isabel<br />

Neue Entwicklungen beim IT-Gr<strong>und</strong>schutz, 1/5<br />

Nitschke, Torsten / Dahm, Percy<br />

Die Rolle von OCSP bei Web Services, 3/142<br />

Nützel, Jürgen / Grimm, Rüdiger<br />

Musikvertrieb mit Potato Web Services, 3/125<br />

Obert, Thomas<br />

Next Generation Secure Computing Base, 9/521<br />

Obert, Thomas<br />

Sicherheitsaspekte bei Grid Computing, 3/154<br />

Otten, Geelke<br />

Zweckbindung im Autobahnmautgesetz, 11/657<br />

Petri, Thomas Bernhard<br />

Funktion des betrieblichen Datenschutzes, 6/334<br />

Pfitzmann, Andreas<br />

Wird Biometrie die IT-Sicherheitsdebatte vor neue<br />

Herausforderungen stellen?, 5/286<br />

Pisko, Evgenia / Rannenberg, Kai / Roßnagel, Heiko<br />

Trusted Computing in Mobile Platforms, 9/526<br />

Pohlmann, Norbert<br />

siehe: Dietrich, Christian J<br />

Rannenberg, Kai<br />

siehe: Pisko, Evgenia<br />

Räther, Philipp<br />

Datenschutz <strong>und</strong> Outsourcing, 8/461<br />

Rihaczek, Karl<br />

Weggenossen, 1/28<br />

Ronellenfitsch, Michael<br />

Moderne Justiz, Datenschutz <strong>und</strong> richterliche<br />

Unabhängigkeit, 6/354<br />

Rossnagel, Alexander / Hornung, Gerrit<br />

Biometrische Daten in <strong>Aus</strong>weisen, 2/69<br />

Roßnagel, Alexander<br />

Digitale <strong>Aus</strong>weise, 2/59<br />

Roßnagel, Heiko<br />

siehe: Pisko, Evgenia<br />

Rossnagel, Heiko<br />

siehe: Fritsch, Lothar<br />

Rost, Martin / Meints, Martin<br />

Authentisierung in Sozialsystemen – I<strong>den</strong>titytheft strukturell<br />

betrachtet, 4/216<br />

Rost, Martin<br />

siehe: Bizer, Johann<br />

Sadeghi, Ahmad-Reza / Selhorst, Marcel / Senft, Oskar / Stüble,<br />

Christian / Winandy, Marcel<br />

New Aspects on Trusted Computing, 9/511<br />

Schaar, Peter<br />

Unabhängige Datenschutzaufsicht im Innenministerium?,<br />

10/579<br />

Schadow, Dominik<br />

Ein praktisches XML Signatur- <strong>und</strong> Verschlüsselungstool,<br />

4/193<br />

Scheuermann, Dirk<br />

Digitale <strong>Aus</strong>weise – Möglichkeiten <strong>und</strong> Empfehlungen aus<br />

technischer Sicht, 2/66<br />

Schmidl, Michael<br />

Private E-Mail-Nutzung – Der Fluch der guten Tat, 5/267<br />

Schmidt, Andreas<br />

siehe: Apitzsch, Jörg<br />

Schmidt, Andreas U.<br />

siehe: Kunz, Thomas<br />

Schoen, Thomas<br />

Rechtliche Rahmenbedingungen zur Analyse von<br />

Log-Files, 2/84<br />

Schuster, Heidi<br />

siehe: Tinnefeld, Marie-Theres<br />

Schwenk, Jörg<br />

siehe: Gajek, Sebastian<br />

Schwenke, Matthias<br />

siehe: Fritsch, Lothar<br />

Selhorst, Marcel<br />

siehe: Sadeghi, Ahmad-Reza<br />

Senft, Oskar<br />

siehe: Sadeghi, Ahmad-Reza<br />

Spindler, Gerald<br />

Haftungs- <strong>und</strong> vertragsrechtliche Probleme von<br />

Web-Services, 3/139<br />

Stadler, Tobias<br />

Schutz vor Spam durch Greylisting, 6/344<br />

4 <strong>DuD</strong> Datenschutz <strong>und</strong> Datensicherheit 29 (2005)

<strong>DuD</strong> Jahresinhaltsverzeichnis 2005<br />

Stadler, Tobias<br />

siehe: Fritsch, Lothar<br />

Steiert, Peter<br />

siehe: Kafitz, Willi<br />

Stoll, Jennifer<br />

Das betriebswirtschaftliche Erbe des<br />

Sicherheitsmanagements, 11/661<br />

Strasser, Moritz<br />

siehe: Gitter, Rotraud<br />

Stüble, Christian<br />

siehe: Sadeghi, Ahmad-Reza<br />

Sury, Ursula<br />

Datenschutzgerechte Nutzung von Intrusion Detection, 7/393<br />

Tinnefeld, Marie-Theres<br />

Das informationelle Szenarium auf dem Arbeitsmarkt <strong>und</strong><br />

die Kapitalismusdebatte, 7/424<br />

Tinnefeld, Marie-Theres<br />

Datenschutz – Lotse in der Informations-gesellschaft, 6/328<br />

Tinnefeld, Marie-Theres / Schuster, Heidi<br />

Mangel an Vertrauen in die Telekommunikation, 2/78<br />

Viebeg, Ursula<br />

siehe: Kunz, Thomas<br />

Volkamer, Melanie<br />

siehe: Alkassar, Ammar<br />

Wagner, Guido<br />

Outsourcing – mit Sicherheit, 3/130<br />

Wegener, Christoph<br />

siehe: Gajek, Sebastian<br />

Weichert, Thilo<br />

Datenschutzrechtliche Anforderungen an Verbraucher-<br />

Kredit-Scoring, 10/582<br />

Weichert, Thilo<br />

I<strong>den</strong>titätskarten – sind Sicherheit <strong>und</strong> Datenschutz<br />

möglich?, 6/340<br />

Weis, Rüdiger / Lucks, Stefan<br />

Hashfunktionen gebrochen, 4/219<br />

Weissmann, Oliver<br />

Neufassung IS 17799:2005, 4/209<br />

Weller, Matthias<br />

Vom Wert des Privaten, 7/420<br />

Welsch, Günther / Frießem, Paul<br />

Ein IT-Frühwarnsystem für Deutschland, 11/651<br />

Winandy, Marcel<br />

siehe: Sadeghi, Ahmad-Reza<br />

Wolf, Christopher / Zenner, Erik<br />

Zur Sicherheit von SHA-1, 5/275<br />

Zenner, Erik<br />

siehe: Wolf, Christopher<br />

Zilkens, Martin<br />

Datenschutz am Arbeitsplatz, 5/253<br />

Zilkens, Martin<br />

Ratsinformationssysteme: Der Schutz personenbezogener<br />

Daten, 1/18<br />

5 <strong>DuD</strong> Dokumentation<br />

JobCard: Modell der Ende-zu-Ende-Verschlüsselung, 1/29<br />

AK Technik<br />

Stellungnahme zur Aufnahme biometrischer Merkmale in<br />

Visa <strong>und</strong> Aufenthaltstitel, 2/91<br />

Art. 29 Gruppe / Workingpaper 96<br />

69. Konferenz der Datenschutzbeauftragten<br />

des B<strong>und</strong>es <strong>und</strong> der Länder, 4/224<br />

Entschließungen vom 10./11. März 2005<br />

Stellungnahme zum Entwurf eines<br />

Informationsfreiheitsgesetzes des B<strong>und</strong>es, 5/290<br />

Arbeitsgemeinschaft der Informationsbeauftragten<br />

in Deutschland<br />

EU-Vertragsverletzungsverfahren zur Unabhängigkeit<br />

der Datenschutzaufsicht, 10/607<br />

EG-Kommission<br />

Entwurf eines Gesetzes zur Änderung des<br />

B<strong>und</strong>esdatenschutzgesetzes, 10/611<br />

B<strong>und</strong>esrat<br />

70. Konferenz der Datenschutzbeauftragten<br />

des B<strong>und</strong>es <strong>und</strong> der Länder, 11/664<br />

Entschließungen vom 27./28. Oktober 2005<br />

27. Internationale Konferenz der<br />

Datenschutzbeauftragten, 11/669<br />

Entschließungen vom 4.-16. September 2005<br />

<strong>DuD</strong> Datenschutz <strong>und</strong> Datensicherheit 29 (2005) 5

<strong>DuD</strong> Jahresinhaltsverzeichnis 2005<br />

6 Gateway<br />

Personal Firewall, 1/33<br />

Dirk Fox<br />

Aufbewahrungspflichten, 2/96<br />

Martin Rost<br />

Service-orientierte Architekturen, 3/166<br />

Michael Reiter<br />

Secure Hash Algorithm (SHA), 4/226<br />

Dirk Fox<br />

Lex specialis: <strong>Aus</strong>kunft nach TDDSG, 5/297<br />

Johann Bizer<br />

Phishing, 6/365<br />

Dirk Fox<br />

Inci<strong>den</strong>t Management, 7/426<br />

Wilhelm Dolle<br />

Anbindung betrieblicher Datenschutzbeauftragter<br />

im Unternehmen, 8/484<br />

Nils Leopold<br />

Sichere Betriebssysteme, 9/552<br />

Klaus Kursawe<br />

ARP Poisoning, 10/614<br />

Dirk Fox<br />

Honeypot, Honeynet <strong>und</strong> Honeywall, 11/673<br />

Stefan Kelm<br />

Hat ein fehlerhaftes Verfahrensverzeichnis Rechtsfolgen<br />

für die Betroffenen?, 12/736<br />

Johann Bizer<br />

7 <strong>DuD</strong> Recht<br />

7.1 Gerichte<br />

AG Altona, Urteil vom 17. November 2004, Az.: 317 C 328/04,<br />

<strong>Aus</strong>kunftsanspruch, gegen Datenhändler, 3/270.<br />

AG Darmstadt, Urteil vom 30. Juni 2005, Az.: 300 C 397/04,<br />

Löschung der IP-Adresse durch Access Provider, 10/615.<br />

AG Schwartau, Urteil vom 9. März 2005, Az.: 2 C 794/04,<br />

<strong>Aus</strong>kunftsanspruch gegenüber Inkassounternehmen, Daten aus<br />

Gewerbezentralregister, 6/372.<br />

BVerfG, Kammerbeschluss, 2. September 2004, Az.: 1 BvR<br />

1962/04, Eheähnliche Lebensgemeinschaft als<br />

Bedarfsgemeinschaft, 12/743.<br />

BVerfG, Kammerbeschluss vom 4. Februar 2005, Az.: 2 BvR<br />

208/04, Handybeschlagnahme, 4/227.<br />

BVerfG, Beschluss vom 12 April 2005, Az.: 2 BvR 581/01,<br />

Global Positioning System (GPS) als Fahndungsmittel, 5/298.<br />

BVerfG, Urteil vom 27. Juli 2005, Az.: 1 BvR 668/04,<br />

Präventive TK-Überwachung, durch Polizei, 9/553.<br />

BVerwG, Urteil vom 9. März 2005, Az.: 6 C 3/04,<br />

Datenweitergabe durch unzuständige Behörde, 11/674.<br />

KG Berlin, Urteil vom 14. April 2005, Az.: 10 U 103/04,<br />

Veröffentlichung des Fotos eines privaten Gebäudes, 11/678.<br />

LAG Mainz, Urteil vom 12. Juli 2004, Az.: 7 Sa 1243/03,<br />

Private Internetnutzung am Arbeitsplatz, 2/97.<br />

LG Bonn, Urteil vom 16. November 2004, Az.: 8 S 139/04,<br />

Videoüberwachung durch Attrappe erzeugt Überwachungsdruck,<br />

Nachbargr<strong>und</strong>stück, Attrappe, 2/103.<br />

LG München I, Beschluss vom 16. Dezember 2004,<br />

Az.: 260 10850/03, Technische Überprüfung von<br />

TK-Abrechnungen, 7/433.<br />

LG Potsdam, Urteil vom 11. Januar 2005, Az.: 12 O 287/04,<br />

Elektronische Einwilligung in Datenverarbeitung im<br />

Internet, 5/302.<br />

LG Stuttgart, Beschluss vom 4. Januar 2005, Az.: 13 Qs. 89/04,<br />

<strong>Aus</strong>kunft an Sicherheitsbehör<strong>den</strong>, Name <strong>und</strong> Adresse des<br />

Inhabers einer dynamischen IP-Adresse sind<br />

Bestandsdaten, 4/232.<br />

LG Ulm, Beschluss vom 19. April 2004, Az.: 1 Qs 1036/04, TK-<br />

Überwachung eines Nachrichtenmittlers, 11/680.<br />

LG Ulm, Urteil vom 1. Dezember 2004, Az.: 1 S 89/04,<br />

Datenschutzrechtlicher <strong>Aus</strong>kunftsanspruch,<br />

Informantenschutz, 2/100.<br />

OLG Bamberg, Urteil vom 12. Mai 2005, Az.: 1 U 143/04,<br />

Sperrung einer E-Mail-Adresse wegen Spam, 10/618.<br />

OLG Düsseldorf, Urteil vom 20. Februar 2004, Az.: I-7 U<br />

149/03, § 28 Abs. 4 BDSG keine verbraucherschützende<br />

Norm, 3/173.<br />

OLG Düsseldorf, Urteil vom 30. Juli 2004, Az.: I-23 U 186/03,<br />

Unzureichender Datenschutz als Mangel, Adressdaten, 3/171.<br />

OLG Frankfurt, Beschluss vom 25. Januar 2005, Az.: 11 U<br />

51/04, Zivilrechtlicher <strong>Aus</strong>kunftsanspruch des Urhebers gegen<br />

Access Provider, 4/230.<br />

OLG Karlsruhe, Beschluss vom 10. Januar 2005, Az.: 1 Ws<br />

152/04, E-Mail-Filter im Arbeitsverhältnis, 3/167.<br />

OVG Hamburg, Urteil vom 7. Juli 2005, Az.: 1 Bf 172/03,<br />

Anordnungsbefugnis einer Aufsichtsbehörde, 12/737.<br />

OVG NRW, Urteil vom 21. April 2005, Az.: 1 A 265/04,<br />

Bearbeitung von Beihilfedaten durch einen Dritten, 8/487.<br />

VerfGH Rheinland-Pfalz, Urteil vom 22 Juni 2004,<br />

Az.: VGH B 2/04, Elterinformation über volljährige Kinder<br />

durch Schule, 6/366.<br />

VG Schleswig, Beschluss vom 31. August 2004, Az.: 6 A<br />

245/02, IFG -Anspruch über fiskalisches Handeln, 1/38.<br />

6 <strong>DuD</strong> Datenschutz <strong>und</strong> Datensicherheit 29 (2005)

<strong>DuD</strong> Jahresinhaltsverzeichnis 2005<br />

VG Wiesba<strong>den</strong>, Beschluss vom 23. Mai 2005, Az. 23 LG 485/05<br />

(V): Mitbestimmung zu SAP R/3 HR, 7/427.<br />

VG Wiesba<strong>den</strong>, Beschluss vom 4. Oktober 2004, Az.: 23 L<br />

2121/04, Mitbestimmung zu SAP HR/3, 1/34.<br />

VGH Hessen, Beschluss vom 10. Juni 2005, Az.: 22 TH<br />

1497/05, Mitbestimmung zu SAP HR/3, 8/485.<br />

7.2 Stichwörter<br />

Access Provider, ,Löschung der IP-Adresse, AG Darmstadt,<br />

Urteil vom 30. Juni 2005, Az.: 300 C 397/04, 10/615.<br />

Access Provider, Zivilrechtlicher <strong>Aus</strong>kunftsanspruch des<br />

Providers, OLG Frankfurt, Beschluss vom 25. Januar 2005, Az.:<br />

11 U 51/04, 4/230.<br />

Adressdaten, Mangel wegen unzureichendem Datenschutz, OLG<br />

Düsseldorf, Urteil vom 30. Juli 2004, Az.: I-23 U 186/03, 3/171.<br />

Anordnungsbefugnis einer Aufsichtsbehörde, OVG Hamburg,<br />

Urteil vom 7. Juli 2005, Az.: 1 Bf 172/03, 12/737.<br />

Arbeitsplatz, private Internetnutzung, LAG Mainz, Urteil vom<br />

12. Juli 2004, Az.: 7 Sa 1243/03, 2/97.<br />

Arbeitsverhältnis, E-Mail-Filter, OLG Karlsruhe, Beschluss vom<br />

10. Januar 2005, Az.: 1 Ws 152/04, 3/167.<br />

Attrappe einer Videokamera auf Nachbargr<strong>und</strong>stück,<br />

Überwachungsdruck, LG Bonn, Urteil vom 16. November 2004,<br />

Az.: 8 S 139/04, 2/103.<br />

Aufsichtsbehörde, Anordnungsbefugnis, OVG Hamburg, Urteil<br />

vom 7. Juli 2005, Az.: 1 Bf 172/03, 12/737.<br />

<strong>Aus</strong>kunft an Sicherheitsbehör<strong>den</strong>, Name <strong>und</strong> Adresse des<br />

Inhabers einer dynamischen IP-Adresse, LG Stuttgart, Beschluss<br />

vom 4. Januar 2005, Az.: 13 Qs. 89/04, 4/232.<br />

<strong>Aus</strong>kunftsanspruch gegenüber Inkassounternehmen, Daten aus<br />

Gewerbezentralregister AG Schwartau, Urteil vom 9. März<br />

2005, Az.: 2 C 794/04, 6/372.<br />

<strong>Aus</strong>kunftsanspruch, Datenhändler AG Altona, Urteil vom 17.<br />

November 2004, Az.: 317 C 328/04, 3/270.<br />

<strong>Aus</strong>kunftsanspruch, Informantenschutz, LG Ulm, Urteil vom 1.<br />

Dezember 2004, Az.: 1 S 89/04, 2/100.<br />

Bedarfsgemeinschaft, Eheähnliche Lebensgemeinschaft,<br />

BVerfG, Kammerbeschluss, 2. September 2004, Az.: 1 BvR<br />

1962/04, 12/743.<br />

Beihilfedaten, Bearbeitung durch einen Dritten, OVG NRW,<br />

Urteil vom 21. April 2005, Az.: 1 A 265/04, 8/487.<br />

Bestandsdaten, Name <strong>und</strong> Anschrift des des Inhabers einer<br />

dynamischen IP-Adresse, <strong>Aus</strong>kunft an Sicherheitsbehör<strong>den</strong>, LG<br />

Stuttgart, Beschluss vom 4. Januar 2005, Az.: 13 Qs. 89/04,<br />

4/232.<br />

Datenhändler, <strong>Aus</strong>kunftsanspruch des Betroffenen, AG Altona,<br />

Urteil vom 17. November 2004, Az.: 317 C 328/04, 3/270.<br />

Datenweitergabe durch unzuständige Behörde, BVerwG, Urteil<br />

vom 9. März 2005, Az.: 6 C 3/04, 11/674.<br />

Eheähnliche Lebensgemeinschaft, Bedarfsgemeinschaft,<br />

BVerfG, Kammerbeschluss, 2. September 2004, Az.: 1 BvR<br />

1962/04, 12/743.<br />

Einwilligung, elektronische, Datenverarbeitung im Internet, LG<br />

Potsdam, Urteil vom 11. Januar 2005, Az.: 12 O 287/04, 5/302.<br />

Elektronische Einwilligung in Datenverarbeitung im<br />

Internet, LG Potsdam, Urteil vom 11. Januar 2005,<br />

Az.: 12 O 287/04, 5/302.<br />

Elterinformation über volljährige Kinder durch Schule,<br />

VerfGH Rheinland-Pfalz, Urteil vom 22 Juni 2004,<br />

Az.: VGH B 2/04, 6/366.<br />

E-Mail-Adresse wegen Spam, Sperrung, OLG Bamberg, Urteil<br />

vom 12. Mai 2005, Az.: 1 U 143/04, 10/618.<br />

E-Mail-Filter im Arbeitsverhältnis, OLG Karlsruhe, Beschluss<br />

vom 10. Januar 2005, Az.: 1 Ws 152/04, 3/167.<br />

Fiskalisches Handeln, Informationsfreiheit, VG Schleswig,<br />

Beschluss vom 31. August 2004, Az.: 6 A 245/02, 1/38.<br />

Foto eines privaten Wohngebäudes, Veröffentlichung, KG<br />

Berlin, Urteil vom 14. April 2005, Az.: 10 U 103/04, 11/678.<br />

Gebäudebild, Veröffentlichung, KG Berlin, Urteil vom 14. April<br />

2005, Az.: 10 U 103/04, 11/678.<br />

Gewerbezentralregister, <strong>Aus</strong>kunftsanspruch gegenüber<br />

Inkassounternehmen AG Schwartau, Urteil vom 9. März 2005,<br />

Az.: 2 C 794/04, 6/372.<br />

Global Positioning System (GPS) als Fahndungsmittel, BVerfG,<br />

Beschluss vom 12 April 2005, Az.: 2 BvR 581/01, 5/298.<br />

Handybeschlagnahme, BVerfG, Kammerbeschluss vom 4.<br />

Februar 2005, Az.: 2 BvR 208/04, 4/227.<br />

Informantenschutz, <strong>Aus</strong>kunftsanspruch, LG Ulm, Urteil vom 1.<br />

Dezember 2004, Az.: 1 S 89/04, 2/100.<br />

Informationsfreiheit, Fiskalisches Handeln, VG Schleswig,<br />

Beschluss vom 31. August 2004, Az.: 6 A 245/02, 1/38.<br />

Internetnutzung, private, am Arbeitsplatz, LAG Mainz, Urteil<br />

vom 12. Juli 2004, Az.: 7 Sa 1243/03, 2/97.<br />

IP-Adresse, Löschung, Access Provider, AG Darmstadt, Urteil<br />

vom 30. Juni 2005, Az.: 300 C 397/04, 10/615.<br />

IP-Adresse, Name <strong>und</strong> Anschrift des Inhabers, <strong>Aus</strong>kunft an<br />

Sicherheitsbehör<strong>den</strong>, LG Stuttgart, Beschluss vom 4. Januar<br />

2005, Az.: 13 Qs. 89/04, 4/232.<br />

Kinder, volljährige, Elterninformation durch Schule,<br />

VerfGH Rheinland-Pfalz, Urteil vom 22 Juni 2004,<br />

Az.: VGH B 2/04, 6/366.<br />

Löschung der IP-Adresse, Access Provider, AG Darmstadt,<br />

Urteil vom 30. Juni 2005, Az.: 300 C 397/04, 10/615.<br />

Mangel bei Adressdaten, OLG Düsseldorf, Urteil vom 30. Juli<br />

2004, Az.: I-23 U 186/03, 3/171.<br />

Mitbestimmung zu SAP HR/3, VG Wiesba<strong>den</strong>, Beschluss vom<br />

4. Oktober 2004, Az.: 23 L 2121/04, 1/34.<br />

<strong>DuD</strong> Datenschutz <strong>und</strong> Datensicherheit 29 (2005) 7

<strong>DuD</strong> Jahresinhaltsverzeichnis 2005<br />

Mitbestimmung zu SAP HR/3, VGH Hessen, Beschluss vom 10.<br />

Juni 2005, Az.: 22 TH 1497/05, 8/485.<br />

Mitbestimmung zu SAP R/3 HR, VG Wiesba<strong>den</strong>, Beschluss<br />

vom 23. Mai 2005, Az. 23 LG 485/05 (V), 7/427.<br />

Nachrichtenmittler, TK-Überwachung, LG Ulm, Beschluss vom<br />

19. April 2004, Az.: 1 Qs 1036/04, 11/680.<br />

Präventive TK-Überwachung durch Polizei, BVerfG, Urteil vom<br />

27. Juli 2005, Az.: 1 BvR 668/04, 9/553.<br />

Private Internetnutzung am Arbeitsplatz, LAG Mainz, Urteil<br />

vom 12. Juli 2004, Az.: 7 Sa 1243/03, 2/97.<br />

SAP R/3 HR, Mitbestimmung, VG Wiesba<strong>den</strong>, Beschluss vom<br />

23. Mai 2005, Az. 23 LG 485/05 (V), 7/427.<br />

SAP R/3 HR, Mitbestimmung, VG Wiesba<strong>den</strong>, Beschluss vom<br />

4. Oktober 2004, Az.: 23 L 2121/04, 1/34.<br />

SAP R/3 HR, Mitbestimmung, VGH Hessen, Beschluss vom 10.<br />

Juni 2005, Az.: 22 TH 1497/05, 8/485.<br />

Schuldatenschutz, Elterinformation über volljährige Kinder,<br />

VerfGH Rheinland-Pfalz, Urteil vom 22 Juni 2004, Az.: VGH B<br />

2/04, 6/366.<br />

Spam, Sperrung der E-Mail-Adresse, OLG Bamberg, Urteil vom<br />

12. Mai 2005, Az.: 1 U 143/04, 10/618.<br />

Sperrung einer E-Mail-Adresse wegen Spam, OLG Bamberg,<br />

Urteil vom 12. Mai 2005, Az.: 1 U 143/04, 10/618.<br />

Technische Überprüfung von TK-Abrechnungen, LG München<br />

I, Beschluss vom 16. Dezember 2004, Az.: 260 10850/03, 7/433.<br />

TK-Abrechnungen, Technische Überprüfung, LG München I,<br />

Beschluss vom 16. Dezember 2004, Az.: 260 10850/03, 7/433.<br />

TK-Überwachung durch Polizei, BVerfG, Urteil vom 27. Juli<br />

2005, Az.: 1 BvR 668/04, 9/553.<br />

TK-Überwachung eines Nachrichtenmittlers, LG Ulm, Beschluss<br />

vom 19. April 2004, Az.: 1 Qs 1036/04, 11/680.<br />

Überwachungsdruck durch Attrappe einer Videokamera auf<br />

Nachbargr<strong>und</strong>stück, LG Bonn, Urteil vom 16. November 2004,<br />

Az.: 8 S 139/04, 2/103.<br />

Unzuständige Behörde, Datenweitergabe, BVerwG, Urteil vom<br />

9. März 2005, Az.: 6 C 3/04, 11/674.<br />

Urheberschutz, Zivilrechtlicher <strong>Aus</strong>kunftsanspruch gegenüber<br />

Access Provider, OLG Frankfurt, Beschluss vom 25. Januar<br />

2005, Az.: 11 U 51/04, 4/230.<br />

Veröffentlichung des Fotos eines privaten Wohngebäudes, KG<br />

Berlin, Urteil vom 14. April 2005, Az.: 10 U 103/04, 11/678.<br />

Videoüberwachung eines Nachbargr<strong>und</strong>stückes durch Attrappe,<br />

Überwachungsdruck, LG Bonn, Urteil vom 16. November 2004,<br />

Az.: 8 S 139/04, 2/103.<br />

Wettbewerbsrecht, § 28 Abs. 4 BDSG keine<br />

verbraucherschützende Norm, OLG Düsseldorf, Urteil vom 20.<br />

Februar 2004, Az.: I-7 U 149/03, 3/173.<br />

Widerspruch nach § 28 Abs. 4 BDSG nicht<br />

verbraucherschützend, OLG Düsseldorf, Urteil vom 20. Februar<br />

2004, Az.: I-7 U 149/03, 3/173.<br />

Zivilrechtlicher <strong>Aus</strong>kunftsanspruch des Urhebers gegenüber<br />

Access Provider, OLG Frankfurt, Beschluss vom 25. Januar<br />

2005, Az.: 11 U 51/04, 4/230.<br />

8 <strong>DuD</strong> Report<br />

8.1 Berichte<br />

100.000 Euro für Signaturfälschung, 7/439<br />

Abschlussfassung des Organisationskonzeptes DOMEA, 3/177<br />

AGIT: Transparenz bei Entscheidungen, 1/42<br />

AirMagnet entdeckt neue „Day-Zero“-Attacken auf Wireless-<br />

Netzwerke, 9/570<br />

Aladdin: Markt für starke Authentisierung wächst, 1/47<br />

Aladdin: Wie erkennt man Spyware auf dem PC?, 3/183<br />

Anhörung zum Informationsfreiheitsgesetz im<br />

Innenausschuss, 4/238<br />

Anti-Spyware Coalition :“Risk Modeling Document“, 12/750<br />

<strong>Aus</strong>zeichnung als beste Biometrie-Anwendungen für<br />

Tablet PCs, 2/113<br />

AuthentiDate ist Partner für neues ISKV-System, 4/242<br />

Ba<strong>den</strong>-Württemberg: Bericht zum DS im nichtöffentlichen<br />

Bereich, 9/564<br />

Basel II als Chance zur Verbesserung interner Prozesse, 2/111<br />

Befragung von „Markt <strong>und</strong> Mittelstand“ <strong>und</strong> ISS zur IT-<br />

Sicherheit, 2/112<br />

Beratungsfunktion von Datenschutzaufsichtsbehörde<br />

gefährdet, 7/435<br />

Besorgniserregender Anstieg der Telefonüberwachung, 11/682<br />

Bewertungen von IT-Leistungen, UfAB III Version 2.0, 6/379<br />

BfD <strong>und</strong> LfD: Kontenkontrolle beschränken, 1/42<br />

BfD: 20. Tätigkeitsbericht 2003/2004, 6/374<br />

BfD: Tagungsband zum Symposium „Großer<br />

Lauschangriff“, 9/565<br />

BfD: Telefonüberwachungen 2004 wieder stark<br />

angestiegen, 5/307<br />

Biometrie bei Prüfung von Visumanträgen, 11/682<br />

Biometrische Merkmale in Pässen nur unter Vorbehalt, 1/44<br />

BMI: Erfolge beim Bürokratieabbau, 5/309<br />

BMI: Nationaler Plan zum Schutz der<br />

Informationsinfrastrukturen, 10/623<br />

BMI: Neuer Referatsleiter, 12/748<br />

8 <strong>DuD</strong> Datenschutz <strong>und</strong> Datensicherheit 29 (2005)

<strong>DuD</strong> Jahresinhaltsverzeichnis 2005<br />

BMI: SAGA-Dokumente veröffentlicht, 11/683<br />

BMWA: Geheimschutz für die Zukunft – ein neues<br />

Handbuch, 1/46<br />

BMWA: VERNET erfolgreich abgeschlossen, 9/568<br />

bos KG zertifiziert Mail Gateway von Zertificon, 10/627<br />

BSI stellt Antispam-Studie vor, 6/378<br />

BSI zeigt Alternativen zu Aktiven Inhalten auf, 10/625<br />

BSI: Neue IT-Gr<strong>und</strong>schutzprofile, 1/45<br />

BSI: Sicherheit des elektronischen Reisepasses, 7/436<br />

BSI: Studie zu Voice over IP, 12/748<br />

BSI: Weiterentwicklung von Open-Source<br />

E-Mail-Client’s, 3/176<br />

BSI-Studie zu Sicherheitsaspekten bei RFID-Systemen, 1/45<br />

BSI-Studie: Bürger zu sorglos im Internet, 3/177<br />

B<strong>und</strong>esanstalt soll BOS-Digitalfunksystem errichten <strong>und</strong><br />

betreiben, 8/495<br />

B<strong>und</strong>eskabinett beschließt Einführung neuer Reisepässe, 8/495<br />

B<strong>und</strong>esnetzagentur statt Regulierungsbehörde, 8/496<br />

CA: Einheitliche Sicherheits-Management-Architektur, 5/313<br />

CBI: SafeBoot® Connector & SafeBoot® Port Control, 7/440<br />

CeBIT 2006: Security gefragt wie nie zuvor, 10/626<br />

CeBIT: „Drahtlose“ Sicherheit unzureichend, 6/380<br />

Chipkarte für Studierende der TU Darmstadt, 12/750<br />

COLT als Erster mit DSL-Zugang zum SWIFTNet, 11/687<br />

Computerwurm Sober schaltet Sicherheitssoftware ab, 6/377<br />

Cybertrust: PKI-Lösung für das russische Schatzamt, 9/571<br />

Datenschutzgerechte europaweite Adressauskunft, 7/438<br />

Deutsch-Ägyptische Zusammenarbeit bei Signaturen, 8/497<br />

DFN-CERT schützt E-Mail-Listen, 4/240<br />

DMS in bayerischen Amtsstuben, 7/438<br />

Drahtlose Vernetzung für Feuerwehr <strong>und</strong> Polizei, 7/437<br />

DSB Berlin: Jahresbericht 2004, 5/306<br />

DSB der EU & FTC zu Safe Harbor <strong>und</strong> VISA-<br />

Informationssystem, 8/494<br />

DSB gegen TK-Vorratsdatenspeicherung, 5/307<br />

DSB Schweiz: Tätigkeitsbericht 2004, 5/308<br />

DSB zur Einführung von biometrischen Pässen, 7/436<br />

EDSB: 12. Tätigkeitsbericht, 8/496<br />

Effiziente Datensicherung <strong>und</strong> –wiederherstellung, 11/688<br />

Effiziente Informationsrecherche im Internet, 5/312<br />

E-Government-Initiative des B<strong>und</strong>es am Ziel, 10/624<br />

Einführung der elektronischen Signaturkarte in<br />

Rheinland-Pfalz, 2/110<br />

Elektronische Ges<strong>und</strong>heitskarte soll kommen, 5/308<br />

Elektronisches Gerichts- <strong>und</strong> Verwaltungspostfach, 1/46<br />

ElsterOnline-Portal offiziell eröffnet, 11/687<br />

E-Mail-Verschlüsselung ohne PKI, 10/628<br />

enocco: DaSAplus Version 2.0, 7/439<br />

Entrust verifiziert <strong>den</strong> Einreiseprozess in die USA, 7/440<br />

Entrust: Mitglied in der APWG, 5/313<br />

Equant-Studie zu globaler Sicherheit in Unternehmen, 8/499<br />

Eracom: Sicherheitslösung mit Smart Cards, 1/48<br />

Erratum, <strong>DuD</strong> Heft 3-2005, 5/306<br />

EU Bookshop, 5/310<br />

EU-DSB: Informationspflichten der Datenverarbeiter, 1/43<br />

Europäische Kommission: Strategie zur Ankurbelung der<br />

digitalen Wirtschaft, 7/438<br />

Europäische Länder wollen Spam gemeinsam bekämpfen, 3/180<br />

Europäische Vertreterin für ICANN, 5/311<br />

F&E: Informationsschutz unzureichend, 10/626<br />

Fahrlässiger Umgang mit E-Mails kann zu Verurteilung<br />

führen, 8/499<br />

Festplattenverschlüsselung mit Active Directory<br />

Integration, 12/752<br />

FIDUCIA: Security-Checkliste für die öffentliche<br />

Verwaltung, 7/440<br />

FlexSecure-Software schützt Pässe mit digitalen<br />

Signaturen, 8/497<br />

Fluggesellschaft dba nutzt multisign von secunet, 9/570<br />

Förderverein für CampusSource, 8/498<br />

Forschungszentrum für Informationstechnik-Gestaltung, 4/240<br />

GDD: Datenschutz Award 2004, 1/44<br />

GDD: Datenschutz-Kontrolle in Deutschland<br />

beeinflussbar?, 9/567<br />

GDD: Schily verkennt unabhängige Rechtsstellung<br />

des BfD, 6/375<br />

gematik: Selbstverwaltung einigt sich auf<br />

Gr<strong>und</strong>satzpositionen, 9/567<br />

gematik soll die Ges<strong>und</strong>heitskarte einführen, 2/109<br />

Gemeinschaftsstandard für elektronische Signatur, 4/239<br />

Genetische Daten wirksam schützen, 3/178<br />

GeNUDetect 2.2 spürt unbekannte Hacker-Angriffe auf, 11/685<br />

<strong>DuD</strong> Datenschutz <strong>und</strong> Datensicherheit 29 (2005) 9

<strong>DuD</strong> Jahresinhaltsverzeichnis 2005<br />

Geprüfte Informationssicherheit reduziert die<br />

Versicherungsprämien, 11/685<br />

Geprüfte Signaturlösung für elektronische Rechnungen, 10/626<br />

Gesetzentwurf zur Telematik im Ges<strong>und</strong>heitswesen, 4/238<br />

Giesecke & Devrient: Technologielösung für eine Dual-Interface<br />

SIM-Karte, 2/112<br />

GI-FG Krypto: Zur Schwäche von SHA-1, 4/240<br />

GROUP Technologies erweitert Zertifikats-Management, 7/442<br />

Hilfsmittel für die IT-Sicherheit in<br />

KRITIS-Unternehmen, 12/748<br />

Hörbuchportal „diadopo“ nutzt<br />

Wasserzeichentechnologie, 11/687<br />

HP liefert Komponenten für SIS <strong>und</strong> VIS, 6/378<br />

HP: Unternehmen in Europa investieren in Sicherheit, 3/181<br />

Humanistische Union: DS in Niedersachsen auf dem Weg ins<br />

Abseits, 8/495<br />

Hybrid Solutions AG: Innovatives Biometrieverfahren, 6/379<br />

IHK Rheinhessen vergibt Unternehmerpreis „Innovativer<br />

Mittelstand“, 7/439<br />

Infineon <strong>und</strong> VeriSign fördern<br />

Trusted-Computing-Lösungen, 12/751<br />

Informationsfreiheit nun auch im B<strong>und</strong>, 8/494<br />

Informationsfreiheitsgesetz im Deutschen B<strong>und</strong>estag, 2/108<br />

Informationsfreiheitsgesetz verabschiedet, 7/435<br />

Instanz der Wirtschaft für Internet-Sicherheit, 9/569<br />

Institut für Internetsicherheit eröffnet, 7/437<br />

ISIS-MTT-Siegel an DSV-Gruppe vergeben, 12/748<br />

ISSE 2005 in Budapest: erhebliche Rabatte für<br />

Frühbucher, 7/442<br />

ISSE 2005 vom 27. bis 29.09. in Budapest, 6/380<br />

IT Service Management für SOX <strong>und</strong> KonTraG, 8/500<br />

IT-Sicherheit wird Chefsache, 11/685<br />

IT-Sicherheitslage in Deutschland, 10/623<br />

Juniper Networks: Neue Hardware-Plattformen für SSL, 10/628<br />

Karten-Sperr-Notrufs 116 116, 2/110<br />

KBSt: Neue Erweiterungsmodule zum<br />

DOMEA-Konzept, 12/747<br />

KBSt: Neue WiBe veröffentlicht, 3/178<br />

KBSt-Forum DOMEA 2006, 12/747<br />

Kobil Smart Card Terminals erhalten<br />

EMV-Zertifizierung, 10/629<br />

Kobil Smart Key 3.0 unterstützt IBM JCOP JavaCard <strong>und</strong><br />

PKCS#11, 11/687<br />

Komfortable SNC-Lösung auf Mietbasis, 9/569<br />

Konferenz „Business Critisec 2005“, 4/238<br />

Kooperation zwischen TeleTrusT <strong>und</strong> T7, 9/568<br />

Kooperationsvertrag zwischen D-TRUST <strong>und</strong> Siemens, 8/498<br />

Leitfa<strong>den</strong> Electronic Bill Presentment, 7/439<br />

LfD Ba<strong>den</strong>-Württemberg: 25. Jahresbericht, 2/106<br />

LfD Bayern: 21. Tätigkeitsbericht, 3/175<br />

LfD Bremen: Projekt www.datenschutz4-school.de<br />

gestartet, 2/109<br />

LfD Hessen: 33. Tätigkeitsbericht 2004, 4/237<br />

LfD Niedersachsen: 17. Tätigkeitsbericht 2003/2004, 4/235<br />

LfD Saarland: 20.Tätigkeitsbericht 2003/2004, 9/565<br />

Maßnahmen gegen ungewollte E-Mails zeigen Wirkung, 11/684<br />

McAfee AVERT: Mobile Threats, Phishing <strong>und</strong><br />

Exploits 2005, 6/380<br />

McAfee AVERT: Top-10-Bedrohungen im zweiten<br />

Quartal 2005, 9/571<br />

McAfee <strong>und</strong> Articon-Integralis wer<strong>den</strong> Partner, 11/688<br />

McAfee: Anti-Spyware-Lösung, 4/242<br />

McAfee: Lösung mit USB-Überwachung, 10/628<br />

McAfee: Studie zeigt Sicherheitslücken, 1/47<br />

Mobile Geräte sind das neue Ziel für Hacker, 1/47<br />

Modell-Regionen für E-Karten-Tests stehen fest, 2/109<br />

MS & Sun: Technische Kooperation erfolgreich, 7/441<br />

MS Deutschland: Neuer Chief Security Advisor, 1/47<br />

MS stellt erweiterte Sicherheitsstrategie vor, 11/686<br />

Multibiometrie-Visa für europaweites Pilotprojekt<br />

„Biodev“, 6/376<br />

Nachholbedarf bei elektronischer Archivierung, 2/111<br />

NEC präsentiert biometrische Sicherheitslösungen, 7/442<br />

nestor – Kompetenznetzwerk Langzeitarchivierung, 12/749<br />

Neue Brockhaus Enzyklopädie digital, 12/750<br />

Neue Geschäftsstelle des T7 e.V., 9/568<br />

Neue LfD in Bran<strong>den</strong>burg, 7/437<br />

Neuer GDD-Vorstand, 1/44<br />

Neues Werkzeug für effektive IT-Projekte des B<strong>und</strong>es, 3/177<br />

ORGA GmbH: Leitfa<strong>den</strong> Online-Archivierung, 6/379<br />

OSRM versichert gegen Risiken durch Open-Source, 12/751<br />

10 <strong>DuD</strong> Datenschutz <strong>und</strong> Datensicherheit 29 (2005)

<strong>DuD</strong> Jahresinhaltsverzeichnis 2005<br />

Otto Schily zur Eröffnung des 9. BSI-Kongresses, 6/376<br />

Partnerschaft European Biometrics Forum <strong>und</strong> TeleTrusT, 4/239<br />

Passwörter: Achillesferse der IT-Sicherheit, 11/684<br />

PDF/A als Standard für Langzeitarchivierung anerkannt, 11/686<br />

Portal für IT-Sicherheit im Mittelstand, 8/497<br />

Pretty Good Privacy in Version 9.0 erschienen, 6/379<br />

PRIME White Paper zu Datenschutz <strong>und</strong><br />

I<strong>den</strong>titätsmanagement, 10/625<br />

PRODEA das neue DOMEA der SER, 12/751<br />

ProtectDrive 7.2 ermöglicht Pre-Boot-Authentisierung, 4/242<br />

Ratgeber für Datenerhalt in Museen, 9/569<br />

Rechnerunabhängige Verschlüsselung, 5/313<br />

Rechnungs-Management mit Signed Data Services (SDS), 9/570<br />

Rechtsinformatik multimedial, 5/310<br />

Revisionssichere Emailarchivierung, 12/751<br />

RLP-Pilot: Elektronische Ges<strong>und</strong>heitskarte, 1/46<br />

RuhrCard GmbH bietet AuthentiDate eBilling Signatur an, 5/312<br />

Sachsen: PKI für Verwaltungsprozesse, 5/309<br />

Schlechte Noten für die Online-Dienste der Behör<strong>den</strong>, 4/241<br />

Schweiz: Gesetz über die elektronische Signatur in Kraft<br />

getreten, 2/111<br />

Schweiz: Kommunikationssicherheit mit incaMail, 8/499<br />

Secorvo: Strenger Datenschutz bei Toll Collect, 6/378<br />

secunet: Sparkassenk<strong>und</strong>en sollen elektronisch signieren, 11/686<br />

Secure Computing: IT-Sicherheit verschlingt mehr Zeit, 7/441<br />

Secure Computing: Regeln für Datensicherheit unterwegs, 6/381<br />

SecurIntegration & Kobil Systems: SNC-Lösung auf<br />

Mietbasis, 7/440<br />

SER: Unternehmen wollen Papierberge reduzieren, 9/569<br />

Sicheres Datenlöschen ist möglich, 5/311<br />

Sicherheit im Internet durch Medienkompetenz, 5/310<br />

Sicherheit <strong>und</strong> Internettransaktion, 8/500<br />

Sicherheitsbehör<strong>den</strong> wer<strong>den</strong> mit Digitalfunk ausgestattet, 7/437<br />

SINA Virtual Workstation in neuer Version verfügbar, 11/688<br />

Sophos: Zafi-D ist Virus des Jahres 2004, 2/112<br />

Spam-Umfrage zum Thema E-Mail-Verlässlichkeit, 3/181<br />

Sparkassen-Finanzgruppe ist Vorreiter bei der elektronischen<br />

Signatur, 11/683<br />

Start der IT-Sicherheitsinitiative „Deutschland sicher<br />

im Netz“, 3/178<br />

StreamServe <strong>und</strong> AuthentiDate: Neue Lösung für elektronische<br />

Rechnungen, 8/499<br />

StreamServe: Digitale Gehaltsabrechnungen, 3/182<br />

Studie zur Interoperabilität von Office-Anwendungen<br />

mit XML, 8/496<br />

Symposium: „Datenschutz in der Telekommunikation <strong>und</strong> bei<br />

Telediensten“, 10/624<br />

SYSTEMS 2005: IT-SecurityArea mit Rekordbeteiligung, 8/498<br />

Taiwan: PKI-Projekt auf Basis von StarSign® Token, 2/113<br />

Tätigkeitsbericht der französischen Datenschutzkommission<br />

für 2004, 10/624<br />

Technische Richtlinie zum sicheren Einsatz von WLAN, 12/747<br />

Telefonüberwachungen 2003 erneut angestiegen, 1/43<br />

Telematik-Modellregionen schließen sich zusammen, 3/178<br />

TeleTrusT ist Partner der Initiative „Deutschland sicher im<br />

Netz“, 3/179<br />

Thomas Hoeren erhält Alcatel SEL<br />

Forschungspreis 2005, 12/749<br />

T-Labs: Forschungsinstitut der Telekom in Berlin, 6/377<br />

TÜViT unterstützt die IT-Revision der Sparkassen-<br />

Finanzgruppe, 12/749<br />

TÜViT: Gr<strong>und</strong>schutzaudit für PSD Bank, 3/180<br />

ULD Schleswig- Holstein: Studie über allgegenwärtige<br />

Datenverarbeitung, 2/108<br />

Utimaco & MS: Sicherer Zugriff auf Windows-Systeme, 8/501<br />

Utimaco schützt <strong>den</strong> Rechtsverkehr der rheinland-pfälzischen<br />

Verwaltungsgerichte, 11/685<br />

Utimaco: IT-Sicherheitslösung für Hermes<br />

Logistik-Gruppe, 5/312<br />

Utimaco: MS Deutschland sichert Endgeräte mit<br />

SafeGuard® PDA, 6/380<br />

Utimaco: Sichere Datenlöschung, 10/627<br />

Utimaco: Signature-Server für my-SAP, 4/241<br />

Verordnung über Testmaßnahmen für die Einführung der<br />

elektronischen Ges<strong>und</strong>heitskarte, 12/745<br />

Verschlüsselung von Daten über gesamte Messaging-<br />

Infrastruktur, 10/629<br />

VoIP-Gespräche vor Lauschangriffen schützen, 11/683<br />

Vorsicht vor Sicherheitstücken beim Online-Einkauf, 3/182<br />

Wer ist für die IT-Sicherheit im Unternehmen zuständig?, 10/627<br />

WIK-Sicherheits-Enquête 2004/2005, 5/310<br />

Zahlungskarten mit fälschungssicherem EMV-Chip, 2/110<br />

Zweiter TAB-Bericht zu Biometrie <strong>und</strong> <strong>Aus</strong>weispapieren, 1/45<br />

<strong>DuD</strong> Datenschutz <strong>und</strong> Datensicherheit 29 (2005) 11

<strong>DuD</strong> Jahresinhaltsverzeichnis 2005<br />

8.2 Veranstaltungsbesprechungen<br />

15-Jahresfeier von TeleTrusT am 18. November 2004<br />

in Berlin, 1/50<br />

2. Deutscher Anti-Spam-Kongress am 22.09.04 im Börsensaal<br />

der Industrie- <strong>und</strong> Handelskammer (IHK) in Köln, 2/113<br />

28. DAFTA vom 18. bis 19. November 2004 in Köln, 1/49<br />

7. Information Security Solutions Europe (ISSE), 27. bis 29.<br />

September 2005 in Budapest, 11/689<br />

Business- <strong>und</strong> Behör<strong>den</strong>kongress auf dem Linuxtag 2005 in<br />

Karlsruhe, 8/501<br />

GDD-Datenschutzkolloquium auf dem Petersberg in<br />

Königswinter: „Datenschutz ist Kulturleistung ersten Ranges“<br />

am 17. Januar 2005, 3/183<br />

IDACON 2005 vom 11. bis 13. Oktober in Augsburg, 12/752<br />

RSA Conference, 14.-18.02.05 in San Francisco, USA, 4/242<br />

Sommerakademie 2005: Ohne Datenschutz kein<br />

E-Government, 10/629<br />

Symposium „Mobile Kommunikation <strong>und</strong> Datenschutz“ am 5.<br />

September 2005 in Berlin, 10/630<br />

Symposium des BfD zum ‚Großen Lauschangriff’ am 8.11.2004<br />

in Berlin, 1/49<br />

TeleTrusT Experten-Meeting ‚PKI – Interconnectivity /<br />

Usability’, 14.02.05 in San Francisco, USA, 4/244<br />

„Vertrauenswürdige digitale Langzeitarchive“<br />

in München (BSB), 8/501<br />

8.3 Buchbesprechungen<br />

Bake, Christian; Blobel, Bernd; Münch, Peter (Hrsg.):<br />

Datenschutz <strong>und</strong> Datensicherheit im Ges<strong>und</strong>heits- <strong>und</strong><br />

Sozialwesen, (Thilo Weichert), 3/184<br />

Breyer, Patrick: Die systematische Aufzeichnung <strong>und</strong> Vorhaltung<br />

von Telekommunikations-Verkehrsdaten für staatliche Zwecke in<br />

Deutschland, (Ludwig Gramlich), 8/502<br />

Datenschutz <strong>und</strong> Informationssicherheit: Das Allro<strong>und</strong>-<br />

Informationspaket für <strong>den</strong> Mittelstand, (Jörg Hladjk), 12/753<br />

Däubler, Wolfgang: Gläserne Belegschaften ? Datenschutz in<br />

Betrieb <strong>und</strong> Dienststelle, (Thomas B. Petri), 2/114<br />

Dokumentenmappe Datenschutz online, (Nils Leopold), 3/184<br />

Ellbogen, Klaus: Die verdeckte Ermittlungstätigkeit der<br />

Strafverfolgungsbehör<strong>den</strong> durch die Zusammenarbeit mit<br />

V-Leuten <strong>und</strong> Informanten, (Lorenz Gerhold), 4/244<br />

Geschonneck, Alexander: Computer Forensik,<br />

(Stefan Kelm), 1/51<br />

Gola, Peter; Schomerus, Rudolf: BDSG –<br />

B<strong>und</strong>esdatenschutzgesetz, (Thilo Weichert), 9/572<br />

Gola, Peter; Wronka, Georg: Handbuch zum Arbeitnehmerdatenschutz,<br />

Rechtsfragen <strong>und</strong> Handlungshilfen für die<br />

betriebliche Praxis, (Stefan Walz), 10/631<br />

Hartlieb, H.; Schwarz, M.: Handbuch des Film-, Fernseh- <strong>und</strong><br />

Videorechts, (Joachim Gruber), 7/443<br />

Hoppe, Gabriela; Prieß, Andreas: Sicherheit von<br />

Informationssystemen, Gefahren, Maßnahmen <strong>und</strong> Management<br />

im IT-Bereich, (Stefan Kelm), 3/186<br />

Hornung, Gerrit: Die digitale I<strong>den</strong>tität, (Thilo Weichert), 12/755<br />

Koch, Frank A.: Computervertragsrecht, (Andreas Müglich), 1/52<br />

Kröger/Hanken: Casebook Internetrecht, (J. Vahle), 2/114<br />

Kunze, Peter: Vertraulichkeitsvereinbarungen,<br />

(Karl H. Pilny), 6/382<br />

Muckel, Stefan: Sozialrecht, (Thomas P. Stähler), 1/51<br />

Müller, Klaus-Rainer: IT-Sicherheit mit System,<br />

(Sven Thomsen), 12/755<br />

Oberndörfer, Julian: Netz-„Geld“. Funktionen des Netzgeldes<br />

insbesondere aus zivilrechtlicher Sicht, (Joachim Gruber), 2/114<br />

Gola, Peter: Schomerus, Rudolf: BDSG –<br />

B<strong>und</strong>esdatenschutzgesetz, 9/572<br />

Rossi, Matthias: Informationszugangs-freiheit <strong>und</strong><br />

Verfassungsrecht, (Ludwig Gramlich), 10/631<br />

Schlömer, Uwe/Dittrich, Jörg: eBay & Recht,<br />

(Joachim Gruber), 9/572<br />

Schoengarth Anita: Application Service Providing,<br />

(Michael Wächter), 11/690<br />

Schütz: Kommunikationsrecht, (Prof. Dr. J. Vahle) ,10/632<br />

Speichert, Horst: Praxis des IT-Rechts: Praktische Rechtsfragen<br />

der Internetnutzung <strong>und</strong> IT-Security, (Michael Wächter), 5/314<br />

Steinmassl, Thomas; Borck, Joachim; Trautmann, Arne; Pohle,<br />

Moritz: M-Business, (Ludwig Gramlich), 11/691<br />

Tondorf, Karin; Bahnmüller, Reinhard; Klages, Helmut:<br />

Steuerung durch Zielvereinbarungen – Anwendungspraxis,<br />

Probleme, Gestaltungsbedingungen, (Thomas B. Petri), 4/246<br />

Volkmann, Christian: Der Störer im Internet, (Karl H. Pilny),<br />

8/503<br />

Weniger, R.: Datenübermittlungen international tätiger<br />

Unternehmen, (Helmut Heil), 7/443<br />

Winter, Stefan F.; Fenger, Hermann; Schreiber, Hans-Ludwig<br />

(Hrsg.): Genmedizin <strong>und</strong> Recht, (Hans-Hermann Schild), 3/185<br />

Wodtke, C.; Richters, S.: Schutz von Betriebs- <strong>und</strong><br />

Geschäftsgeheimnissen, (Ludwig Gramlich ), 7/442<br />

Wohlgemuth, Hans H.; Gerloff, Jürgen: Datenschutzrecht,<br />

(Ludwig Gramlich), 12/756<br />

Yildirim, Nuriye: Datenschutz im Electronic Government.<br />

Risiken, Anforderungen <strong>und</strong> Gestaltungsmöglichkeiten für ein<br />

datenschutzgerechtes <strong>und</strong> rechtsverbindliches eGovernment,<br />

(Ludwig Gramlic), 4/245<br />

Zahn, Gesa: Datenabgleich zur Mißbrauchskontrolle im Bereich<br />

der Sozialleistungen, (Hans-Hermann Schild), 1/52<br />

12 <strong>DuD</strong> Datenschutz <strong>und</strong> Datensicherheit 29 (2005)