Datenschutz und Datensicherheit in Schulen bei der Verarbeitung ...

Datenschutz und Datensicherheit in Schulen bei der Verarbeitung ...

Datenschutz und Datensicherheit in Schulen bei der Verarbeitung ...

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

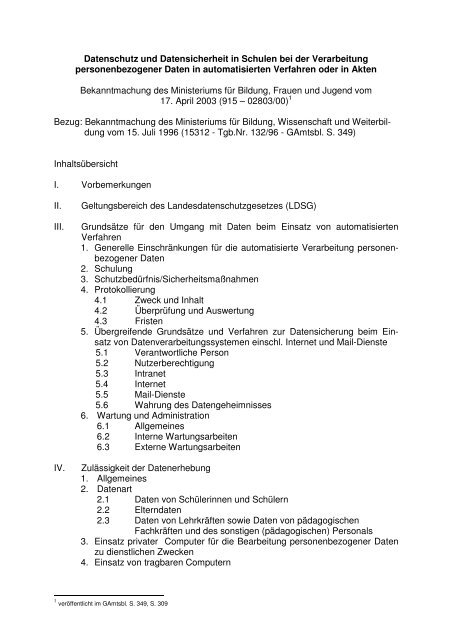

<strong>Datenschutz</strong> <strong>und</strong> <strong>Datensicherheit</strong> <strong>in</strong> <strong>Schulen</strong> <strong>bei</strong> <strong>der</strong> Verar<strong>bei</strong>tung<br />

personenbezogener Daten <strong>in</strong> automatisierten Verfahren o<strong>der</strong> <strong>in</strong> Akten<br />

Bekanntmachung des M<strong>in</strong>isteriums für Bildung, Frauen <strong>und</strong> Jugend vom<br />

17. April 2003 (915 – 02803/00) 1<br />

Bezug: Bekanntmachung des M<strong>in</strong>isteriums für Bildung, Wissenschaft <strong>und</strong> Weiterbil-<br />

dung vom 15. Juli 1996 (15312 - Tgb.Nr. 132/96 - GAmtsbl. S. 349)<br />

Inhaltsübersicht<br />

I. Vorbemerkungen<br />

II. Geltungsbereich des Landesdatenschutzgesetzes (LDSG)<br />

III. Gr<strong>und</strong>sätze für den Umgang mit Daten <strong>bei</strong>m E<strong>in</strong>satz von automatisierten<br />

Verfahren<br />

1. Generelle E<strong>in</strong>schränkungen für die automatisierte Verar<strong>bei</strong>tung personenbezogener<br />

Daten<br />

2. Schulung<br />

3. Schutzbedürfnis/Sicherheitsmaßnahmen<br />

4. Protokollierung<br />

4.1 Zweck <strong>und</strong> Inhalt<br />

4.2 Überprüfung <strong>und</strong> Auswertung<br />

4.3 Fristen<br />

5. Übergreifende Gr<strong>und</strong>sätze <strong>und</strong> Verfahren zur Datensicherung <strong>bei</strong>m E<strong>in</strong>satz<br />

von Datenverar<strong>bei</strong>tungssystemen e<strong>in</strong>schl. Internet <strong>und</strong> Mail-Dienste<br />

5.1 Verantwortliche Person<br />

5.2 Nutzerberechtigung<br />

5.3 Intranet<br />

5.4 Internet<br />

5.5 Mail-Dienste<br />

5.6 Wahrung des Datengeheimnisses<br />

6. Wartung <strong>und</strong> Adm<strong>in</strong>istration<br />

6.1 Allgeme<strong>in</strong>es<br />

6.2 Interne Wartungsar<strong>bei</strong>ten<br />

6.3 Externe Wartungsar<strong>bei</strong>ten<br />

IV. Zulässigkeit <strong>der</strong> Datenerhebung<br />

1. Allgeme<strong>in</strong>es<br />

2. Datenart<br />

2.1 Daten von Schüler<strong>in</strong>nen <strong>und</strong> Schülern<br />

2.2 Elterndaten<br />

2.3 Daten von Lehrkräften sowie Daten von pädagogischen<br />

Fachkräften <strong>und</strong> des sonstigen (pädagogischen) Personals<br />

3. E<strong>in</strong>satz privater Computer für die Bear<strong>bei</strong>tung personenbezogener Daten<br />

zu dienstlichen Zwecken<br />

4. E<strong>in</strong>satz von tragbaren Computern<br />

1 veröffentlicht im GAmtsbl. S. 349, S. 309

2<br />

V. Zulässigkeit <strong>der</strong> Datenübermittlung<br />

1. Datenübermittlung zur Erfüllung <strong>der</strong> den <strong>Schulen</strong> durch Rechtsvorschriften<br />

jeweils zugewiesenen Aufgaben<br />

2. Datenübermittlung an an<strong>der</strong>e öffentliche Stellen o<strong>der</strong> Stellen außerhalb<br />

des öffentlichen Bereichs<br />

2.1 Weitergabe auf Anfrage<br />

2.2 Weitergabe auf eigene Initiative<br />

3. Herausgabe e<strong>in</strong>es Jahresberichts für die Schüler<strong>in</strong>nen <strong>und</strong> Schüler <strong>der</strong><br />

Schule <strong>und</strong> <strong>der</strong>en Eltern<br />

4. Veröffentlichungen <strong>der</strong> Schule im Internet (Öffentlichkeitsar<strong>bei</strong>t)<br />

5. Versendung von beweglichen Datenträgern<br />

VI. Nutzung von Internet- <strong>und</strong> Maildiensten, Telefaxgeräten<br />

1. Allgeme<strong>in</strong>es<br />

2. Technische Aspekte<br />

3. Rechtliche Aspekte<br />

3.1 Teledienstegesetz (TDG) (BGBl. I S. 3721), Landesgesetz zu<br />

dem Jugendmedienschutz-Staatsvertrag <strong>und</strong> zur Än<strong>der</strong>ung<br />

medienrechtlicher Vorschriften vom 6. März 2003 (GVBl. S. 26)<br />

<strong>und</strong> Teledienstedatenschutzgesetz (TDDSG) (BGBl. I S. 3721)<br />

3.2 Gesetz über Urheberrecht <strong>und</strong> verwandte Schutzrechte (Urheberrechtsgesetz)<br />

<strong>und</strong> Gesetz betreffend das Urheberrecht an<br />

Werken <strong>der</strong> bildenden Künste <strong>und</strong> <strong>der</strong> Photographie (Kunst-<br />

Urhebergesetz)<br />

4. Private Nutzung<br />

5. Nutzung von Telefaxgeräten<br />

VII. Berichtigung, Löschung, <strong>und</strong> Sperrung von Daten; Wi<strong>der</strong>spruchsrecht<br />

1. Berichtigung<br />

2. Löschung<br />

3. Sperrung<br />

4. Wi<strong>der</strong>spruchsrecht<br />

5. Unterlassung <strong>und</strong> Beseitigung<br />

VIII. Verar<strong>bei</strong>tung personenbezogener Daten im Auftrag<br />

IX. Verar<strong>bei</strong>tung personenbezogener Daten <strong>in</strong> Akten <strong>und</strong> nicht-automatisierten<br />

Dateien<br />

X. Pflichten nach dem LDSG<br />

1. Vorabkontrolle<br />

2. Anmeldung von Verfahren<br />

3. Erstellen e<strong>in</strong>es Verfahrensverzeichnisses<br />

4. Führen e<strong>in</strong>es Verfahrensverzeichnisses<br />

5. Auskunft<br />

5.1 Auskunftsanspruch <strong>der</strong> Schüler<strong>in</strong>nen <strong>und</strong> <strong>der</strong> Schüler sowie <strong>der</strong>en<br />

Eltern<br />

5.2 Auskunftsanspruch <strong>der</strong> Ausbildungsbetriebe von Berufsschüler<strong>in</strong>nen<br />

<strong>und</strong> Berufsschülern<br />

5.3 Auskunftsanspruch des Schulpersonals<br />

6. Dienstanweisung

3<br />

XI. <strong>Datenschutz</strong>beauftragte <strong>und</strong> <strong>Datenschutz</strong>beauftragter <strong>der</strong> Schule<br />

1. Bestellung <strong>der</strong> <strong>Datenschutz</strong>beauftragten <strong>und</strong> des <strong>Datenschutz</strong>beauftragten<br />

<strong>der</strong> Schule<br />

2. Aufgaben <strong>der</strong> <strong>Datenschutz</strong>beauftragten <strong>und</strong> des <strong>Datenschutz</strong>beauftragten<br />

<strong>der</strong> Schule<br />

XII. Der Landesbeauftragte für den <strong>Datenschutz</strong> (LfD)<br />

XIII. Rechte <strong>der</strong> Personalvertretungen<br />

1. Zuständigkeiten<br />

2. Informationspflicht<br />

XIV. Schlussbestimmung<br />

Anhang Glossar fachlicher <strong>und</strong> technischer Begriffe<br />

Anlage 1 Muster e<strong>in</strong>er Dienstanweisung<br />

Anlage 2 Muster „Verpflichtung zur E<strong>in</strong>haltung des Datengeheimnisses nach § 8<br />

Landesdatenschutzgesetz (LDSG) <strong>und</strong> zur E<strong>in</strong>haltung <strong>der</strong><br />

Dienstanweisung über den <strong>Datenschutz</strong> <strong>und</strong> die <strong>Datensicherheit</strong><br />

Anlage 3 Muster „Bestellung zur/zum behördlichen <strong>Datenschutz</strong>beauftragten<br />

gemäß § 11 Abs. 1 LDSG“<br />

Anlage 4 Musterschreiben zur Information <strong>der</strong> Mitar<strong>bei</strong>ter<strong>in</strong>nen <strong>und</strong> Mitar<strong>bei</strong>ter<br />

zur Bestellung <strong>der</strong> <strong>Datenschutz</strong>beauftragten <strong>und</strong> des <strong>Datenschutz</strong>beauftragten<br />

<strong>der</strong> Schule<br />

Anlage 5 Muster-Disclaimer

I. Vorbemerkungen<br />

4<br />

<strong>Schulen</strong> verar<strong>bei</strong>ten personenbezogene Daten zur Erfüllung von Unterrichts- <strong>und</strong><br />

Verwaltungsaufgaben sowie für För<strong>der</strong>ungsmaßnahmen <strong>und</strong> Planungen <strong>in</strong> den<br />

Bereichen Bildung <strong>und</strong> Ausbildung. Das s<strong>in</strong>d <strong>bei</strong>spielsweise Daten von:<br />

- Schüler<strong>in</strong>nen <strong>und</strong> Schülern -<strong>in</strong>sbeson<strong>der</strong>e Angaben zur Person, zur schulischen<br />

Laufbahn, zu den Leistungen, zu Verhalten <strong>und</strong> Mitar<strong>bei</strong>t-,<br />

- Eltern -<strong>in</strong>sbeson<strong>der</strong>e die Anschrift-,<br />

- Ausbildungsbetrieben <strong>der</strong> Berufsschüler<strong>in</strong>nen <strong>und</strong> Berufsschüler -<strong>in</strong>sbeson<strong>der</strong>e<br />

die Anschrift-,<br />

- Lehrkräften -<strong>in</strong>sbeson<strong>der</strong>e Angaben zur Person, zur Lehrbefähigung, zum Regelst<strong>und</strong>enmaß,<br />

zu den Unterrichtsfächern <strong>und</strong> Klassen-.<br />

Das Landesdatenschutzgesetz Rhe<strong>in</strong>land-Pfalz (LDSG) for<strong>der</strong>t für die Verar<strong>bei</strong>tung<br />

personenbezogener Daten technische <strong>und</strong> organisatorische Maßnahmen, die den<br />

<strong>Datenschutz</strong> bzw. den Schutz <strong>der</strong> betroffenen Personen gewährleisten.<br />

Der Erreichung dieses Ziels dienen neben dem LDSG <strong>in</strong>sbeson<strong>der</strong>e nachfolgende<br />

Rechtsvorschriften:<br />

Schulgesetz (SchulG),<br />

Schulordnung für die öffentlichen Gr<strong>und</strong>schulen,<br />

Schulordnung für die öffentlichen Hauptschulen, Regionalen <strong>Schulen</strong>, Realschulen,<br />

Gymnasien, Integrierten Gesamtschulen <strong>und</strong> Kollegs (Übergreifende Schulordnung),<br />

Schulordnung für die öffentlichen Son<strong>der</strong>schulen,<br />

Schulordnung für die öffentlichen berufsbildenden <strong>Schulen</strong>,<br />

Landesbeamtengesetz (LBG),<br />

B<strong>und</strong>es-Angestelltentarifvertrag (BAT),<br />

Beihilfeverordnung (BVO),<br />

Landesdiszipl<strong>in</strong>argesetz (LDG),<br />

SGB IX - Rehabilitation <strong>und</strong> Teilhabe beh<strong>in</strong><strong>der</strong>ter Menschen,<br />

Landespersonalvertretungsgesetz (LPersVG),<br />

Teledienstegesetz (TDG),<br />

Teledienstedatenschutzgesetz (TDDSG),<br />

Landesgesetz zu dem Jugendmedienschutz-Staatsvertrag <strong>und</strong> zur Än<strong>der</strong>ung<br />

medienrechtlicher Vorschriften,<br />

Signaturgesetz (SigG).<br />

Neben den <strong>Datenschutz</strong>bestimmungen s<strong>in</strong>d <strong>bei</strong> <strong>der</strong> Datenverar<strong>bei</strong>tung an <strong>Schulen</strong><br />

auch <strong>der</strong> Tarifvertrag über die Ar<strong>bei</strong>tsbed<strong>in</strong>gungen auf Ar<strong>bei</strong>tsplätzen mit Geräten<br />

<strong>der</strong> Informationstechnik, das Urheberrecht (Copyright) <strong>in</strong>sbeson<strong>der</strong>e an Bil<strong>der</strong>n <strong>und</strong><br />

mit Grafikprogrammen angefertigten Grafiken <strong>und</strong> Musikwerken sowie Lizenzfragen<br />

zu beachten.<br />

Die <strong>Schulen</strong> haben <strong>bei</strong> allen Daten zu prüfen, auf Gr<strong>und</strong>lage welcher Rechtsvorschrift<br />

die Datenverar<strong>bei</strong>tung zulässig <strong>und</strong> ob diese für die Erfüllung <strong>der</strong> Aufgaben<br />

<strong>der</strong> Schule auch tatsächlich erfor<strong>der</strong>lich ist (Gr<strong>und</strong>satz <strong>der</strong> Datenvermeidung <strong>und</strong> -<br />

sparsamkeit, vgl. § 1 LDSG).<br />

II. Geltungsbereich des Landesdatenschutzgesetzes (LDSG)<br />

Das LDSG gilt für öffentliche <strong>Schulen</strong> <strong>in</strong> vollem Umfang.

5<br />

Staatlich genehmigten o<strong>der</strong> anerkannten <strong>Schulen</strong> <strong>in</strong> kirchlicher Trägerschaft wird die<br />

Anwendung dieser Bekanntmachung empfohlen.<br />

Für staatlich genehmigte o<strong>der</strong> anerkannte <strong>Schulen</strong> <strong>in</strong> sonstiger freier Trägerschaft<br />

gilt das B<strong>und</strong>esdatenschutzgesetz (BDSG). Dennoch sollten auch vorgenannte<br />

<strong>Schulen</strong> diese Bekanntmachung beachten.<br />

III. Gr<strong>und</strong>sätze für den Umgang mit Daten <strong>bei</strong>m E<strong>in</strong>satz von automatisierten<br />

Verfahren<br />

1. Generelle E<strong>in</strong>schränkungen für die automatisierte Verar<strong>bei</strong>tung personenbe-<br />

zogener Daten<br />

Daten über schulärztliche <strong>und</strong> schulpsychologische sowie son<strong>der</strong>pädagogische,<br />

soziale <strong>und</strong> therapeutische Maßnahmen <strong>und</strong> <strong>der</strong>en Ergebnisse dürfen<br />

nicht automatisiert verar<strong>bei</strong>tet werden. Gleiches gilt für personenbezogene<br />

Daten <strong>bei</strong> schulischen Ordnungsmaßnahmen. Sie dürfen mit e<strong>in</strong>em Computer<br />

geschrieben, jedoch nicht dauerhaft gespeichert <strong>und</strong> ausgewertet werden (vgl.<br />

z.B. § 76 Abs. 2 Übergreifende Schulordnung, § 52 Abs. 2 Schulordnung für<br />

die öffentlichen Gr<strong>und</strong>schulen, § 91 Abs. 2 Schulordnung für die öffentlichen<br />

Son<strong>der</strong>schulen).<br />

Außerdem s<strong>in</strong>d die Betroffenen über den Zweck <strong>der</strong> vorgesehenen Verar<strong>bei</strong>tung,<br />

die Empfänger etwaiger Übermittlungen <strong>und</strong> die Aufbewahrung <strong>in</strong><br />

Kenntnis zu setzen.<br />

2. Schulung<br />

Der E<strong>in</strong>satz von Computern sollte gr<strong>und</strong>sätzlich durch die Schulung <strong>der</strong><br />

Nutzer<strong>in</strong>nen <strong>und</strong> Nutzer vorbereitet werden. Hier<strong>bei</strong> s<strong>in</strong>d auch die Themen<br />

“<strong>Datenschutz</strong>“ <strong>und</strong> “<strong>Datensicherheit</strong>“ zu behandeln.<br />

3. Schutzbedürfnis/Sicherheitsmaßnahmen<br />

Die Sicherheitsmaßnahmen haben sich vorwiegend am Schutzbedürfnis <strong>der</strong><br />

Daten, die mit dem Computer verar<strong>bei</strong>tet werden, zu orientieren. Sie müssen<br />

<strong>der</strong> größten vorliegenden bzw. zu erwartenden Schutzbedürftigkeit entsprechen.<br />

Die E<strong>in</strong>haltung <strong>der</strong> Sicherheitsmaßnahmen soll regelmäßig <strong>und</strong> ergänzend<br />

unangekündigt stichprobenartig entwe<strong>der</strong> von <strong>der</strong> Schulleiter<strong>in</strong> o<strong>der</strong> dem<br />

Schulleiter selbst o<strong>der</strong> e<strong>in</strong>er an<strong>der</strong>en mit dieser Aufgabe ausdrücklich beauftragten<br />

Person überprüft werden. Die Ergebnisse s<strong>in</strong>d schriftlich festzuhalten.<br />

4. Protokollierung<br />

4.1 Zweck <strong>und</strong> Inhalt<br />

Für Zwecke <strong>der</strong> <strong>Datenschutz</strong>kontrolle, <strong>der</strong> Datensicherung <strong>und</strong> zur Gewährleistung<br />

des ordnungsgemäßen Betriebs von DV-Verfahren s<strong>in</strong>d Zugänge zum<br />

System, Zugriffe auf Daten sowie bestimmte sicherheitsrelevante Ereignisse<br />

(z.B. erfolglose Anmeldeversuche, Anmeldung zu unüblicher Zeit, Verstoß<br />

gegen Zugriffsbeschränkungen) <strong>in</strong> e<strong>in</strong>em Protokoll festzuhalten. Da<strong>bei</strong> f<strong>in</strong>det<br />

ke<strong>in</strong>e Nutzung dieser Daten zu Zwecken <strong>der</strong> Verhaltens- o<strong>der</strong> Leistungskon-

6<br />

trolle statt. Die E<strong>in</strong>zelheiten des Protokoll<strong>in</strong>halts werden durch die Schulleiter<strong>in</strong><br />

o<strong>der</strong> den Schulleiter <strong>in</strong> Abstimmung mit <strong>der</strong> o<strong>der</strong> dem <strong>Datenschutz</strong>beauftragten<br />

<strong>der</strong> Schule sowie ggf. mit <strong>der</strong> Personalvertretung schriftlich festgelegt.<br />

Unter Berücksichtigung <strong>der</strong> jeweiligen schulischen Gegebenheiten empfiehlt<br />

sich, folgende Vorgänge <strong>in</strong> Abhängigkeit von <strong>der</strong> Sensibilität <strong>der</strong> Verfahren<br />

<strong>und</strong> Daten vollständig o<strong>der</strong> stichprobenweise zu protokollieren:<br />

Protokollierung <strong>bei</strong> <strong>der</strong> Verwaltung <strong>und</strong> Betreuung von IT-Systemen<br />

- E<strong>in</strong>stellung <strong>und</strong> Verän<strong>der</strong>ung von Systemparametern,<br />

- Än<strong>der</strong>ung <strong>der</strong> Systemkonfiguration,<br />

- E<strong>in</strong>richten, Löschen <strong>und</strong> Sperren <strong>der</strong> Zugriffsrechte von Nutzer<strong>in</strong>nen <strong>und</strong><br />

Nutzern,<br />

- Verwaltung von Zugriffsrechten,<br />

- E<strong>in</strong>spielung <strong>und</strong> Verän<strong>der</strong>ung von Software,<br />

- Än<strong>der</strong>ungen <strong>der</strong> Dateiorganisation,<br />

- Durchführung von Datensicherungen.<br />

Protokollierung <strong>bei</strong> <strong>der</strong> Nutzung von IT-Systemen<br />

- Anmeldeversuche mit ungültigen o<strong>der</strong> abgelaufenen Nutzerkennungen,<br />

- wie<strong>der</strong>holte Anmeldeversuche mit ungültigen Passwörtern,<br />

- Anmeldungen zu “unüblicher“ Zeit,<br />

- Anmeldungen unter Kennungen <strong>der</strong> verantwortlichen Person,<br />

- Verstöße gegen Zugriffs- <strong>und</strong> Ausführungsberechtigungen,<br />

- zurückgewiesene Programm- <strong>und</strong> Funktionsaufrufe,<br />

- Nutzung von E-Mail (Nutzername, Zieladressen, Zeitpunkt <strong>der</strong> Datenüber-<br />

mittlung, Datenmenge, Empfang von Nachrichten mit Schadensfunktionen,<br />

Fehlermeldungen),<br />

- Nutzung von an<strong>der</strong>en Internet-Diensten (Nutzername, aufgerufene Seiten,<br />

Zeitpunkt <strong>der</strong> Datenübermittlung, Datenmenge).<br />

Protokollierung <strong>bei</strong> <strong>der</strong> Verar<strong>bei</strong>tung personenbezogener Daten<br />

- E<strong>in</strong>gabe von Daten,<br />

- Datenübermittlungen,<br />

- Nutzung automatisierter Abrufverfahren,<br />

- Abfragen <strong>und</strong> Auswertungen,<br />

- Löschung von Daten,<br />

- sensible Programm- o<strong>der</strong> Funktionsaufrufe.<br />

4.2 Überprüfung <strong>und</strong> Auswertung<br />

E<strong>in</strong>e Überprüfung <strong>und</strong> Auswertung von personenbezogenen Daten <strong>in</strong><br />

Protokolldateien erfolgt durch die Schulleiter<strong>in</strong> o<strong>der</strong> den Schulleiter unter<br />

Beteiligung <strong>der</strong> o<strong>der</strong> des <strong>Datenschutz</strong>beauftragten <strong>der</strong> Schule im gesetzlichen<br />

Rahmen. E<strong>in</strong>e zum<strong>in</strong>dest stichprobenweise Auswertung <strong>der</strong> Protokolldaten ist<br />

<strong>in</strong> bestimmten Abständen regelmäßig vorzunehmen.<br />

E<strong>in</strong>e Auswertung <strong>der</strong> Protokolldaten für an<strong>der</strong>e Zwecke sowie zur<br />

Durchführung von allgeme<strong>in</strong>en Leistungs- <strong>und</strong> Verhaltenskontrollen ist<br />

unzulässig (vgl. auch § 31 Abs. 5 LDSG). Unberührt bleibt die nach § 13 Abs.<br />

6 LDSG vorgesehene Durchbrechung <strong>der</strong> Zweckb<strong>in</strong>dung <strong>in</strong> Fällen e<strong>in</strong>er<br />

erheblichen Gefährdung <strong>der</strong> öffentlichen Sicherheit.

4.3 Fristen<br />

7<br />

Die Aufbewahrungsfristen <strong>der</strong> Protokolle richten sich nach § 19 Abs. 2 LDSG,<br />

d.h. nach <strong>der</strong> Erfor<strong>der</strong>lichkeit <strong>und</strong> den Erfor<strong>der</strong>nissen e<strong>in</strong>er ordnungsgemäßen<br />

Dokumentation. Als Anhaltspunkte für die Bestimmung des Aufbewahrungszeitraums<br />

können die Wahrsche<strong>in</strong>lichkeit, dass Unregelmäßigkeiten (noch)<br />

offenbar werden können sowie die Möglichkeit, die Gründe von Unregelmäßigkeiten<br />

anhand <strong>der</strong> Protokolle <strong>und</strong> an<strong>der</strong>er Unterlagen aufdecken zu können,<br />

dienen.<br />

E<strong>in</strong>e Aufbewahrungsdauer von e<strong>in</strong>em Jahr sollte nicht überschritten werden.<br />

Soweit Protokolle zum Zweck gezielter Kontrollen angefertigt werden, ist e<strong>in</strong>e<br />

kürzere Speicherungsfrist vorzusehen; <strong>in</strong> <strong>der</strong> Regel reicht da<strong>bei</strong> e<strong>in</strong>e Aufbewahrung<br />

bis zur tatsächlichen Kontrolle aus.<br />

5. Übergreifende Gr<strong>und</strong>sätze <strong>und</strong> Verfahren zur Datensicherung <strong>bei</strong>m E<strong>in</strong>satz<br />

von Datenverar<strong>bei</strong>tungssystemen e<strong>in</strong>schl. Internet <strong>und</strong> Mail-Dienste<br />

Gespeicherte personenbezogene Daten (Datei mit Daten von Schüler<strong>in</strong>nen<br />

<strong>und</strong> Schülern, Datei mit Daten von Lehrerkräften, Schulkorrespondenz mit<br />

personenbezogenen Daten etc.) s<strong>in</strong>d vor Verlust <strong>und</strong> vor Missbrauch zu<br />

schützen. Dies bedeutet <strong>in</strong>sbeson<strong>der</strong>e, dass<br />

- unbefugter Informationsgew<strong>in</strong>n verh<strong>in</strong><strong>der</strong>t wird (Vertraulichkeit),<br />

- personenbezogene Daten vor unbefugter Verän<strong>der</strong>ung geschützt s<strong>in</strong>d<br />

(Integrität),<br />

- die Urheberschaft übermittelter personenbezogener Daten vor <strong>der</strong>en<br />

Weiterverar<strong>bei</strong>tung festgestellt werden kann (Authentizität),<br />

- personenbezogene Daten vor unbefugter Bee<strong>in</strong>trächtigung <strong>der</strong> Funktionalität<br />

geschützt s<strong>in</strong>d (Verfügbarkeit),<br />

- nachträglich festgestellt werden kann, wer wann welche personenbezogenen<br />

Daten <strong>in</strong> welcher Weise verar<strong>bei</strong>tet hat (Revisionsfähigkeit),<br />

- die Verfahrensweisen <strong>bei</strong> <strong>der</strong> Verar<strong>bei</strong>tung personenbezogener Daten mit<br />

zumutbarem Aufwand nachvollzogen werden können (Transparenz).<br />

In e<strong>in</strong>em Sicherungskonzept sollte m<strong>in</strong>destens festgelegt werden:<br />

- Art <strong>der</strong> Datensicherung, Verfahrensweise <strong>und</strong> Sicherungsdatenträger,<br />

- Häufigkeit <strong>und</strong> Zeitpunkt <strong>der</strong> Datensicherung,<br />

- Anzahl <strong>der</strong> Generationen,<br />

- Verantwortlichkeit.<br />

Datenträger s<strong>in</strong>d nach Möglichkeit getrennt von den zu sichernden Computern<br />

aufzubewahren, um das Risiko des Datenverlusts <strong>bei</strong> Brand o<strong>der</strong> Diebstahl so<br />

ger<strong>in</strong>g wie möglich zu halten. Für sie s<strong>in</strong>d e<strong>in</strong>erseits Maßnahmen zur Lagerung<br />

(magnetfeld-/staubgeschützt, klimagerecht) <strong>und</strong> an<strong>der</strong>erseits Maßnahmen<br />

zur Verh<strong>in</strong><strong>der</strong>ung des unbefugten Zugriffs (geeignete Behältnisse,<br />

Schränke, Räume) zu treffen.<br />

5.1 Verantwortliche Person<br />

Die verantwortliche Person legt für Programme <strong>und</strong> Dateien getrennte Verzeichnisse<br />

an. Sie sichert Programme <strong>bei</strong> <strong>der</strong> Än<strong>der</strong>ung, die Verzeichnisse mit<br />

den Datenbeständen regelmäßig. Die Häufigkeit hängt von <strong>der</strong> Art <strong>der</strong> gespeicherten<br />

Daten, <strong>der</strong> Än<strong>der</strong>ungshäufigkeit <strong>und</strong> den Anfor<strong>der</strong>ungen an die<br />

Verfügbarkeit ab.

8<br />

Sofern <strong>bei</strong> <strong>der</strong> allgeme<strong>in</strong>en Datensicherung nur die Verzeichnisse mit den<br />

Datenbeständen gesichert werden, sollte <strong>in</strong> regelmäßigen Abständen e<strong>in</strong>e<br />

Gesamtsicherung <strong>der</strong> Festplatte stattf<strong>in</strong>den, da evtl. Än<strong>der</strong>ungen im Systembereich<br />

o<strong>der</strong> <strong>der</strong> Konfigurations-E<strong>in</strong>stellungen an<strong>der</strong>nfalls nicht gesichert<br />

werden.<br />

Neben den Vorkehrungen für die eigentliche Datensicherung hat die verantwortliche<br />

Person e<strong>in</strong>e genaue Dokumentation über die Datensicherung zu erstellen.<br />

Daraus muss ersichtlich se<strong>in</strong>, welche Dateien, mit welchen Befehlen,<br />

zu welchem Zeitpunkt gesichert werden. Ferner ist zu dokumentieren, mit welcher<br />

Befehlsfolge Daten von dem Sicherungsdatenträger zurückzuspielen<br />

s<strong>in</strong>d.<br />

5.2 Nutzerberechtigung<br />

Die Schulleiter<strong>in</strong> o<strong>der</strong> <strong>der</strong> Schulleiter gewährleistet, dass die zur Benutzung<br />

des Datenverar<strong>bei</strong>tungssystems <strong>der</strong> Schule Berechtigten ausschließlich auf<br />

die ihrer Zugriffsberechtigung unterliegenden Daten zugreifen können <strong>und</strong><br />

dass personenbezogene Daten <strong>bei</strong> <strong>der</strong> Verar<strong>bei</strong>tung nicht unbefugt gelesen,<br />

kopiert, verän<strong>der</strong>t o<strong>der</strong> entfernt werden können.<br />

Es wird dokumentiert:<br />

- wer<br />

- welches Gerät o<strong>der</strong> welche Geräte<br />

- mit welcher Nutzerfunktion (z.B. nur lesen, nur e<strong>in</strong>geben, nur<br />

verän<strong>der</strong>n, alle Funktionen des Programms ausführen) benutzen darf.<br />

Die autorisierten Lehrkräfte <strong>und</strong> das Schulverwaltungspersonal erhalten e<strong>in</strong>e<br />

Nutzerkennung <strong>und</strong> e<strong>in</strong> Anfangspasswort. Bei <strong>der</strong> Festlegung <strong>der</strong><br />

Zugriffsberechtigung ist sicherzustellen, dass die e<strong>in</strong>geräumten Befugnisse für<br />

die Wahrnehmung <strong>der</strong> jeweiligen (Verwaltungs-)Aufgabe erfor<strong>der</strong>lich s<strong>in</strong>d.<br />

Ferner sollte festgelegt werden:<br />

- wer Daten auf Listen <strong>und</strong> auf bewegliche Datenträger kopieren darf,<br />

- an wen Datenträger mit welchem Inhalt weitergegeben werden dürfen (z.B.<br />

Lehrkraft X erhält die Liste für die B<strong>und</strong>esjugendspiele, das Ges<strong>und</strong>heitsamt<br />

Y erhält die Liste über Rötelnimpfungen, das Statistische Landesamt<br />

erhält die anonymisierten Daten von Schüler<strong>in</strong>nen <strong>und</strong> Schülern, die<br />

Aufsichts- <strong>und</strong> Dienstleistungsdirektion (ADD) erhält den elektronischen<br />

Glie<strong>der</strong>ungsplan etc.),<br />

- welche Daten personenbezogen (z.B. Namenslisten, Zeugnisausdruck)<br />

weitergegeben werden dürfen,<br />

- welche Daten nur anonymisiert weitergegeben werden dürfen.<br />

5.3 Intranet<br />

Die Netze für Zwecke <strong>der</strong> Schulverwaltung <strong>und</strong> die für Unterrichtszwecke sollen<br />

gr<strong>und</strong>sätzlich physikalisch getrennt se<strong>in</strong>. E<strong>in</strong>e lediglich logische Trennung<br />

(z.B. Teilnetze mit gesicherten Übergängen) ist nur dann zulässig, wenn auf<br />

Gr<strong>und</strong> unabweisbarer sachlicher Erfor<strong>der</strong>nisse die Notwendigkeit hierzu<br />

besteht <strong>und</strong> unbefugte Zugriffe <strong>in</strong> das Verwaltungsnetz durch beson<strong>der</strong>e Maßnahmen<br />

wirksam ausgeschlossen werden. Die Verantwortung hierfür liegt <strong>bei</strong><br />

<strong>der</strong> Schule. Bei DV-mäßiger Verwaltung von personenbezogenen Daten ist<br />

die E<strong>in</strong>b<strong>in</strong>dung von Computern für Verwaltungs- <strong>und</strong> Unterrichtszwecke <strong>in</strong> e<strong>in</strong>

9<br />

e<strong>in</strong>ziges Netz nicht zulässig. Ausnahmen bedürfen <strong>bei</strong> DV-mäßiger Verwaltung<br />

<strong>der</strong> Daten von Lehrkräften <strong>der</strong> Zustimmung <strong>der</strong> Personalvertretung.<br />

5.4 Internet<br />

Schutzmaßnahmen vor unerwünschten Zugriffen s<strong>in</strong>d auch <strong>bei</strong> e<strong>in</strong>em Internetzugang<br />

e<strong>in</strong>es Computers mit Zugriffsmöglichkeit auf personenbezogene Daten<br />

zu treffen. Bei <strong>der</strong> Übertragung schutzwürdiger Daten s<strong>in</strong>d kryptografische<br />

Verfahren wie Verschlüsselung <strong>und</strong> digitale Signatur e<strong>in</strong>zusetzen. Mit ihrer<br />

Hilfe lassen sich Manipulationen <strong>und</strong> Übertragungsfehler erkennen <strong>und</strong> die<br />

unberechtigte Kenntnisnahme unterb<strong>in</strong>den.<br />

Die Verantwortung für die Schutzmaßnahmen liegt <strong>und</strong> bleibt je<strong>der</strong>zeit <strong>bei</strong> <strong>der</strong><br />

Schulleiter<strong>in</strong> o<strong>der</strong> dem Schulleiter. Sie o<strong>der</strong> er stellt deshalb <strong>bei</strong> <strong>der</strong> E<strong>in</strong>führung<br />

<strong>und</strong> im laufenden Betrieb des Internet e<strong>in</strong>e den schulischen Gegebenheiten<br />

entsprechende Ablauforganisation sicher <strong>und</strong> dokumentiert diese. Die<br />

Schulleiter<strong>in</strong> o<strong>der</strong> <strong>der</strong> Schulleiter def<strong>in</strong>iert <strong>und</strong> regelt e<strong>in</strong>deutig die Zuständigkeitsbereiche<br />

- <strong>der</strong> Schulleiter<strong>in</strong> o<strong>der</strong> des Schulleiters,<br />

- <strong>der</strong> verantwortlichen Person,<br />

- <strong>der</strong> o<strong>der</strong> des für die Internetauftritte <strong>der</strong> Schule Zuständigen,<br />

- <strong>der</strong> aufsichtsführenden Person,<br />

- <strong>der</strong> Fachlehrkraft,<br />

- <strong>der</strong> Nutzer<strong>in</strong>nen <strong>und</strong> Nutzer.<br />

Sie bzw. er muss jedoch auch dann sicherstellen, dass die E<strong>in</strong>haltung von<br />

Schutzmaßnahmen überprüft wird.<br />

Verb<strong>in</strong>dliche Regelungen zum Nutzungsumfang des Internets <strong>und</strong> zur<br />

Kontrolle von Missbrauch konkretisiert die Schulleiter<strong>in</strong> o<strong>der</strong> <strong>der</strong> Schulleiter <strong>in</strong><br />

e<strong>in</strong>er Nutzungsordnung, welche <strong>in</strong>sbeson<strong>der</strong>e Aussagen zu folgenden<br />

Punkten enthält:<br />

- E<strong>in</strong>satz des Mediums im Unterricht,<br />

- Zulässigkeit <strong>der</strong> Nutzung außerhalb des Unterrichts <strong>in</strong> Klasse o<strong>der</strong> Kurs im<br />

Rahmen <strong>der</strong> medienpädagogischen Erziehung,<br />

- gr<strong>und</strong>legende Verantwortlichkeiten <strong>und</strong> Rechte von Schulleiter<strong>in</strong> o<strong>der</strong><br />

Schulleiter, verantwortlicher Person <strong>und</strong> Lehrkraft,<br />

- H<strong>in</strong>weis auf die begrenzte Verantwortlichkeit <strong>der</strong> Schule für den Inhalt <strong>der</strong><br />

über ihren Internet-Zugang abgerufenen Informationen,<br />

- Verbot <strong>der</strong> Kommunikation von bestimmten Inhalten (wie fremdenfe<strong>in</strong>dli-<br />

chen o<strong>der</strong> pornografischen) <strong>und</strong> von bestimmten Nutzungszwecken (wie<br />

gewerblichen o<strong>der</strong> allgeme<strong>in</strong>politischen),<br />

- Zulässigkeit, Umfang <strong>und</strong> Löschungsfristen von Aufzeichnungen von Ver-<br />

b<strong>in</strong>dungsdaten durch die Schule zu Kontrollzwecken; Art <strong>und</strong> Durchführung<br />

von Kontrollen,<br />

- klarstellende H<strong>in</strong>weise auf die Beachtung von Rechten Dritter (Urheberrechte<br />

etc.),<br />

- Dienste, die <strong>in</strong> Anspruch genommen werden dürfen,<br />

- Zuteilung <strong>und</strong> Verwaltung von Passwörtern,<br />

- Sanktionen <strong>bei</strong> Verstößen gegen die Nutzungsordnung.<br />

Die Nutzungsordnung wird <strong>in</strong> geeigneter Weise bekannt gemacht. Ihre schriftliche<br />

Anerkennung durch die Schüler<strong>in</strong>nen <strong>und</strong> Schüler -im Falle <strong>der</strong>

10<br />

M<strong>in</strong><strong>der</strong>jährigkeit durch die Eltern- soll auch Voraussetzung für die Zulassung<br />

als Nutzer<strong>in</strong> <strong>und</strong> Nutzer außerhalb des Unterrichts se<strong>in</strong>.<br />

Die Gesamtverantwortung verbleibt jedoch trotz Nutzungsordnung <strong>bei</strong> <strong>der</strong><br />

Schulleiter<strong>in</strong> o<strong>der</strong> dem Schulleiter. Sie o<strong>der</strong> er darf sich nicht alle<strong>in</strong> auf die<br />

verantwortliche Person o<strong>der</strong> die aufsichtsführenden Lehrkräfte verlassen,<br />

son<strong>der</strong>n muss zum<strong>in</strong>dest stichprobenartig die E<strong>in</strong>haltung <strong>der</strong> Pflichten<br />

überprüfen.<br />

5.5 Mail-Dienste<br />

Dienstliche Mail-Adressen dürfen außerdienstlich nicht verwendet werden. Die<br />

Angabe <strong>der</strong> dienstlichen Mail-Adressen <strong>in</strong> dienstlich nicht relevanten Newsgroups,<br />

die automatisierte Zusendung von Informationen durch Informationsdienste<br />

<strong>und</strong> die Verwendung <strong>der</strong> Mail-Adresse für Bestellungen o<strong>der</strong> im<br />

Rahmen sonstiger nicht-dienstlicher Geschäftsbeziehungen sowie Werbeveranstaltungen,<br />

Kettenbriefen <strong>und</strong> Spielen ist nicht zulässig. Wenn Mail-<br />

Adressen bereits <strong>bei</strong> e<strong>in</strong>er solchen Diensteanbieter<strong>in</strong> o<strong>der</strong> e<strong>in</strong>em solchen<br />

Diensteanbieter registriert s<strong>in</strong>d, ist zu veranlassen, dass sie umgehend aus<br />

den Datenbeständen <strong>der</strong> Anbieter<strong>in</strong> o<strong>der</strong> des Anbieters gelöscht werden.<br />

Die Versendung von Schulkorrespondenz mit personenbezogenem o<strong>der</strong><br />

sonstigem vertraulichen Inhalt mittels E-Mail ist wegen <strong>der</strong> offenen Struktur<br />

des Internets nur unter Anwendung e<strong>in</strong>er Verschlüsselung zulässig, die den<br />

Schutz, die Vertraulichkeit, Integrität <strong>und</strong> Authentizität sicherstellt. <strong>Schulen</strong><br />

dürfen vorgenannte E-Mails nur über EPOS versenden.<br />

5.6 Wahrung des Datengeheimnisses<br />

Bediensteten, die dienstlichen Zugang zu personenbezogenen Daten haben,<br />

ist es gemäß § 8 Abs. 1 Satz 1 LDSG untersagt, diese zu e<strong>in</strong>em an<strong>der</strong>en als<br />

dem zur jeweiligen Aufgabenerfüllung gehörenden Zweck zu verar<strong>bei</strong>ten o<strong>der</strong><br />

unbefugt zu offenbaren.<br />

Vor E<strong>in</strong>führung e<strong>in</strong>es automatisierten Verfahrens zur Verar<strong>bei</strong>tung personenbezogener<br />

Daten s<strong>in</strong>d die damit betrauten Personen zur Wahrung des<br />

Datengeheimnisses <strong>und</strong> zur Verschwiegenheit zu verpflichten bzw. daran zu<br />

er<strong>in</strong>nern.<br />

Zu diesem Personenkreis gehören alle, die auf gespeicherte Daten zugreifen<br />

können, z.B. verantwortliche Person, Lehr- <strong>und</strong> Sekretariatskräfte, die Daten<br />

erfassen, än<strong>der</strong>n, löschen o<strong>der</strong> auswerten können, <strong>in</strong>sbeson<strong>der</strong>e also auch<br />

Lehrkräfte, die im Rahmen <strong>der</strong> Zeugniserstellung Noten an e<strong>in</strong>em Computer<br />

e<strong>in</strong>geben bzw. Lehrkräfte, die Daten auf privaten Computern verar<strong>bei</strong>ten.<br />

Schüler<strong>in</strong>nen <strong>und</strong> Schüler, die e<strong>in</strong> Klassenbuch führen, s<strong>in</strong>d durch die<br />

Klassenlehrer<strong>in</strong> o<strong>der</strong> den Klassenlehrer unter Berücksichtigung ihres Lebensalters<br />

auf die Pflicht zur Wahrung des Datengeheimnisses h<strong>in</strong>zuweisen.<br />

Die Pflicht zur Wahrung des Datengeheimnisses besteht auch nach<br />

Beendigung <strong>der</strong> Tätigkeit fort.

6. Wartung <strong>und</strong> Adm<strong>in</strong>istration<br />

6.1 Allgeme<strong>in</strong>es<br />

11<br />

Zur Sicherstellung <strong>der</strong> Funktionsfähigkeit <strong>der</strong> Mail-Dienste e<strong>in</strong>schließlich <strong>der</strong><br />

Verfügbarkeit, <strong>der</strong> Vertraulichkeit <strong>und</strong> <strong>der</strong> Integrität <strong>der</strong> gespeicherten<br />

Informationen werden regelmäßig Wartungs- <strong>und</strong> Adm<strong>in</strong>istrationsar<strong>bei</strong>ten<br />

durchgeführt, die e<strong>in</strong>e vorübergehende E<strong>in</strong>schränkung <strong>der</strong> Nutzung von<br />

Systemkomponenten zur Folge haben können. Die verantwortliche Person<br />

<strong>in</strong>formiert die Mitar<strong>bei</strong>ter<strong>in</strong>nen <strong>und</strong> Mitar<strong>bei</strong>ter deshalb rechtzeitig vor <strong>der</strong><br />

Ausführung von Wartungsar<strong>bei</strong>ten.<br />

Beratungsfirmen o<strong>der</strong> sonstige Unternehmen, die im Rahmen <strong>der</strong> Wartung<br />

o<strong>der</strong> Fernwartung von DV-Geräten Kenntnis von personenbezogenen Daten<br />

nehmen können, müssen sorgfältig ausgewählt werden (Referenzen).<br />

Bei Abschluss des entsprechenden Wartungsvertrages s<strong>in</strong>d die Erfor<strong>der</strong>nisse<br />

des § 4 LDSG zu beachten (vgl. VIII). Der zu Gr<strong>und</strong>e liegende Wartungsvertrag<br />

sollte Regelungen m<strong>in</strong>destens h<strong>in</strong>sichtlich<br />

- Art <strong>und</strong> Umfang zulässiger Wartungsar<strong>bei</strong>ten sowie<br />

- Festlegung datenschutzrechtlicher Verpflichtungen <strong>und</strong> etwaiger Vertragsstrafen<br />

<strong>bei</strong> Verletzung <strong>der</strong> <strong>Datenschutz</strong>anfor<strong>der</strong>ungen<br />

enthalten.<br />

Die auftraggebende Stelle hat sich <strong>in</strong> geeigneter Weise von <strong>der</strong> E<strong>in</strong>haltung <strong>der</strong><br />

<strong>bei</strong> <strong>der</strong> auftragnehmenden Person o<strong>der</strong> Stelle getroffenen technischen <strong>und</strong><br />

organisatorischen Maßnahmen zu überzeugen.<br />

6.2 Interne Wartungsar<strong>bei</strong>ten<br />

Werden die Ar<strong>bei</strong>ten durch e<strong>in</strong>e an<strong>der</strong>e Stelle vorgenommen, so soll diese<br />

möglichst nicht auf personenbezogene Daten zugreifen können.<br />

Dies ist etwa dadurch realisierbar, dass<br />

- die Programme zur Verar<strong>bei</strong>tung personenbezogener Daten während <strong>der</strong><br />

Ar<strong>bei</strong>ten an <strong>der</strong> Datenverar<strong>bei</strong>tungsanlage/des Computers nicht laufen <strong>und</strong><br />

vom Wartungspersonal nicht gestartet werden können o<strong>der</strong><br />

- die personenbezogenen Daten für die Dauer <strong>der</strong> Ar<strong>bei</strong>ten von <strong>der</strong> Anlage<br />

genommen werden.<br />

Kann <strong>der</strong> Zugriff auf personenbezogene Daten nicht ausgeschlossen werden<br />

o<strong>der</strong> ist dieser im Rahmen <strong>der</strong> Ar<strong>bei</strong>ten erfor<strong>der</strong>lich (wenn <strong>bei</strong>spielsweise e<strong>in</strong><br />

Fehler beseitigt werden muss, <strong>der</strong> speziell die Schulverwaltungsprogramme<br />

betrifft o<strong>der</strong> wenn geprüft werden soll, ob nach Ausführung <strong>der</strong> Ar<strong>bei</strong>ten die<br />

Programme wie<strong>der</strong> lauffähig s<strong>in</strong>d), so ist e<strong>in</strong>em evtl. Datenmissbrauch durch<br />

geeignete organisatorische Maßnahmen vorzubeugen. Neben <strong>der</strong> fortlaufenden<br />

Dokumentation aller wesentlichen Wartungsaktivitäten durch e<strong>in</strong>e<br />

sachverständige Mitar<strong>bei</strong>ter<strong>in</strong> o<strong>der</strong> e<strong>in</strong>en sachverständigen Mitar<strong>bei</strong>ter können<br />

dies <strong>in</strong>sbeson<strong>der</strong>e se<strong>in</strong>:<br />

- E<strong>in</strong>satz e<strong>in</strong>er Wechselfestplatte, die dem Gerät entnommen <strong>und</strong><br />

verschlossen wird, so dass <strong>bei</strong> e<strong>in</strong>er Reparatur außerhalb <strong>der</strong> Schule die<br />

gespeicherten Daten physisch aus dem Gerät entfernt s<strong>in</strong>d,<br />

- Verschlüsselung <strong>der</strong> Datenträger (Sicherheitssoftware unterstützt <strong>in</strong> vielen<br />

Fällen e<strong>in</strong>en verschlüsselten Betrieb <strong>der</strong> Software) o<strong>der</strong><br />

- Übernahme <strong>der</strong> gesamten gespeicherten personenbezogenen Daten auf<br />

bewegliche Datenträger <strong>und</strong> Löschung <strong>der</strong> Daten auf <strong>der</strong> Festplatte.

6.3 Externe Wartungsar<strong>bei</strong>ten<br />

12<br />

Bei <strong>der</strong> Herausgabe <strong>der</strong> Geräte zur Wartung o<strong>der</strong> Reparatur außerhalb <strong>der</strong><br />

Schule ist es wichtig, dass die Übernahme durch den Übernehmer bestätigt<br />

wird. Das Wartungspersonal hat e<strong>in</strong>e schriftliche Verpflichtung nach dem<br />

Verpflichtungsgesetz vom 3. März 1974 (BGBl. I S. 547) <strong>und</strong> auf die E<strong>in</strong>haltung<br />

<strong>der</strong> bestehenden datenschutzrechtlichen Bestimmungen abzugeben.<br />

Die auftraggebende Stelle stellt sicher, dass e<strong>in</strong>e Fernwartung nur im<br />

E<strong>in</strong>zelfall, mit ihrem E<strong>in</strong>verständnis <strong>und</strong> unter ihrer Aufsicht erfolgen kann.<br />

Hierzu ist e<strong>in</strong> Verfahren zur E<strong>in</strong>leitung e<strong>in</strong>er Fernwartung (Benachrichtigung,<br />

Freischaltung) zu vere<strong>in</strong>baren:<br />

- Der Wartungsvorgang muss durch die auftraggebende Stelle je<strong>der</strong>zeit<br />

abgebrochen werden können.<br />

- Es muss kontrollierbar se<strong>in</strong>, welche Ar<strong>bei</strong>ten im Rahmen <strong>der</strong> Fernwartung<br />

durchgeführt werden, <strong>in</strong>sbeson<strong>der</strong>e welche Zugriffe auf personenbezogene<br />

Daten erfolgen.<br />

- Die Fernwartungsar<strong>bei</strong>ten s<strong>in</strong>d unter e<strong>in</strong>er separaten, über Identifikations-<br />

<strong>und</strong> Authentisierungsmechanismen (Passwort) geschützten Nutzerkennung<br />

durchzuführen; hier<strong>bei</strong> ist auch <strong>der</strong> Kreis des autorisierten Wartungspersonals<br />

festzulegen. Solange Fernwartungszugriffe nicht erfor<strong>der</strong>lich<br />

s<strong>in</strong>d, sollte die Nutzerkennung deaktiviert se<strong>in</strong>. Die Zugriffsmöglichkeiten<br />

s<strong>in</strong>d auf das für die Durchführung <strong>der</strong> Wartungsar<strong>bei</strong>ten erfor<strong>der</strong>liche Maß<br />

zu beschränken, <strong>in</strong>sbeson<strong>der</strong>e gilt dies für den Zugriff auf personenbezogene<br />

Daten.<br />

- Soweit die Fernwartung über Wählleitungsanschlüsse erfolgt, muss <strong>der</strong><br />

endgültige Verb<strong>in</strong>dungsaufbau stets durch die verantwortliche Stelle<br />

vorgenommen werden; <strong>in</strong> Betracht kommt hier z.B. <strong>der</strong> automatische<br />

Rückruf über e<strong>in</strong>e fest vorgegebene Nummer <strong>der</strong> Fernwartungsstelle.<br />

Diese Konfigurationsdaten s<strong>in</strong>d vor unzulässigen Verän<strong>der</strong>ungen zu schützen,<br />

<strong>bei</strong>spielsweise durch den E<strong>in</strong>satz passwortgesicherter Anschlussmodems.<br />

Da die Wählleitungsanschlüsse im Rahmen <strong>der</strong> Fernwartung nur <strong>in</strong><br />

bestimmten Fällen benötigt werden, sollte <strong>in</strong> <strong>der</strong> übrigen Zeit <strong>der</strong><br />

Anschluss physikalisch von <strong>der</strong> Datenverar<strong>bei</strong>tungsanlage getrennt se<strong>in</strong>,<br />

um unzulässige Zugriffsversuche auszuschließen.<br />

- Um <strong>in</strong> Zweifelsfällen e<strong>in</strong>e Revision zu ermöglichen, s<strong>in</strong>d die Aktivitäten im<br />

Rahmen <strong>der</strong> Fernwartung (Zeitpunkt, Dauer, Art <strong>der</strong> Fernwartungszugriffe)<br />

<strong>in</strong> geeigneter Weise (z.B. automatische Protokollierung, E<strong>in</strong>trag im<br />

Systemlogbuch) zu dokumentieren <strong>und</strong> für die Dauer e<strong>in</strong>es Jahres<br />

aufzubewahren.<br />

- Die Übernahme neuer Programmversionen sollte gr<strong>und</strong>sätzlich nicht im<br />

Rahmen <strong>der</strong> Fernwartung erfolgen. Soweit im E<strong>in</strong>zelfall unvermeidlich, ist<br />

die Übernahme zu dokumentieren <strong>und</strong> die Integrität <strong>der</strong> übernommenen<br />

Software durch geeignete Maßnahmen sicherzustellen.<br />

- Die im Rahmen des Netzanschlusses bereitgestellten Sicherheitsdienste<br />

(wie z.B. geschlossene Benutzergruppen o<strong>der</strong> Verschlüsselung) s<strong>in</strong>d zu<br />

nutzen.<br />

- Da die E<strong>in</strong>richtung e<strong>in</strong>es Fernwartungsanschlusses als e<strong>in</strong>e wesentliche<br />

Än<strong>der</strong>ung i.S.d. § 27 Abs. 1 Satz 3 LDSG zu verstehen ist, hat die<br />

auftraggebende Stelle die E<strong>in</strong>richtung dem Landesbeauftragten für den<br />

<strong>Datenschutz</strong> (LfD) mitzuteilen.

IV. Zulässigkeit <strong>der</strong> Datenerhebung<br />

1. Allgeme<strong>in</strong>es<br />

13<br />

Personenbezogene Daten <strong>der</strong> Schüler<strong>in</strong>nen, Schüler, Eltern <strong>und</strong> Lehrkräfte,<br />

<strong>der</strong> pädagogischen <strong>und</strong> technischen Fachkräfte sowie des sonstigen<br />

(pädagogischen) Personals dürfen durch die <strong>Schulen</strong> verar<strong>bei</strong>tet werden,<br />

soweit dies zur Erfüllung <strong>der</strong> ihnen durch Rechtsvorschrift zugewiesenen<br />

schulbezogenen Aufgaben erfor<strong>der</strong>lich ist (vgl. § 54 a SchulG, §§ 31, 33<br />

LDSG); die Übermittlung <strong>der</strong> vorgenannten Daten darf dem Auftrag <strong>der</strong> Schule<br />

nicht wi<strong>der</strong>sprechen. Die Schulordnungen geben hierzu weitergehende Auskünfte.<br />

Nicht aufgeführte Daten dürfen im E<strong>in</strong>zelfall nur erhoben werden, wenn<br />

die Betroffenen schriftlich e<strong>in</strong>gewilligt haben.<br />

Bei <strong>der</strong> Erhebung von Daten durch die <strong>Schulen</strong> s<strong>in</strong>d die Betroffenen auf die<br />

Rechtsvorschrift h<strong>in</strong>zuweisen, die sie zu den gefor<strong>der</strong>ten Angaben verpflichtet.<br />

Der H<strong>in</strong>weis ist, wenn möglich, schriftlich zu geben; erfolgt er zusammen mit<br />

an<strong>der</strong>en Erklärungen, ist er deutlich hervorzuheben. Außerdem s<strong>in</strong>d die<br />

Betroffenen über den Zweck <strong>der</strong> vorgesehenen Verar<strong>bei</strong>tung, die Empfänger<br />

<strong>in</strong>nen <strong>und</strong> Empfänger etwaiger Übermittlungen <strong>und</strong> die Aufbewahrung <strong>in</strong><br />

Kenntnis zu setzen.<br />

Für die Erhebung von Daten <strong>in</strong> <strong>der</strong> Schule durch an<strong>der</strong>e Stellen als die<br />

Schule, die ADD o<strong>der</strong> den Schulträger s<strong>in</strong>d § 54 a Abs. 3 <strong>und</strong> § 88 SchulG zu<br />

beachten.<br />

Die erhobenen Daten s<strong>in</strong>d zu löschen, wenn <strong>der</strong>en Kenntnis für die<br />

Aufgabenerfüllung <strong>der</strong> Schule nicht mehr erfor<strong>der</strong>lich ist.<br />

2. Datenart<br />

Folgende Daten dürfen erhoben werden:<br />

2.1 Daten von Schüler<strong>in</strong>nen <strong>und</strong> Schülern<br />

- Familienname, ggf. Geburtsname, Vorname,<br />

- Anschrift,<br />

- Telefonverb<strong>in</strong>dung,<br />

- ggf. Faxverb<strong>in</strong>dung,<br />

- ggf. E-Mail-Adresse,<br />

- Geschlecht,<br />

- Familienstand, Anzahl <strong>der</strong> Geschwister (nicht <strong>bei</strong> Schüler<strong>in</strong>nen <strong>und</strong><br />

Schülern e<strong>in</strong>er öffentlichen berufsbildenden Schule),<br />

- Geburtsdatum, Geburtsort,<br />

- Staatsangehörigkeit,<br />

- Aussiedlereigenschaft,<br />

- Muttersprache/Herkunftssprache,<br />

- Religionszugehörigkeit,<br />

- Teilnahme am Religions-/Ethikunterricht,<br />

- Beh<strong>in</strong><strong>der</strong>ungen <strong>und</strong> Krankheiten, soweit sie für die Schule von Bedeutung<br />

s<strong>in</strong>d,<br />

- Name, Anschrift <strong>und</strong> Telefonverb<strong>in</strong>dung des Ausbildungsbetriebs, Namen<br />

<strong>und</strong> Funktionen <strong>der</strong> Ausbildungsbeteiligten sowie <strong>der</strong> Ausbildungsberuf,<br />

- Unterbr<strong>in</strong>gung im Heim/Internat,

14<br />

- Datum <strong>der</strong> Erste<strong>in</strong>schulung/Beg<strong>in</strong>n <strong>der</strong> Schulpflicht,<br />

- E<strong>in</strong>trittsdatum,<br />

- Bildungsgang,<br />

- bisher besuchte <strong>Schulen</strong>,<br />

- Schulform,<br />

- Teilnahme an <strong>der</strong> betreuenden Gr<strong>und</strong>schule,<br />

- Ganztagsschüler<strong>in</strong> <strong>und</strong> Ganztagsschüler,<br />

- Klassenart/-typ,<br />

- Klassenlehrer<strong>in</strong> <strong>und</strong> Klassenlehrer/Tutor<strong>in</strong> <strong>und</strong> Tutor,<br />

- Wie<strong>der</strong>holer<strong>in</strong> <strong>und</strong> Wie<strong>der</strong>holer/Überspr<strong>in</strong>ger<strong>in</strong> <strong>und</strong> Überspr<strong>in</strong>ger,<br />

- Nichtversetzung/freiwilliges Wie<strong>der</strong>holen,<br />

- Teilnahme an e<strong>in</strong>er Aufnahmeprüfung/Erfolg,<br />

- Nachprüfung,<br />

- Übergang,<br />

- Entlassungsdatum,<br />

- Abschluss,<br />

- Überweisungsdatum, Name <strong>und</strong> Anschrift <strong>der</strong> aufnehmenden Schule,<br />

- Befreiung vom Unterricht (Umfang/Zeitraum),<br />

- Leistungs-/Gr<strong>und</strong>kursbelegung (Fach, Art, Kursnummer, Wochenst<strong>und</strong>en-<br />

Ist),<br />

- Wahlpflichtfächer, Wahlfächer, Ar<strong>bei</strong>tsgeme<strong>in</strong>schaften,<br />

- Angaben zu Fremdsprachen,<br />

- Deutschkenntnisse (für Schüler<strong>in</strong>nen <strong>und</strong> Schüler nichtdeutscher Herkunftssprache),<br />

- Teilnahme am muttersprachlichen Unterricht,<br />

- Berufsfeld,<br />

- Fachklassenart,<br />

- Berufskennziffer/Ausbildungsberuf,<br />

- Leistungs- <strong>und</strong> Schullaufbahndaten,<br />

- Ordnungsmaßnahmen nach dem Maßnahmenkatalog,<br />

- Praktika,<br />

- För<strong>der</strong>ungen (son<strong>der</strong>pädagogische För<strong>der</strong>ung, För<strong>der</strong>ung <strong>bei</strong> nicht<br />

ausreichenden Deutschkenntnissen, Begabtenför<strong>der</strong>ung),<br />

- BAföG-Schulbesche<strong>in</strong>igung,<br />

- Beurlaubung vom Schulbesuch,<br />

- Unterrichtsversäumnisse sowie sonstige Daten über das Ar<strong>bei</strong>ts- <strong>und</strong><br />

Sozialverhalten.<br />

2.2 Elterndaten<br />

- Familienname, Vorname,<br />

- Anschrift,<br />

- Telefonverb<strong>in</strong>dung sowie Daten zur Herstellung des Kontakts <strong>in</strong> Notfällen,<br />

- ggf. Faxverb<strong>in</strong>dung,<br />

- ggf. E-Mail-Adresse,<br />

- Funktion <strong>in</strong> schulischen Gremien.<br />

2.3 Daten von Lehrkräften sowie Daten von pädagogischen Fachkräften <strong>und</strong> des<br />

sonstigen (pädagogischen) Personals<br />

- Familienname, ggf. Geburtsname, Vorname, Namensbestandteile, akademische(r)<br />

Titel,<br />

- Geschlecht,

15<br />

- Anschrift,<br />

- Telefonverb<strong>in</strong>dung,<br />

- ggf. Faxverb<strong>in</strong>dung,<br />

- ggf. E-Mail-Adresse,<br />

- Familienstand,<br />

- Geburtsdatum, Geburtsort,<br />

- K<strong>in</strong><strong>der</strong>zahl,<br />

- Staatsangehörigkeit,<br />

- Grad <strong>der</strong> Beh<strong>in</strong><strong>der</strong>ung,<br />

- Wehr-/Zivildienst,<br />

- Dienstverhältnis,<br />

- Amts- <strong>und</strong> Dienstbezeichnung,<br />

- Beschäftigungsverhältnis,<br />

- Personalnummer,<br />

- Zugangsart <strong>und</strong> -datum, Abgangsart <strong>und</strong> -datum,<br />

- Dienstherr/Ar<strong>bei</strong>tgeber<strong>in</strong> o<strong>der</strong> Ar<strong>bei</strong>tgeber,<br />

- Besoldungs-/Vergütungsgruppe,<br />

- Funktion,<br />

- Lehrbefähigungen,<br />

- Lehramt/Abschluss,<br />

- Lehrerlaubnis, Unterrichtserlaubnis/-befugnis,<br />

- Fächer,<br />

- aktueller Unterrichtse<strong>in</strong>satz,<br />

- beson<strong>der</strong>e schulische Aufgaben,<br />

- Regelst<strong>und</strong>enmaß bzw. vertraglich vere<strong>in</strong>barte St<strong>und</strong>en,<br />

- Anrechnungen, Ermäßigungen, Freistellungen, Entlastungen, längerfristiger<br />

Ausfall,<br />

- Mehrar<strong>bei</strong>t,<br />

- Zeitausgleich (e<strong>in</strong>schl. Gr<strong>und</strong>),<br />

- St<strong>und</strong>enabgabe,<br />

- Sprechst<strong>und</strong>e,<br />

- Klassenleitungen,<br />

- anzeigepflichtige <strong>und</strong> genehmigungspflichtige Nebentätigkeiten i.S.v. LBG<br />

<strong>und</strong> BAT,<br />

- Beurlaubungstatbestände mit Rückkehrdatum,<br />

- Altersteilzeitbewilligung, ggf. mit Datum des E<strong>in</strong>tritts <strong>in</strong> die Freistellungsphase,<br />

- Bewilligung e<strong>in</strong>es Sabbatjahres mit Datum des Freistellungsjahres,<br />

- Ansparst<strong>und</strong>e,<br />

- St<strong>und</strong>enkonto für den Unterrichtst<strong>und</strong>enausgleich gem. § 4 LehrArbZVO,<br />

- Freistellungstatbestände.<br />

3. E<strong>in</strong>satz privater Computer für die Bear<strong>bei</strong>tung personenbezogener Daten zu<br />

dienstlichen Zwecken<br />

Soweit Lehrkräfte personenbezogene Daten zu dienstlichen Zwecken auf e<strong>in</strong>em<br />

privaten Computer verar<strong>bei</strong>ten, ist dies nur mit E<strong>in</strong>willigung <strong>der</strong> Schulleiter<strong>in</strong> o<strong>der</strong><br />

des Schulleiters zulässig. Die Erlaubnis zur zeitlich <strong>und</strong> sachlich begrenzten<br />

Nutzung privater Computer für o.g. Zwecke kann erteilt werden, wenn die<br />

Lehrkraft schriftlich zugesichert hat, dass<br />

- die Bestimmungen des LDSG <strong>und</strong> die sonstigen Vorschriften über den <strong>Datenschutz</strong><br />

beachtet werden,

16<br />

- lediglich Daten jener Schüler<strong>in</strong>nen <strong>und</strong> Schüler persönlich verar<strong>bei</strong>tet werden,<br />

die sie selbst unterrichtet bzw. <strong>der</strong>en Klassenleiter<strong>in</strong> o<strong>der</strong> <strong>der</strong>en Klassenleiter<br />

sie ist,<br />

- die dienstliche Nutzung des Computers unter den gleichen Bed<strong>in</strong>gungen wie<br />

<strong>bei</strong> dienstlichen Geräten kontrolliert werden kann,<br />

- ke<strong>in</strong> Zugriff auf personenbezogene Daten durch Dritte erfolgen kann bzw.<br />

Daten von Schüler<strong>in</strong>nen <strong>und</strong> Schülern Dritten nicht zugänglich gemacht<br />

werden (abgesicherter Zugriff durch die <strong>in</strong> <strong>der</strong> Dienstanweisung genannten<br />

Sicherungsmaßnahmen),<br />

- ke<strong>in</strong>e Datenübermittlung an Dritte erfolgt,<br />

- Daten auf e<strong>in</strong>er Festplatte passwortgeschützt abgespeichert <strong>und</strong> die Datenträger<br />

nach ihrer Verwendung weggesperrt werden,<br />

- Daten unverzüglich nach Abschluss <strong>der</strong> Aufgabe bzw. spätestens nach Ablauf<br />

des laufenden Schuljahres gelöscht werden,<br />

- durch regelmäßige Datensicherungen gewährleistet ist, dass auch <strong>bei</strong>m<br />

Ausfall e<strong>in</strong>es Computers je<strong>der</strong>zeit auf die gesicherten Daten zurückgegriffen<br />

werden kann,<br />

- sie auf beson<strong>der</strong>e Gefahren <strong>bei</strong> Vernetzungen <strong>und</strong> Onl<strong>in</strong>e-Zugängen h<strong>in</strong>gewiesen<br />

wurde.<br />

Die Genehmigung ist unverzüglich zurückzunehmen, wenn die Lehrkraft gegen<br />

datenschutzrechtliche Bestimmungen verstößt o<strong>der</strong> die von ihr abgegebenen<br />

Zusicherungen nicht e<strong>in</strong>hält. Die Schulleiter<strong>in</strong> o<strong>der</strong> <strong>der</strong> Schulleiter hat Verstöße<br />

unverzüglich <strong>der</strong> ADD zu melden.<br />

Über die erteilten Genehmigungen führt die Schulleiter<strong>in</strong> o<strong>der</strong> <strong>der</strong> Schulleiter<br />

e<strong>in</strong>en Nachweis <strong>und</strong> dokumentiert ebenfalls zurückgenommene Genehmigungen.<br />

Die Schule bleibt verantwortliche Stelle i.S.d. § 3 Abs. 3 LDSG.<br />

4. E<strong>in</strong>satz von tragbaren Computern<br />

Für tragbare Computer (z.B. Laptops), auf denen personenbezogene Daten verar<strong>bei</strong>tet<br />

werden, gelten die gleichen Datensicherungserfor<strong>der</strong>nisse wie für die<br />

sonstigen <strong>in</strong> <strong>der</strong> Schule e<strong>in</strong>gesetzten Computer. Darüber h<strong>in</strong>aus ist sicherzustellen,<br />

dass<br />

- <strong>der</strong> E<strong>in</strong>satz von tragbaren Computern nur mit E<strong>in</strong>willigung <strong>der</strong> Schulleiter<strong>in</strong><br />

o<strong>der</strong> des Schulleiters nach Abstimmung mit <strong>der</strong> o<strong>der</strong> dem <strong>Datenschutz</strong>beauftragten<br />

<strong>der</strong> Schule erfolgt,<br />

- tragbare Computer über e<strong>in</strong> Boot-Kennwort vor unberechtigten Zugriffen<br />

gesichert s<strong>in</strong>d,<br />

- Sicherheitssoftware e<strong>in</strong>gesetzt wird, die über Protokollierungs- <strong>und</strong> Verschlüsselungsfunktionen<br />

verfügt, um den -unter Berücksichtigung <strong>der</strong> Art <strong>der</strong> zu<br />

schützenden Daten <strong>und</strong> des bestehenden Missbrauchsrisikos- drohenden<br />

Gefahren angemessen begegnen zu können,<br />

- <strong>der</strong> Zugriff unberechtigter Dritter durch geeignete Maßnahmen (Abschließen<br />

des Zimmers, Deponieren des Geräts <strong>in</strong> e<strong>in</strong>em abschließbaren Schrank etc.)<br />

erschwert wird.<br />

V. Zulässigkeit <strong>der</strong> Datenübermittlung<br />

1. Datenübermittlung zur Erfüllung <strong>der</strong> den <strong>Schulen</strong> durch Rechtsvorschriften jeweils<br />

zugewiesenen Aufgaben (vgl. § 54 a Abs. 1, § 88 Schulgesetz)<br />

Danach ist es <strong>in</strong>sbeson<strong>der</strong>e zulässig,

17<br />

- aus <strong>der</strong> Datei mit Daten von Lehrkräften e<strong>in</strong> Sprechst<strong>und</strong>enverzeichnis für die<br />

Eltern <strong>der</strong> jeweiligen Klasse bzw. Lerngruppe zu erstellen,<br />

- den Eltern e<strong>in</strong>er Schüler<strong>in</strong> o<strong>der</strong> e<strong>in</strong>es Schülers die Telefonnummer e<strong>in</strong>es<br />

Mitglieds des Eltern<strong>bei</strong>rats mitzuteilen,<br />

- dass Lehrkräfte an die Klassenleiter<strong>in</strong> o<strong>der</strong> den Klassenleiter Noten zur<br />

Zeugniserstellung weitergeben,<br />

- e<strong>in</strong>e Liste von Lehrkräften mit Namen, Fächern, Funktionen <strong>und</strong> zu<br />

unterrichtenden Klassen an das Kollegium zu verteilen (weitere Daten wie<br />

Anschrift, Telefonnummer o<strong>der</strong> Geburtsdatum erfor<strong>der</strong>n die E<strong>in</strong>willigung <strong>der</strong><br />

betroffenen Lehrkraft),<br />

- Daten im Rahmen <strong>der</strong> Schulaufsicht an die ADD zu übermitteln,<br />

- <strong>bei</strong> e<strong>in</strong>em Schulwechsel auf Anfor<strong>der</strong>ung <strong>der</strong> aufnehmenden Schule personenbezogene<br />

Daten zu übermitteln, soweit die Daten für die Schulausbildung<br />

<strong>der</strong> Schüler<strong>in</strong> o<strong>der</strong> des Schülers erfor<strong>der</strong>lich s<strong>in</strong>d:<br />

- Individualdaten <strong>der</strong> Schüler<strong>in</strong> o<strong>der</strong> des Schülers <strong>und</strong> <strong>der</strong> Eltern,<br />

- Angaben über Schulbesuchszeiträume, über die bisher besuchten <strong>Schulen</strong><br />

<strong>und</strong> Klassenwie<strong>der</strong>holungen (mit Gründen),<br />

- Angaben über erreichte Schul- o<strong>der</strong> Ausbildungsabschlüsse sowie<br />

E<strong>in</strong>zelangaben, die für die neu begonnene Schullaufbahn unerlässlich s<strong>in</strong>d<br />

(z.B. bisheriger Fremdsprachen- <strong>und</strong> naturwissenschaftlicher Unterricht<br />

<strong>und</strong> alle Leistungsergebnisse),<br />

- e<strong>in</strong>e Zweitschrift des letzten Zeugnisses.<br />

Danach kann es auch zulässig se<strong>in</strong>, dass Daten an den Eltern<strong>bei</strong>rat, an<br />

Klassensprecher<strong>in</strong>nen <strong>und</strong> Klassensprecher o<strong>der</strong> die Mitverantwortlichen <strong>in</strong> <strong>der</strong><br />

Berufserziehung <strong>der</strong> Schüler<strong>in</strong>nen <strong>und</strong> Schüler überlassen werden.<br />

Bei <strong>der</strong> Wahl des Übermittlungsmediums ist im H<strong>in</strong>blick auf die enge lokale<br />

Begrenzung des Aufgaben- <strong>und</strong> Wirkungskreises von <strong>Schulen</strong> darauf zu achten,<br />

dass das Persönlichkeitsrecht <strong>der</strong> Schüler<strong>in</strong>nen, Schüler, Eltern, Lehrkräfte <strong>und</strong><br />

des sonstigen Schulpersonals gewahrt bleibt <strong>und</strong> Vorrang vor e<strong>in</strong>em allgeme<strong>in</strong>en<br />

Informations<strong>in</strong>teresse hat.<br />

Im Internet können Sprechst<strong>und</strong>enverzeichnisse, Anschriftenlisten des Eltern<strong>bei</strong>rats<br />

<strong>und</strong> dgl. wegen <strong>der</strong> hierfür notwendigen E<strong>in</strong>willigung <strong>der</strong> Betroffenen ke<strong>in</strong>e<br />

Vollständigkeit beanspruchen. Von daher empfiehlt sich ke<strong>in</strong>e E<strong>in</strong>stellung <strong>in</strong>s<br />

Internet.<br />

2. Datenübermittlung an an<strong>der</strong>e öffentliche Stellen o<strong>der</strong> Stellen außerhalb des<br />

Schulbereichs (vgl. § 54 a Abs. 2, § 88 Schulgesetz)<br />

E<strong>in</strong>e Weitergabe von Daten an an<strong>der</strong>e öffentliche Stellen ist zulässig, soweit die<br />

Empfänger auf Gr<strong>und</strong> e<strong>in</strong>er Rechtsvorschrift berechtigt s<strong>in</strong>d, die Daten zu erhalten<br />

<strong>und</strong> die Kenntnis <strong>der</strong> Daten zur Erfüllung <strong>der</strong> ihnen obliegenden Aufgaben<br />

erfor<strong>der</strong>lich ist. Gleiches gilt für die Übermittlung von Unterlagen.<br />

Wenn öffentliche Stellen Daten anfor<strong>der</strong>n, die zur rechtmäßigen Erfüllung <strong>der</strong><br />

ihnen zugewiesenen Aufgaben erfor<strong>der</strong>lich s<strong>in</strong>d, tragen diese die Verantwortung<br />

dafür, dass die Datenübermittlung im konkreten E<strong>in</strong>zelfall zur Erfüllung ihrer<br />

Aufgabe erfor<strong>der</strong>lich ist. Die übermittelnde Schule hat lediglich zu prüfen, ob die<br />

angefor<strong>der</strong>ten Daten ihrer Art nach generell zur Erfüllung <strong>der</strong> Aufgabe <strong>der</strong><br />

Empfänger<strong>in</strong> o<strong>der</strong> des Empfängers geeignet s<strong>in</strong>d.<br />

Die Übermittlung an an<strong>der</strong>e Stellen außerhalb des öffentliches Bereichs ist nur<br />

zulässig, wenn die Betroffenen e<strong>in</strong>willigen o<strong>der</strong> e<strong>in</strong> rechtliches Interesse <strong>der</strong>

18<br />

Empfänger<strong>in</strong> o<strong>der</strong> des Empfängers gegeben ist <strong>und</strong> schutzwürdige Belange <strong>der</strong><br />

Betroffenen nicht bee<strong>in</strong>trächtigt werden.<br />

2.1 Weitergabe auf Anfrage<br />

Zulässig ist <strong>in</strong>sbeson<strong>der</strong>e<br />

- die Weitergabe von Klassenlisten an das Ges<strong>und</strong>heitsamt zur Durchführung<br />

von Reihenuntersuchungen,<br />

- die Erhebung <strong>der</strong> zuständigen Krankenkasse e<strong>in</strong>er Schüler<strong>in</strong> o<strong>der</strong> e<strong>in</strong>es<br />

Schülers für e<strong>in</strong>e Unfallanzeige an die Unfallkasse Rhe<strong>in</strong>land-Pfalz (die<br />

Speicherung <strong>in</strong> e<strong>in</strong>er Datei mit Daten von Schüler<strong>in</strong>nen <strong>und</strong> Schülern ist<br />

nicht zulässig),<br />

- Auskunft über Lehrkräfte, Schüler<strong>in</strong>nen <strong>und</strong> Schüler an Strafverfolgungsbehörden<br />

(Staatsanwaltschaft, Polizei) im Rahmen e<strong>in</strong>es Ermittlungsverfahrens,<br />

- Auskunft an das Sozialamt, ob e<strong>in</strong>e Schüler<strong>in</strong> o<strong>der</strong> e<strong>in</strong> Schüler die Schule<br />

besucht, für die Überprüfung <strong>der</strong> Voraussetzungen von Sozialleistungen.<br />

Nicht zulässig ist <strong>in</strong>sbeson<strong>der</strong>e die Weitergabe von:<br />

- Daten von Schüler<strong>in</strong>nen <strong>und</strong> Schülern sowie Daten von Lehrkräften zu<br />

Werbezwecken.<br />

Nimmt e<strong>in</strong>e Schule aus pädagogischen Gründen an e<strong>in</strong>em Wettbewerb<br />

e<strong>in</strong>er nicht-staatlichen Stelle teil, muss -vor Weitergabe von Adressen zur<br />

Benachrichtigung <strong>der</strong> Sieger<strong>in</strong> o<strong>der</strong> des Siegers o<strong>der</strong> zur Verteilung <strong>der</strong><br />

Preise- <strong>der</strong> Wettbewerbsveranstalter e<strong>in</strong>e Erklärung abgeben, dass die<br />

Daten nicht zu Werbezwecken verwendet <strong>und</strong> nur für die Dauer des<br />

Wettbewerbs gespeichert <strong>und</strong> dann gelöscht werden.<br />

- personenbezogenen Daten von Lehrkräften zur Erstellung e<strong>in</strong>es Handbuchs,<br />

sofern e<strong>in</strong>e E<strong>in</strong>willigung nicht vorliegt; hiervon ausgenommen ist<br />

die manuelle Übermittlung von Daten, die sich unmittelbar auf die<br />

Wahrnehmung öffentlicher Aufgaben beziehen -das s<strong>in</strong>d Vor- <strong>und</strong><br />

Nachname, Amts-/Berufsbezeichnung, Fächer <strong>und</strong> amtliche Funktionen<br />

unter Bezug auf Nr. 4.4.2 <strong>der</strong> Verwaltungsvorschrift des M<strong>in</strong>isteriums des<br />

Innern <strong>und</strong> für Sport vom 25. August 1997 (M<strong>in</strong>Bl. S. 435) zu § 102 d<br />

LBG- an die rhe<strong>in</strong>land-pfälzischen Lehrergewerkschaften <strong>und</strong> -verbände.<br />

- Daten über die Fehltage <strong>der</strong> Schüler<strong>in</strong>nen <strong>und</strong> Schüler an e<strong>in</strong>e Beratungsstelle.<br />

- Daten <strong>der</strong> Eltern an Elternverbände.<br />

- Namen von Abiturient<strong>in</strong>nen <strong>und</strong> Abiturienten an e<strong>in</strong>e Zeitung, sofern e<strong>in</strong>e<br />

E<strong>in</strong>willigung nicht vorliegt.<br />

- Jahresberichten an außerschulische Interessenten, wenn erkennbar ist,<br />

dass diese auf Gew<strong>in</strong>nung von personenbezogenen Daten abzielen.<br />

- Daten von Schüler<strong>in</strong>nen <strong>und</strong> Schülern an Banken <strong>und</strong> Versicherungen.<br />

2.2 Weitergabe auf eigene Initiative<br />

Die Weitergabe von Daten zur Aufgabenerfüllung Dritter außerhalb des<br />

Schulbereichs ist nur zulässig, wenn die Schule zuverlässig weiß, dass die<br />

Daten im konkreten E<strong>in</strong>zelfall benötigt werden. Beispiel:<br />

Die Schule hat e<strong>in</strong>er Schüler<strong>in</strong> o<strong>der</strong> e<strong>in</strong>em Schüler für BAföG-Zwecke auf<br />

e<strong>in</strong>em entsprechenden Formblatt besche<strong>in</strong>igt, dass sie o<strong>der</strong> er die Schule<br />

besucht. In diesem Fall darf sie dem <strong>in</strong> <strong>der</strong> Besche<strong>in</strong>igung angegebenen

19<br />

BAföG-Amt von sich aus mitteilen, dass die Schüler<strong>in</strong> o<strong>der</strong> <strong>der</strong> Schüler die<br />

Ausbildung <strong>in</strong>nerhalb des besche<strong>in</strong>igten Zeitraums abgebrochen hat.<br />

3. Herausgabe e<strong>in</strong>es Jahresberichts für die Schüler<strong>in</strong>nen <strong>und</strong> Schüler <strong>der</strong> Schule<br />

<strong>und</strong> <strong>der</strong>en Eltern<br />

Die Herausgabe e<strong>in</strong>es Jahresberichts ist z.B. nach § 76 Abs. 6 Übergreifende<br />

Schulordnung, § 52 Abs. 5 Schulordnung für die öffentlichen Gr<strong>und</strong>schulen, § 91<br />

Abs. 6 Schulordnung für die öffentlichen Son<strong>der</strong>schulen zulässig, sofern nur die<br />

dort aufgeführten personenbezogenen Daten enthalten s<strong>in</strong>d.<br />

Zur Illustration können Klassenfotos, Fotos e<strong>in</strong>zelner Schüler<strong>in</strong>nen, Schüler o<strong>der</strong><br />

Schülergruppen aufgenommen werden, wenn die jeweiligen Betroffenen -<strong>bei</strong><br />

m<strong>in</strong><strong>der</strong>jährigen Schüler<strong>in</strong>nen o<strong>der</strong> Schülern die Eltern- e<strong>in</strong>gewilligt haben. Von<br />

e<strong>in</strong>er E<strong>in</strong>willigung kann ausgegangen werden, wenn zu Schuljahresbeg<strong>in</strong>n e<strong>in</strong><br />

allgeme<strong>in</strong>er H<strong>in</strong>weis an die volljährigen Schüler<strong>in</strong>nen o<strong>der</strong> Schüler bzw. die Eltern<br />

<strong>der</strong> noch nicht volljährigen Schüler<strong>in</strong>nen <strong>und</strong> Schüler gegeben wird, dass die im<br />

Laufe des Schuljahres <strong>bei</strong> Schulveranstaltungen gemachten Aufnahmen ggf. <strong>in</strong><br />

den Jahresbericht aufgenommen werden, <strong>und</strong> da<strong>bei</strong> auf die Möglichkeit e<strong>in</strong>es<br />

Wi<strong>der</strong>spruchs h<strong>in</strong>gewiesen wird (entsprechen<strong>der</strong> H<strong>in</strong>weis <strong>bei</strong> Neue<strong>in</strong>tritten<br />

während des Schuljahres <strong>und</strong> gegenüber Schüler<strong>in</strong>nen <strong>und</strong> Schülern, die<br />

während des Schuljahres volljährig werden). Die E<strong>in</strong>holung <strong>der</strong> E<strong>in</strong>willigung <strong>in</strong><br />

jedem E<strong>in</strong>zelfall steht dem nicht entgegen.<br />

Fotos e<strong>in</strong>zelner Lehrkräfte, des Schulpersonals <strong>und</strong> Fotos von Eltern s<strong>in</strong>d wie<br />

Fotos e<strong>in</strong>zelner Schüler<strong>in</strong>nen, Schüler o<strong>der</strong> Schülergruppen zu behandeln.<br />

4. Veröffentlichungen <strong>der</strong> Schule im Internet (Öffentlichkeitsar<strong>bei</strong>t)<br />

Die Schulleiter<strong>in</strong> o<strong>der</strong> <strong>der</strong> Schulleiter kann die E<strong>in</strong>stellung von Informationen <strong>und</strong><br />

sonstigen Angeboten <strong>der</strong> Schule <strong>in</strong> das Internet bzw. Intranet vornehmen bzw.<br />

veranlassen. Bei Veröffentlichungen (<strong>bei</strong>spielsweise <strong>in</strong> Form e<strong>in</strong>er Homepage im<br />

Internet) ist allerd<strong>in</strong>gs zu beachten, dass im H<strong>in</strong>blick auf die enge lokale Begrenzung<br />

des Aufgaben- <strong>und</strong> Wirkungsbereichs von <strong>Schulen</strong> das Persönlichkeitsrecht<br />

<strong>der</strong> (ehemaligen) Schüler<strong>in</strong>nen, Schüler, Eltern, Lehrkräfte <strong>und</strong> des<br />

sonstigen Schulpersonals Vorrang vor dem Informations<strong>in</strong>teresse e<strong>in</strong>er breiteren<br />

Öffentlichkeit hat.<br />

Vor <strong>der</strong> E<strong>in</strong>stellung personenbezogener Daten <strong>in</strong>s Internet (z.B. personenbezogene<br />

Daten von Sieger<strong>in</strong>nen <strong>und</strong> Siegern von Mal-, Sport-, Musikwettbewerben,<br />

Mitglie<strong>der</strong>n e<strong>in</strong>er Internet-AG, ehemaligen Abiturient<strong>in</strong>nen <strong>und</strong> Abiturienten, Interviews<br />

von Lehrkräften sowie von Schüler<strong>in</strong>nen <strong>und</strong> Schülern, Listen mit Daten<br />

von Schüler<strong>in</strong>nen, Schülern <strong>und</strong> Lehrkräften) ist daher die E<strong>in</strong>willigung <strong>der</strong><br />

Betroffenen e<strong>in</strong>zuholen; <strong>bei</strong> M<strong>in</strong><strong>der</strong>jährigen ist die E<strong>in</strong>willigung <strong>der</strong> Eltern<br />

erfor<strong>der</strong>lich. Fotos s<strong>in</strong>d als Datenübermittlungen an Dritte e<strong>in</strong>zuordnen, die nur<br />

mit e<strong>in</strong>er E<strong>in</strong>willigung <strong>der</strong> Betroffenen zulässig s<strong>in</strong>d; dies gilt auch dann, wenn<br />

den Fotos ke<strong>in</strong>e Namen zugeordnet s<strong>in</strong>d.<br />

Namen <strong>der</strong> Personen, die Funktionen mit Außenwirkung wahrnehmen (z.B.<br />

Schulleiter<strong>in</strong> <strong>und</strong> Schulleiter, Schülersprecher<strong>in</strong> <strong>und</strong> Schülersprecher, Vorsitzende<br />

<strong>und</strong> Vorsitzen<strong>der</strong> des Schuleltern<strong>bei</strong>rats) können im Internet veröffentlicht<br />

werden. Allerd<strong>in</strong>gs wird auch hier empfohlen, im E<strong>in</strong>vernehmen zu veröffentlichen.<br />

Nach § 8 Abs. 1 Teledienstegesetz (TDG) bzw. § 5 Abs. 1 Mediendienste-<br />

Staatsvertrag (MDStV) trägt die Schule die volle Verantwortung für selbst<br />

hergestellte Inhalte <strong>und</strong> Inhalte Frem<strong>der</strong>, die sie sich zu Eigen macht. Fremde

20<br />

Inhalte s<strong>in</strong>d deshalb als solche zu kennzeichnen <strong>und</strong> nicht zu verfälschen. Da<strong>bei</strong><br />

soll deutlich gemacht werden, dass ke<strong>in</strong>e Gewähr für die Richtigkeit <strong>der</strong><br />

angebotenen Informationen übernommen wird. Dies kann z.B. durch folgende<br />

Formulierung erfolgen:<br />

„Die Inhalte frem<strong>der</strong> Webseiten, auf die mittels e<strong>in</strong>es Hyperl<strong>in</strong>ks verwiesen wird,<br />

dienen lediglich <strong>der</strong> Information. Die Verantwortlichkeit für diese fremden Inhalte<br />

liegt alle<strong>in</strong> <strong>bei</strong> <strong>der</strong> Anbieter<strong>in</strong> o<strong>der</strong> dem Anbieter, die o<strong>der</strong> <strong>der</strong> die Inhalte<br />

bereithält. Die als Anbieter<strong>in</strong> dieser Webseite macht sich ausdrücklich<br />

die Inhalte von L<strong>in</strong>ks <strong>und</strong> <strong>der</strong>en Umfeld nicht zu Eigen.“ (siehe auch Anlage 5<br />