Effizientes Storage Management mit Archivierung und ... - TIM AG

Effizientes Storage Management mit Archivierung und ... - TIM AG

Effizientes Storage Management mit Archivierung und ... - TIM AG

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

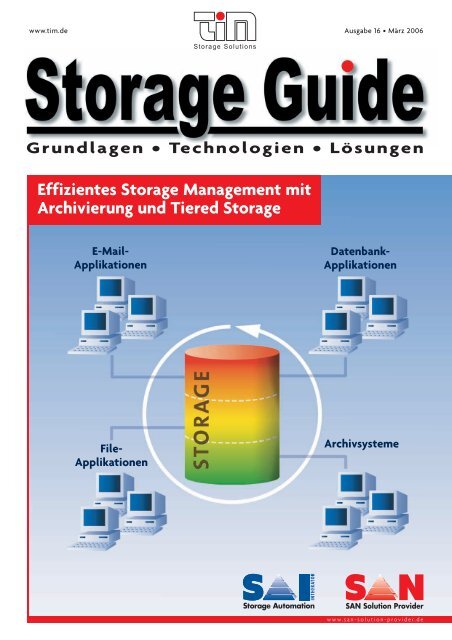

www.tim.de Ausgabe 16 • März 2006<br />

Gr<strong>und</strong>lagen • Technologien • Lösungen<br />

<strong>Effizientes</strong> <strong>Storage</strong> <strong>Management</strong> <strong>mit</strong><br />

<strong>Archivierung</strong> <strong>und</strong> Tiered <strong>Storage</strong><br />

E-Mail-<br />

Applikationen<br />

File-<br />

Applikationen<br />

Datenbank-<br />

Applikationen<br />

Archivsysteme<br />

www.san-solution-provider.de

Zu viele Regeln<br />

<strong>und</strong> Vorschriften?<br />

Müssen Sie Ihre Akten <strong>und</strong> Daten nach bestimmten Vorschriften archivieren?<br />

Mit der Symantec-Technologie zur Verwaltung <strong>und</strong> Wiederherstellung von<br />

Daten ist das ganz einfach. Mit unserem flexiblen <strong>Archivierung</strong>ssystem finden<br />

Sie alle Inhalte im Handumdrehen – in E-Mails, auf der Festplatte oder in gemeinsam genutzten<br />

Netzwerken. Sparen Sie Kosten. Vereinfachen Sie Ihre Verwaltung. Halten Sie so<strong>mit</strong> mühelos<br />

alle Vorschriften ein. www.symantec.com/compliance BE FEARLESS.<br />

Symantec, das Symantec Logo, VERITAS <strong>und</strong> das VERITAS Logo sind in den U.S.A.<br />

registrierte Markenzeichen der Symantec Corporation oder ihrer Tochtergesellschaften.<br />

Copyright © 2005 Symantec Corporation. Alle Rechte vorbehalten.

E D I T O R I A L<br />

Die Evolution des<br />

Datenmanagements<br />

Was hat Darwin <strong>mit</strong> <strong>Storage</strong> zu tun? Die Evolutionstheorie,<br />

insbesondere in den Ansätzen von Charles Darwin,<br />

beschreibt unter anderem folgende Hauptfaktoren:<br />

Reproduktion, Variation, Selektion als Elemente für die Weiterentwicklung.<br />

Diese Schemata sind uns im Zusammenhang <strong>mit</strong> Informationsverarbeitung<br />

<strong>und</strong> <strong>Storage</strong> <strong>Management</strong> ebenfalls geläufig.<br />

Vor cirka 10 Jahren entwickelten sich aus Konzepten des<br />

Mainframe Bereichs neue Netzwerktechnologien<br />

auch für den Mittelstand:<br />

<strong>Storage</strong> Area Network <strong>und</strong> Network<br />

Attached <strong>Storage</strong>. Diese Konzepte des<br />

<strong>Storage</strong> <strong>Management</strong>s, <strong>mit</strong> dem Paradigmenwechsel<br />

in der Datenhaltung<br />

von Server- zu <strong>Storage</strong>-Centric, erfüllten<br />

die Anforderungen an Skalierbarkeit,<br />

Verfügbarkeit <strong>und</strong> Performance<br />

<strong>und</strong> realisierten gleichzeitig den not-<br />

wendigen Schritt zur Konsolidierung<br />

der verteilten Infrastrukturen.<br />

Obwohl ihre Topologien wesentliche<br />

Vorteile im Hinblick auf die<br />

Managebarkeit <strong>und</strong> Effizienz der eingesetzten Komponenten bieten,<br />

stellen Basistechnologien <strong>und</strong> Produkte allein oft keine komplette Lösung<br />

dar. Das nach wie vor überproportionale Datenwachstum <strong>mit</strong><br />

seinen Auswirkungen auf das Information <strong>Management</strong>, wie auch<br />

rechtliche Anforderungen, fordern den Einsatz noch effizienterer<br />

Strategien <strong>und</strong> die Anpassung der derzeitigen Infrastrukturen.<br />

Unternehmenskritische Daten müssen hochverfügbar auf performanten<br />

RAID-Systemen gehalten <strong>und</strong> von Archivdaten oder unkritischen<br />

Daten getrennt werden. Das Tiering – Aufteilen des Datenbestands<br />

auf jeweils geeignete <strong>Storage</strong> Ressourcen – ermöglicht die optimale<br />

Nutzung von Speichersystemen wie FC oder SATA RAID, Tape<br />

Library <strong>und</strong> Optical. Ergänzt durch eine Archivlösung zur Verteilung<br />

<strong>und</strong> Verwaltung der Informationen auf den verschiedenen Systemen,<br />

wird die Anpassung an die Informationserfordernisse der Unternehmung<br />

ermöglicht.<br />

Der Umgang <strong>mit</strong> Informationen nach den oben genannten<br />

Faktoren <strong>und</strong> die effiziente Nutzung der <strong>Storage</strong> Ressourcen, schont<br />

Budgets <strong>und</strong> schafft die Basis für ein langfristiges „Überleben“ eines<br />

Unternehmens.<br />

Bijan Taleghani<br />

Director Product Marketing and<br />

Business Development<br />

<strong>TIM</strong> <strong>AG</strong><br />

Bijan Taleghani<br />

<strong>TIM</strong> <strong>AG</strong><br />

5<br />

7<br />

8<br />

9<br />

11<br />

13<br />

14<br />

15<br />

I N H A L T<br />

Schutz <strong>mit</strong> Live State Recovery<br />

Unterbrechungsfreies Backup <strong>und</strong> sicheres,<br />

schnelles Recovery ganzer Systeme auf beliebiger<br />

Hardware<br />

Kosteneffizienz durch<br />

mehrstufigen <strong>Storage</strong><br />

Flexible <strong>Storage</strong>-Lösungen zur Anpassung der<br />

Speicher-Investitionen an Unternehmensziele<br />

ILM, Vision oder Wirklichkeit?<br />

Tiered <strong>Storage</strong> <strong>und</strong> die EMC Xtender-Serie<br />

bilden die Gr<strong>und</strong>lage für umfassendes ILM<br />

Neuer <strong>Storage</strong> Brand von EMC<br />

In der Insignia-Reihe erhalten Unternehmen<br />

perfekt aufeinander abgestimmte Produkte<br />

Tiered <strong>Storage</strong> für SAN<br />

<strong>und</strong> NAS<br />

Die modularen Axiom <strong>Storage</strong> Systeme steigern<br />

den Nutzwert unternehmensweiten Speichers<br />

E-Mail Sicherheit <strong>und</strong><br />

<strong>Archivierung</strong><br />

E-Mail Sicherheits- <strong>und</strong> Verfügbarkeitslösungen<br />

von Symantec schützen die Kommunikationsfähigkeit<br />

von Unternehmen<br />

Datensicherheit durch ständige<br />

Replikation<br />

Der NetVault Replicator vereinfacht <strong>Storage</strong>-<br />

Aufgaben <strong>und</strong> garantiert für mehr Sicherheit<br />

<strong>TIM</strong> <strong>Storage</strong> Akademie<br />

Anwender schätzen die Praxis- <strong>und</strong><br />

Planungsworkshops<br />

IMPRESSUM<br />

Eine Publikation des CMP-WEKA Verlags,<br />

im Auftrag der <strong>TIM</strong> <strong>AG</strong><br />

Idee <strong>und</strong> Konzept:<br />

<strong>TIM</strong> <strong>AG</strong><br />

Schossbergstr. 21<br />

65201 Wiesbaden<br />

Projektkoordination:<br />

Stefanie Blank, <strong>TIM</strong> <strong>AG</strong>,<br />

(0611) 2709 523<br />

Thorsten Wowra, CMP-WEKA Verlag,<br />

(08121) 951538<br />

Redaktion:<br />

Kai Hamann, (089) 3008972<br />

Grafik/Layout:<br />

Silke Jakobi, Susanne Käss,<br />

CMP-WEKA Verlag<br />

Die verwendeten Produktbezeichnungen <strong>und</strong> Markennamen<br />

sind eingetragene Warenzeichen der jeweiligen Hersteller.<br />

3

Die Preise für<br />

Wachstum<br />

sind gerade<br />

gesunken.<br />

Sie brauchen mehr Speicherplatz, aber Sie wollen keine zusätzlichen<br />

Kosten oder Systeme, die Sie verwalten müssen? Das Pillar Axiom <br />

Speichersystem bietet eine Leistungssteigerung <strong>und</strong> Erweiterung<br />

der Kapazität bis zu 300 TB je System, <strong>und</strong> das alles auf der Basis<br />

einer einzigen Softwarelizenz. Die Kombination von SAN <strong>und</strong> NAS<br />

Umgebungen ermöglicht es Ihnen, unterschiedliche Quality of Service<br />

Klassen (QoS) über ein einziges, leicht zu bedienendes Interface zu<br />

verwalten <strong>und</strong> bietet erstklassige Leistung. Und das für geringere Kosten<br />

als viele Unternehmen alleine dafür aufwenden, ihr Speichersystem zu<br />

warten <strong>und</strong> zu betreiben.<br />

Für weitere Informationen <strong>und</strong> eine Einführung über unseren<br />

aufregenden neuen Ansatz der Netzwerkspeicherung rufen<br />

Sie uns an unter 01802 000 663 oder besuchen Sie<br />

www.pillardata.com/kostensenken<br />

Wir schenken Ihnen sogar einen iPod Shuffle*<br />

– nur für’s Zuhören.<br />

*Dieses Angebot gilt nur solange der Vorrat reicht. Weitere Informationen erhalten Sie auf unserer Webseite.<br />

© 2006 Pillar Data Systems Inc. Alle Rechte vorbehalten. Pillar Data Systems, Pillar Axiom <strong>und</strong> das Pillar-Logo<br />

sind Markenzeichen von Pillar Data Systems.

Symantec unterstützt das Solution Provider Programm<br />

Symantec<br />

Schutz <strong>mit</strong> Live State Recovery<br />

Symantec Backup Exec <strong>und</strong> LiveState Recovery ermöglichen unterbrechungsfreies<br />

Backup <strong>und</strong> sicheres, schnelles Recovery ganzer Systeme auf beliebiger Hardware.<br />

Um Ihnen den umfassenden Schutz<br />

<strong>und</strong> die hohe Verfügbarkeit Ihrer<br />

kritischen Daten zu ermöglichen, hat<br />

Symantec zwei der führenden Datenschutz<strong>und</strong><br />

Recovery-Lösungen integriert: Symantec<br />

Backup Exec <strong>und</strong> LiveState Recovery. Im<br />

Zusammenspiel vereinen sie die Vorteile von<br />

Disk-to-Disk-to-Tape Backup <strong>mit</strong> denen<br />

einer schnellen <strong>und</strong> zuverlässigen Daten<strong>und</strong><br />

Systemwiederherstellung, wobei Endanwender<br />

ihre eigenen Dateien nun sogar<br />

selber wiederherstellen können.<br />

Kontinuierlicher Datenschutz<br />

Bisherige Datensicherungsverfahren sind oft<br />

kostenintensiv <strong>und</strong> komplex. Anders <strong>mit</strong><br />

Backup Exec 10d, das auf Festplattentechnologie<br />

basiert <strong>und</strong> als Tool für<br />

schnelles <strong>und</strong> zuverlässiges Backup <strong>und</strong><br />

Restore entwickelt wurde. Durch das plattenbasierte<br />

Disk-to-Disk-to-Tape Backup<br />

können Daten kontinuierlich gesichert<br />

werden <strong>und</strong> immer kürzer werdende<br />

Backup-Fenster im Unternehmen entfallen<br />

ganz – auch kleinste Änderungen an einer<br />

Datei werden sofort auf Block-Ebene<br />

gesichert. Zusätzlich zum Backup-Datensatz<br />

werden mehrere Versionen der Datei <strong>und</strong><br />

zeitgenaue Snapshots der Daten gespeichert,<br />

die zusätzliche Sicherheit geben <strong>und</strong> eine<br />

Versionierung ermöglichen. Backup Exec<br />

10d verwendet erstmals die Funktion Backup<br />

Exec Retrieve durch die die Endanwender<br />

über ein intuitives Web-Interface selbstständig<br />

auf ältere Versionen ihrer Dateien<br />

zugreifen können, ohne die IT Abteilung<br />

kontaktieren zu müssen. Das senkt <strong>Management</strong>kosten<br />

<strong>und</strong> reserviert wertvolle IT<br />

Ressourcen für geschäftskritische Aufgaben.<br />

Die Bedienung bei der Wiederherstellung<br />

verlorener, überschriebener oder fehlerhafter<br />

Daten ist für die Anwender so einfach wie<br />

das Suchen <strong>und</strong> Herunterladen von Dateien<br />

aus dem Internet <strong>mit</strong> einer Web-Suchmaschine.<br />

Es müssen keine Bänder mehr<br />

gesucht <strong>und</strong> geladen werden, um die benötigte<br />

Datei zu finden. Alles was die<br />

End-User<br />

Workstations<br />

Anwender brauchen, ist ein Standard Web-<br />

Browser, über den sie ihre Daten abfragen<br />

<strong>und</strong> wiederherstellen können.<br />

Flexibles Recovery<br />

Business Server<br />

(lokal <strong>und</strong> remote)<br />

Aktualisierte Daten (1) werden kontinuierlich gesichert (2) <strong>und</strong> <strong>mit</strong> Snapshots geschützt (3).<br />

Eine Wiederherstellung ist durch User (4) oder von Backup-Medien (5) möglich.<br />

So wichtig der Restore von Datenbeständen<br />

nach dem Ausfall eines Systems oder einer<br />

Applikation auch ist, kann er alleine keine<br />

unternehmenskritischen Verluste verhindern,<br />

weil die manuelle Wiederherstellung der<br />

Arbeitsfähigkeit viele St<strong>und</strong>en dauern kann.<br />

LiveState Recovery ist die Lösung für dieses<br />

Problem. Es kombiniert die Geschwindigkeit<br />

<strong>und</strong> Zuverlässigkeit von plattenbasiertem<br />

Bare-Metal Windows System Recovery <strong>mit</strong><br />

neuartigen Technologien für die hardwareunabhängige<br />

Wiederherstellung von Daten<br />

<strong>und</strong> Arbeitsfähigkeit. Wie Backup Exec wird<br />

LiveState Recovery über eine zentrale<br />

<strong>Management</strong>konsole bedient. Es ermöglicht<br />

das Anlegen von System Recovery Points<br />

ohne Unterbrechung des Betriebs, sowie die<br />

komplette Wiederherstellung von Systemen<br />

in Minuten. Dadurch verringert es die Ausfallzeiten<br />

kritischer IT-Services erheblich<br />

<strong>und</strong> ermöglicht Ihnen sogar, Server an<br />

entfernten Standorten von jedem Windows<br />

PC, Laptop oder Pocket PC aus wiederherzustellen.<br />

Symantec LiveState Recovery<br />

ändert die Einstellung Ihres Unternehmens<br />

Backup Exec Server<br />

<strong>mit</strong> Continuous<br />

Protection Server<br />

Web-basierter<br />

End-User Restore<br />

Bandlaufwerk<br />

oder Library<br />

zum System Recovery gr<strong>und</strong>legend, denn bei<br />

der Wiederherstellung ist es nicht notwendig<br />

eine Hardwareplattform einzusetzen, die <strong>mit</strong><br />

der identisch ist, die beim Anlegen eines<br />

System Recovery Points eingesetzt wurde.<br />

Das reduziert Ihre notwendigen Hardwareinvestitionen<br />

erheblich, weil Sie keine identische<br />

Hardware für den Disasterfall vorhalten<br />

müssen. LiveState Recovery gewährt<br />

Ihnen so<strong>mit</strong> die Freiheit, Windows Syteme<br />

jederzeit, von überall aus <strong>und</strong> auf praktisch<br />

jeder anderen Hardwareplattform wiederherzustellen.<br />

Mit der Kombination von Backup Exec<br />

<strong>und</strong> LiveState Recovery erhalten Sie eine<br />

der am weitesten entwickelten Lösungen<br />

für den Schutz <strong>und</strong> die Wiederherstellung<br />

von Windows Systemen. Durch die gemeinsame<br />

Nutzung profitieren Unternehmen<br />

jeder Größe von kürzeren Backup-Zeiten,<br />

schnellerer Systemwiederherstellung <strong>und</strong><br />

dem Schutz vor Datenverlusten. Mit<br />

wachsenden Anforderungen lassen sich die<br />

Produkte kostengünstig erweitern oder <strong>mit</strong><br />

zusätzlichen Optionen ausstatten, um weiterhin<br />

den R<strong>und</strong>umschutz Ihrer Daten zu<br />

gewährleisten.<br />

Weitere Informationen: <strong>TIM</strong> <strong>AG</strong> • Tel: 06 11/27 09-0<br />

www.tim.de • www.storagemall.de<br />

5

NetVault – Der Defacto-Standard für Disk-to-Disk Backup<br />

Rasant schnell!<br />

BakBone ist seit Jahren der Spezialist für Backup-Software <strong>mit</strong> Virtual-Disk-Libraries!<br />

Kein anderes Unternehmen hat so viel Erfahrung <strong>mit</strong> dem<br />

schnellen Backup auf Disk – diese Expertise floss kontinuierlich<br />

in die Weiterentwicklung der Software NetVault,<br />

die bereits als Standard angesehen werden kann, ein.<br />

Jetzt definiert die Software <strong>mit</strong> dem schnellen Disk-to-<br />

Disk Backup auf Shared-Virtual-Disk-Library den Defacto-<br />

Standard.<br />

Der Datendurchsatz wird um bis zu 70 % gesteigert, denn<br />

der File-System-Overhead von Server <strong>und</strong> SmartClient<br />

wird nicht <strong>mit</strong> einbezogen. NetVault legt virtuelle<br />

Laufwerke <strong>und</strong> Medien an, auf denen Sie Ihre Daten<br />

beliebig sichern, archivieren <strong>und</strong> verwalten können.<br />

Entscheiden Sie, welche Backup-Strategie für Ihr<br />

Unternehmen die effektivste ist – NetVault passt sich<br />

exakt Ihren Anforderungen an.<br />

Profitieren auch Sie von dem schnellen, wirtschaftlichen Disk-to-Disk Backup!<br />

Sie haben noch Fragen zu NetVault? Wir sind für Sie da:<br />

NetVault<br />

Der Defacto-Standard<br />

für Disk-to-Disk Backup<br />

Tel: 0 89 / 31 78 77 60 ■ Fax: 0 89 / 31 78 77 69 ■ Mail: vertrieb@bakbone.com<br />

Oder, Sie holen sich einfach die 45-Tage-Testversion unter www.bakbone.com/d2d<br />

www.bakbone.com<br />

©2004 BakBone Software, Inc.BakBone Software, the BakBone logo and NetVault are the trademarks or registered trademarks of BakBone Software, Inc., in the United States and/or in other countries.

Overland <strong>Storage</strong> unterstützt das Solution Provider Programm<br />

Overland <strong>Storage</strong><br />

Kosteneffizienz durch<br />

mehrstufigen <strong>Storage</strong><br />

Overland <strong>Storage</strong>-Lösungen ermöglichen Ihnen, Speicher-<br />

Investitionen an die Unternehmensziele anzupassen.<br />

Um effektiv zu sein, muss die Verwaltung<br />

des <strong>Storage</strong> individuell an ein Unternehmen<br />

angepasst werden. Die aktuellsten<br />

Daten lagern auf hochperformanten Geräten,<br />

die einen schnellen Zugriff bieten. Mit<br />

zunehmendem Alter verlieren die Informationen<br />

an Wichtigkeit, so dass es Sinn macht, sie<br />

auf kostengünstigere Geräte <strong>und</strong> langfristig<br />

auf Archivsysteme auszulagern. Die aufwändigen<br />

<strong>Management</strong>-Prozesse können dabei<br />

Schwierigkeiten <strong>mit</strong> sich bringen <strong>und</strong> Fehler<br />

in der Verwaltung der Lebenszyklen lassen die<br />

Kosten explodieren. Overland <strong>Storage</strong> bietet<br />

Ihnen <strong>Storage</strong>-Lösungen, die es erlauben Ihre<br />

Datenerzeugung<br />

Oft<br />

benötigte<br />

Daten<br />

Gelegentlich<br />

benötigte<br />

Daten<br />

Selten<br />

benötigte<br />

Daten<br />

Network-<br />

Protected<br />

<strong>Storage</strong><br />

Appliances<br />

Backup &<br />

Recovery<br />

Appliances<br />

Archive<br />

Appliances<br />

Daten kosteneffektiv <strong>und</strong> sicher über den gesamten<br />

Lebenszyklus zu verwalten. Dazu<br />

gehören schnelle <strong>und</strong> intelligente Primary<br />

<strong>Storage</strong>-Lösungen, leistungsfähige Disk-basierende<br />

Backup <strong>und</strong> Recovery Appliances,<br />

kosteneffziente <strong>Archivierung</strong>slösungen <strong>und</strong><br />

hochmoderne Protection OS Software. Alle<br />

Produkte sind perfekt aufeinander abgestimmt<br />

um Ihre Daten sicher dort zu speichern, wo es<br />

am meisten Sinn macht. So implementieren<br />

viele Unternehmen ein <strong>Storage</strong> Area Network,<br />

um <strong>Storage</strong>-Kapazitäten konsolidieren, ge-<br />

meinsam nutzen <strong>und</strong> verwalten zu können.<br />

IT-Verantwortliche benötigen dazu Primary<br />

<strong>Storage</strong>, der die Sicherheit <strong>und</strong> Verfügbarkeit<br />

kritischer Daten automatisch garantiert.<br />

Protected <strong>Storage</strong> Appliances<br />

Die ULTAMUS I Protected Primary <strong>Storage</strong><br />

Appliance bietet Funktionen der Enterprise-<br />

Klasse, integrierten Schutz Ihrer Daten <strong>und</strong><br />

ein vereinfachtes Kapazitätenmangement.<br />

Die Appliances der ULTAMUS SERIE beinhalten<br />

die Protection OS Software für die<br />

intelligente Speicherung Ihrer Daten. Sie hat<br />

ULTAMUS TM<br />

REO TM<br />

NEO TM<br />

Overland <strong>Storage</strong><br />

bietet Ihnen<br />

ein komplettes<br />

Portfolio an<br />

Primärspeichern,<br />

Disk-basierten<br />

Backup- <strong>und</strong> Tapebasierten<strong>Archivierung</strong>s-Lösungen<br />

eine Vielzahl ausgereifter Funktionen <strong>und</strong><br />

Merkmale, wie zum Beispiel Hochverfügbarkeit,<br />

Snapshots, Remote-Replikation <strong>und</strong><br />

Virtualisierung. Durch zukünftige Software-<br />

PACs kann der Funktionsumfang je nach<br />

Bedarf erweitert werden.<br />

Backup <strong>und</strong> Recovery Appliances<br />

Datenwachstum, kleiner werdende Backup-<br />

Fenster, die Forderung nach schnellerer Wiederherstellung<br />

von Daten <strong>und</strong> neue gesetz-<br />

liche Regelungen stellen für jeden <strong>Storage</strong>-<br />

Administrator eine Herausforderung dar. Die<br />

Disk-basierten Backup- <strong>und</strong> Recovery Appliances<br />

der REO SERIE helfen Ihnen bei der<br />

Bewältigung dieser Aufgaben, indem Sie<br />

Ihnen eine schnelle <strong>und</strong> zuverlässige Sicherung<br />

<strong>und</strong> Wiederherstellung Ihrer Daten<br />

gewährleisten. Wichtige Gründe, warum die<br />

Geräte der REO SERIE häufiger implementiert<br />

wurden als jede andere Diskbasierte<br />

Backup-Appliance sind:<br />

– Flexible Funktionalität: Konfiguration der<br />

Devices als virtuelle Tape Libraries, virtuelle<br />

Einzellaufwerke <strong>und</strong>/oder Disk Volumes<br />

(LUNs).<br />

– Einfache Integration: Kompatibilität zu<br />

allen gängigen UNIX/Linux- oder Windowsbasierten<br />

Backup Software-Produkten, physikalischen<br />

Bandlaufwerken oder Libraries.<br />

Anbindung an bestehende Backup-Umgebungen<br />

über Ethernet (iSCSI) oder Fibre<br />

Channel.<br />

– Dynamic Virtual Tape: Automatische Kapazitätsanpassung<br />

virtueller Datenkassetten<br />

zur optimalen Nutzung des Backup-<br />

Speichers.<br />

– REO Protection OS: Integrierte Tools zur<br />

Verwaltung <strong>und</strong> Konfiguration sowie zur<br />

Virtualisierung von Volumes <strong>und</strong> Geräten.<br />

<strong>Archivierung</strong>s-Appliances<br />

Tape Libraries <strong>und</strong> Autoloader von Overland<br />

<strong>Storage</strong> ermöglichen Ihnen ein kostengünstiges<br />

automatisiertes Backup. Die Libraries<br />

der NEO SERIE sind flexibel konfigurierbar<br />

<strong>und</strong> haben Features wie red<strong>und</strong>ante Robotik,<br />

Bandlaufwerke, Netzteile, Controllerkarten<br />

<strong>und</strong> Schnittstellen. Eine einzelne Fehlfunktion<br />

führt also nicht zum Ausfall der Library.<br />

Die PowerLoader bieten viele Features, die in<br />

der Regel nur in großen Libraries zu finden<br />

sind – <strong>und</strong> das zum Preis eines Autoloaders.<br />

Den Komfort der Tape Automation zum<br />

Preis eines Einzellaufwerks bietet Ihnen der<br />

<strong>mit</strong> drei Laufwerkstechnologien erhältliche<br />

LoaderXpress.<br />

Der Einsatz der mehrstufigen <strong>Storage</strong>-<br />

Lösungen von Overland <strong>Storage</strong> erlaubt<br />

Ihnen Daten abhängig von der benötigten<br />

Verfügbarkeit vereinfacht <strong>und</strong> automatisiert<br />

dort zu sichern, wo es am meisten Sinn<br />

macht. Durch die Interoparabilität aller<br />

Komponenten maximieren Sie dabei die<br />

Wertschöpfung des <strong>Storage</strong> <strong>und</strong> erreichen die<br />

optimale Balance zwischen dem Schutz Ihrer<br />

Daten, der Performance <strong>und</strong> den TCO.<br />

Weitere Informationen: <strong>TIM</strong> <strong>AG</strong> • Tel: 06 11/27 09-0<br />

www.tim.de • www.storagemall.de<br />

7

8<br />

EMC<br />

ILM, Vision oder<br />

Wirklichkeit?<br />

Tiered <strong>Storage</strong> <strong>und</strong> die EMC Xtender-Serie bilden<br />

die Gr<strong>und</strong>lage für umfassende <strong>Archivierung</strong> <strong>mit</strong> ILM.<br />

Phase 1:<br />

Tiered Infrastruktur<br />

Information Lifecycle <strong>Management</strong> basiert<br />

auf der Tatsache, dass nicht alle Informationen<br />

gleich wichtig sind – eine<br />

dringende E-Mail von heute hat eine höhere<br />

Bedeutung, als ein Memo vom letzten Jahr.<br />

Mit der Zeit nimmt der Wert von Informationen<br />

wieder zu oder wieder ab. Die<br />

E-Mail kann zu einem Beweisstück in einem<br />

Rechtsstreit werden, oder so unbedeutend<br />

sein, dass sie nur noch Ihre Speicherinfrastruktur<br />

belastet. ILM bedeutet demnach:<br />

Informationen müssen – je nach dem sich<br />

ändernden Wert für Ihr Unternehmen –<br />

unterschiedlich gut im Zugriff sein <strong>und</strong><br />

geschützt werden.<br />

Dreiphasiger Aufbau<br />

In der ersten Phase können Sie durch die<br />

Einrichtung einer Tiered <strong>Storage</strong>-Infrastruktur<br />

Anwendungen <strong>und</strong> Informationen an<br />

dem Speicherort platzieren, der dem jeweiligen<br />

geschäftlichen Wert entspricht.<br />

Dadurch wird die Konsolidierung des<br />

Infrastruktur-<strong>Management</strong>s <strong>und</strong> der operativen<br />

Aufgaben vereinfacht, Sie sparen Zeit<br />

<strong>und</strong> senken Kosten. Die zweite ILM-Phase<br />

Phase 2:<br />

Applikationsspezifisches ILM<br />

Die EMC Strategie für das Information Lifecycle <strong>Management</strong> ist dreiphasig <strong>und</strong> berücksichtigt<br />

Leistungsanforderungen, Managebarkeit, Datensicherheit <strong>und</strong> Kosten.<br />

erreichen Sie <strong>mit</strong> einer detaillierteren<br />

Anwendungs- <strong>und</strong> Datenklassifizierung <strong>und</strong><br />

der Verknüpfung zu Geschäfts-Policies. Mit<br />

anwendungsspezifischen ILM-Komponenten<br />

<strong>und</strong> automatisierenden Policies für spezifische<br />

Anwendungen lassen sich Speicherressourcen<br />

besser managen <strong>und</strong> zuweisen.<br />

Berücksichtigt werden sollten bei diesem<br />

Schritt vor allem Anwendungen <strong>mit</strong> einem<br />

großen Bedarf an IT-Ressourcen oder <strong>mit</strong><br />

einem Potential für besonders schnell<br />

erzielbaren ROI. In der dritten Phase erweitern<br />

Sie ILM über mehrere Anwendungen hinweg<br />

<strong>und</strong> virtualisieren die Infrastruktur. Bei<br />

diesem Schritt werden etablierte Policies noch<br />

stärker automatisiert <strong>und</strong> weitere Unternehmensanwendungen<br />

einbezogen, um die<br />

Informationsinfrastruktur zu optimieren. Sie<br />

können gängige Komponenten <strong>und</strong> Ansätze<br />

äußerst effizient nutzen <strong>und</strong> so die Betriebs<strong>und</strong><br />

Infrastrukturkosten noch weiter senken.<br />

Die Xtender-Serie<br />

Phase 3:<br />

Cross-Application ILM<br />

Die Implementierung von ILM <strong>mit</strong> Tiered<br />

<strong>Storage</strong> lässt sich <strong>mit</strong> den Produkten der<br />

EMC Xtender-Reihe einfach <strong>und</strong> kosten-<br />

EMC unterstützt das Solution Provider Programm<br />

günstig durchführen. Der EmailXtender für<br />

MS Exchange, Lotus Notes <strong>und</strong> UNIX<br />

Sendmail ist die konsequente Lösung für das<br />

Speichern, Bereitstellen <strong>und</strong> Verwalten von<br />

E-Mails über ein mehrstufiges ILM-System.<br />

Er arbeitet als zentralisiertes Speicher- <strong>und</strong><br />

Suchsystem, durch das alle Mails nach<br />

definierten Regeln automatisch indiziert <strong>und</strong><br />

vom E-Mail-Server auf einen Archiv-Server<br />

verlagert werden. Trotzdem bleiben die<br />

E-Mails für Nutzer <strong>und</strong> Administration<br />

weiterhin im direkten Zugriff, so als ob sie<br />

auf dem aktiven Mail-Server gespeichert<br />

wären.<br />

Bei noch höheren Anforderungen lässt<br />

sich der EmailXtender nahtlos in den<br />

DiskXtender integrieren. Der Disk-<br />

Xtender nutzt alle bereitgestellten<br />

Speichergeräte, um eine einzige<br />

virtuelle Festplatte von praktisch<br />

unendlicher Größe darzustellen.<br />

Selten benötigte Daten werden<br />

durch ein automatisiertes Datenmanagement<br />

von teuren Festplatten<br />

<strong>und</strong> RAID-Systemen auf Secondary<br />

<strong>Storage</strong> wie DVD, MO, oder Tape<br />

verschoben. Dabei bleibt der gesamte<br />

vom DiskXtender verwaltete<br />

Speicher für Anwender <strong>und</strong> Applikationen<br />

transparent. Daten scheinen<br />

also immer auf einer Festplatte<br />

gespeichert zu sein <strong>und</strong> nur die<br />

etwas längeren Zugriffszeiten verraten,<br />

dass sie auf kostengünstigen<br />

Sek<strong>und</strong>ärspeicher ausgelagert wurden. Der<br />

DiskXtender ist in LAN, WAN <strong>und</strong> SAN<br />

einsetzbar <strong>und</strong> unterstützt führende Media<br />

Services, was eine hohe Flexibilität im<br />

Umgang <strong>mit</strong> dem Speicher bedeutet. Auch<br />

beim Disaster Recovery hat der DiskXtender<br />

einen wichtigen Vorteil, denn selten benötigte<br />

Daten <strong>und</strong> Applikationen auf<br />

Secondary <strong>Storage</strong> müssen nicht restored<br />

werden, sondern sind über Verweise auf die<br />

Originaldateien innerhalb kürzester Zeit<br />

wieder im Zugriff.<br />

Mit leistungsfähiger Software wie den<br />

Xtender-Produkten <strong>und</strong> einer kompletten<br />

Hardwarepalette hilft Ihnen EMC, Anwendungen,<br />

Informationen <strong>und</strong> die Infrastruktur<br />

so zu gestalten, dass Ihr Geschäft<br />

unterstützt <strong>und</strong> eine ILM-Strategie beschleunigt<br />

umgesetzt wird. Dadurch können<br />

Sie auch bei knappen Ressourcen kritische<br />

IT-Anforderungen erfüllen – von Compliance-Richtlinien<br />

bis hin zu Backup <strong>und</strong><br />

Recovery.<br />

Weitere Informationen: <strong>TIM</strong> <strong>AG</strong> • Tel: 06 11/27 09-0<br />

www.tim.de • www.storagemall.de

EMC Insignia<br />

Neuer <strong>Storage</strong> Brand von EMC<br />

In der Insignia-Reihe erhalten Unternehmen perfekt aufeinander abgestimmte<br />

Produkte für die Erfüllung Ihres <strong>Storage</strong>-Bedarfs auf mehreren Ebenen.<br />

Ganz gleich, ob Sie zuverlässigen<br />

Speicherplatz, eine bessere Übersicht<br />

über Ihre Speicherauslastung, benutzerfre<strong>und</strong>lichen<br />

Datenschutz oder eine<br />

bessere Arbeitsumgebung für die Zusammenarbeit<br />

im Team benötigen – die EMC<br />

Insignia-Produktreihe hat für jeden K<strong>und</strong>enbedarf<br />

im SMB-Umfeld das richtige Produkt<br />

in den Bereichen Schutz, Speicherung, <strong>Management</strong><br />

<strong>und</strong> Austausch von Daten.<br />

Schutz<br />

Die EMC Retrospect 7.5 Backup- <strong>und</strong><br />

Recovery-Software bietet automatischen<br />

Schutz für Server, Desktops <strong>und</strong> Notebooks<br />

unter Windows, Linux, Solaris, NetWare <strong>und</strong><br />

Mac OS. Assistenten erleichtern die Einrichtung,<br />

sowie Backup/Restore <strong>und</strong> Selbstkorrektur<br />

Funktionen stellen einen noch<br />

besseren Schutz der Computer sicher. Dies<br />

Nutzen Produkte<br />

Edition Replikationssoftware verringert die<br />

Gefahr von Datenverlust auf kritischen<br />

Servern durch die Echtzeitreplikation auf<br />

einen zweiten Windows Server. Dadurch<br />

gehen auch beim Totalverlust eines Servers<br />

keine Daten verloren. Ein anderer wichtiger<br />

Einsatzzweck von RepliStor ist der Schutz<br />

von Computern an Standorten ohne Onsite-<br />

Support durch Echtzeitreplikation der Daten<br />

auf einem zentralen Rechner für das<br />

Backup.<br />

Speicherung<br />

Die Festplatten-Arrays der EMC CLARiiON<br />

AX-Reihe sind für ihre Leistung, Zuverlässigkeit<br />

<strong>und</strong> Kosteneffizienz bekannt. Die<br />

Arrays <strong>mit</strong> CLARiiON RAID-Array-Architektur<br />

<strong>und</strong> SATA-Hochleistungsfestplatten,<br />

bieten bis zu 6 TB Speicherkapazität <strong>und</strong><br />

sind in Einzel- oder Dual-Controller-Aus-<br />

Speicherung <strong>Management</strong> Schutz Austausch<br />

• CLARiiON AX-Reihe • VisualSRM SMB • Retrospect • eRoom SMB Edition<br />

• <strong>Storage</strong> Administrator für Edition • RepliStor SMB<br />

Exchange SMB Edition Edition<br />

• Qualität/Zuverlässigkeit • Einblick in die • Ständiger Schutz • Effizientere<br />

• Bedarfsgerechte Zuteilung Speicherauslastung kritischer Daten Zusammenarbeit<br />

von Speicherkapazität • Optimieren der • Erfüllen geltender • Verbesserte Lieferung<br />

• Vorteile von Disk-Backup Speichernutzung Vorschriften von Produkten/Leistungen<br />

spart Zeit <strong>und</strong> Arbeit für den Backup-Administrator.<br />

EMC Retrospect 7.5 unterstützt<br />

Bandlaufwerke, Festplatten <strong>und</strong> optische<br />

Laufwerke <strong>und</strong> ermöglicht schnelle Backups<br />

<strong>mit</strong> erhöhter Zuverlässigkeit durch Disk-to-<br />

Disk-to-Tape Sicherung.<br />

Eine zertifizierte Verschlüsselung stellt<br />

dabei sicher, dass geltende Vorschriften<br />

erfüllt werden <strong>und</strong> ein unbefugter Datenzugriff<br />

bei Verlust oder Diebstahl der<br />

Medien unmöglich ist. Mit optionalen Add-<br />

Ons können Benutzer ihre eigenen Daten<br />

<strong>mit</strong> Hilfe eines Webbrowsers wiederherstellen.<br />

Dadurch wird die Administration<br />

erheblich entlastet. Die EMC RepliStor SMB<br />

führungen erhältlich. Windows-, Linux-,<br />

Solaris- <strong>und</strong> NetWare-Daten werden über<br />

direkte Fibre Channel-Verbindungen zu den<br />

Servern oder über ein SAN gespeichert.<br />

Unter Windows oder Linux ist auch die Serveranbindung<br />

über ein IP-Netzwerk <strong>mit</strong><br />

iSCSI möglich.<br />

Speziell für die Verwaltung <strong>und</strong> den<br />

Schutz von Microsoft Exchange wurde der<br />

EMC <strong>Storage</strong> Administrator für Exchange<br />

SMB Edition entwickelt, <strong>mit</strong> dem den<br />

Exchange-Servern ohne weitere Fachkenntnisse<br />

Speicherkapazität zugeteilt werden<br />

kann. Teilen sich zwei Exchange-Server ein<br />

CLARiiON AX-Festplatten-Array, so kann<br />

einer der beiden beim Ausfall des zweiten<br />

Servers innerhalb von Minuten den gesamten<br />

E-Mail-Dienst übernehmen.<br />

<strong>Management</strong><br />

Senken Sie Ihre <strong>Storage</strong>kosten <strong>mit</strong> der EMC<br />

VisualSRM SMB Edition Speichermanagementsoftware.<br />

Eine intuitive, browserbasierte<br />

Schnittstelle <strong>und</strong> eine Vielzahl von Berichten<br />

bieten einen Überblick über die Speicherauslastung<br />

nach Rechnern, Ordnern, Dateiarten,<br />

Benutzern oder Verbrauch. Mit geeigneten<br />

Policies können die Speichernutzung<br />

geregelt, Red<strong>und</strong>anzen vermieden<br />

<strong>und</strong> nutzlos belegter Speicherplatz freigegeben<br />

werden. VisualSRM kann Dateien<br />

automatisch löschen, komprimieren oder<br />

verschieben, um Speicherplatz <strong>und</strong> Speicherkapazität<br />

je nach Bedarf freizugeben.<br />

Darüber hinaus können kritische Serverausfälle<br />

wegen ungenügender<br />

Speicherkapazität vermieden<br />

werden.<br />

Austausch<br />

Die EMC eRoom SMB Edition<br />

stellt webbasierte Kollaborations-Workspaces<br />

als Arbeitsumgebung<br />

zur Verfügung. Mitarbeiter,<br />

Partner <strong>und</strong> Lieferanten<br />

an unterschiedlichen<br />

Standorten <strong>und</strong> in verschiedenen Zeitzonen<br />

können dadurch besser zusammenarbeiten<br />

<strong>und</strong> profitieren von der schnellen Suche<br />

nach Informationen über einen zentralen<br />

Ablageort.<br />

Die Insignia Produkte können gemeinsam<br />

genutzt werden <strong>und</strong> versetzen kleine <strong>und</strong><br />

<strong>mit</strong>tlere Unternehmen in die Lage, geschäftliche<br />

Informationen so zu speichern, schützen,<br />

managen <strong>und</strong> auszutauschen, wie<br />

Großunternehmen.<br />

Weitere Informationen: <strong>TIM</strong> <strong>AG</strong> • Tel: 06 11/27 09-0<br />

www.tim.de • www.storagemall.de<br />

9

Backup Exec 10.<br />

Der Goldstandard<br />

für Windows-Datensicherung.<br />

Bringen Sie Ihre K<strong>und</strong>en auf den Goldstandard <strong>mit</strong> unserer band- <strong>und</strong><br />

diskbasierten Recovery-Methode für Windows.® Sie ist ganz einfach<br />

die schnellste diskbasierte Recovery-Lösung weltweit. Bieten Sie Ihren<br />

K<strong>und</strong>en heute noch, was sie verdienen: den Goldstandard. Mehr dazu erfahren Sie unter<br />

www.symantec.com/backupexec BE FEARLESS.<br />

Symantec, das Symantec Logo, Backup Exec, VERITAS <strong>und</strong> das VERITAS Logo sind in den USA<br />

registrierte Markenzeichen der Symantec Corporation oder ihrer Tochtergesellschaften.<br />

Copyright © 2005 Symantec Corporation. Alle Rechte vorbehalten.

Pillar Data Systems unterstützt das Solution Provider Programm<br />

Pillar Data Systems<br />

Tiered <strong>Storage</strong> für SAN <strong>und</strong> NAS<br />

Neuartige Eigenschaften der modularen Axiom <strong>Storage</strong> Systeme steigern den<br />

Nutzwert unternehmensweit genutzten Speichers.<br />

Zentralisierter Plattenspeicher ist für<br />

viele Unternehmen die beste Lösung<br />

um Kapazität, Leistung, Sicherheit,<br />

Verfügbarkeit <strong>und</strong> Kosten ihres <strong>Storage</strong><br />

anzupassen. Disk-Systeme haben jedoch oft<br />

Eigenschaften, die ihre Nutzbarkeit <strong>und</strong><br />

Erweiterbarkeit beschränken oder<br />

unvorhergesehen teuer machen. Mit<br />

Axiom <strong>Storage</strong> Systemen von Pillar<br />

Data Systems lässt sich Disk-<strong>Storage</strong><br />

flexibler nutzen als bisher.<br />

Sie können Speicher als NAS <strong>und</strong><br />

im SAN zur Verfügung stellen, was<br />

dedizierte Systeme für beide Welten<br />

überflüssig macht <strong>und</strong> dadurch die<br />

Nutzbarkeit <strong>und</strong> Auslastung verbessert.<br />

Der so virtualisierte Speicherplatz<br />

lässt sich beispielsweise<br />

gleichzeitig als hochperformanter<br />

Primärspeicher im SAN für Datenbanken,<br />

als schnelles NAS-System<br />

für Dateiverzeichnisse <strong>und</strong> als Speicher<br />

für Archivdaten nutzen. Der<br />

Anwender kann sein System also<br />

auf die jeweiligen Anforderungen abstimmen.<br />

Er muß nicht – wie bei anderen Lösungen<br />

– die Applikationen <strong>und</strong> das <strong>Management</strong><br />

an die <strong>Storage</strong>-Ressourcen anpassen,<br />

sondern konfiguriert die Systemperformance<br />

applikationsabhängig.<br />

Die Gr<strong>und</strong>idee beim Aufbau eines Axiom<br />

<strong>Storage</strong> Systems ist eine Modularisierung<br />

der Gesamtfunktion in Funktionsgruppen.<br />

Dadurch besteht ein Axiom System aus drei<br />

Komponenten: Pilot, Slammer <strong>und</strong> Brick.<br />

Pilot Policy Controller<br />

Über den Pilot Policy Controller wird das<br />

System konfiguriert <strong>und</strong> verwaltet. Der Pilot<br />

ist <strong>mit</strong> red<strong>und</strong>anter Hardware ausgestattet<br />

<strong>und</strong> wird über ein einheitliches, policy basiertes<br />

Framework <strong>mit</strong> Web GUI administriert.<br />

Integrierte Tools ermöglichen unter anderem<br />

das Anlegen von Speicherplatz für unternehmensweite<br />

<strong>Archivierung</strong>, komplette Volume<br />

Copies <strong>und</strong> LUN Snapshots. Mit dem Axiom<br />

Capacity Planner lassen sich Jobs simulieren,<br />

auf Funktionalität testen <strong>und</strong> die dafür bereit-<br />

Axiom<br />

Slammer<br />

NAS<br />

Controller<br />

Axiom<br />

Pilot Policy<br />

Controller<br />

Axiom<br />

Slammer<br />

SAN<br />

Controller<br />

Multiple<br />

Axiom Brick<br />

<strong>Storage</strong><br />

Enclosures<br />

<strong>Storage</strong> System Fabric<br />

gestellte Performance überprüfen. So werden<br />

noch vor dem Anlegen neuer LUNs Kapazitäts-<br />

<strong>und</strong> Performanceengpässe erkannt, was<br />

das Reagieren auf veränderte Anforderungen<br />

wesentlich vereinfacht.<br />

Slammer <strong>Storage</strong> Controller<br />

Die Slammer <strong>Storage</strong> Controller virtualisieren<br />

einen einheitlichen Speicherpool für die<br />

Bereitstellung von Filesystemen im LAN<br />

oder LUN’s im SAN. Intelligentes Mirroring<br />

<strong>und</strong> Striping von Dateisystemen <strong>und</strong> LUNs<br />

schützt die Daten <strong>und</strong> maximiert die Leistung.<br />

Eine weitere Leistungssteigerung<br />

ergibt sich dadurch, dass die Nutzung von<br />

Caches, der internen FC-Architektur <strong>und</strong> die<br />

Behandlung eingehender I/O’s einem Scheduling<br />

unterliegt. Für Hochverfügbarkeit<br />

sind die Slammer <strong>mit</strong> red<strong>und</strong>anten Controllern,<br />

Speicher- <strong>und</strong> Interface-Baugruppen<br />

ausgestattet. Zusätzliche Slammer steigern<br />

die Leistung des Systems oder ermöglichen<br />

den gleichzeitigen Anschluss an<br />

NAS <strong>und</strong> SAN.<br />

Brick <strong>Storage</strong> Enclosures<br />

In den Brick <strong>Storage</strong> Enclosures befinden<br />

sich Serial ATA- oder FC-Festplatten, die für<br />

einen beschleunigten Zugriff hierarchisch<br />

beschrieben werden. Unternehmenskritische,<br />

sogenannte Tier 1-Daten, werden auf<br />

den schnellen äußeren Spuren der Platten<br />

gespeichert, projektkritische Tier 2-Daten<br />

auf den <strong>mit</strong>tleren. Die inneren Spuren der<br />

Platten, auf denen Zugriffe am langsamsten<br />

erfolgen, sind für Tier 3-Daten, etwa für<br />

E-Mail-<strong>Archivierung</strong>, vorgesehen. Zur Optimierung<br />

der Performance wird die I/O-<br />

Last für jeden Plattenbereich festgelegt, so<br />

dass für Tier 1-Daten ein höherer Datendurchsatz<br />

garantiert ist, als für die beiden<br />

anderen Tiers.<br />

Durch Any-to-Any Verbindungen zwischen<br />

Slammern <strong>und</strong> Bricks bleibt bei<br />

Ausfall eines Controllers oder Interfaces der<br />

Zugriff auf die Daten sichergestellt. Die<br />

Bricks sind <strong>mit</strong> red<strong>und</strong>anten Dual RAID 5-<br />

Controllern ausgestattet, dadurch wächst <strong>mit</strong><br />

zusätzlichen Bricks nicht nur die Speicherkapazität,<br />

sondern simultan auch der<br />

Datendurchsatz. Ein Axiom <strong>Storage</strong> System<br />

lässt sich <strong>mit</strong> einem Pilot, bis zu 4 Slammern<br />

für NAS/SAN-Konnektivität <strong>und</strong> bis zu 64<br />

Bricks ausstatten. Dadurch stehen dem<br />

Anwender brutto bis zu 408 TB Kapazität<br />

zur Verfügung.<br />

Axiom-Komplettlösungen werden <strong>mit</strong><br />

allen notwenigen Softwarelizenzen ausgeliefert<br />

– das gilt unter anderem für den<br />

Axiom Path Manager, das Snap File System<br />

<strong>und</strong> die SnapLUN Software. Bei einem<br />

Upgrade beschränkt sich die Investition auf<br />

die Hardware, ohne daß versteckte Kosten<br />

für Software-Lizenzen oder Service-Erweiterungen<br />

hinzukommen. Durch diese hohe<br />

Kostentransparenz <strong>und</strong> die einzigartigen<br />

Features der Axiom <strong>Storage</strong> Systeme ist für<br />

alle Pillar Data Systems K<strong>und</strong>en ein ausserordentlicher<br />

Nutzwert garantiert.<br />

Weitere Informationen: <strong>TIM</strong> <strong>AG</strong> • Tel: 06 11/27 09-0<br />

www.tim.de • www.storagemall.de<br />

11

For further information call +49 89 94 49 0 214 today.<br />

Overland <strong>Storage</strong> GMBH, Humboldstrasse 12, 85609 Dornach, Germany.<br />

www.overlandstorage.com<br />

SEX.<br />

A WALTZ.<br />

SUNSETS.<br />

SOME THINGS ARE BETTER<br />

WHEN THEY’RE SLOW.<br />

DATA BACKUP AND RESTORE ISN’T ONE OF THEM.<br />

Backup and restore data quickly<br />

and reliably in almost any<br />

environment with the Overland<br />

<strong>Storage</strong> REO SERIES appliances.<br />

The Overland <strong>Storage</strong> REO SERIES of Disk-<br />

Based Backup and Recovery Appliances with<br />

Protection OS enables fast, reliable data<br />

backup and recovery.<br />

Easily configured as disk volumes (LUNs),<br />

dynamic virtual tape drives, and/or as a<br />

virtual tape library, the REO SERIES is<br />

compatible with all popular open systems or<br />

Windows-based backup software, physical tape<br />

drives and libraries. It easily integrates into<br />

existing Ethernet (iSCSI) or Fibre Channel<br />

networks without changes to current backup<br />

policies or processes.<br />

• Patent-pending Dynamic Virtual Tape<br />

ensures that no capacity is wasted and<br />

simplifies virtual tape management<br />

• Embedded Protection OS software delivers<br />

intelligence along with enhanced features<br />

via software PACs<br />

• A robust browser-based interface<br />

provides proactive monitoring and<br />

makes management a breeze<br />

For almost 25 years, Overland <strong>Storage</strong> has<br />

delivered world-class data protection solutions<br />

designed to ensure business continuity.<br />

Further testament to the REO SERIES being<br />

a simple and powerful solution for today's<br />

mission critical backup and recovery<br />

requirements, the REO 4000 was voted Disk<br />

Product of the Year by end users and vendors<br />

at the Storries II awards.<br />

© 2005 Overland <strong>Storage</strong>, Inc. All trademarks are the property of their respective companies. 08/05<br />

Need a backup and recovery solution<br />

so flexible that it fits into almost<br />

any environment? Get it with the<br />

Overland <strong>Storage</strong> REO SERIES.<br />

Disk Product<br />

of the Year 2005

Symantec unterstützt das Solution Provider Programm<br />

Symantec<br />

E-Mail-Sicherheit<br />

<strong>und</strong> -<strong>Archivierung</strong><br />

Die Sicherheits- <strong>und</strong> Verfügbarkeitslösungen von<br />

Symantec schützen Kommunikationsfähigkeit<br />

<strong>und</strong> Informationen Ihres Unternehmens.<br />

Per E-Mail übertragbare schädliche Inhalte<br />

gefährden die E-Mail-Umgebungen<br />

von modernen Unternehmen<br />

immer stärker. Entfernen Sie automatisch<br />

unerwünschte <strong>und</strong> potenziell gefährliche<br />

Inhalte <strong>und</strong> führen Sie eine automatisierte<br />

<strong>Archivierung</strong>slösung ein. Symantec bietet<br />

eine umfassende Lösung für die Sicherheit<br />

<strong>und</strong> Verfügbarkeit von E-Mail-Daten <strong>und</strong><br />

-Systemen. Hoch entwickelte Technologien<br />

vermindern Risiken <strong>und</strong> potenzielle Ausfallzeiten<br />

durch Sicherheitsbedrohungen <strong>und</strong><br />

Spam. Sie ermöglichen Datenmigration auf<br />

kostengünstigere Speichermedien sowie E-<br />

Mail-Server-Migration, optimieren die Verfügbarkeit<br />

<strong>und</strong> Stabilität der E-Mail-Infrastruktur<br />

<strong>und</strong> tragen dazu bei, E-Mail-<br />

Richtlinien <strong>und</strong> behördliche Anforderungen<br />

zu erfüllen.<br />

Abwehr von komplexen<br />

Bedrohungen<br />

Schadensroutinen wie Viren, Trojaner,<br />

Adware <strong>und</strong> Spyware, stellen für IT-Sicher-<br />

heits-Manager eine enorme Herausforderung<br />

dar – laut Angaben der IDC von 2004 sind<br />

zwei Drittel aller PCs <strong>mit</strong> Spionage- oder<br />

Werbeprogrammen infiziert. Symantec bietet<br />

eine große Bandbreite an Softwarelösungen,<br />

Appliances <strong>und</strong> Diensten an, <strong>mit</strong> Hilfe derer<br />

Unternehmen ihre wertvollste Ressource<br />

schützen können: ihre Informationen.<br />

Symantecs Ansatz für E-Mail-Sicherheit <strong>und</strong> -Verfügbarkeit<br />

Traffic Shaping<br />

E-Mail-Sicherheit<br />

Perimeterprüfung Groupware-Prüfung<br />

E-Mail-<strong>Archivierung</strong><br />

Archivieren Indizieren<br />

Suchen<br />

Abrufen<br />

Robustes F<strong>und</strong>ament<br />

Backup Wiederherstellung Datenspeicherung Clustering<br />

Die aktuellen Versionen von Symantec<br />

Client Security <strong>und</strong> Symantec AntiVirus<br />

Corporate Edition bieten Funktionen für<br />

zuverlässigen, proaktiven Schutz vor Viren,<br />

Spionageprogrammen, Werbesoftware <strong>und</strong><br />

den da<strong>mit</strong> verb<strong>und</strong>enen Sicherheitsrisiken.<br />

Zu den neuen Funktionen gehören Prüfungen<br />

in Echtzeit, automatisches Erkennen<br />

<strong>und</strong> Entfernen sowie integrierte Programme<br />

zur Reparatur von Nebeneffekten, die Spionageprogramme<br />

auf Benutzersystemen verursachen<br />

können. So können Spionageprogramme<br />

Dateien, Registrierungseinträge<br />

<strong>und</strong> Systemladepunkte ändern. Für die<br />

Implementierung der verbesserten Antispyware-Funktionen<br />

sind keine Änderungen<br />

der Infrastruktur erforderlich. Sie sind<br />

zudem nahtlos in die zentralisierte Virenschutzverwaltung<br />

von Symantec integriert,<br />

so dass die Aktualisierung, Reaktion <strong>und</strong><br />

Berichterstattung für alle Funktionen gemeinsam<br />

erfolgt. Da sie Teil einer Lösung<br />

eines einzigen Anbieters sind, wird die<br />

Komplexität deutlich reduziert – ein wichtiger<br />

Faktor, der erheblich zu einer Rationalisierung<br />

der IT-Verwaltungsaufgaben beiträgt.<br />

Das Ergebnis ist eine äußerst einfach<br />

verwaltbare <strong>und</strong> konfigurierbare Lösung.<br />

Verfügbarkeit durch <strong>Archivierung</strong><br />

Ebenso wichtig wie der Schutz der Informationen<br />

ist auch ihre Verfügbarkeit, denn<br />

Informationen, auf die nicht zugegriffen<br />

werden kann, sind wertlos. Symantec<br />

Enterprise Vault ist eine branchenführende<br />

Lösung für die automatische <strong>und</strong> reibungslose<br />

<strong>Archivierung</strong>, Indizierung, Suche <strong>und</strong><br />

Wiederherstellung von Informationen.<br />

Durch Verschieben von bis zu 80 Prozent<br />

Ihres Datenbestands aus den Primärsystemen<br />

auf geeignetere Plattformen zur Langzeitarchivierung<br />

werden Kosten <strong>und</strong> Verwaltungsaufwand<br />

deutlich reduziert. Enterprise<br />

Vault löst Probleme <strong>mit</strong> der Speicherkapazität<br />

<strong>und</strong> unterstützt Sie auch bei der<br />

Verwaltung der Daten. Ausgehend von<br />

Unternehmensrichtlinien können Sie festgelegen,<br />

wo <strong>und</strong> wie lange Daten aufbewahrt<br />

werden sollen <strong>und</strong> wer Zugriff auf<br />

diese Informationen erhält. Die Verwaltung<br />

erstreckt sich dabei auf verschiedene Datenquellen<br />

wie etwa E-Mail, Datei-Server,<br />

SharePoint-Portal-Server oder Instant Messaging.<br />

Die automatische, richtliniengesteuerte<br />

Migration der Daten auf geeignete<br />

Zielgeräte garantiert die gesetzestreue<br />

<strong>Archivierung</strong>. Zu guter Letzt ermöglicht<br />

Enterprise Vault, für den Geschäftsbetrieb<br />

wichtige Daten schnell <strong>und</strong> einfach aufzufinden.<br />

Dies gilt für Benutzer, die <strong>mit</strong> einer<br />

einfachen Stichwortsuche nach alten E-<br />

Mails <strong>und</strong> Dateien suchen können <strong>und</strong> für<br />

das unternehmensweite Suchen <strong>und</strong> Abrufen<br />

von E-Mails <strong>und</strong> Dateien, die zur Unterstützung<br />

bei Rechtsstreitigkeiten oder für die<br />

Umsetzung gesetzlicher Bestimmungen<br />

benötigt werden.<br />

Nur Untenehmen, die ihre E-Mail-Daten<br />

<strong>und</strong> -Systeme jederzeit sicher UND verfügbar<br />

machen, können das Ziel der E-Mail-<br />

Integrität erreichen <strong>und</strong> dafür sorgen, dass<br />

ihre Kommunikation reibungslos funktioniert<br />

– egal, was passiert!<br />

Weitere Informationen: <strong>TIM</strong> <strong>AG</strong> • Tel: 06 11/27 09-0<br />

www.tim.de • www.storagemall.de<br />

13

14<br />

BakBone Software<br />

Datensicherheit durch<br />

ständige Replikation<br />

Der NetVault Replicator vereinfacht <strong>Storage</strong>-<br />

Aufgaben <strong>und</strong> garantiert für mehr Sicherheit.<br />

Replikation ist ein bewährtes Verfahren,<br />

um unternehmenskritische Daten<br />

abzusichern oder zu verteilen. Früher<br />

wurden dazu Datenträger verwendet, heute<br />

ist der Transfer über Netzwerkverbindungen<br />

Standard. Aktuelle Replikationssoftware wie<br />

NetVault Replicator ermöglicht dabei, dass<br />

auch einzelne Änderungen an Datenbanken<br />

– etwa <strong>mit</strong> Lagerlisten oder Finanzdaten – in<br />

Echtzeit auf alle Kopien übertragen werden,<br />

so dass eine Konsistenz der Informationen<br />

Windows<br />

Source<br />

File Server<br />

Aktive Oracle<br />

Clustered Server<br />

Unix<br />

Linux<br />

Destination<br />

File Server<br />

Hot-Standby<br />

Oracle Clustered<br />

Server<br />

unternehmensweit gewährleistet werden<br />

kann. Durch Generalisierung dieser Technik<br />

lassen sich heute nicht nur Datenbanken,<br />

sondern beliebige Datenbestände replizieren<br />

<strong>und</strong> kontinuierlich synchronisieren. Dadurch<br />

werden Server optimal abgesichert <strong>und</strong><br />

Datenverluste verhindert.<br />

Der NetVault Replicator-Ansatz<br />

NetVault Replicator ist eine leistungsfähige<br />

Replikationslösung für das schnelle, automatische<br />

Echtzeit-Mirroring unternehmenskritischer<br />

Daten in heterogenen Umgebun-<br />

Unix<br />

Unix<br />

Source<br />

Web Server<br />

Destination<br />

Web Server<br />

Linux<br />

gen über IP-Verbindungen. Durch seine<br />

plattformunabhängige Core Replication Engine<br />

<strong>und</strong> die Unterstützung vieler Betriebssysteme<br />

erfüllt NetVault Replicator die Forderung<br />

von Unternehmen <strong>mit</strong> heterogen<br />

gewachsener IT nach Cross-Plattform Datenreplikation.<br />

Nachdem das Programm auf<br />

einem Server installiert ist, spiegelt es automatisch<br />

alle Änderungen an den überwachten<br />

Datenbeständen auf andere dafür<br />

konfigurierte Server unter Windows, Linux,<br />

Windows<br />

Active<br />

Exchange Server<br />

Hot-Standby<br />

Exchange Server<br />

Windows<br />

Solaris, AIX oder Mac OS. Dabei können<br />

dedizierte Streams pro Replikationsverbindung<br />

<strong>mit</strong> verschiedenen Kapazitäten erstellt<br />

werden. NetVault Replicator arbeitet semisynchron<br />

– das Journaling der Änderungen<br />

geschieht synchron, der Transport der Daten<br />

asynchron. Dadurch ist sichergestellt, dass<br />

ausgefallene Netzwerkverbindungen oder<br />

niedrige Transferraten die Konsistenz der<br />

Daten nicht gefährden, weil die Spiegel so<br />

schnell wie möglich auf den aktuellsten<br />

Stand gebracht werden.<br />

NetVault Replicator erfüllt auf einfache<br />

Weise unterschiedliche Aufgaben:<br />

BakBone Software unterstützt das Solution Provider Programm<br />

Durch sehr umfangreiche<br />

Fähigkeiten<br />

löst der NetVault<br />

Replicator eine<br />

Vielzahl von <strong>Storage</strong><br />

Problemen <strong>und</strong> lässt<br />

sich individuell an<br />

die Anforderungen<br />

eines Unternehmens<br />

anpassen.<br />

– Unidirektionale Datenreplikation: NetVault<br />

Replicator legt einen Mirror der Daten des<br />

überwachten Servers an. Nach einem Ausfall<br />

dient der Spiegel zur Wiederherstellung der<br />

Arbeitsfähigkeit. Andere Einsatzzwecke können<br />

Offline-Backup, Softwaretests oder<br />

Cross-Plattform Servermigration sein.<br />

– Hochverfügbarkeitscluster: NetVault<br />

Replicator lässt sich <strong>mit</strong> Cluster Managern<br />

integrieren, um einen automatischen Server<strong>und</strong><br />

Applikationsfailover zu erreichen.<br />

– Many-to-One Echtzeit-Konsolidierung:<br />

Die Daten mehrerer Remote Server werden<br />

<strong>mit</strong> NetVault Replicator auf einem zentralen<br />

Server konsolidiert. Mit zum Beispiel NetVault<br />

Backup lässt sich dann ein zentrales online-<br />

Backup durchführen.<br />

– One-to-Many Datenpropagation: Datenbanken,<br />

Dokumente oder andere Daten<br />

werden kontinuierlich auf beliebig viele<br />

Remote Server repliziert, um sie an allen<br />

Sites in der aktuellsten Version zur Verfügung<br />

zu stellen.<br />

– Kaskadierte Datenreplikation: Mit<br />

NetVault Replicator kann jeder Server<br />

sowohl Quelle, als auch Ziel der Replikation<br />

sein. So sind unter anderem Konfigurationen<br />

möglich, bei denen ein Server die Daten über<br />

WAN oder Standleitung empfängt <strong>und</strong><br />

innerhalb eines LAN weiter repliziert.<br />

Plugins <strong>und</strong> Hochverfügbarkeit<br />

Durch Einsatz von NetVault Replicator Plugin<br />

Modulen für Microsoft Exchange, Microsoft<br />

SQL Server, MySQL <strong>und</strong> Oracle RDBMS lassen<br />

sich diese Applikationen (weitere in Vorbereitung)<br />

besonders gut absichern. Denn nicht<br />

nur die Datenbanken, sondern auch die<br />

Applikation selber, Konfigurationsdateien<br />

<strong>und</strong> Logfiles werden überwacht <strong>und</strong> in<br />

Echtzeit repliziert. So lassen sich beliebig<br />

viele Spiegel der Applikation <strong>und</strong> aller<br />

Produktivdaten sofort nutzbar anlegen, was<br />

eine ideale Vorbereitung für ein Desaster<br />

Recovery ist. Hochverfügbarkeit von Datenbankapplikationen<br />

lässt sich <strong>mit</strong> einem<br />

optionalen Failover Modul erreichen, das<br />

Cluster <strong>Management</strong> Software wie VERITAS<br />

Fo<strong>und</strong>ation Suite, Heartbeat <strong>und</strong> RedHat<br />

Cluster Suite unterstützt. Nach einem Ausfall<br />

des Quellservers startet die Cluster <strong>Management</strong><br />

Software die Datenbank auf dem Hot-<br />

Standby Server. Gleichzeitig konfiguriert das<br />

NetVault Replicator Cluster Support Plugin<br />

das System automatisch neu, so dass der Hot-<br />

Standby Server der neue Quellserver für<br />

Replikationen wird.<br />

Weitere Informationen: <strong>TIM</strong> <strong>AG</strong> • Tel: 06 11/27 09-0<br />

www.tim.de • www.storagemall.de

<strong>TIM</strong><br />

<strong>TIM</strong> <strong>Storage</strong> Akademie –<br />

<strong>Storage</strong> Know How aus der Praxis<br />

Anwender schätzen die Seminare <strong>und</strong> Workshops der <strong>TIM</strong> <strong>Storage</strong><br />

Akademie wegen ihrer Praxisnähe <strong>und</strong> dem hohen Lerneffekt.<br />

Das Prinzip <strong>und</strong> der konzeptionelle Ansatz<br />

sind einfach: Die Praxis ist der<br />

beste Prüfstein für erworbenes <strong>Storage</strong><br />

Know How. Und nur praxisbezogen können<br />

spezifische <strong>Storage</strong> Themen gelehrt <strong>und</strong> so<strong>mit</strong><br />

auch entsprechend gelernt werden. So wird es<br />

bei der <strong>TIM</strong> <strong>AG</strong> gesehen <strong>und</strong> so bestätigen es<br />

zufriedene K<strong>und</strong>en immer wieder auf’s Neue.<br />

<strong>Storage</strong> <strong>Management</strong> ist innerhalb der Informationstechnologie<br />

eine Disziplin, die<br />

ähnlich der IT-Security eine sehr rasche Entwicklung<br />

erlebt. Als zentrales Element in der<br />

Unternehmens IT hat das Thema <strong>Storage</strong> einen<br />

entscheidenden Anteil an der „business<br />

continuity“ <strong>und</strong> dem wirtschaftlichen Erfolg<br />

eines Unternehmens. Um im entscheidenden<br />

Moment zu reagieren <strong>und</strong> die <strong>Storage</strong> Infrastruktur<br />

des Unternehmens effizient <strong>und</strong><br />

wirtschaftlich zu managen, ist ein hersteller-<br />

Planungsworkshops für Anwender<br />

<strong>und</strong> produktspezifisches Know How unbedingt<br />

erforderlich. <strong>Storage</strong> Generalisten, die<br />

in allen <strong>Storage</strong> Gebieten – wie RAID-Systeme,<br />

Backup <strong>und</strong> Recovery, Connectivity, <strong>Management</strong>software<br />

<strong>und</strong> Virtualisierung <strong>und</strong><br />

das noch herstellerspezifisch – „State of the<br />

Art“ Kenntnisse haben, kann es nicht mehr<br />

geben. Der Grad der Spezialisierung steigt,<br />

die Aus- <strong>und</strong> Weiterbildung muss sich dieser<br />

Situation anpassen.<br />

Die Trainer der <strong>TIM</strong> <strong>Storage</strong> Akademie sind<br />

als <strong>Storage</strong> Consultants <strong>und</strong> <strong>Storage</strong> Professionals<br />

hochspezialisiert <strong>und</strong> kennen aus ihrer<br />

Tätigkeit in Presales, Lösungskonzipierung,<br />

Beratung, Implementierung <strong>und</strong> Support die<br />

Praxisanforderungen sehr genau. Diese Tatsache<br />

ermöglicht <strong>und</strong> garantiert eine qualifizierte<br />

<strong>und</strong> sehr praxisorientierte Ausbildung<br />

<strong>und</strong> Beratung an der <strong>TIM</strong> <strong>Storage</strong> Akademie.<br />

Zielstellung:<br />

• Erreichen von Planungs-/ <strong>und</strong> Investitionssicherheit<br />

• Gemeinsame Erarbeitung von Lösungsansätzen als Basis für ein zu erstellendes<br />

Lösungskonzept bzw. konkrete Komponenten- <strong>und</strong> Dienstleistungsangebote<br />

Methode:<br />

• Lösungsbezogen<br />

• Erfassung des Ist-Zustands der <strong>Storage</strong> Ressourcen<br />

• Verifizierung der Anforderungen <strong>und</strong> der Ist-Zustands-Er<strong>mit</strong>tlung<br />

• Betrachtung konkreter K<strong>und</strong>enanforderungen zur Lösung:<br />

Service Level Agreements (SLAs), Funktionalität<br />

• Validierung der K<strong>und</strong>enanforderung im Rahmen der technologischen Möglichkeiten<br />

<strong>und</strong> des Budgetrahmens<br />

• Erarbeitung beispielhafter Lösungsszenarien<br />

• Ver<strong>mit</strong>tlung des spezifischen Wissens zur Beurteilung der Lösungssituation<br />

Voraussetzungen:<br />

• Er<strong>mit</strong>tlung der Werte des Ist-Zustands <strong>und</strong> der konkreten Anforderungen<br />

Preis / Dauer:<br />

Nach Vereinbarung im Rahmen eines Projektes<br />

mindestens 1 Tag<br />

Die Anmeldung zu den Seminaren <strong>und</strong><br />

Workshops erfolgt über Ihren Systemhauspartner.<br />

Das gesamte Angebot der <strong>TIM</strong><br />

<strong>Storage</strong> Akademie <strong>und</strong> die aktuellen Termine<br />

sind unter www.tim.de im Bereich <strong>TIM</strong><br />

<strong>Storage</strong> Akademie zu finden.<br />

Weitere Informationen: <strong>TIM</strong> <strong>AG</strong> • Tel: 06 11/27 09-0<br />

www.tim.de<br />

Praxisworkshops für Anwender<br />

Zielstellung:<br />

• Erreichen von „best practice“ für<br />

Design, Implementierung, Administration<br />

<strong>und</strong> Troubleshooting<br />

Methode:<br />

• Hersteller- <strong>und</strong> produktbezogen<br />

• Das Produkt im <strong>Storage</strong> Umfeld,<br />

praktische Beispiele<br />

• Demo <strong>und</strong> Hands-on, jeder Teilnehmer<br />

ist aktiv am eigenen System<br />

• Teilnehmer haben Einfluss auf Inhalt<br />

<strong>und</strong> Tiefe des ver<strong>mit</strong>telten Wissens<br />

• Ergänzend zu den Hersteller-Seminaren<br />

• Eigene Workshopunterlagen<br />

• Durchführung nach Absprache auch<br />

beim K<strong>und</strong>en vor Ort möglich<br />

Voraussetzungen:<br />

• Erfolgreiche Teilnahme am betreffenden<br />

Hersteller-Seminar<br />

Preis / Dauer:<br />

770 € zzgl. MwSt. pro Workshoptag <strong>und</strong><br />

Teilnehmer, Sonderkonditionen für<br />

geschlossene Workshops – 2 Tage<br />

Aktuelle Praxisworkshops<br />

• BakBone, NetVault Backup<br />

• CA, ARCserve Backup<br />

• NetApp, Filer<br />

• EMC, NetWorker<br />

• Symantec, Backup Exec<br />

• VERITAS, NetBackup<br />

15

SHD<br />

System-Haus-Dresden GmbH<br />

Drescherhäuser 5b<br />

01159 Dresden<br />

Tel. 0351/4232-0<br />

Fax 0351/4232-100<br />

info@shd-online.de<br />

www.shd-online.de<br />

interface systems GmbH<br />

Tolkewitzer Str. 49<br />

01277 Dresden<br />

Tel. 0351/31809-11<br />

Fax 0351/3161170<br />

sales@interface-systems.de<br />

www.interface-systems.de<br />

Dialog Computer Systeme GmbH<br />

Helmholtzstr. 2-9<br />

10587 Berlin<br />

Tel. 030/390709-0<br />

Fax 030/391700-6<br />

info@dcs.de<br />

www.dcs.de<br />

TargoSoft IT-Systemhaus GmbH<br />

Amsinckstr. 65<br />

20097 Hamburg<br />

Tel. 040/235122-0<br />

Fax 040/235122-40<br />

san@targosoft.de<br />

www.targosoft.de<br />

TRAFFIX Network Partner GmbH<br />

Brauhausstieg 49<br />

22041 Hamburg<br />

Tel. 040/682872-23<br />

Fax 040/682872-50<br />

sales@traffix.de<br />

www.traffix.de<br />

BASYS EDV-Systeme GmbH<br />

Hermine-Seelhoff-Str. 1<br />

28357 Bremen<br />

Tel. 0421/43420-30<br />

Fax 0421/49148-33<br />

vertrieb@basys-bremen.de<br />

www.basys-bremen.de<br />

Carpe diem Kommunikations-<br />

Technologie GmbH<br />

Dotzheimer Str. 95<br />

65197 Wiesbaden<br />

Tel. 0611/95175-0<br />

Fax 0611/590362<br />

sales@carpediem.de<br />

www.carpediem.de<br />

senas GmbH<br />

Söhnleinstr. 8<br />

65201 Wiesbaden<br />

Tel. 0611/17447-510<br />

Fax 0611/17447-555<br />

kontakt.wiesbaden@senas.de<br />

www.senas.de<br />

probusiness <strong>AG</strong><br />

Expo Plaza 1<br />

30539 Hannover<br />

Tel. 0511/60066-0<br />

Fax 0511/60066-155<br />

info@probusiness.de<br />

www.probusiness.de<br />

ADA - Das SystemHaus GmbH<br />

Siemensring 54-56<br />

47877 Willich<br />

Tel. 040/27892-600<br />

Fax 040/27892-699<br />

ralf.vandewarreburg@ada.de<br />

www.ada.de<br />

arxes Network Communication<br />

Consulting <strong>AG</strong><br />

Schanzenstr. 36<br />

51063 Köln<br />

Tel. 0221/96486-603<br />

Fax 0221/96486-202<br />

jan.dilthey@arxes.de<br />

www.arxes.de<br />

SAN Solution Provider<br />

H & G, Hansen & Gieraths GmbH<br />

Bornheimer Str. 42-50<br />

53111 Bonn<br />

Tel. 0228/9080-510<br />

Fax 0228/9080-405<br />

m.wollweber@hug.de<br />

www.hug.de<br />

netiX System Consulting GmbH<br />

Wilhelm-Theodor-Römheld Str. 14<br />

55130 Mainz<br />

Tel. 06131/80108-0<br />

Fax 06131/80108-99<br />

netix@netix.de<br />

www.netix.de<br />

Pan Dacom Networking <strong>AG</strong><br />

Robert-Bosch-Str. 32<br />

63303 Dreieich<br />

Tel. 06103/932-160<br />

Fax 06103/932-400<br />

huenicke@pandacom.de<br />

www.pandacom.de<br />

COS Concat <strong>AG</strong><br />

Berliner Ring 127-129<br />

64625 Bensheim<br />

Tel. 06251/7026-524<br />

Fax 06251/7026-555<br />

thomas.zehetner@cos-concat.de<br />

www.cos-concat.de<br />

Semico Computer GmbH<br />

Daimlerring 4<br />

65205 Wiesbaden<br />

Tel. 06122/7006-0<br />

Fax 06122/7006-50<br />

sales@semico.de<br />

www.semico.de<br />

CCP Condor Computer GmbH<br />

Waldburgstr. 17-19<br />

70563 Stuttgart<br />

Tel. 0711/97565-0<br />

Fax 0711/97565-67<br />

vertrieb@condor-computer.de<br />

www.condor-computer.de<br />

CENIT <strong>AG</strong> Systemhaus<br />

Industriestr. 52-54<br />

70565 Stuttgart<br />

Tel. 0711/7825-3169<br />

Fax 0711/7825-4169<br />

h.dengler@cenit.de<br />

www.cenit.de<br />

<strong>Storage</strong> Automation Integrator<br />

BS Backup Solutions GmbH<br />

Im Geiger 60<br />

70374 Stuttgart<br />

Tel. 0711/530692-80<br />

Fax 0711/530692-86<br />

ungerer@backupsolutions.de<br />

www.backupsolutions.de<br />

GERICH Consulting GmbH<br />

Seewiesenstr. 12<br />

74626 Bretzfeld-Waldbach<br />

Tel. 07946/94393-18<br />

Fax 07946/94393-33<br />

info@gerich.de<br />

www.gerich.de<br />

CNK Networks GmbH<br />

Becker-Goering-Str. 26/1<br />

76307 Karlsbad<br />

Tel. 07248/9150-0<br />

Fax 07248/9150-50<br />

info@cnk-networks.de<br />

www.cnk-networks.de<br />

LEITWERK GmbH<br />

Im Ettenbach 13a<br />

77767 Appenweier-Urloffen<br />

Tel. 07805/918-0<br />

Fax 07805/918-200<br />

info@leitwerk.de<br />

www.leitwerk.de<br />

INNEO Solutions GmbH<br />

Rindelbacher Str. 42<br />

73479 Ellwangen<br />

Tel. 07961/890-520<br />

Fax 07961/890-177<br />

it-info@inneo.de<br />

www.inneo.de<br />

Bechtle GmbH IT-Systemhaus<br />

G.-Braunstr. 12<br />

76187 Karlsruhe<br />

Tel. 0721/5696-280<br />

Fax 0721/5696-500<br />

karlsruhe@bechtle.de<br />

www.bechtle.de<br />

EGT InformationsSysteme<br />

GmbH<br />

Im Lossenfeld 1<br />

77731 Willstätt-Sand<br />

Tel. 07852/913-0<br />

Fax 07852/913-11<br />

mail@egt-systemhaus.de<br />

www.egt-it.de<br />

DIDAS <strong>AG</strong><br />

Schatzbogen 50<br />

81829 München<br />

Tel. 089/42046-0<br />

Fax 089/42046-108<br />

mgerstmeier@didas.de<br />

www.didas.de<br />

tproneth GmbH & Co. KG<br />

The <strong>Storage</strong> Company<br />

Zeppelinstr. 4<br />

82178 Puchheim<br />

Tel. 089/44231-0<br />

Fax 089/44231-516<br />

info@tproneth.de<br />

www.tproneth.de<br />

Kontron-Division XTRO<br />

Oskar-von-Miller-Str. 1<br />

85386 Eching<br />

Tel. 08165/77680<br />

Fax 08165/77690<br />

sales@xtro.de<br />

www.xtro.de<br />

<strong>TIM</strong> <strong>AG</strong><br />

65201 Wiesbaden<br />

Tel. 0611/2709-0<br />

www.tim.de<br />

www.storagemall.de<br />

www.san-solution-provider.de