Technologien des Trusted Computing, TeleTrusT Fachkonferenz

Technologien des Trusted Computing, TeleTrusT Fachkonferenz

Technologien des Trusted Computing, TeleTrusT Fachkonferenz

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

© Marian Jungbauer, Institut für Internet-Sicherheit – if(is)<br />

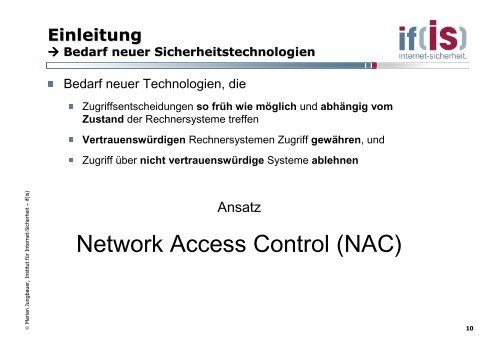

Einleitung<br />

�������� Bedarf neuer Sicherheitstechnologien<br />

Bedarf neuer <strong>Technologien</strong>, die<br />

Zugriffsentscheidungen so früh wie möglich und abhängig vom<br />

Zustand der Rechnersysteme treffen<br />

Vertrauenswürdigen Rechnersystemen Zugriff gewähren, und<br />

Zugriff über nicht vertrauenswürdige Systeme ablehnen<br />

Ansatz<br />

Network Access Control (NAC)<br />

10