Technologien des Trusted Computing, TeleTrusT Fachkonferenz

Technologien des Trusted Computing, TeleTrusT Fachkonferenz

Technologien des Trusted Computing, TeleTrusT Fachkonferenz

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

© Marian Jungbauer, Institut für Internet-Sicherheit – if(is)<br />

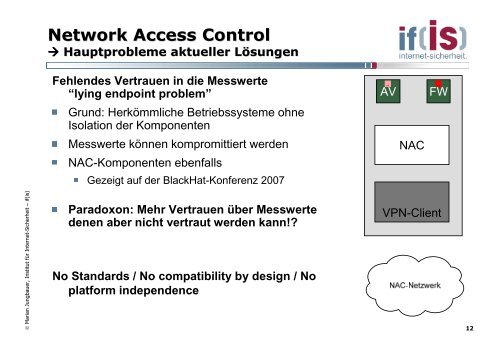

Network Access Control<br />

�������� Hauptprobleme aktueller Lösungen sungen<br />

Fehlen<strong>des</strong> Vertrauen in die Messwerte<br />

“lying endpoint problem”<br />

Grund: Herkömmliche Betriebssysteme ohne<br />

Isolation der Komponenten<br />

Messwerte können kompromittiert werden<br />

NAC-Komponenten ebenfalls<br />

Gezeigt auf der BlackHat-Konferenz 2007<br />

Paradoxon: Mehr Vertrauen über Messwerte<br />

denen aber nicht vertraut werden kann!?<br />

No Standards / No compatibility by <strong>des</strong>ign / No<br />

platform independence<br />

AV FW ..<br />

..<br />

NAC<br />

VPN-Client<br />

12