Netzwerkanalyse und Fehlersuche

Netzwerkanalyse und Fehlersuche

Netzwerkanalyse und Fehlersuche

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

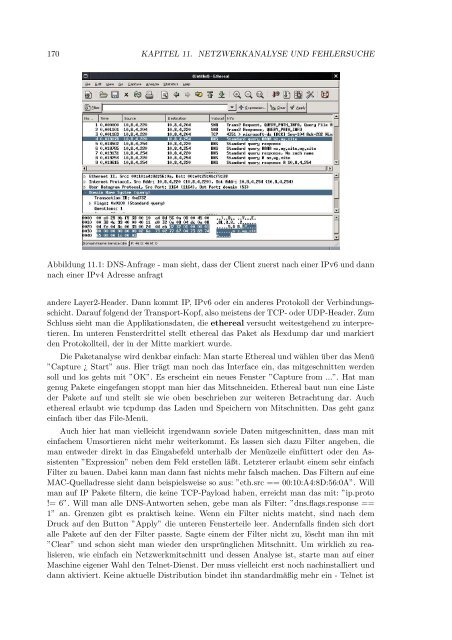

170 KAPITEL 11. NETZWERKANALYSE UND FEHLERSUCHE<br />

Abbildung 11.1: DNS-Anfrage - man sieht, dass der Client zuerst nach einer IPv6 <strong>und</strong> dann<br />

nach einer IPv4 Adresse anfragt<br />

andere Layer2-Header. Dann kommt IP, IPv6 oder ein anderes Protokoll der Verbindungsschicht.<br />

Darauf folgend der Transport-Kopf, also meistens der TCP- oder UDP-Header. Zum<br />

Schluss sieht man die Applikationsdaten, die ethereal versucht weitestgehend zu interpretieren.<br />

Im unteren Fensterdrittel stellt ethereal das Paket als Hexdump dar <strong>und</strong> markiert<br />

den Protokollteil, der in der Mitte markiert wurde.<br />

Die Paketanalyse wird denkbar einfach: Man starte Ethereal <strong>und</strong> wählen über das Menü<br />

”Capture ¿ Start” aus. Hier trägt man noch das Interface ein, das mitgeschnitten werden<br />

soll <strong>und</strong> los gehts mit ”OK”. Es erscheint ein neues Fenster ”Capture from ...”. Hat man<br />

genug Pakete eingefangen stoppt man hier das Mitschneiden. Ethereal baut nun eine Liste<br />

der Pakete auf <strong>und</strong> stellt sie wie oben beschrieben zur weiteren Betrachtung dar. Auch<br />

ethereal erlaubt wie tcpdump das Laden <strong>und</strong> Speichern von Mitschnitten. Das geht ganz<br />

einfach über das File-Menü.<br />

Auch hier hat man vielleicht irgendwann soviele Daten mitgeschnitten, dass man mit<br />

einfachem Umsortieren nicht mehr weiterkommt. Es lassen sich dazu Filter angeben, die<br />

man entweder direkt in das Eingabefeld unterhalb der Menüzeile einfüttert oder den Assistenten<br />

”Expression” neben dem Feld erstellen läßt. Letzterer erlaubt einem sehr einfach<br />

Filter zu bauen. Dabei kann man dann fast nichts mehr falsch machen. Das Filtern auf eine<br />

MAC-Quelladresse sieht dann beispielsweise so aus: ”eth.src == 00:10:A4:8D:56:0A”. Will<br />

man auf IP Pakete filtern, die keine TCP-Payload haben, erreicht man das mit: ”ip.proto<br />

!= 6”. Will man alle DNS-Antworten sehen, gebe man als Filter: ”dns.flags.response ==<br />

1” an. Grenzen gibt es praktisch keine. Wenn ein Filter nichts matcht, sind nach dem<br />

Druck auf den Button ”Apply” die unteren Fensterteile leer. Andernfalls finden sich dort<br />

alle Pakete auf den der Filter passte. Sagte einem der Filter nicht zu, löscht man ihn mit<br />

”Clear” <strong>und</strong> schon sieht man wieder den ursprünglichen Mitschnitt. Um wirklich zu realisieren,<br />

wie einfach ein Netzwerkmitschnitt <strong>und</strong> dessen Analyse ist, starte man auf einer<br />

Maschine eigener Wahl den Telnet-Dienst. Der muss vielleicht erst noch nachinstalliert <strong>und</strong><br />

dann aktiviert. Keine aktuelle Distribution bindet ihn standardmäßig mehr ein - Telnet ist