Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

shell.cgi로 확장된 권한은 “nobody” 사용자의 권한이다.<br />

6.2.2 ptrace1.c – 권한 상승<br />

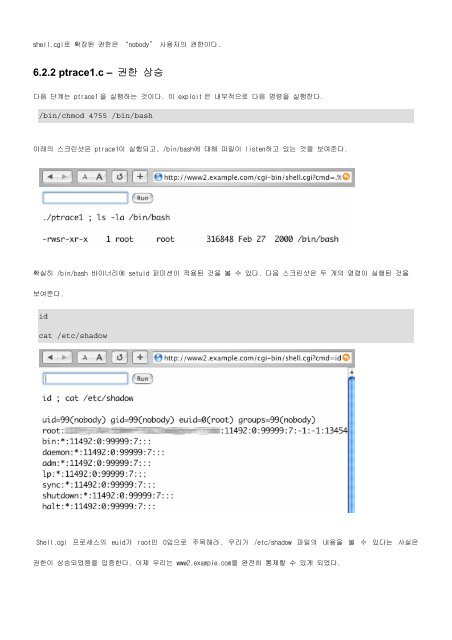

다음 단계는 ptrace1 을 실행하는 것이다. 이 exploit 은 내부적으로 다음 명령을 실행한다.<br />

/bin/chmod 4755 /bin/bash<br />

아래의 스크린샷은 ptrace1이 실행되고, /bin/bash에 대해 파일이 listen하고 있는 것을 보여준다.<br />

확실히 /bin/bash 바이너리에 setuid 퍼미션이 적용된 것을 볼 수 있다. 다음 스크린샷은 두 개의 명령이 실행된 것을<br />

보여준다.<br />

id<br />

cat /etc/shadow<br />

Shell.cgi 프로세스의 euid가 root인 0임으로 주목해라. 우리가 /etc/shadow 파일의 내용을 볼 수 있다는 사실은<br />

권한이 상승되었음을 입증한다. 이제 우리는 www2.example.com을 완전히 통제할 수 있게 되었다.

![PC 어셈블리어 [이재범].pdf - Tistory](https://img.yumpu.com/17491210/1/184x260/pc-pdf-tistory.jpg?quality=85)

![Autoruns [hahaj1].pdf](https://img.yumpu.com/17491028/1/184x260/autoruns-hahaj1pdf.jpg?quality=85)

![Unpacking [ezbeat].pdf](https://img.yumpu.com/17490983/1/184x260/unpacking-ezbeatpdf.jpg?quality=85)

![IDA Remote Debugging [CodeEngn].pdf](https://img.yumpu.com/17490906/1/184x260/ida-remote-debugging-codeengnpdf.jpg?quality=85)

![dll과 cow [k0nni3].pdf](https://img.yumpu.com/17490887/1/184x260/dll-cow-k0nni3pdf.jpg?quality=85)

![TCP View란 [hahaj1].pdf](https://img.yumpu.com/17490864/1/184x260/tcp-view-hahaj1pdf.jpg?quality=85)

![기초 보안 용어의 이해 [superdk].pdf](https://img.yumpu.com/17490839/1/190x143/-superdkpdf.jpg?quality=85)

![FreeBSD Shellcode 만들기 [graylynx].pdf](https://img.yumpu.com/17490825/1/184x260/freebsd-shellcode-graylynxpdf.jpg?quality=85)