Seguretat. Procediment de seguretat i recuperació de dades ... - IOC

Seguretat. Procediment de seguretat i recuperació de dades ... - IOC

Seguretat. Procediment de seguretat i recuperació de dades ... - IOC

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

<strong>Seguretat</strong>. <strong>Procediment</strong> <strong>de</strong><br />

<strong>seguretat</strong> i <strong>recuperació</strong> <strong>de</strong><br />

da<strong>de</strong>s. Transferència <strong>de</strong> da<strong>de</strong>s<br />

Marcel García Vacas<br />

Gestió <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s

Gestió <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s<br />

Ín<strong>de</strong>x<br />

<strong>Seguretat</strong>. <strong>Procediment</strong> <strong>de</strong> <strong>seguretat</strong> i <strong>recuperació</strong> <strong>de</strong> da<strong>de</strong>s.<br />

Transferència <strong>de</strong> da<strong>de</strong>s<br />

Introducció 5<br />

Resultats d’aprenentatge 7<br />

1 <strong>Seguretat</strong> <strong>de</strong> la informació 9<br />

1.1 Confi<strong>de</strong>ncialitat, integritat i disponibilitat <strong>de</strong> les da<strong>de</strong>s . . . . . . . . . . . . . . . . . . . . . 11<br />

1.1.1 Principi d’integritat . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12<br />

1.1.2 Principi <strong>de</strong> disponibilitat . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15<br />

1.1.3 Principi <strong>de</strong> confi<strong>de</strong>ncialitat . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16<br />

1.2 Caràcter personal i el dret a la intimitat <strong>de</strong> les da<strong>de</strong>s . . . . . . . . . . . . . . . . . . . . . . . 17<br />

1.3 Normativa legal vigent . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19<br />

1.3.1 Llei <strong>de</strong> protecció <strong>de</strong> da<strong>de</strong>s <strong>de</strong> caràcter personal . . . . . . . . . . . . . . . . . . . . . 21<br />

1.3.2 Agència <strong>de</strong> Protecció <strong>de</strong> Da<strong>de</strong>s . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24<br />

1.3.3 Registre General <strong>de</strong> Protecció <strong>de</strong> Da<strong>de</strong>s . . . . . . . . . . . . . . . . . . . . . . . . . 25<br />

1.4 Amenaces a la <strong>seguretat</strong> . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26<br />

1.4.1 Acci<strong>de</strong>ntals . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27<br />

1.4.2 Intenciona<strong>de</strong>s . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 28<br />

1.4.3 Algunes solucions . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29<br />

1.5 El llenguatge <strong>de</strong> control <strong>de</strong> les da<strong>de</strong>s DCL . . . . . . . . . . . . . . . . . . . . . . . . . . . . 30<br />

1.5.1 Les transaccions . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32<br />

1.5.2 La <strong>seguretat</strong> . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 34<br />

1.5.3 Altres sentències DCL . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36<br />

2 Salvaguarda. Recuperació. Transferència 39<br />

2.1 Concepte <strong>de</strong> <strong>seguretat</strong> i <strong>recuperació</strong> . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 40<br />

2.2 <strong>Seguretat</strong> . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 41<br />

2.2.1 Planificació . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 41<br />

2.2.2 Tipus <strong>de</strong> suports . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45<br />

2.2.3 Tipus <strong>de</strong> còpies <strong>de</strong> <strong>seguretat</strong> . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 49<br />

2.3 Recuperació <strong>de</strong> les da<strong>de</strong>s . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 53<br />

2.4 Utilitats per a la <strong>seguretat</strong> i <strong>recuperació</strong> . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 55<br />

2.4.1 Norton Ghost . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 56<br />

2.4.2 Clonezilla . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 57<br />

2.4.3 Beyond Compare . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 58<br />

2.4.4 Banckup . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 59<br />

2.4.5 Time Machine (MAC) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 61<br />

2.4.6 SQL-Backup . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 62<br />

2.5 Sentències per fer i recuperar còpies <strong>de</strong> <strong>seguretat</strong> . . . . . . . . . . . . . . . . . . . . . . . . 62<br />

2.5.1 Backup . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 62<br />

2.5.2 Restore . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 63<br />

2.6 Transferència <strong>de</strong> da<strong>de</strong>s . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 64<br />

2.6.1 Utilitats per importar i exportar da<strong>de</strong>s . . . . . . . . . . . . . . . . . . . . . . . . . . 65<br />

2.6.2 Interconnexió i migració <strong>de</strong> da<strong>de</strong>s entre diferents SGBD . . . . . . . . . . . . . . . . 67

Gestió <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s 5<br />

Introducció<br />

Les bases <strong>de</strong> da<strong>de</strong>s i tot el que aquestes comporten són una temàtica molt<br />

àmplia, plena <strong>de</strong> <strong>de</strong>talls que cal valorar a l’hora d’analitzar les necessitats d’una<br />

organització i a l’hora <strong>de</strong> dissenyar-ne les millors solucions.<br />

Uns <strong>de</strong>ls aspectes que cal <strong>de</strong>cidir quan es planifica un sistema d’informació és tot<br />

el referent a la <strong>seguretat</strong> <strong>de</strong> la informació. Les organitzacions han <strong>de</strong> tenir garantit<br />

que la informació amb la qual treballen es trobarà als seus servidors i que complirà<br />

uns paràmetres <strong>de</strong> confi<strong>de</strong>ncialitat, integritat i disponibilitat.<br />

Un altre aspecte important <strong>de</strong> la informació, que ha evolucionat força durant els<br />

darrers anys, és el seu caràcter i la seva protecció legal. Moltes <strong>de</strong> les da<strong>de</strong>s amb<br />

les quals treballen les organitzacions són da<strong>de</strong>s <strong>de</strong> caràcter personal, <strong>de</strong> persones<br />

o organitzacions que po<strong>de</strong>n ser clients o proveïdors. Aquestes da<strong>de</strong>s po<strong>de</strong>n ser<br />

molt valuoses per a altres. A més, les persones o organitzacions a les quals fan<br />

referència tenen un dret sobre aquesta informació i tenen, també, un dret a la<br />

intimitat. Per això és important revisar la normativa legal vigent sobre això i tenirla<br />

en compte a l’hora <strong>de</strong> dissenyar i gestionar les bases <strong>de</strong> da<strong>de</strong>s.<br />

Precisament el valor que pot agafar d’aquesta informació és prou motiu per tenir<br />

en compte les amenaces que po<strong>de</strong>n atacar les bases <strong>de</strong> da<strong>de</strong>s. Aquestes amenaces<br />

podran ser intenciona<strong>de</strong>s o acci<strong>de</strong>ntals, però són prou importants per establir<br />

solucions sobre això.<br />

També cal conèixer quines sentències ofereixen els llenguatges <strong>de</strong> programació<br />

<strong>de</strong> tractament amb da<strong>de</strong>s per controlar-les, i permetre les transaccions, que<br />

garanteixen l’atomicitat <strong>de</strong> les operacions i accions per a la seva <strong>seguretat</strong>.<br />

Les organitzacions hauran <strong>de</strong> tenir també en compte les operacions <strong>de</strong> <strong>seguretat</strong> i<br />

<strong>de</strong> <strong>recuperació</strong> <strong>de</strong> la informació. Aquests procediments permeten tenir emmagatzema<strong>de</strong>s<br />

a un o diversos llocs còpies <strong>de</strong> <strong>seguretat</strong> <strong>de</strong> la informació, prepara<strong>de</strong>s<br />

per ser recupera<strong>de</strong>s en cas <strong>de</strong> necessitat. No n’hi haurà prou <strong>de</strong> tenir un disc<br />

dur extern al costat <strong>de</strong>l servidor ni es podrà <strong>de</strong>legar aquesta tasca als usuaris<br />

<strong>de</strong>ls sistemes informàtics. Aquests tipus <strong>de</strong> procediments són prou importants per<br />

tenir un responsable encarregat <strong>de</strong>l seu disseny i la seva verificació. A més, serà<br />

recomanable tenir almenys una còpia <strong>de</strong> <strong>seguretat</strong> en una ubicació a quilòmetres<br />

<strong>de</strong> distància <strong>de</strong> les da<strong>de</strong>s per tenir una possibilitat <strong>de</strong> restaurar els sistemes en cas<br />

<strong>de</strong> catàstrofe.<br />

La transferència <strong>de</strong> da<strong>de</strong>s és un altre aspecte relacionat amb la gestió <strong>de</strong> les bases<br />

<strong>de</strong> da<strong>de</strong>s. Les organitzacions po<strong>de</strong>n disposar d’una o diverses bases <strong>de</strong> da<strong>de</strong>s<br />

a diferents ubicacions (en el cas, per exemple, <strong>de</strong> disposar <strong>de</strong> diferents oficines a<br />

diferents ciutats). De vega<strong>de</strong>s caldrà migrar part <strong>de</strong> la base <strong>de</strong> da<strong>de</strong>s d’una ubicació<br />

a una altra (o, si treballen amb diferents sistemes gestors <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s, migrar<br />

informació entre diferents sistemes). També caldrà po<strong>de</strong>r interconnectar aquestes<br />

bases <strong>de</strong> da<strong>de</strong>s i configurar-ne l’accés remot per als seus usuaris.<br />

<strong>Seguretat</strong>. <strong>Procediment</strong> <strong>de</strong> <strong>seguretat</strong> i <strong>recuperació</strong> <strong>de</strong> da<strong>de</strong>s.<br />

Transferència <strong>de</strong> da<strong>de</strong>s

Gestió <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s 6<br />

<strong>Seguretat</strong>. <strong>Procediment</strong> <strong>de</strong> <strong>seguretat</strong> i <strong>recuperació</strong> <strong>de</strong> da<strong>de</strong>s.<br />

Transferència <strong>de</strong> da<strong>de</strong>s<br />

Al llarg <strong>de</strong> l’apartat “<strong>Seguretat</strong> <strong>de</strong> la informació” es treballen continguts com<br />

els principis d’integritat, <strong>de</strong> disponibilitat i <strong>de</strong> confi<strong>de</strong>ncialitat. A continuació<br />

s’estudia tot el que té a veure amb la normativa legal vigent, analitzant primer el<br />

dret a la intimitat <strong>de</strong> les da<strong>de</strong>s i finalitzant en la Llei <strong>de</strong> protecció <strong>de</strong> da<strong>de</strong>s <strong>de</strong><br />

caràcter personal. Cal, llavors, analitzar quines són les amenaces a la <strong>seguretat</strong><br />

que es pot trobar una organització i, finalment, es treballa el llenguatge <strong>de</strong> control<br />

<strong>de</strong> les da<strong>de</strong>s que serà important en el control d’aquestes amenaces.<br />

L’apartat “Salvaguarda. Recuperació. Transferència.” comença amb els conceptes<br />

<strong>de</strong> salvaguarda i <strong>recuperació</strong> <strong>de</strong> les da<strong>de</strong>s a partir <strong>de</strong> la seva planificació, el tipus<br />

<strong>de</strong> suports en el que durà a terme i els tipus <strong>de</strong> còpies <strong>de</strong> <strong>seguretat</strong> existents. A<br />

partir <strong>de</strong> les còpies <strong>de</strong> <strong>seguretat</strong> caldrà indicar com es recuperen les da<strong>de</strong>s i quines<br />

utilitats existeixen al mercat per a la seva execució. També es treballaran algunes<br />

sentències SQL que aju<strong>de</strong>n a dur a terme aquestes tasques. Finalment s’estudien<br />

la importació, la exportació i les transferències <strong>de</strong> les da<strong>de</strong>s.<br />

Per a l’estudi d’aquests apartats es recomana als alumnes la seva lectura <strong>de</strong>tallada,<br />

duent a terme totes les activitats i els exercicis d’autoavaluació plantejats que<br />

trobareu al material web. Alguns <strong>de</strong>ls continguts a treballar són molt pràctics,<br />

cosa que permet la realització <strong>de</strong> molts exercicis i la creació d’alternatives sobre<br />

aquests.

Gestió <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s 7<br />

Resultats d’aprenentatge<br />

En finalitzar aquesta unitat l’alumne/a:<br />

1. Executa tasques d’assegurament <strong>de</strong> la informació, analitzant-les i aplicant<br />

mecanismes <strong>de</strong> <strong>seguretat</strong> i transferència.<br />

• I<strong>de</strong>ntifica el concepte <strong>de</strong> <strong>seguretat</strong> <strong>de</strong> les da<strong>de</strong>s.<br />

• Coneix la normativa legal vigent sobre les da<strong>de</strong>s.<br />

• I<strong>de</strong>ntifica els diferents tipus d’amenaces a la <strong>seguretat</strong>.<br />

• I<strong>de</strong>ntifica i gestiona polítiques <strong>de</strong> <strong>seguretat</strong> associa<strong>de</strong>s a la base <strong>de</strong><br />

da<strong>de</strong>s, a nivell d’usuari.<br />

• I<strong>de</strong>ntifica el llenguatge <strong>de</strong> control <strong>de</strong> da<strong>de</strong>s DCL.<br />

• I<strong>de</strong>ntifica els suports per fer còpies <strong>de</strong> <strong>seguretat</strong> <strong>de</strong> les da<strong>de</strong>s.<br />

• I<strong>de</strong>ntifica els tipus <strong>de</strong> còpies <strong>de</strong> <strong>seguretat</strong> i els tipus <strong>de</strong> <strong>recuperació</strong> <strong>de</strong><br />

da<strong>de</strong>s.<br />

• Utilitza eines gràfiques, utilitats i sentències per fer i recuperar còpies<br />

<strong>de</strong> <strong>seguretat</strong>.<br />

• Utilitza eines gràfiques i utilitats per importar i exportar da<strong>de</strong>s, a altres<br />

sistemes gestors <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s.<br />

• Interconnecta diferents bases <strong>de</strong> da<strong>de</strong>s.<br />

• Configura l’accés remot a la base <strong>de</strong> da<strong>de</strong>s.<br />

<strong>Seguretat</strong>. <strong>Procediment</strong> <strong>de</strong> <strong>seguretat</strong> i <strong>recuperació</strong> <strong>de</strong> da<strong>de</strong>s.<br />

Transferència <strong>de</strong> da<strong>de</strong>s

Gestió <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s 9<br />

1. <strong>Seguretat</strong> <strong>de</strong> la informació<br />

En l’actualitat es viu en una societat que és <strong>de</strong>nominada per alguns com la societat<br />

<strong>de</strong> la informació. La informació és accessible per qualsevol persona <strong>de</strong>s <strong>de</strong><br />

qualsevol punt <strong>de</strong>l món. Aquesta informació pot ser informació genèrica (un<br />

acci<strong>de</strong>nt a Xangai o una revolta a Egipte po<strong>de</strong>n ser coneguts, per exemple, a<br />

Toronto pocs segons <strong>de</strong>sprés <strong>de</strong> succeir) o da<strong>de</strong>s personals (la base <strong>de</strong> da<strong>de</strong>s d’una<br />

multinacional <strong>de</strong> la qual qualsevol veí <strong>de</strong> Barcelona pot ser client o l’usuari <strong>de</strong><br />

la qual es pot trobar físicament a França o a l’Índia i aquesta informació podrà<br />

ser manipulada o gestionada per persones a milers <strong>de</strong> quilòmetres <strong>de</strong>ls verta<strong>de</strong>rs<br />

protagonistes <strong>de</strong> la informació).<br />

Una informació <strong>de</strong>terminada o qualsevol dada referent a qualsevol <strong>de</strong>tall <strong>de</strong> la<br />

vida quotidiana d’una persona pot tenir un valor molt important per a una tercera<br />

persona o per a una empresa concreta. Quines po<strong>de</strong>n ser aquestes da<strong>de</strong>s o aquestes<br />

informacions que po<strong>de</strong>n ser importants per a altres? N’hi haurà moltes i <strong>de</strong> molts<br />

tipus. Detalls que po<strong>de</strong>n semblar insignificants com els colors preferits d’una<br />

persona es po<strong>de</strong>n fer servir per fer una oferta <strong>de</strong>terminada d’un producte i un color<br />

concrets per cridar-ne l’atenció. Altres informacions molt més sensibles com les<br />

da<strong>de</strong>s personals o les da<strong>de</strong>s econòmiques d’una persona po<strong>de</strong>n ser utilitza<strong>de</strong>s per<br />

molts altres objectius també comercials o d’altra índole.<br />

En la societat actual hi ha informació sensible que es pot trobar molt fàcilment,<br />

per casualitat o <strong>de</strong> manera intencionada, com, per exemple:<br />

• Una adreça <strong>de</strong> correu postal oblidada en una carta que es llença a les<br />

escombraries.<br />

• Un nom i cognoms escrits en una prova teòrica qualsevol a un institut o<br />

universitat.<br />

• Una llista <strong>de</strong> noms i cognoms d’alumnes amb les seves notes penja<strong>de</strong>s<br />

davant d’una aula.<br />

• Un extracte bancari o una notificació <strong>de</strong> nova targeta <strong>de</strong> crèdit o dèbit.<br />

• Una nòmina i un DNI lliurats a un centre comercial per obtenir una targeta<br />

<strong>de</strong> fi<strong>de</strong>lització.<br />

• El tipus i color <strong>de</strong> cotxe que pertany a una persona <strong>de</strong>terminada.<br />

Qualsevol d’aquestes informacions pot ser important per a algú. Fins ara totes<br />

aquestes informacions eren una mica més complica<strong>de</strong>s d’aconseguir. O bé<br />

s’aconseguien a partir d’empreses que disposaven d’aquestes da<strong>de</strong>s o bé a partir<br />

d’altres mèto<strong>de</strong>s menys correctes.<br />

L’aparició <strong>de</strong>ls sistemes informatitzats i, posteriorment, <strong>de</strong> la xarxa <strong>de</strong> xarxes i<br />

totes les eines, aplicacions i oportunitats que aquestes ofereixen, han multiplicat <strong>de</strong><br />

<strong>Seguretat</strong>. <strong>Procediment</strong> <strong>de</strong> <strong>seguretat</strong> i <strong>recuperació</strong> <strong>de</strong> da<strong>de</strong>s.<br />

Transferència <strong>de</strong> da<strong>de</strong>s

Gestió <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s 10<br />

<strong>Seguretat</strong>. <strong>Procediment</strong> <strong>de</strong> <strong>seguretat</strong> i <strong>recuperació</strong> <strong>de</strong> da<strong>de</strong>s.<br />

Transferència <strong>de</strong> da<strong>de</strong>s<br />

manera exponencial les possibilitats d’aconseguir informacions i da<strong>de</strong>s <strong>de</strong> moltes<br />

persones.<br />

I què es podrà aconseguir amb la possessió d’aquestes informacions? Dependrà<br />

<strong>de</strong> les intencions <strong>de</strong> cadascú, però saber l’adreça d’una persona i si té fills o el<br />

seu po<strong>de</strong>r adquisitiu pot ser informació molt rellevant per a empreses o persones<br />

interessa<strong>de</strong>s, per moltes possibles raons, en aquest individu.<br />

Cal donar l’oportunitat a cada persona <strong>de</strong> po<strong>de</strong>r utilitzar el seu dret a protegir la<br />

seva informació, <strong>de</strong> po<strong>de</strong>r tenir al seu abast les eines necessàries per limitar les<br />

informacions que vulguin fer públiques. I cal garantir, també, que aquelles da<strong>de</strong>s<br />

seves que gestionaran terceres persones o organitzacions seran tracta<strong>de</strong>s amb el<br />

màxim <strong>de</strong> respecte, sense vendre-les, i sense errors ni tecnològics ni humans en<br />

el tractament.<br />

En el primer cas, per exemple, si un usuari fa servir un servei a Internet<br />

per mitjà d’una pàgina web o d’una xarxa social <strong>de</strong>terminada, haurà <strong>de</strong> po<strong>de</strong>r<br />

escollir quina o quines informacions vol donar a l’organització encarregada <strong>de</strong><br />

la gestió d’aquesta informació. A més, haurà <strong>de</strong> po<strong>de</strong>r escollir quina o quines<br />

d’aquestes informacions voldrà compartir amb la gent que coneix i quina o quines<br />

informacions amb la que gent que no coneix.<br />

En el segon cas, si un gran magatzem es <strong>de</strong>dica a recollir les da<strong>de</strong>s personals i<br />

econòmiques <strong>de</strong>ls seus clients que volen tenir un lligam <strong>de</strong> fi<strong>de</strong>litat, aquest gran<br />

magatzem haurà <strong>de</strong> garantir que aquestes informacions seran tracta<strong>de</strong>s amb el<br />

màxim <strong>de</strong> respecte, que no es comercialitzaran (tret que la persona que es fi<strong>de</strong>litza<br />

així ho vulgui) i que es faran servir tots els mitjans per evitar errors tecnològics o<br />

humans (com, per exemple, una cosa tan senzilla com que un treballador llenci a<br />

les escombraries una llista en paper, en CD o en un llapis USB amb les da<strong>de</strong>s <strong>de</strong>ls<br />

clients, sense ser abans <strong>de</strong>struï<strong>de</strong>s <strong>de</strong> la manera a<strong>de</strong>quada).<br />

La informació s’ha convertit en un <strong>de</strong>ls béns més apreciats i cobdiciats per tot<br />

tipus <strong>de</strong> persones i empreses. Per aquesta raó, cal que se’n garanteixi la <strong>seguretat</strong>.<br />

Aquesta <strong>seguretat</strong> comença per entendre i fer entendre el caràcter personal <strong>de</strong> les<br />

da<strong>de</strong>s i el dret a la intimitat que les persones han <strong>de</strong> tenir d’aquestes da<strong>de</strong>s. El pas<br />

següent és garantir la disponibilitat, la integritat i la confi<strong>de</strong>ncialitat <strong>de</strong> les da<strong>de</strong>s.<br />

Però també és molt important conèixer la normativa legal vigent sobre això, les<br />

agències, les eines, les lleis existents que regulen que les empreses que gestionen<br />

les da<strong>de</strong>s compleixin aquesta <strong>seguretat</strong> i que aju<strong>de</strong>n a aconseguir-ho.<br />

A l’hora <strong>de</strong> tractar la <strong>seguretat</strong> en les da<strong>de</strong>s cal tenir present que l’objectiu final és<br />

minimitzar el risc protegint els sistemes i la informació crítica <strong>de</strong> les companyies<br />

<strong>de</strong> la pèrdua o d’usos in<strong>de</strong>guts.<br />

Les organitzacions han <strong>de</strong>scobert els problemes <strong>de</strong> <strong>seguretat</strong> <strong>de</strong> la informació no fa<br />

gaire temps. A mesura que els sistemes informàtics han evolucionat, han evolucionat<br />

també els possibles problemes. No fa gaire temps els sistemes informàtics <strong>de</strong><br />

les organitzacions eren sistemes centralitzats i eminentment tancats. Així, doncs,<br />

el principal problema <strong>de</strong> <strong>seguretat</strong> al qual s’enfrontaven aquestes companyies era<br />

la pèrdua acci<strong>de</strong>ntal <strong>de</strong> les da<strong>de</strong>s per avaries en els sistemes, problema que se<br />

solucionava amb sistemes <strong>de</strong> còpia <strong>de</strong> <strong>seguretat</strong> (backup) o sistemes redundants.

Gestió <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s 11<br />

Tanmateix, la realitat <strong>de</strong> les companyies ha canviat radicalment, i han aparegut<br />

nous reptes <strong>de</strong> <strong>seguretat</strong> als quals cal enfrontar-se. D’una banda, els clients volen<br />

accedir a la informació <strong>de</strong> la companyia, moltes vega<strong>de</strong>s la seva pròpia informació,<br />

i ho fan sovint mitjançant Internet. Aquest fet obre una porta d’accés per on la<br />

<strong>seguretat</strong> pot minvar.<br />

De l’altra, treballadors <strong>de</strong>splaçats que fan la seva tasca a les <strong>de</strong>pendències <strong>de</strong>l<br />

client, agents comercials... tots ells necessiten accedir a la informació crítica <strong>de</strong> la<br />

companyia i ho fan per mitjà les xarxes públiques com Internet. També apareix el<br />

concepte <strong>de</strong> comerç electrònic que consisteix en la compra i venda <strong>de</strong> productes<br />

o <strong>de</strong> serveis per mitjans electrònics.<br />

D’aquesta manera, po<strong>de</strong>m observar que, en l’actualitat, les organitzacions són<br />

cada vegada més <strong>de</strong>pen<strong>de</strong>nts <strong>de</strong> les seves xarxes informàtiques i un problema que<br />

els afecti, per mínim que sigui, pot arribar a comprometre la continuïtat <strong>de</strong> les<br />

operacions.<br />

La manca <strong>de</strong> mesures <strong>de</strong> <strong>seguretat</strong> en l’accés a les da<strong>de</strong>s i en les xarxes és un<br />

problema que està en creixement. Cada vegada és més gran el nombre d’atacants i<br />

cada vegada estan més organitzats, per la qual cosa van adquirint dia a dia habilitats<br />

més especialitza<strong>de</strong>s que els permeten obtenir més beneficis. Tampoc no s’han<br />

<strong>de</strong> subestimar els problemes <strong>de</strong> <strong>seguretat</strong> provinents <strong>de</strong> l’interior mateix <strong>de</strong> la<br />

organització.<br />

1.1 Confi<strong>de</strong>ncialitat, integritat i disponibilitat <strong>de</strong> les da<strong>de</strong>s<br />

Hi ha tres principis que ha <strong>de</strong> complir un sistema informàtic per garantir la<br />

seva <strong>seguretat</strong> i la <strong>de</strong> les da<strong>de</strong>s que hi formaran part. Són:<br />

• confi<strong>de</strong>ncialitat,<br />

• integritat,<br />

• disponibilitat.<br />

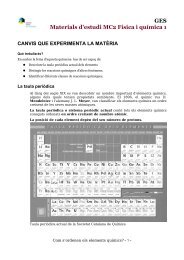

Els tres principis es coneixen com a the big three CIA (figura 1.1), com a principis<br />

<strong>de</strong> la <strong>seguretat</strong> <strong>de</strong> la informació. Quan aquests tres principis es compleixen po<strong>de</strong>m<br />

dir que una informació o un conjunt d’informacions es troben segurs. Els tres<br />

principis són atemporals i no <strong>de</strong>penen ni <strong>de</strong>l sistema gestor <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s ni<br />

<strong>de</strong> la tecnologia sobre la qual es trobin. S’haurà d’assegurar el seu acompliment<br />

sempre.<br />

<strong>Seguretat</strong>. <strong>Procediment</strong> <strong>de</strong> <strong>seguretat</strong> i <strong>recuperació</strong> <strong>de</strong> da<strong>de</strong>s.<br />

Transferència <strong>de</strong> da<strong>de</strong>s<br />

The big three CIA:<br />

condi<strong>de</strong>ntiality, integrity and<br />

availability principles of<br />

information security.

Gestió <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s 12<br />

Figura 1.1. The big three<br />

<strong>Seguretat</strong>. <strong>Procediment</strong> <strong>de</strong> <strong>seguretat</strong> i <strong>recuperació</strong> <strong>de</strong> da<strong>de</strong>s.<br />

Transferència <strong>de</strong> da<strong>de</strong>s<br />

Tal com els seus noms indiquen, els tres principis garanteixen, en el cas <strong>de</strong>l seu<br />

acompliment, una <strong>seguretat</strong> <strong>de</strong> les da<strong>de</strong>s <strong>de</strong>s <strong>de</strong> diversos punts <strong>de</strong> vista: les da<strong>de</strong>s<br />

són confi<strong>de</strong>ncials, és a dir, només hi po<strong>de</strong>n accedir les persones amb els permisos<br />

adients (els gestors o l’administrador i les persones a qui afectin o a aquelles que<br />

hagin habilitat), les da<strong>de</strong>s han <strong>de</strong> ser íntegres, és a dir, han <strong>de</strong> complir les regles<br />

<strong>de</strong>fini<strong>de</strong>s per ser coherents en tot moment, i les da<strong>de</strong>s s’han <strong>de</strong> trobar disponibles<br />

en tot moment per a les persones interessa<strong>de</strong>s.<br />

1.1.1 Principi d’integritat<br />

La integritat <strong>de</strong> les da<strong>de</strong>s exigeix la garantia que les da<strong>de</strong>s no han estat<br />

altera<strong>de</strong>s (figura 1.2). A més, la integritat ofereix la <strong>seguretat</strong> que les<br />

da<strong>de</strong>s, una vegada gestiona<strong>de</strong>s amb altes, baixes, modificacions o consultes,<br />

continuaran oferint un estat d’integritat, <strong>de</strong> consistència en què les seves<br />

relacions i els seus vincles continuaran sent vàlids i certs.<br />

Figura 1.2. Principi d’integritat<br />

A grans trets, po<strong>de</strong>m diferenciar tres tipus d’integritat:<br />

• integritat d’entitats,

Gestió <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s 13<br />

• integritat referencial,<br />

• integritat semàntica.<br />

Integritat d’entitats<br />

La integritat d’entitats no permet els valors NULS a les claus primàries <strong>de</strong> les<br />

relacions.<br />

La restricció d’integritat d’entitats estableix que cap valor <strong>de</strong> clau primària no pot<br />

ser nul i ha <strong>de</strong> ser un valor únic. Per exemple, si en una relació amb les da<strong>de</strong>s<br />

<strong>de</strong>ls alumnes d’una universitat hi ha dos alumnes amb el mateix codi, no es podrà<br />

saber quan es fa referència a l’un o a l’altre. Encara un cas pitjor seria si un camp<br />

clau té un valor nul, ja que aquest registre no podria ser referenciat mai.<br />

Integritat referencial<br />

La integritat referencial s’encarrega <strong>de</strong> validar la concordança entre els valors<br />

d’una clau forana i els valors <strong>de</strong> la clau primària a la qual es fa referència.<br />

La integritat referencial es compleix quan un valor en la clau forana d’una relació<br />

fa referència a un valor vàlid <strong>de</strong> la clau primària d’una altra relació (figura 1.3).<br />

Figura 1.3. Integritat referencial<br />

Es pot suposar el cas d’una base <strong>de</strong> da<strong>de</strong>s que ofereix diferents relacions i una<br />

d’elles, per exemple la relació OrdreCompra, disposa d’un camp, FKProducte,<br />

que és una clau forana que referencia un altre camp, PKProducte, <strong>de</strong> la relació<br />

Productes.<br />

<strong>Seguretat</strong>. <strong>Procediment</strong> <strong>de</strong> <strong>seguretat</strong> i <strong>recuperació</strong> <strong>de</strong> da<strong>de</strong>s.<br />

Transferència <strong>de</strong> da<strong>de</strong>s

Gestió <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s 14<br />

<strong>Seguretat</strong>. <strong>Procediment</strong> <strong>de</strong> <strong>seguretat</strong> i <strong>recuperació</strong> <strong>de</strong> da<strong>de</strong>s.<br />

Transferència <strong>de</strong> da<strong>de</strong>s<br />

Els valors <strong>de</strong>l camp FKProducte han d’existir en la taula Productes. És necessari<br />

per po<strong>de</strong>r accedir a una informació més precisa <strong>de</strong> les seves característiques<br />

a l’hora <strong>de</strong> voler analitzar les ordres <strong>de</strong> compra o obtenir-ne més informació.<br />

Per aconseguir el compliment <strong>de</strong> la integritat referencial caldrà fer una sèrie <strong>de</strong><br />

comprovacions quan es recullen les da<strong>de</strong>s <strong>de</strong> les relacions. Per exemple, no<br />

acceptar cap ordre <strong>de</strong> compra d’un producte si no es valida que estigui prèviament<br />

en la relació Productes. O bé, no donar l’opció <strong>de</strong> teclejar el codi <strong>de</strong>l producte i<br />

oferir una llista <strong>de</strong> possibilitats perquè sigui segur que l’usuari no es pot equivocar.<br />

Però hi ha altres possibles errors que es po<strong>de</strong>n produir i que provoquin que no es<br />

compleixi la propietat <strong>de</strong> la integritat referencial. Quan es po<strong>de</strong>n produir errors<br />

d’integritat referencial?<br />

• Quan es modifica el valor <strong>de</strong> la clau principal d’un registre que té “fills”.<br />

Per exemple, es modifica l’i<strong>de</strong>ntificador d’un producte en la relació <strong>de</strong><br />

productes. La solució és l’actualització en cascada; aquesta opció indica<br />

a l’SGBD (gestor <strong>de</strong> base <strong>de</strong> da<strong>de</strong>s) que quan es canvia un valor <strong>de</strong>l camp<br />

clau <strong>de</strong> la taula principal, automàticament canviarà el valor <strong>de</strong> la clau forana<br />

<strong>de</strong>ls registres relacionats en la taula secundària. És a dir, modificaria tots els<br />

valors <strong>de</strong>l camp FKProducte (OrdreCompra) automàticament en modificar<br />

la clau d’un producte en la relació Productes.<br />

• Quan s’esborra una fila <strong>de</strong> la taula principal i aquesta té “fills”. La solució<br />

és l’esborrament en cascada; esborrant tots els registres associats <strong>de</strong> la<br />

taula secundària (OrdreCompra). Aquest esborrament es podria fer només<br />

<strong>de</strong>l camp que és clau forana (<strong>de</strong>ixant els valors afectats com a NUL, però<br />

aquesta solució no compliria la integritat referencial en tenir una relació<br />

(OrdreCompra) amb alguns registres amb informació parcial (sense indicar<br />

el producte comprat).<br />

Integritat semàntica<br />

La integritat semàntica valida les regles <strong>de</strong> negoci <strong>de</strong>l mo<strong>de</strong>l relacional. Una<br />

restricció d’integritat semàntica permet <strong>de</strong>finir regles <strong>de</strong> negoci. Aquestes regles<br />

indiquen algunes condicions que les da<strong>de</strong>s d’una base <strong>de</strong> da<strong>de</strong>s han <strong>de</strong> complir. En<br />

l’exemple anterior, una regla <strong>de</strong> negoci pot ser que un usuari no pot donar d’alta<br />

més ordres <strong>de</strong> compra d’un producte <strong>de</strong>terminat <strong>de</strong> les unitats que hi hagi en el<br />

seu estoc.<br />

Un altre exemple d’integritat semàntica pot ser: “un alumne no pot estar matriculat<br />

a més <strong>de</strong> 80 crèdits”.<br />

Per solucionar o evitar els problemes d’integritat semàntica es po<strong>de</strong>n utilitzar<br />

disparadors o triggers.

Gestió <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s 15<br />

L’objectiu <strong>de</strong> la integritat és protegir la base <strong>de</strong> da<strong>de</strong>s contra operacions que<br />

introdueixin inconsistències en les da<strong>de</strong>s; d’aquesta manera el subsistema<br />

d’integritat d’un SGBD ha <strong>de</strong> <strong>de</strong>tectar i corregir, en la mesura que sigui<br />

possible, les operacions incorrectes.<br />

Un altre tipus <strong>de</strong> problema que pot afectar la integritat <strong>de</strong> les da<strong>de</strong>s és la interrupció<br />

<strong>de</strong> sentències múltiples <strong>de</strong> manipulació <strong>de</strong> da<strong>de</strong>s abans <strong>de</strong> finalitzar totes les<br />

previstes d’un conjunt. Per exemple: una transferència entre dos comptes bancaris<br />

no es pot quedar en un estat intermedi: o es <strong>de</strong>ixen els diners en el primer compte<br />

bancari o en el segon, però no es po<strong>de</strong>n treure els diners <strong>de</strong>l primer compte, que<br />

falli alguna cosa (xarxa, l’SBBD, el suport físic en què es troben les da<strong>de</strong>s...) en<br />

aquell moment i no entregar-los en el segon compte.<br />

Els SGBD han <strong>de</strong> garantir que l’execució d’un conjunt <strong>de</strong> sentències sobre la base<br />

<strong>de</strong> da<strong>de</strong>s ha <strong>de</strong> complir les propietats ACID.<br />

1.1.2 Principi <strong>de</strong> disponibilitat<br />

El principi <strong>de</strong> disponibilitat indica que les da<strong>de</strong>s han <strong>de</strong> ser accessibles<br />

i els serveis han d’estar operatius fins i tot en el cas <strong>de</strong> problemes <strong>de</strong><br />

subministrament elèctric, atacs als servidors, acci<strong>de</strong>nts o altres situacions<br />

fortuïtes o provoca<strong>de</strong>s (figura 1.4).<br />

Figura 1.4. Disponibilitat<br />

Hi ha algunes possibles solucions als problemes <strong>de</strong> no-disponibilitat <strong>de</strong> les da<strong>de</strong>s o<br />

<strong>de</strong>ls serveis. La majoria <strong>de</strong> les solucions són físiques. Per mantenir l’accessibilitat<br />

a les da<strong>de</strong>s o resistir-s’hi hi ha accions o solucions com:<br />

• Sistemes <strong>de</strong> balanceig <strong>de</strong> la càrrega per evitar col·lapses a la xarxa o als<br />

serveis que ofereix.<br />

• SAI (sistemes d’alimentació ininterrompuda) per evitar avaries o irregularitats<br />

en el subministrament elèctric, sobretensions o pèrdues <strong>de</strong> tensió,<br />

llamps, etc.<br />

• Plans <strong>de</strong> <strong>recuperació</strong> o plans <strong>de</strong> contingència: és un esquema que especifica<br />

els passos que cal seguir en cas que s’interrompi l’activitat <strong>de</strong>l sistema,<br />

amb l’objectiu <strong>de</strong> recuperar la funcionalitat. Com, per exemple: còpies <strong>de</strong><br />

<strong>seguretat</strong>, replicació <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s, clústers <strong>de</strong> servidors, etc.<br />

<strong>Seguretat</strong>. <strong>Procediment</strong> <strong>de</strong> <strong>seguretat</strong> i <strong>recuperació</strong> <strong>de</strong> da<strong>de</strong>s.<br />

Transferència <strong>de</strong> da<strong>de</strong>s<br />

ACID: atomicitat,<br />

consistència, aïllament,<br />

durabilitat.

Gestió <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s 16<br />

1.1.3 Principi <strong>de</strong> confi<strong>de</strong>ncialitat<br />

<strong>Seguretat</strong>. <strong>Procediment</strong> <strong>de</strong> <strong>seguretat</strong> i <strong>recuperació</strong> <strong>de</strong> da<strong>de</strong>s.<br />

Transferència <strong>de</strong> da<strong>de</strong>s<br />

La confi<strong>de</strong>ncialitat garanteix que l’accés a les da<strong>de</strong>s i a les comunicacions<br />

queda protegit contra la intercepció i/o lectura <strong>de</strong> persones no autoritza<strong>de</strong>s<br />

(figura 1.5). Es tracta d’un principi molt important en el cas <strong>de</strong> da<strong>de</strong>s <strong>de</strong><br />

caràcter personal i crític en el cas <strong>de</strong> da<strong>de</strong>s bancàries.<br />

Per complir el principi <strong>de</strong> confi<strong>de</strong>ncialitat cal i<strong>de</strong>ntificar els usuaris que fan<br />

servir les da<strong>de</strong>s i l’accés a elles, aplicant així el control d’accés (controlant qui<br />

acce<strong>de</strong>ix i a on), però també altres tècniques com l’encriptació d’informació en<br />

les comunicacions (encriptació <strong>de</strong> les da<strong>de</strong>s en l’enviament via xarxes). Tot i així,<br />

també és possible que aquests mèto<strong>de</strong>s siguin interpretats i sobrepassats per les<br />

persones que intentin accedir a la informació, ja sigui per obtenir informació o<br />

per efectuar canvis mal intencionats en una porció <strong>de</strong> la base <strong>de</strong> da<strong>de</strong>s. Aquest<br />

problema és comú a tots els sistemes informàtics.<br />

El mecanisme <strong>de</strong> <strong>seguretat</strong> d’un SGBD ha d’incloure maneres <strong>de</strong> restringir l’accés<br />

al sistema com un tot. Aquesta funció s’anomena control d’accés i es posa en<br />

pràctica creant comptes d’usuaris i contrasenyes (i<strong>de</strong>ntificació <strong>de</strong> l’usuari) perquè<br />

l’SGBD controli el procés d’entrada al sistema.<br />

Figura 1.5. Confi<strong>de</strong>ncialitat<br />

En el cas <strong>de</strong>l control d’accés, es pot diferenciar entre:<br />

• Control d’accés global: creació d’usuaris que s’han d’autentificar (pot ser<br />

amb usuari/clau o per veu o per empremta dactilar...). Es podran supervisar<br />

totes les operacions fetes per cada usuari en cada sessió <strong>de</strong> treball, si<br />

algú duu a terme una operació il·legal o no autoritzada sobre la base <strong>de</strong><br />

da<strong>de</strong>s, l’administrador podrà <strong>de</strong>terminar qui ho ha fet. Els usuaris quan hi<br />

acce<strong>de</strong>ixen ho fan a tota la informació. Amb aquest sistema s’evita que el<br />

personal no autoritzat acce<strong>de</strong>ixi a la base <strong>de</strong> da<strong>de</strong>s.<br />

• Control d’accés discrecional: els usuaris podran accedir a les da<strong>de</strong>s mitjançant<br />

una i<strong>de</strong>ntificació que els limitarà l’accés a unes da<strong>de</strong>s <strong>de</strong>termina<strong>de</strong>s<br />

i tindran privilegis per dur a terme unes operacions concretes. El control<br />

d’accés es pot fer a nivell <strong>de</strong> compte o a nivell d’objecte <strong>de</strong> la base <strong>de</strong><br />

da<strong>de</strong>s (en un SGBD serà a nivell <strong>de</strong> taula). Aquest és el sistema <strong>de</strong> control

Gestió <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s 17<br />

d’accés que ofereix la majoria <strong>de</strong>ls sistemes gestors <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s. Les<br />

instruccions que es faran servir per a la gestió <strong>de</strong>ls privilegis són GRAN i<br />

REVOKE.<br />

• Control d’accés obligat: es tracta d’un tipus <strong>de</strong> <strong>seguretat</strong> més avançat<br />

que els vistos fins ara. Es fa servir per a un tipus d’aplicacions com<br />

les governamentals, militars, d’espionatge... Es fa servir un tipus <strong>de</strong><br />

<strong>seguretat</strong> anomenat multinivell que atorga a cada usuari i objecte un nivell<br />

<strong>de</strong> <strong>seguretat</strong>.<br />

1.2 Caràcter personal i el dret a la intimitat <strong>de</strong> les da<strong>de</strong>s<br />

Hi ha molts tipus <strong>de</strong> da<strong>de</strong>s, però la gran majoria <strong>de</strong> da<strong>de</strong>s són <strong>de</strong> caràcter personal<br />

o bé tenen una <strong>de</strong>pendència força directa d’una persona o una organització.<br />

Fins i tot les da<strong>de</strong>s que indiquen la quantitat d’unitats d’un producte <strong>de</strong>terminat<br />

a un magatzem o els llibres que hi ha a una biblioteca tenen aquest tipus <strong>de</strong><br />

<strong>de</strong>pendència.<br />

El fet que les da<strong>de</strong>s tinguin un caràcter personal dóna un aire <strong>de</strong> pertinença <strong>de</strong> les<br />

da<strong>de</strong>s. Si una empresa té una base <strong>de</strong> da<strong>de</strong>s amb les da<strong>de</strong>s personals <strong>de</strong>ls seus<br />

clients o <strong>de</strong>ls seus treballadors, a qui pertanyen aquestes da<strong>de</strong>s? Als treballadors?<br />

A l’empresa? Si un banc disposa d’una base <strong>de</strong> da<strong>de</strong>s amb totes les informacions<br />

referents a un client, aquesta informació és responsabilitat <strong>de</strong>l banc (en el cas<br />

d’accessos in<strong>de</strong>guts o d’utilització d’aquesta informació per altres organitzacions),<br />

però l’usuari té dret a manipular-la.<br />

Darrerament és força comú observar que hi ha organitzacions que <strong>de</strong>manen les<br />

da<strong>de</strong>s personals als usuaris en els seus portals web corporatius. Hi ha regals o<br />

promeses o sortejos en el cas <strong>de</strong> registrar-se, si el mateix interessat emplena totes<br />

les informacions sol·licita<strong>de</strong>s per l’organització.<br />

Exemple <strong>de</strong> recollida <strong>de</strong> da<strong>de</strong>s personals per part d’organitzacions<br />

Com a exemple es podria agafar un fabricant d’un producte que normalment es ven via un<br />

<strong>de</strong>tallista (per exemple, iogurts o galetes). No hi ha un contacte directe entre el fabricant<br />

i el comprador. És complicat conèixer els gustos i els hàbits <strong>de</strong> compra <strong>de</strong>ls autèntics<br />

responsables <strong>de</strong> les compres, ja que els distribuïdors po<strong>de</strong>n indicar el nombre <strong>de</strong> productes<br />

venuts en un espai <strong>de</strong> temps <strong>de</strong>terminat, però no les característiques <strong>de</strong>ls consumidors<br />

finals. Un <strong>de</strong>ls objectius és po<strong>de</strong>r tenir les da<strong>de</strong>s per dur a terme campanyes <strong>de</strong> màrqueting<br />

més específiques o bé per fabricar un nou tipus <strong>de</strong> producte concret en funció d’aquestes<br />

informacions. Com es po<strong>de</strong>n aconseguir les informacions que els fabricants volen?<br />

Fins no fa gaires anys tècniques com els sortejos <strong>de</strong> regals o <strong>de</strong> sous per a tota una<br />

vida provocaven que els consumidors finals enviessin les seves da<strong>de</strong>s als fabricant per<br />

participar en aquestes promocions (moltes vega<strong>de</strong>s hi ha una empresa intermèdia que<br />

també disposarà d’aquestes da<strong>de</strong>s encarregada <strong>de</strong> la seva gestió).<br />

En l’actualitat, es po<strong>de</strong>n dur a terme campanyes <strong>de</strong> fi<strong>de</strong>lització mitjançant les quals els<br />

mateixos compradors introdueixen les seves da<strong>de</strong>s en un portal web. La recollida <strong>de</strong> les<br />

da<strong>de</strong>s és molt més senzilla i ràpida, <strong>de</strong> manera que es po<strong>de</strong>n aprofitar per fer una petita<br />

enquesta <strong>de</strong> gustos i per informar els usuaris <strong>de</strong> les implicacions que té, pel que fa al<br />

tractament <strong>de</strong> les seves da<strong>de</strong>s, el seu registre.<br />

<strong>Seguretat</strong>. <strong>Procediment</strong> <strong>de</strong> <strong>seguretat</strong> i <strong>recuperació</strong> <strong>de</strong> da<strong>de</strong>s.<br />

Transferència <strong>de</strong> da<strong>de</strong>s

Gestió <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s 18<br />

RDLOPD: Reial <strong>de</strong>cret llei<br />

orgànica <strong>de</strong> protecció <strong>de</strong><br />

da<strong>de</strong>s.<br />

<strong>Seguretat</strong>. <strong>Procediment</strong> <strong>de</strong> <strong>seguretat</strong> i <strong>recuperació</strong> <strong>de</strong> da<strong>de</strong>s.<br />

Transferència <strong>de</strong> da<strong>de</strong>s<br />

Les da<strong>de</strong>s són <strong>de</strong> caràcter personal, però tindran dos responsables. D’una banda,<br />

totes les da<strong>de</strong>s pertanyen a les persones a les quals fan referència. En el cas d’una<br />

base <strong>de</strong> da<strong>de</strong>s amb da<strong>de</strong>s <strong>de</strong>ls clients, la pertinença d’aquesta informació és <strong>de</strong>ls<br />

clients (sempre que ells hagin donat permís perquè l’organització tingui aquesta<br />

informació). Aquesta pertinença donarà el dret a la persona a consultar, modificar<br />

o esborrar la seva informació d’aquella base <strong>de</strong> da<strong>de</strong>s.<br />

Però les da<strong>de</strong>s es trobaran físicament sota la responsabilitat <strong>de</strong> l’empresa. Aquesta<br />

serà la responsable <strong>de</strong> no perdre-les, que ningú sense permisos hi pugui accedir,<br />

<strong>de</strong> no vendre-la...<br />

D’una altra banda, un altre concepte molt relacionat amb l’anterior és el dret<br />

que té tota persona a la intimitat <strong>de</strong> les seves da<strong>de</strong>s (tant <strong>de</strong>s <strong>de</strong>l punt <strong>de</strong> vista<br />

<strong>de</strong> pertinença a l’empresa com <strong>de</strong>s <strong>de</strong>l punt <strong>de</strong> vista <strong>de</strong> pertinença al treballador<br />

o al client). Precisament aquest dret a la intimitat obliga a no po<strong>de</strong>r vendre la<br />

informació a una tercera empresa, sempre que l’usuari no doni permís que es<br />

puguin donar aquestes circumstàncies.<br />

La ubicació <strong>de</strong> les da<strong>de</strong>s <strong>de</strong> caràcter personal seran fitxers, que, segons l’RD-<br />

LOPD, es po<strong>de</strong>n classificar segons el grau d’automatització <strong>de</strong>l fitxer:<br />

• Fitxer: qualsevol conjunt organitzat <strong>de</strong> da<strong>de</strong>s <strong>de</strong> caràcter personal que<br />

permeti l’accés a les da<strong>de</strong>s d’acord amb uns criteris <strong>de</strong>terminats, sigui<br />

quina sigui la forma o modalitat <strong>de</strong> la seva creació, l’emmagatzematge,<br />

l’organització i l’accés.<br />

• Fitxer no automatitzat: qualsevol conjunt <strong>de</strong> da<strong>de</strong>s <strong>de</strong> caràcter personal<br />

organitzat <strong>de</strong> manera no automatitzada i estructurat conforme a criteris<br />

específics relatius a persones físiques, que permetin accedir sense esforços<br />

<strong>de</strong>sproporcionats a les seves da<strong>de</strong>s personals, tant si és centralitzat, <strong>de</strong>scentralitzat<br />

o repartit <strong>de</strong> manera funcional o geogràfica.<br />

Però també es podran classificar en funció <strong>de</strong> la forma adoptada per l’organització<br />

o entitat responsable <strong>de</strong> les da<strong>de</strong>s, en funció <strong>de</strong> si els fitxers són <strong>de</strong> titularitat<br />

pública o si són <strong>de</strong> titularitat privada. Els que són <strong>de</strong> titularitat pública tenen<br />

un tractament privilegiat, i tenen una repercussió especial pel que fa al règim<br />

sancionador.<br />

Un altre tipus <strong>de</strong> classificació és en funció <strong>de</strong>l tipus <strong>de</strong> da<strong>de</strong>s personals que<br />

continguin: aquestes po<strong>de</strong>n ser <strong>de</strong> tipus bàsic, <strong>de</strong> nivell mitjà o <strong>de</strong> nivell alt.<br />

Les da<strong>de</strong>s <strong>de</strong> tipus bàsic són tots els registres que continguin informacions <strong>de</strong><br />

caràcter personal.<br />

Les da<strong>de</strong>s <strong>de</strong> nivell mitjà són les que fan referència a la comissió d’infraccions<br />

administratives o penals, a la solvència patrimonial o <strong>de</strong> crèdit, les relaciona<strong>de</strong>s<br />

amb la <strong>seguretat</strong> social o les que facin referència a les característiques o la<br />

personalitat <strong>de</strong> les persones.<br />

Les da<strong>de</strong>s <strong>de</strong> nivell alt són les da<strong>de</strong>s <strong>de</strong> caràcter personal que fan referència a la<br />

i<strong>de</strong>ologia, l’afiliació sindical, l’origen racial, la salut, les da<strong>de</strong>s <strong>de</strong>riva<strong>de</strong>s d’actes<br />

<strong>de</strong> violència <strong>de</strong> gènere o recolli<strong>de</strong>s amb finalitats policials.

Gestió <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s 19<br />

1.3 Normativa legal vigent<br />

Els avenços continus en el camp <strong>de</strong> les tecnologies <strong>de</strong> la informació i la consolidació<br />

<strong>de</strong> l’anomenada societat <strong>de</strong> la informació han <strong>de</strong>terminat una necessitat<br />

<strong>de</strong> dotar les da<strong>de</strong>s <strong>de</strong> caràcter personal d’una protecció especial contra l’intent<br />

d’accessos no permesos i <strong>de</strong>ls usos fraudulents. Per això no és suficient la<br />

regulació bàsica <strong>de</strong>l dret a la intimitat, ja que no sols s’ha <strong>de</strong> <strong>de</strong>fensar l’ús que un<br />

tercer pugui fer <strong>de</strong> les da<strong>de</strong>s, sinó que en la societat actual es produeixen diversos<br />

fets que <strong>de</strong>terminen la necessitat <strong>de</strong> fer un pas endavant en la <strong>de</strong>fensa <strong>de</strong> l’accés a<br />

aquesta intimitat.<br />

Cada dia hi ha més avenços en les tecnologies, avenços que primer serveixen<br />

per <strong>de</strong>scobrir forats en la <strong>seguretat</strong> <strong>de</strong>ls sistemes i <strong>de</strong>sprés per resoldre aquests<br />

forats. Un individu o organització que aconsegueixi accedir a da<strong>de</strong>s <strong>de</strong> caràcter<br />

personal d’altres per mitjà <strong>de</strong> formes no legalitza<strong>de</strong>s, podrà, a més, emmagatzemar<br />

les da<strong>de</strong>s, tractar-les i po<strong>de</strong>r-ne recuperar la totalitat en segons, <strong>de</strong> manera que<br />

obtindrà en alguns casos perfils <strong>de</strong> la personalitat i i<strong>de</strong>ològics. Aquests fets són<br />

una agressió a l’àmbit privat <strong>de</strong> les persones.<br />

La resposta que s’ha donat a aquest problema en el marc <strong>de</strong>l dret ha evolucionat<br />

<strong>de</strong>s <strong>de</strong> la protecció <strong>de</strong> da<strong>de</strong>s en el marc <strong>de</strong>l dret a la intimitat, a la configuració <strong>de</strong>l<br />

dret a la protecció <strong>de</strong> da<strong>de</strong>s com un dret autònom i in<strong>de</strong>pen<strong>de</strong>nt, mitjançant una<br />

regulació que gira entorn <strong>de</strong> l’auto<strong>de</strong>terminació <strong>de</strong> l’individu per <strong>de</strong>cidir sobre els<br />

tractaments que es facin amb les seves da<strong>de</strong>s, i que en la legislació interna s’ha<br />

configurat amb la <strong>de</strong>nominació <strong>de</strong> principi <strong>de</strong>l consentiment.<br />

Abans <strong>de</strong> parlar <strong>de</strong> la Llei orgànica <strong>de</strong> protecció <strong>de</strong> da<strong>de</strong>s, cal fer una revisió a la<br />

situació normativa que hi havia abans <strong>de</strong> la seva aparició l’any 1999.<br />

Quins tipus <strong>de</strong> lleis hi ha?<br />

Hi ha diferents tipus <strong>de</strong> lleis, <strong>de</strong>crets i directives a escala estatal i a escala europea<br />

o internacional. Les lleis fonamentals són les que marquen els principis <strong>de</strong> la<br />

legislació d’un país. La constitució és una llei fonamental. La constitució és la<br />

llei que es troba per sobre <strong>de</strong> qualsevol altra llei. Les lleis orgàniques es creen<br />

per regular un àmbit o una matèria específics. Les lleis ordinàries es troben en el<br />

darrer graó dins la jerarquia jurídica.<br />

Com es regulaven les infraccions en matèria abans <strong>de</strong> la Llei <strong>de</strong> protecció<br />

<strong>de</strong> da<strong>de</strong>s?<br />

Fins a l’any 1999 no va aparèixer aquesta llei orgànica. Abans calia anar a altres<br />

lleis o directives europees per regular la gestió <strong>de</strong> les da<strong>de</strong>s <strong>de</strong> caràcter personal.<br />

La Constitució <strong>de</strong> 1978 és la norma que prevalia.<br />

<strong>Seguretat</strong>. <strong>Procediment</strong> <strong>de</strong> <strong>seguretat</strong> i <strong>recuperació</strong> <strong>de</strong> da<strong>de</strong>s.<br />

Transferència <strong>de</strong> da<strong>de</strong>s

Gestió <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s 20<br />

LORTAD: Llei orgànica 5/92<br />

<strong>de</strong> regulació <strong>de</strong>l tractament<br />

automatitzat <strong>de</strong> da<strong>de</strong>s <strong>de</strong><br />

caràcter personal, <strong>de</strong> 29<br />

d’octubre.<br />

Article 18.4 <strong>de</strong> la Constitució <strong>de</strong> 1978<br />

<strong>Seguretat</strong>. <strong>Procediment</strong> <strong>de</strong> <strong>seguretat</strong> i <strong>recuperació</strong> <strong>de</strong> da<strong>de</strong>s.<br />

Transferència <strong>de</strong> da<strong>de</strong>s<br />

“La Llei limita l’ús <strong>de</strong> la informàtica per tal <strong>de</strong> garantir l’honor i la intimitat personal i familiar<br />

<strong>de</strong>ls ciutadans i el ple exercici <strong>de</strong>ls seus drets”.<br />

L’any 1982 es regula la protecció <strong>de</strong>ls drets fonamentals <strong>de</strong> les persones, relacionats<br />

amb el tema <strong>de</strong> què es tracta:<br />

• el dret a l’honor,<br />

• el dret a la intimitat<br />

• el dret a la pròpia imatge.<br />

Aquesta regulació es duu a terme mitjançant la Llei orgànica 1/1982, <strong>de</strong> 5 <strong>de</strong> maig,<br />

<strong>de</strong> protecció civil <strong>de</strong>l dret a l’honor, a la intimitat personal i familiar i a la pròpia<br />

imatge, en què la protecció <strong>de</strong>ls drets es trobaran emparats.<br />

Fins a l’aparició <strong>de</strong> la llei següent, l’any 1992, la LORTAD, aquest article <strong>de</strong> la<br />

Constitució era la base per als <strong>de</strong>lictes en aquest àmbit. La LORTAD va estar en<br />

vigor fins al gener <strong>de</strong> l’any 2000. Aquesta llei orgànica és la primera llei que regula<br />

<strong>de</strong> manera específica l’àmbit <strong>de</strong> les da<strong>de</strong>s personals i <strong>de</strong> la seva <strong>seguretat</strong> en suports<br />

informàtics. Entre molts altres aspectes en aquesta llei es fa una diferenciació entre<br />

els diferents tipus <strong>de</strong> da<strong>de</strong>s <strong>de</strong> caràcter personal, els drets <strong>de</strong> les persones al seu<br />

tractament, la diferenciació <strong>de</strong> la titularitat <strong>de</strong>ls fitxers o es parla <strong>de</strong> l’agència <strong>de</strong><br />

protecció <strong>de</strong> da<strong>de</strong>s per primera vegada.<br />

L’any 1995 apareix la Directiva europea 95/46 CE <strong>de</strong>l Parlament Europeu que<br />

regula la protecció <strong>de</strong> les persones físiques pel que fa al tractament <strong>de</strong> da<strong>de</strong>s<br />

personals. La circulació lliure <strong>de</strong> les da<strong>de</strong>s dins <strong>de</strong>ls països i entre ells. Es tracta<br />

d’una directiva important per a la privacitat <strong>de</strong> les da<strong>de</strong>s dins <strong>de</strong> la Unió Europea<br />

i per al drets humans.<br />

Abans d’arribar a la LOPD, cal referenciar també una altra llei molt relacionada.<br />

El juny <strong>de</strong> l’any 2007 es va aprovar al Parlament la Llei d’accés electrònic <strong>de</strong>ls<br />

ciutadans als serveis públics (LAECSP).<br />

Aquesta llei obliga les administracions públiques a disposar <strong>de</strong> la totalitat <strong>de</strong>ls seus<br />

serveis accessibles per mitjans electrònics, com a molt tard, a partir <strong>de</strong>l primer <strong>de</strong><br />

gener <strong>de</strong> 2010 (sempre que ho permetin les seves disponibilitats pressupostàries).<br />

En els darrers anys s’han anat <strong>de</strong>senvolupant l’ús <strong>de</strong> les noves tecnologies per<br />

aconseguir els objectius establerts per les organitzacions quant a la publicitat, el<br />

màrqueting i l’accés als consumidors. Per això cal també l’evolució <strong>de</strong> les normes<br />

amb lleis noves. La Llei 29/2009 modifica el règim legal <strong>de</strong> la competència<br />

<strong>de</strong>slleial i <strong>de</strong> la publicitat per a la millora <strong>de</strong> la protecció <strong>de</strong>ls consumidors i<br />

usuaris.<br />

Aquesta llei, concretament, regula les pràctiques comercials <strong>de</strong>slleials <strong>de</strong> les<br />

organitzacions en les seves relacions amb els consumidors en el mercat interior.<br />

Es vol protegir el dret a la tranquil·litat davant l’assetjament publicitari per telèfon<br />

i correu electrònic.

Gestió <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s 21<br />

Quins són els mecanismes que acostumen a fer servir les organitzacions per fer<br />

arribar les seves promocions o la seva publicitat <strong>de</strong> manera activa?<br />

• Visites domiciliaries, més habitual antigament, però encara es fa servir<br />

aquesta tècnica a data d’avui. No hi ha avís previ. Es consi<strong>de</strong>ra <strong>de</strong>slleial<br />

per agressiva.<br />

• Telefònicament, sobretot per part d’organitzacions <strong>de</strong> serveis on la persona<br />

té ja algun contracte (telèfon, llum, gas...). Es consi<strong>de</strong>ra <strong>de</strong>slleial pel<br />

fet <strong>de</strong> dur a terme propostes no <strong>de</strong>sitja<strong>de</strong>s i reitera<strong>de</strong>s per telèfon, fax,<br />

correu electrònic o qualsevol altre mitjà <strong>de</strong> comunicació a distància, tret que<br />

s’estigui complint una obligació contractual entre l’organització i el client.<br />

Les truca<strong>de</strong>s priva<strong>de</strong>s o amb número privat o anònim que<strong>de</strong>n prohibi<strong>de</strong>s<br />

segons aquesta llei. Es pot <strong>de</strong>nunciar a l’Institut Nacional <strong>de</strong> Consum i<br />

als òrgans o entitats corresponents <strong>de</strong> les comunitats autònomes i <strong>de</strong> les<br />

corporacions locals.<br />

• Correu electrònic, fent, <strong>de</strong> vega<strong>de</strong>s, un ús massiu d’aquest mitjà i arribant<br />

a col·lapsar les safates d’entrada <strong>de</strong>ls usuaris. Es consi<strong>de</strong>ra també dins d’aquesta<br />

tècnica l’enviament <strong>de</strong> fax o la realització <strong>de</strong> truca<strong>de</strong>s mecanitza<strong>de</strong>s<br />

sense la intervenció humana, tret que hi hagi una relació contractual entre<br />

l’organització i la persona que rep el missatge. Es pot <strong>de</strong>nunciar el fet <strong>de</strong><br />

ser víctimes <strong>de</strong> correu brossa (spam) a l’Agència Espanyola <strong>de</strong> Protecció <strong>de</strong><br />

Da<strong>de</strong>s.<br />

1.3.1 Llei <strong>de</strong> protecció <strong>de</strong> da<strong>de</strong>s <strong>de</strong> caràcter personal<br />

La Llei <strong>de</strong> protecció <strong>de</strong> da<strong>de</strong>s <strong>de</strong> caràcter personal conté un total <strong>de</strong> 49 articles.<br />

Aquests articles es divi<strong>de</strong>ixen en set títols i finalitzen amb una sèrie <strong>de</strong> disposicions.<br />

A continuació, en po<strong>de</strong>m trobar l’estructura:<br />

• Títol I. Disposicions generals.<br />

• Títol II. Principis <strong>de</strong> la protecció <strong>de</strong> da<strong>de</strong>s.<br />

• Títol III. Drets <strong>de</strong> les persones.<br />

• Títol IV. Disposicions sectorials.<br />

– Capítol I. Fitxers <strong>de</strong> titularitat pública.<br />

– Capítol II. Fitxers <strong>de</strong> titularitat privada.<br />

• Títol V. Moviments internacionals <strong>de</strong> da<strong>de</strong>s.<br />

• Títol VI. Agència Espanyola <strong>de</strong> Protecció <strong>de</strong> Da<strong>de</strong>s.<br />

• Títol VII. Infraccions i sancions.<br />

<strong>Seguretat</strong>. <strong>Procediment</strong> <strong>de</strong> <strong>seguretat</strong> i <strong>recuperació</strong> <strong>de</strong> da<strong>de</strong>s.<br />

Transferència <strong>de</strong> da<strong>de</strong>s

Gestió <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s 22<br />

ACPD: Agència Catalana <strong>de</strong><br />

Protecció <strong>de</strong> Da<strong>de</strong>s.<br />

<strong>Seguretat</strong>. <strong>Procediment</strong> <strong>de</strong> <strong>seguretat</strong> i <strong>recuperació</strong> <strong>de</strong> da<strong>de</strong>s.<br />

Transferència <strong>de</strong> da<strong>de</strong>s<br />

En primer lloc, caldrà <strong>de</strong>finir el concepte <strong>de</strong> dada <strong>de</strong> caràcter personal.<br />

Una dada <strong>de</strong> caràcter personal pot ser qualsevol informació numèrica,<br />

alfabètica, fotogràfica, acústica o gràfica concernent a qualsevol persona<br />

física viva que la pugui i<strong>de</strong>ntificar directament o indirectament. Un tipus<br />

especial <strong>de</strong> dada serà la relativa a la salut, que seran informacions que<br />

concerneixin la salut passada, present i futura, física o mental, d’una<br />

persona.<br />

Altres conceptes que cal <strong>de</strong>finir són el <strong>de</strong> tractament <strong>de</strong> les da<strong>de</strong>s, el <strong>de</strong> tipologia<br />

<strong>de</strong> da<strong>de</strong>s i el <strong>de</strong> fitxers. Tots aquests conceptes que<strong>de</strong>n <strong>de</strong>finits en la LOPDP.<br />

Un fitxer és qualsevol conjunt organitzat <strong>de</strong> da<strong>de</strong>s <strong>de</strong> caràcter personal. Un<br />

fitxer jurídic és el que és conformat per tots els fitxers físics o funcionals <strong>de</strong><br />

la corporació i servirà per a la notificació a l’ACPD.<br />

El tractament <strong>de</strong> da<strong>de</strong>s són totes les operacions i els procediments tècnics<br />

que facin possible la gestió <strong>de</strong> les da<strong>de</strong>s i que permetin cessions <strong>de</strong> da<strong>de</strong>s a<br />

altres mitjançant comunicacions, consultes o transferències.<br />

Es <strong>de</strong>fineixen tres nivells <strong>de</strong> <strong>seguretat</strong>s en la Llei <strong>de</strong> protecció <strong>de</strong> da<strong>de</strong>s:<br />

• Nivell bàsic. Aquest nivell inclou totes les da<strong>de</strong>s <strong>de</strong> caràcter personal.<br />

• Nivell mitjà. A més <strong>de</strong> les da<strong>de</strong>s previstes en el nivell mitjà, s’hi han<br />

d’afegir les relatives a la Hisenda pública, les infraccions, els serveis<br />

financers i econòmics o les da<strong>de</strong>s que permetin avaluar la personalitat <strong>de</strong><br />

la persona.<br />

• Nivell alt. A més <strong>de</strong> les da<strong>de</strong>s previstes en el nivell bàsic i en el nivell<br />

mitjà, s’hi han d’afegir les da<strong>de</strong>s obtingu<strong>de</strong>s per a finalitats policials sense<br />

coneixement <strong>de</strong> la persona afectada i les relatives a la i<strong>de</strong>ologia, religió,<br />

sindicals, salut, raça, violència <strong>de</strong> gènere... Aquestes da<strong>de</strong>s es consi<strong>de</strong>raran<br />

“da<strong>de</strong>s especialment protegi<strong>de</strong>s”, ja que no es pot obligar ningú a <strong>de</strong>clarar<br />

sobre aquestes informacions (i<strong>de</strong>ologia, religió o creences), art. 7 <strong>de</strong> la<br />

LOPD.<br />

Una vegada <strong>de</strong>finits aquests conceptes, cal tenir clar què es consi<strong>de</strong>ra una incidència.<br />

Una incidència és qualsevol anomalia que afecti o pugui afectar la <strong>seguretat</strong><br />

<strong>de</strong> les da<strong>de</strong>s. Entre aquestes anomalies hi ha algunes com el robatori <strong>de</strong><br />

contrasenyes o maquinari, la còpia no autoritzada <strong>de</strong> da<strong>de</strong>s, l’aturada no<br />

prevista <strong>de</strong>l servei, la pèrdua <strong>de</strong> da<strong>de</strong>s a un suport físic...

Gestió <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s 23<br />

A partir d’aquestes <strong>de</strong>finicions la Llei orgànica <strong>de</strong> protecció <strong>de</strong> da<strong>de</strong>s <strong>de</strong> caràcter<br />

personal estableix una sèrie <strong>de</strong> drets <strong>de</strong> les persones i principis.<br />

La qualitat <strong>de</strong> les da<strong>de</strong>s estableix que les da<strong>de</strong>s que es trobin en un fitxer hauran<br />

<strong>de</strong> ser veraces i es mantindran al dia, i la seva finalitat ha <strong>de</strong> ser <strong>de</strong>terminada<br />

i explícita. A més, caldrà que siguin cancel·la<strong>de</strong>s quan hagin <strong>de</strong>ixat <strong>de</strong> ser<br />

necessàries.<br />

El responsable <strong>de</strong>l fitxer ha <strong>de</strong> complir el <strong>de</strong>ure <strong>de</strong> secret professional, a més <strong>de</strong><br />

tenir el <strong>de</strong>ure <strong>de</strong> guardar-les, fins i tot si el responsable <strong>de</strong>ixa <strong>de</strong> treballar per a<br />

l’organització dipositària <strong>de</strong> les da<strong>de</strong>s.<br />

Alguns <strong>de</strong>ls drets <strong>de</strong> les persones envers les seves da<strong>de</strong>s, coneguts com a ARCO,<br />

són:<br />

• dret d’accés,<br />

• dret <strong>de</strong> rectificació,<br />

• dret <strong>de</strong> cancel·lació,<br />

• dret d’oposició.<br />

A aquests drets s’ha d’afegir el dret a l’oblit. Aquest dret atorga la possibilitat<br />

a una persona, <strong>de</strong> les da<strong>de</strong>s personals <strong>de</strong> la qual disposi una organització, a<br />

esborrar-les <strong>de</strong> la base <strong>de</strong> da<strong>de</strong>s, per preservar-ne d’aquesta manera la privacitat.<br />

D’aquesta manera, s’evitarà l’accés a les da<strong>de</strong>s per part <strong>de</strong> tercers i s’evitarà que<br />

l’empresa que tingui les da<strong>de</strong>s pugui oferir <strong>de</strong> manera lliure, inequívoca, específica<br />

i informada el tractament <strong>de</strong> les seves da<strong>de</strong>s personals per part d’altres. Aquest<br />

consentiment haurà <strong>de</strong> ser previ a la cessió <strong>de</strong> les seves da<strong>de</strong>s personals, ha <strong>de</strong> ser<br />

informat <strong>de</strong> la <strong>de</strong>stinació i finalitat <strong>de</strong> les da<strong>de</strong>s; aquest consentiment és reversible,<br />

pot ser tàcit o exprés o per escrit, però sempre hi ha excepcions per a aquest<br />

consentiment.<br />

També està regulat l’accés a da<strong>de</strong>s per comptes <strong>de</strong> terceres persones o organitzacions.<br />

No es consi<strong>de</strong>ra cessió si un altre acce<strong>de</strong>ix a les da<strong>de</strong>s quan sigui necessari<br />

per po<strong>de</strong>r prestar un servei al responsable <strong>de</strong>l tractament <strong>de</strong> les da<strong>de</strong>s. El tercer<br />

que acce<strong>de</strong>ix a les da<strong>de</strong>s es consi<strong>de</strong>ra encarregat <strong>de</strong>l tractament. Perquè terceres<br />

persones puguin accedir a les da<strong>de</strong>s caldrà establir un contracte previ.<br />

A la creació <strong>de</strong> qualsevol fitxer hi ha d’haver vinculada una persona que representi<br />

la figura <strong>de</strong>l responsable <strong>de</strong>l fitxer o <strong>de</strong>l tractament <strong>de</strong> les da<strong>de</strong>s.<br />

Algunes <strong>de</strong> les tasques d’aquesta figura <strong>de</strong> responsable (que podrà ser una persona<br />

física o jurídica <strong>de</strong> naturalesa pública o privada) seran:<br />

• Decidir sobre la finalitat, el contingut i l’ús <strong>de</strong>l tractament.<br />

• Elaborar un document sobre la <strong>seguretat</strong> <strong>de</strong> les da<strong>de</strong>s.<br />

• Aplicar els principis <strong>de</strong> protecció <strong>de</strong> da<strong>de</strong>s.<br />

• Formular clàusules generals <strong>de</strong> confi<strong>de</strong>ncialitat.<br />

<strong>Seguretat</strong>. <strong>Procediment</strong> <strong>de</strong> <strong>seguretat</strong> i <strong>recuperació</strong> <strong>de</strong> da<strong>de</strong>s.<br />

Transferència <strong>de</strong> da<strong>de</strong>s

Gestió <strong>de</strong> bases <strong>de</strong> da<strong>de</strong>s 24<br />

• Tenir el <strong>de</strong>ure d’informació.<br />

<strong>Seguretat</strong>. <strong>Procediment</strong> <strong>de</strong> <strong>seguretat</strong> i <strong>recuperació</strong> <strong>de</strong> da<strong>de</strong>s.<br />

Transferència <strong>de</strong> da<strong>de</strong>s<br />

• Elaborar clàusules <strong>de</strong> consentiment i <strong>de</strong> recollida <strong>de</strong> da<strong>de</strong>s personals.<br />

1.3.2 Agència <strong>de</strong> Protecció <strong>de</strong> Da<strong>de</strong>s<br />

L’Agència <strong>de</strong> Protecció <strong>de</strong> Da<strong>de</strong>s es va crear a partir <strong>de</strong> la Llei orgànica <strong>de</strong><br />

l’any 1992, la LORTAD. L’Agència es crea l’any 1993 com una entitat que<br />

serà l’encarregada <strong>de</strong> vetllar pel compliment <strong>de</strong> les lleis orgàniques, primer<br />

la LORTAD i <strong>de</strong>sprés la LOPD a tot l’Estat espanyol.<br />

La seu <strong>de</strong> l’Agència <strong>de</strong> Protecció <strong>de</strong> Da<strong>de</strong>s és a Madrid. S’encarrega d’actuar a<br />

tot Espanya, però hi ha diferents agències <strong>de</strong> protecció <strong>de</strong> da<strong>de</strong>s <strong>de</strong> caràcter autonòmic,<br />

com les <strong>de</strong> la Comunitat <strong>de</strong> Madrid, Catalunya o el País Basc. Aquestes<br />

agències autonòmiques tenen un àmbit d’actuació limitat als fitxers <strong>de</strong> titularitat<br />

pública <strong>de</strong>clarats i gestionats per les seves administracions autonòmiques i locals.<br />

L’Agència <strong>de</strong> Protecció <strong>de</strong> Da<strong>de</strong>s és una entitat <strong>de</strong> dret públic amb personalitat<br />

jurídica pròpia i plena capacitat pública i privada que actua <strong>de</strong> manera in<strong>de</strong>pen<strong>de</strong>nt.<br />

Entre les seves funcions principals hi ha la <strong>de</strong> vetllar pel compliment <strong>de</strong><br />

la legislació <strong>de</strong> protecció <strong>de</strong> da<strong>de</strong>s pels responsables <strong>de</strong>ls fitxers, que podran ser<br />