Descargar - Instituto Tecnológico Metropolitano

Descargar - Instituto Tecnológico Metropolitano

Descargar - Instituto Tecnológico Metropolitano

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

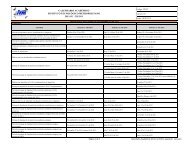

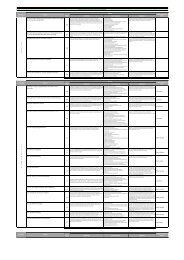

El equipo debe tener la capacidad de limitar la carga de archivos. De esta forma dependiendo<br />

de la URL empleada, el tamaño del archivo y el tipo del archivo, la organización podrá permitir o<br />

denegar la carga de archivos.<br />

La herramienta deberá permitir realizar protección sobre ataques de Denegación de Servicio.<br />

El equipo deberá prevenir ataques de denegación de aplicación de servicio empleando como<br />

mínimo las siguientes técnicas: limite de cantidad de peticiones HTTP por IP, limite de<br />

conexiones TCP por sesión, prevención de peticiones automatizados y prevención de<br />

inundación de peticiones HTTP.<br />

El equipo deberá poder prevenir ataques de denegación de servicio a nivel de infraestructura,<br />

tales como limite de conexiones TCP por IP y prevención de TCP SYN cookie flood.<br />

El sistema debe permitir hacer Validación de esquemas WSDL para XML.<br />

El equipo debe tener la funcionalidad de Firewall para XML.<br />

El equipo debe tener la capacidad de hacer encaminamiento para Protocolo HTTP.<br />

El equipo ofertado debe tener capacidad de hacer load balancing para los servidores de<br />

aplicaciones en diferentes Redes (capa 3).<br />

Como parte de sus funciones de balanceo deberá manejar al menos los siguientes algoritmos<br />

de balanceo: Round Robin, Weighted Round Robin, Least Connection, HTTP Session Round<br />

Robin.<br />

El equipo de seguridad ofertado deberá manejar diferentes métodos de "Health-check" para<br />

poder darse cuenta si una aplicación está fuera de línea. Se deberán manejar como mínimo los<br />

siguientes métodos: Ping, TCP, HTTP.<br />

La solución debe permitir de forma nativa la funcionalidad de realizar análisis de<br />

vulnerabilidades a nivel de aplicación sobre las aplicaciones web que el equipo protege. El<br />

equipo deberá encontrar las vulnerabilidades, categorizarlas según severidad, explicarlas y<br />

proponer soluciones a las mismas. Adicionalmente los análisis de vulnerabilidades deberán<br />

poder ser agendados para su ejecución automática.<br />

El equipo debe tener la potestad de crear políticas de compresión y descompresión de objetos<br />

basadas en URLs.<br />

Adicionalmente deberá manejar políticas de exclusión a la compresión y descompresión, dichas<br />

políticas deberán estar basadas en URLs.<br />

El equipo deberá tener la capacidad de rescribir URLs con el fin de poder ocultar información<br />

sensible a un posible atacante.<br />

Con el fin de poder aumentar el nivel de seguridad de las aplicaciones web, el equipo deberá<br />

manejar políticas de autenticación a distintas páginas web.<br />

Las políticas de autenticación deberán asignar un nivel de autenticación extra a diferentes<br />

URLs definidas por la organización.<br />

La solución debe estar en capacidad de prevenir y controlar ataques de Defacement ó<br />

“alteraciones” al sitio web corporativo.<br />

Debe estar en capacidad de realizar escaneos de forma periódica al contenido de la página<br />

web, en caso de detectar cambios se deberá poder tomar dos acciones: alertar el cambio o