RES - TP 2 (4h) 1 Cryptanalyse 2 Configuration de l'environnement ...

RES - TP 2 (4h) 1 Cryptanalyse 2 Configuration de l'environnement ...

RES - TP 2 (4h) 1 Cryptanalyse 2 Configuration de l'environnement ...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

<strong>RES</strong> - <strong>TP</strong>2<br />

Cryptographie et sécurité<br />

<strong>RES</strong> - <strong>TP</strong> 2 (<strong>4h</strong>)<br />

Cryptographie et sécurité<br />

Paul Ferrand - 2012/2013<br />

Vous <strong>de</strong>vez fournir un compte rendu informatique sur Moodle pour les questions <strong>de</strong> ce <strong>TP</strong>, à la fin <strong>de</strong> la séance.<br />

Durant ce <strong>TP</strong>, vous allez utiliser un certain nombre d’outils et <strong>de</strong> techniques visant<br />

à perturber le fonctionnement <strong>de</strong>s systèmes d’information, à voler <strong>de</strong>s informations<br />

potentiellement confi<strong>de</strong>ntielles et à usurper l’i<strong>de</strong>ntité <strong>de</strong> personnes.<br />

Ces actes sont autorisés dans un cadre pédagogique, à l’intérieur du réseau virtuel,<br />

sur vos propres systèmes et données. Le but est <strong>de</strong> vous sensibiliser aux<br />

dangers qui rô<strong>de</strong>nt quand vous utilisez <strong>de</strong>s réseaux informatiques, et vous donner<br />

quelques pistes pour sécuriser vos communications. L’utilisation <strong>de</strong> ces<br />

techniques hors du cadre <strong>de</strong> cours, sur <strong>de</strong>s personnes tierces, peut être puni<br />

en pénal <strong>de</strong> fortes amen<strong>de</strong>s et <strong>de</strong> peines <strong>de</strong> prison. De plus, la _tentative_ <strong>de</strong><br />

délit est punie <strong>de</strong> la même manière que le délit lui-même. Bref, vous pouvez<br />

vous amuser chez vous sans déranger personne à pirater votre propre réseau,<br />

mais c’est tout !<br />

1 <strong>Cryptanalyse</strong><br />

A l’ai<strong>de</strong> du site :<br />

http://cryptoclub.math.uic.edu/substitutioncipher/frequency_txt.htm<br />

Craquez le message chiffré disponible sous moodle (ciphertext.txt). Précisez chaque étape <strong>de</strong> votre raisonnement.<br />

Le texte dépasse sur la droite suivant le navigateur que vous utilisez. Faites attention à bien tout copier.<br />

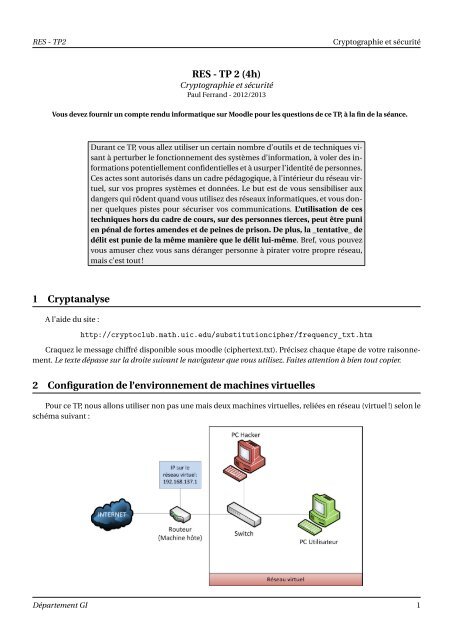

2 <strong>Configuration</strong> <strong>de</strong> l’environnement <strong>de</strong> machines virtuelles<br />

Pour ce <strong>TP</strong>, nous allons utiliser non pas une mais <strong>de</strong>ux machines virtuelles, reliées en réseau (virtuel !) selon le<br />

schéma suivant :<br />

Département GI 1

<strong>RES</strong> - <strong>TP</strong>2<br />

Cryptographie et sécurité<br />

Le préfixe associé au réseau virtuel est 192.168.137.0/24, et les adresses <strong>de</strong>s machines sont attribuées par<br />

DHCP par VirtualBox.<br />

1) Quelles vont être les entrées <strong>de</strong> la table <strong>de</strong> routage pour les machines virtuelles ?<br />

2) Notez les informations suivantes :<br />

1. L’adresse IP <strong>de</strong>s <strong>de</strong>ux machines virtuelles, ainsi que le masque associé, avec la comman<strong>de</strong> ifconfig |<br />

grep -m 1 "inet " (l’espace est important !).<br />

2. L’adresse MAC <strong>de</strong>s <strong>de</strong>ux machines virtuelles, avec la comman<strong>de</strong> ifconfig | grep -m 1 "HWaddr".<br />

3. La table <strong>de</strong> routage <strong>de</strong> chacune <strong>de</strong>s machines avec la comman<strong>de</strong> route.<br />

3) Essayez d’envoyer une comman<strong>de</strong> ping 8.8.8.8, qui est l’adresse IP du serveur DNS <strong>de</strong> Google. Quelle<br />

erreur vous est indiquée ? Quelle information manque dans la table <strong>de</strong> routage ?<br />

Pour ajouter une route par défaut, il faut employer la comman<strong>de</strong> sudo route add <strong>de</strong>fault gw a.b.c.d, où<br />

a.b.c.d est l’adresse IP du routeur. Suivant le schéma du réseau virtuel, entrez une route par défaut pour chacune<br />

<strong>de</strong>s machines virtuelles. Vérifiez vos entrées avec la comman<strong>de</strong> route. Lancez Firefox et testez votre connectivité<br />

à Internet.<br />

3 ARP Poisoning<br />

Dans cette section, nous allons étudier la technique utilisée pour effectuer une attaque <strong>de</strong> type homme du<br />

milieu (MITM) dans un réseau filaire. Le principe est semblable pour les réseaux sans fil. Pour cela, nous utilisons<br />

une faiblesse du protocole ARP qui cause aujourd’hui bien <strong>de</strong>s soucis aux ingénieurs réseau. Pour la suite du <strong>TP</strong>,<br />

la machine virtuelle du hacker sera PCH, celle <strong>de</strong> l’utilisateur PCU. De même, les adresses IP et les adresses MAC<br />

<strong>de</strong> ces machines seront respectivement IPH, IPU, MACH et MACU.<br />

1) Lancez une capture Wireshark sur le PCH, puis naviguez sur Internet sur le PCU. Quelle est la seule information<br />

en provenance du PC utilisateur que vous voyez ? Que fait le switch et pourquoi ne voyez-vous aucun autre<br />

trafic ?<br />

2) En utilisant la comman<strong>de</strong> arp -n sur le PCU, récupérez l’adresse MAC du routeur. Notez également le<br />

contenu <strong>de</strong> la table ARP.<br />

Arrêtez la capture Wireshark sur le PCH, et lancez le sur le PCU en activant un filtre arp. Notez que dans les<br />

adresses MAC que vous avez relevées avant, Wireshark va préfixer par CadmusCo_ les 3 <strong>de</strong>rniers octets en hexadécimal.<br />

Nous allons maintenant lancer l’attaque par homme du milieu. Pour ce faire, lancez sur le PCH le programme<br />

Ettercap se trouvant sur le bureau.<br />

– Choisissez Sniffing -> Unified sniffing<br />

– Appuyez sur Maj-S et laissez le scan se compléter. Alternativement, vous pouvez choisir Hosts -> Scan<br />

for hosts et vali<strong>de</strong>z.<br />

– Lancez une capture sur le PCU, une fois que le scan est terminé.<br />

– Choisissez Targets -> Select Targets, puis complétez l’adresse du PCU dans Target 1, et du routeur<br />

dans Target 2. L’adresse du PCU n’est pas forcément pour vous la même que celle sur la figure suivante. Pour<br />

finir, appuyez sur vali<strong>de</strong>r.<br />

Département GI 2

<strong>RES</strong> - <strong>TP</strong>2<br />

Cryptographie et sécurité<br />

– Choisissez Mitm -> ARP Poisoning..., et cochez la case Only poison one-way, puis vali<strong>de</strong>z.<br />

Observez les captures sur le PCU et arrêtez la capture lorsque vous avez reçu environ 30 paquetsARP.<br />

3) Décrivez les 3 premiers paquets ARP. Que fait le PCH ? Que fait-il ensuite ? A quel intervalle ? Cet intervalle<br />

change-t-il ensuite ?<br />

4) A l’ai<strong>de</strong> <strong>de</strong> la comman<strong>de</strong> arp -n, décrivez ce qui a changé dans la table ARP du PCU.<br />

5) Relancez une capture Wireshark sur le PCH. Que pouvez-vous dire ?<br />

L’attaque ARP poisoning rend la connexion <strong>de</strong> mauvaise qualité, ce qui se ressent parfois côté utilisateur. C’est<br />

en parti du à l’environnement virtuel. Vous pouvez voir que Wireshark est chargé <strong>de</strong> paquets dont certains sont<br />

marqués Duplicate ou Retransmitted, car TCP va tenter <strong>de</strong> récupérer les paquets perdus pour fiabiliser la<br />

connexion. Nous allons pour l’instant stopper l’ARP poisoning en choisissant Mitm -> Stop MITM attacks...,<br />

et arrêter les captures Wireshark sur les <strong>de</strong>ux machines virtuelles.<br />

6) En imaginant que ettercap procè<strong>de</strong> à une attaque similaire du côté du routeur, expliquez quelle faille d’ARP<br />

est utilisée pour mener cette attaque à bien, et représentez par un schéma comment l’attaquant se place entre la<br />

cible et le réseau.<br />

7) A votre avis, comment contrer ce genre d’attaques ? Les administrateurs du réseau <strong>de</strong> l’INSA peuvent-ils les<br />

repérer si l’envie vous prenait <strong>de</strong> vous amuser à ça hors <strong>de</strong> la machine virtuelle ?<br />

4 Attaques basées sur un positionnement MITM<br />

Une fois que l’attaquant s’est placé ainsi entre l’utilisateur et son routeur, il peut effectuer beaucoup d’autres<br />

attaques et récupérer beaucoup <strong>de</strong> données sur le comportement <strong>de</strong> l’utilisateur.<br />

Informations sur les pages visitées<br />

Relancez l’attaque ARP Poisoning en suivant la procédure ci-avant, et lancez Wireshark sur le PCH. Sur le PCU,<br />

naviguez à droite à gauche sur Internet pour récupérer <strong>de</strong>s trames côté hacker.<br />

Département GI 3

<strong>RES</strong> - <strong>TP</strong>2<br />

Cryptographie et sécurité<br />

1) Citez <strong>de</strong>ux manières <strong>de</strong> récupérer les informations sur les pages visitées par le PCU à l’ai<strong>de</strong> <strong>de</strong> l’ARP poisoning,<br />

et mettez les en oeuvre dans Wireshark sous la forme <strong>de</strong> filtres.<br />

2) Fournissez <strong>de</strong>s captures d’écran <strong>de</strong> Wireshark avec chacune <strong>de</strong> vos 2 métho<strong>de</strong>s.<br />

3) Que pouvez-vous dire par rapport aux nombres <strong>de</strong> pages visitées ? (En particulier, vous n’avez visité qu’un<br />

nombre restreint <strong>de</strong> sites, pourquoi autant d’adresses apparaissent dans Wireshark ?)<br />

Vol <strong>de</strong> session<br />

Vous <strong>de</strong>vez disposer d’un compte Facebook pour cette partie. Je réitère mes remarques <strong>de</strong> début <strong>de</strong> <strong>TP</strong>. Ne<br />

piratez que votre compte. Effectuer ces opérations sur le compte d’un autre utilisateur sans qu’il le sache est<br />

strictement interdit interdit par la loi et vous conduira en conseil <strong>de</strong> discipline et <strong>de</strong>vant un tribunal pénal.<br />

4) A quoi sert un cookie ? Pourquoi en a-t-on besoin dans le protocole HT<strong>TP</strong> ?<br />

5) Expliquez comment fonctionne les cookies HT<strong>TP</strong>, en vous aidant d’un schéma.<br />

Vérifiez que l’ARP poisoning est activé sur le PCH, et lancez une capture Wireshark. Sur le PCU, ouvrez une<br />

session Facebook en vérifiant que la case Gar<strong>de</strong>r ma session active est cochée.<br />

Arrêtez ensuite la capture Wireshark sur le PCH, puis entrez http.cookie comme filtre. Vous <strong>de</strong>vriez avoir une<br />

liste limitée <strong>de</strong> paquets. Choisissez la première métho<strong>de</strong> GET / HT<strong>TP</strong>/1.1 disponible, et déroulez les informations<br />

<strong>de</strong> la couche application. Ces informations <strong>de</strong>vraient contenir une ligne qui renseigne Cookie : datr=...<br />

Cliquez droit sur cette ligne, et choisissez Copy -> Bytes -> Printable Text Only.<br />

Sur le PCH, ouvrez une fenêtre <strong>de</strong> navigation, et rentrez l’adresse www.facebook.com. Vous <strong>de</strong>vriez avoir l’invitation<br />

<strong>de</strong> connexion. Appuyez sur Alt-C, et collez l’information dans le champ <strong>de</strong> la boite <strong>de</strong> dialogue. Appuyez<br />

sur OK, et rechargez la page avec Ctrl-R.<br />

6) Que s’est-il passé ? Expliquez en vous aidant d’un schéma si besoin.<br />

7) Que se passe-t-il si vous ne cochez pas la case « Gar<strong>de</strong>r ma session active » ? Et si vous fermez le navigateur ?<br />

Déconnectez vous <strong>de</strong> votre connexion Facebook.<br />

HT<strong>TP</strong>S et sécurisation <strong>de</strong>s connexions<br />

Pour finir avec ces attaques, nous allons observer l’effet du chiffrement <strong>de</strong>s connexions sur ce que peuvent voir<br />

les pirates, et les moyens qu’ils ont pour contourner le chiffrement. Vérifiez encore que le poisoning ARP fonctionne.<br />

Lancez une capture Wireshark, et ouvrez ensuite une page Facebook dans l à l’adresse www.facebook.fr,<br />

ou Gmail si vous possé<strong>de</strong>z un compte, les <strong>de</strong>ux <strong>de</strong>vraient fonctionner. Arrêtez la capture pour éviter d’avoir une<br />

trace trop longue à analyser. Vous <strong>de</strong>vriez voir un ca<strong>de</strong>nas à côté <strong>de</strong> l’adresse dans le navigateur du PCU.<br />

8) Quelle information vous donne le navigateur sur la sécurisation <strong>de</strong> la connexion ?<br />

Département GI 4

<strong>RES</strong> - <strong>TP</strong>2<br />

Cryptographie et sécurité<br />

Cliquez sur Plus d’informations<br />

9) Par qui est signé le certificat ?<br />

10) Quel algorithme <strong>de</strong> chiffrement à clé privée est utilisé (RC4 ou AES) ? Quelle est la taille <strong>de</strong> la clé du chiffrement<br />

symétrique (RC4/AES) ?<br />

11) En appuyant sur Afficher le certificat, puis dans détails, donnez les informations suivantes :<br />

1. Dates <strong>de</strong> validité du certficat<br />

2. Algorithme <strong>de</strong> signature<br />

3. Taille <strong>de</strong> la clé publique<br />

4. Noms alternatifs <strong>de</strong>s sites web sur lesquels porte le certificat.<br />

Dans Wireshark, vous ne pouvez pas voir les réponses du serveur car l’attaque ARP que nous avons lancée est<br />

uni-directionnelle vers le client (cela réduit la complexité <strong>de</strong> l’analyse <strong>de</strong>s traces). Du coup, vous n’avez que les<br />

requêtes du client.<br />

Repérez la métho<strong>de</strong> GET / HT<strong>TP</strong>/1.1 sur l’hôte fr-fr.facebook.com. Vous <strong>de</strong>vriez voir peu après ce paquet<br />

un paquet « gris » où est indiqué en protocole TLSv1.<br />

12) Entrez le filtre ssl dans Wireshark. Quels sont les noms <strong>de</strong>s 4 premiers messages TLS envoyés par le client ?<br />

En vous aidant du schéma donné dans l’ad<strong>de</strong>ndum du cours, notez où interviennent ces paquets dans l’établissement<br />

d’une connexion HT<strong>TP</strong>S.<br />

Idéalement, il aurait été intéressant <strong>de</strong> vous faire voir en direct une désécurisation <strong>de</strong>s connexions. Il existe pour<br />

cela principalement 2 métho<strong>de</strong>s. Tout d’abord, l’attaquant peut substituer le certificat par un certificat forgé, selon<br />

le schéma suivant.<br />

Dans cette situation, le serveur <strong>de</strong> certification étant inconnu <strong>de</strong> l’ordinateur, un avertissement serait apparu<br />

dans le navigateur pour prévenir l’utilisateur que le certificat est invali<strong>de</strong>. Une autre attaque consiste à complètement<br />

ôter HT<strong>TP</strong>S, et à retransmettre les messages en clair sur le réseau.<br />

Département GI 5

<strong>RES</strong> - <strong>TP</strong>2<br />

Cryptographie et sécurité<br />

Il n’est hélas pas possible <strong>de</strong> mettre en oeuvre cette attaque à l’intérieur <strong>de</strong> VirtualBox, pour diverses raisons<br />

techniques (dommage..). Vous pouvez vous rendre à l’adresse suivante afin <strong>de</strong> la voir en action.<br />

https://www.youtube.com/watch?v=rdTZFiStECI<br />

13) En connaissant ces <strong>de</strong>ux attaques, quels sont les <strong>de</strong>ux points que vous <strong>de</strong>vez vérifier avant d’entrer un mot<br />

<strong>de</strong> passe ou une information confi<strong>de</strong>ntielle dans un navigateur Internet ?<br />

5 Chiffrement <strong>de</strong>s connexions et VPN<br />

Une façon <strong>de</strong> sécuriser sa connexion est donc <strong>de</strong> forcer un maximum <strong>de</strong> communications HT<strong>TP</strong> à emprunter<br />

HT<strong>TP</strong>S. Si vous utilisez Firefox ou Chrome, vous pouvez installer le plugin HT<strong>TP</strong>S Everywhere, qui en plus vous<br />

prévient si jamais un site sensé être consulté en HT<strong>TP</strong>S est en fait en HT<strong>TP</strong> (comme Facebook ou GMail). La<br />

solution alternative est <strong>de</strong> mettre en place un VPN – pour Virtual Private Network.<br />

Un VPN est une connexion purement chiffrée entre votre machine et un serveur VPN, qui va donc relayer vos<br />

connexions <strong>de</strong> manière chiffrée. On parle souvent <strong>de</strong> tunnel VPN, car le flux d’information est redirigé <strong>de</strong> manière<br />

transparente à travers le réseau comme s’il passait dans un tunnel. Lorsque vous êtes sur une machine personnelle<br />

hors <strong>de</strong> l’INSA, vous pouvez utiliser le serveur VPN <strong>de</strong> l’INSA à l’adresse vpn.insa-lyon.fr, où l’on vous gui<strong>de</strong><br />

dans son installation. Dans cette partie, nous allons utiliser le VPN du pauvre, qui se base sur le protocole SSH.<br />

Département GI 6

<strong>RES</strong> - <strong>TP</strong>2<br />

Cryptographie et sécurité<br />

1) Qu’est ce que SSH ?<br />

Nous allons utiliser mon propre serveur pour cette partie, et nous allons nous connecter en VPN sur la machine<br />

hôte, même si nous n’avons pas les droits administrateurs. Cette partie est donc à faire sur Windows et non pas<br />

dans VirtualBox. Commencez par télécharge le client SSH Putty à l’adresse suivante :<br />

http://www.chiark.greenend.org.uk/˜sgtatham/putty/download.html<br />

2) En entrant what is my ip comme recherche Google, récupérez votre adresse IP et notez la.<br />

Nous <strong>de</strong>vons créer un point d’entrée VPN dans Putty. Pour cela, configurez comme suit votre connexion Putty,<br />

puis cliquez sur Open.<br />

3) Quelle est l’alerte qui s’affiche à votre première connexion ? A quoi sert-elle ?<br />

Vous allez utiliser le nom d’utilisateur res, et le mot <strong>de</strong> passe res. Afin <strong>de</strong> pouvoir utiliser le VPN, vous allez<br />

<strong>de</strong>voir configurer Firefox. Pour cela, nous allons déclarer le point d’entrée VPN que nous venons <strong>de</strong> configurer sur<br />

le port 1080 comme un proxy SOCKS dans Firefox.<br />

4) Que représente l’adresse 127.0.0.1 ? (Cherchez sur Google)<br />

Vous allez donc ouvrir la page d’options <strong>de</strong> Firefox, dans le menu, puis suivre les indications ci-après.<br />

Département GI 7

<strong>RES</strong> - <strong>TP</strong>2<br />

Cryptographie et sécurité<br />

5) Quelle est désormais votre adresse IP pour les serveur Internet ? Où est virtuellement votre machine ?<br />

Lancez une capture Wireshark avec comme filtre ip.addr == 78.192.146.107, et naviguez un peu sur Internet.<br />

6) Que pouvez-vous dire du trafic généré ? Wireshark est-il capable <strong>de</strong> le déco<strong>de</strong>r ?<br />

7) Que remarquez-vous quant au port utilisé pour la connexion ? Celui-ci correspond-il au port utilisé normalement<br />

pour HT<strong>TP</strong> ? Que pouvez-vous en conclure par rapport à l’utilisation <strong>de</strong> SSH pour passer discrètement à<br />

travers un firewall ?<br />

6 Certificat personnel et chiffrement <strong>de</strong> fichiers<br />

Bien que vous ne puissiez pas, sauf paiement indécent, utiliser un certificat « officiel » pour chiffrer vos connexions,<br />

il est possible <strong>de</strong> vous créer <strong>de</strong>s certificats personnels à usage privé en utilisant GPG – GNU Privacy Guard.<br />

Ces certificats fonctionnent exactement comme décrit dans le cours et vous permettent <strong>de</strong> vous créer une i<strong>de</strong>ntité<br />

et une paire <strong>de</strong> clé publique/privée utilisable sur Internet. Nous allons illustrer ici leur fonctionnement pour<br />

le chiffrement et déchiffrement <strong>de</strong>s fichiers, sous Linux, mais vous pouvez également les utiliser pour signer ou<br />

chiffrer vos communications mails ! Le logiciel gpg est installé par défaut sur Linux, sous Windows vous <strong>de</strong>vez<br />

utiliser gpg4win, disponible gratuitement sur http://www.gpg4win.org/ avec beaucoup <strong>de</strong> tutoriaux sur son<br />

utilisation.<br />

Dans la machine virtuelle PCU, lancez la comman<strong>de</strong> gpg --gen-key et laissez vous gui<strong>de</strong>r en choisissant les<br />

options par défaut et en entrant bien « o » pour confirmer quand le logiciel le <strong>de</strong>man<strong>de</strong>. La phrase <strong>de</strong> passe – en<br />

anglais passphrase – correspond au mot <strong>de</strong> passe que vous allez utiliser pour libérer votre clé privée, comme le<br />

ferait votre co<strong>de</strong> PIN pour votre carte bancaire.<br />

Département GI 8

<strong>RES</strong> - <strong>TP</strong>2<br />

Cryptographie et sécurité<br />

A l’ai<strong>de</strong> <strong>de</strong> la comman<strong>de</strong> gpg --list-keys, vous pouvez obtenir <strong>de</strong>s informations sur votre clé. La ligne pub<br />

en particulier donne la taille <strong>de</strong> votre clé, son empreinte et la date <strong>de</strong> validité <strong>de</strong> la clé sous la forme suivante.<br />

L’empreinte <strong>de</strong> ma clé est ici 86668820.<br />

Vous pouvez maintenant exporter votre clé publique pour l’échanger avec vos camara<strong>de</strong>s en <strong>TP</strong>. Entrez pour<br />

cela la comman<strong>de</strong>, en utilisante l’empreinte <strong>de</strong> votre clé telle qu’affichée à l’écran.<br />

gpg --output mykey.asc --export -a 86668820<br />

Affichez le fichier mykey.asc à l’ai<strong>de</strong> <strong>de</strong> la comman<strong>de</strong> cat mykey.asc.<br />

1) Quelle métho<strong>de</strong> d’encodage est utilisée pour la clé publique sous forme <strong>de</strong> texte ?<br />

Vous pouvez utiliser un mail, ou une clé USB, pour transférer le fichier mykey.asc. Afin d’utiliser votre clé USB<br />

dans la machine virtuelle, il faut que vous fassiez un clic droit sur l’icône USB <strong>de</strong> VirtualBox, puis que vous choisissiez<br />

votre clé dans la liste qui apparaît. Rapi<strong>de</strong>ment, une nouvelle icône représentant votre clé apparaitra sur le<br />

bureau Linux.<br />

Créez, dans votre répertoire personnel un fichier test.txt que vous allez chiffrer avec votre propre clé publique<br />

en utilisant la comman<strong>de</strong> suivante, avec votre propre nom bien évi<strong>de</strong>mment !<br />

gpg --encrypt --recipient ’Paul Ferrand’ test.txt<br />

2) Qui pourra déchiffrer ce fichier ?<br />

La comman<strong>de</strong> à utiliser pour déchiffrer le fichier est la suivante :<br />

gpg --output text-<strong>de</strong>ciphered.txt --<strong>de</strong>crypt test.txt.gpg<br />

Département GI 9

<strong>RES</strong> - <strong>TP</strong>2<br />

Cryptographie et sécurité<br />

Pour finir ce <strong>TP</strong>, vous allez échanger avec un autre binôme votre clé publique sous la forme du fichier mykey.asc,<br />

par mail ou par clé USB. Il va falloir que vous importiez votre clé dans le systèmes en utilisant la comman<strong>de</strong><br />

suivante, en remplacant key.asc par la clé <strong>de</strong> l’autre binôme.<br />

gpg --import key.asc<br />

3) Après l’importation, listez les clés présentes dans le système et faites une capture d’écran.<br />

4) Chiffrez mutuellement un fichier et échangez le entre vos <strong>de</strong>ux binômes. Indiquez les comman<strong>de</strong>s que vous<br />

avez utilisées et le résultat.<br />

5) Quel est la difficulté dans cette métho<strong>de</strong> <strong>de</strong> chiffrement à clé publique ?<br />

6) En allant voir la page Wikipédia sur PGP, expliquez rapi<strong>de</strong>ment comment ses concepteurs ont proposé une<br />

alternative à la hiérarchie <strong>de</strong> certification classique utilisée pour la validation d’i<strong>de</strong>ntité. Cette métho<strong>de</strong> vous<br />

semble-t-elle abordable pour <strong>de</strong>s non-informaticiens ?<br />

Département GI 10

![td-res-4 [Compatibility Mode]](https://img.yumpu.com/45826987/1/184x260/td-res-4-compatibility-mode.jpg?quality=85)