Veille Technologique Sécurité - cert devoteam

Veille Technologique Sécurité - cert devoteam

Veille Technologique Sécurité - cert devoteam

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

OCTOBRE 2009<br />

1.1 Introduction<br />

1.2 Cryptanalytic Results<br />

1.3 Implementation Results<br />

1.4 Other Developments<br />

POUR PLUS D’INFORMATION<br />

http://www.ecrypt.eu.org/documents/D.SYM.3-v1.1.pdf<br />

http://en.wikipedia.org/wiki/ESTREAM<br />

http://www.yassl.com/<br />

- Mise à jour<br />

- Tout sur eStream<br />

- Les piles yaSSL et CyaSSL<br />

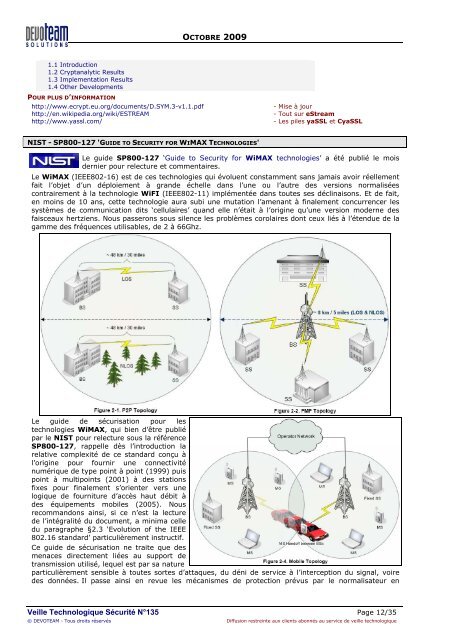

NIST - SP800-127 'GUIDE TO SECURITY FOR WIMAX TECHNOLOGIES'<br />

Le guide SP800-127 ‘Guide to Security for WiMAX technologies’ a été publié le mois<br />

dernier pour relecture et commentaires.<br />

Le WiMAX (IEEE802-16) est de ces technologies qui évoluent constamment sans jamais avoir réellement<br />

fait l’objet d’un déploiement à grande échelle dans l’une ou l’autre des versions normalisées<br />

contrairement à la technologie WiFI (IEEE802-11) implémentée dans toutes ses déclinaisons. Et de fait,<br />

en moins de 10 ans, cette technologie aura subi une mutation l’amenant à finalement concurrencer les<br />

systèmes de communication dits ‘cellulaires’ quand elle n’était à l’origine qu’une version moderne des<br />

faisceaux hertziens. Nous passerons sous silence les problèmes corolaires dont ceux liés à l’étendue de la<br />

gamme des fréquences utilisables, de 2 à 66Ghz.<br />

Le guide de sécurisation pour les<br />

technologies WiMAX, qui bien d’être publié<br />

par le NIST pour relecture sous la référence<br />

SP800-127, rappelle dès l’introduction la<br />

relative complexité de ce standard conçu à<br />

l’origine pour fournir une connectivité<br />

numérique de type point à point (1999) puis<br />

point à multipoints (2001) à des stations<br />

fixes pour finalement s’orienter vers une<br />

logique de fourniture d’accès haut débit à<br />

des équipements mobiles (2005). Nous<br />

recommandons ainsi, si ce n’est la lecture<br />

de l’intégralité du document, a minima celle<br />

du paragraphe §2.3 ‘Evolution of the IEEE<br />

802.16 standard’ particulièrement instructif.<br />

Ce guide de sécurisation ne traite que des<br />

menaces directement liées au support de<br />

transmission utilisé, lequel est par sa nature<br />

particulièrement sensible à toutes sortes d’attaques, du déni de service à l’interception du signal, voire<br />

des données. Il passe ainsi en revue les mécanismes de protection prévus par le normalisateur en<br />

<strong>Veille</strong> <strong>Technologique</strong> Sécurité N°135 Page 12/35<br />

© DEVOTEAM - Tous droits réservés Diffusion restreinte aux clients abonnés au service de veille technologique