Computerworld magazin 2021.07.07.

A Computerworld magazin 2021. július 7-én megjelent száma.

A Computerworld magazin 2021. július 7-én megjelent száma.

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

ESET WORLD 2021<br />

támadásával próbálják megkárosítani a<br />

kiszemelt iparági szervezetet.<br />

A 2014-től egészen eddig radar alatt<br />

tevékenykedő Gelsemium APT-csoportról<br />

Thomas Dupuy és Matthieu Faou,<br />

malware-kutatók számoltak be. 2020<br />

közepe óta az ESET Research több támadást<br />

elemzett, amelyeket később a Gelsemium<br />

kémkedési csoportnak tulajdonítottak.<br />

Nyomon követve fő kártevő szoftverüket,<br />

a Gelsevirine-t, egészen 2014-ig jutottak<br />

vissza. A támadások célpontjában keletázsiai<br />

és közel-keleti kormányok, vallási<br />

szervezetek, elektronikai gyártók és egyetemek<br />

vannak. Az ESET kutatói úgy vélik,<br />

hogy a Gelsemium áll a BigNox elleni ellátásilánc-támadás<br />

mögött, amelyről korábban<br />

a NightScout műveletként számoltak be.<br />

Az elmúlt év eseményei komoly változásokat<br />

hoztak, és már nincs választási lehetőség<br />

a kormányzati IT-csapatok számára,<br />

kötelező a védelemre fokozottan figyelni.<br />

Emellett a legjobb biztonsági technológiákra,<br />

termékekre és élvonalbeli kutatásokra<br />

van szükség ahhoz, hogy a kormányzatok<br />

képesek legyenek lépést tartani az egyre<br />

nagyobb kihívásokkal.<br />

Nélkülözhetetlen, hogy a kiberbiztonsági<br />

cégek, szakértők továbbra is támogassák<br />

a kormányokat biztonsági hiányosságaik<br />

megszüntetésében és az APT-csoportok<br />

taktikái, technikái és működésük nyomon<br />

követésében a rendelkezésükre álló különböző<br />

végponti észlelésre és reagálásra<br />

képes megoldások által.<br />

Alexis Dorais-Joncas, az ESET Security<br />

Intelligence csoport vezetője a bűnüldöző<br />

szervekkel és a magánvállalkozásokkal<br />

folytatott együttműködésekkel kapcsolatban<br />

elmondta, hogy az ESET szakemberei<br />

naponta több mint 350 ezer új<br />

malware mintát találnak. A nagy számuk,<br />

illetve a fenyegetettségek egyre nehezebb<br />

mélyelemzése miatt a kiberbűnözés ellen<br />

csak nemzetközi összefogásban érdemes<br />

küzdeni. Míg a magánszektor rendelkezik a<br />

megfelelő szaktudással a felderítéshez és<br />

az elemzéshez, addig a bűnüldöző szervek<br />

rendelkeznek a megfelelő jogosultságokkal<br />

és képességekkel ahhoz, hogy felszámolják<br />

ezeket a bűnözői csoportokat.<br />

Ondrej Kubovic, az ESET Security Aware-<br />

ness Specialist szakembere a ransomware<br />

aranylázzal kapcsolatban kifejtette, hogy<br />

bár az egészségügyi intézmények elleni<br />

támadások nem ritkák, a pandémia alatt<br />

pedig kifejezetten megugrott a számuk,<br />

egy németországi kórház elleni akció alatt<br />

pedig haláleset is történt. Az ESET kooperálva<br />

más szervekkel, 2020-ban a botnet<br />

hálózat 94%-át le tudta kapcsolni, ám letartóztatások<br />

híján az elkövetők még aktívak<br />

maradtak.<br />

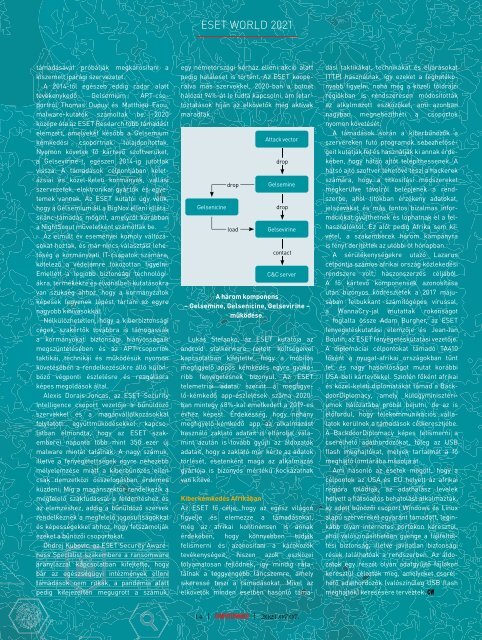

Gelsenicine<br />

drop<br />

load<br />

Attack vector<br />

drop<br />

Gelsemine<br />

drop<br />

Gelsevirine<br />

contact<br />

C&C server<br />

A három komponens<br />

– Gelsemine, Gelsenicine, Gelsevirine –<br />

működése.<br />

Lukas Stefanko, az ESET kutatója az<br />

android stalkerware rejtett költségeivel<br />

kapcsolatban kifejtette, hogy a mobilos<br />

megfigyelő appos kémkedés egyre gyakoribb<br />

fenyegetésnek bizonyul. Az ESET<br />

telemetriai adatai szerint a megfigyelő-kémkedő<br />

app-észlelések száma 2020-<br />

ban mintegy 48%-kal emelkedett a 2019-es<br />

évhez képest. Érdekesség, hogy néhány<br />

megfigyelő-kémkedő app az alkalmazást<br />

használó zaklató adatait is eltárolja, valamint<br />

azután is tovább gyűjti az áldozatok<br />

adatait, hogy a zaklató már kérte az adatok<br />

törlését, esetenként maga az alkalmazás<br />

gyártója is bizonyos mértékű kockázatnak<br />

van kitéve.<br />

Kiberkémkedés Afrikában<br />

Az ESET fő célja, hogy az egész világon<br />

figyelje és elemezze a támadásokat,<br />

még az afrikai kontinensen is annak<br />

érdekében, hogy könnyebben tudják<br />

felismerni és azonosítani a károkozók<br />

tevékenységeit, hiszen azok eszközei<br />

folyamatosan fejlődnek, így mindig rátalálnak<br />

a leggyengébb láncszemre, amely<br />

sikeressé teszi a támadásokat. Mivel az<br />

elkövetők minden esetben hasonló támadási<br />

taktikákat, technikákat és eljárásokat<br />

(TTP) használnak, így ezeket a leghatékonyabb<br />

figyelni, noha még a közeli földrajzi<br />

régiókban is rendszeresen módosították<br />

az alkalmazott eszközöket, ami azonban<br />

nagyban megnehezítheti a csoportok<br />

nyomon követését.<br />

A támadások során a kiberbűnözők a<br />

szervereken futó programok sebezhetőségeit<br />

kutatják fel és használják ki annak érdekében,<br />

hogy hátsó ajtót telepíthessenek. A<br />

hátsó ajtó szoftver lehetővé teszi a hackerek<br />

számára, hogy a titkosítási módszereket<br />

megkerülve távolról belépjenek a rendszerbe,<br />

ahol titokban érzékeny adatokat,<br />

jelszavakat és más fontos bizalmas információkat<br />

gyűjthetnek és lophatnak el a felhasználóktól.<br />

Ez alól pedig Afrika sem kivétel,<br />

a szakemberek három kampányra<br />

is fényt derítettek az utóbbi öt hónapban.<br />

A sérülékenységekre utazó Lazarus<br />

célpontja számos afrikai ország közlekedési<br />

rendszere volt, haszonszerzés céljából.<br />

A fő kártevő komponensek azonosítása<br />

után bizonyos kódrészletek a 2017 májusában<br />

felbukkant számítógépes vírussal,<br />

a WannaCry-jal mutattak rokonságot<br />

– foglalta össze Adam Burgher, az ESET<br />

fenyegetéskutatási elemzője és Jean-Ian<br />

Boutin, az ESET fenyegetéskutatási vezetője.<br />

A diplomáciai célpontokat támadó TA410<br />

főként a nyugat-afrikai országokban tűnt<br />

fel, és nagy hasonlóságot mutat korábbi<br />

USA-beli kártevőkkel. Szintén főként afrikai<br />

és közel-keleti diplomatákat támad a BackdoorDiplomacy,<br />

amely külügyminisztériumok<br />

hálózatába próbál bejutni, de az is<br />

előfordul, hogy telekommunikációs vállalatok<br />

kerülnek a támadások célkeresztjébe.<br />

A BackdoorDiplomacy képes felismerni a<br />

cserélhető adathordozókat, főleg az USB<br />

flash meghajtókat, melyek tartalmát a fő<br />

meghajtó lomtárába másolja át.<br />

Ami hasonló az esetek mögött, hogy a<br />

célpontok az USA és EU helyett az afrikai<br />

régióra tolódtak, az adathalász levelek<br />

helyett a hátsóajtós behatolást alkalmazták,<br />

az adott bűnözői csoport Windows és Linux<br />

alapú szervereket egyaránt támadott, leginkább<br />

olyan internetes portokon keresztül,<br />

ahol valószínűsíthetően gyenge a fájlfeltöltési<br />

biztonság, illetve javítatlan biztonsági<br />

rések találhatóak a rendszerben. Az áldozatok<br />

egy részét olyan adatgyűjtő fájlokon<br />

keresztül célozták meg, amelyeket cserélhető<br />

adathordozók (valószínűleg USB flash<br />

meghajtók) keresésére terveztek.<br />

14 | | <strong>2021.07.07.</strong>