Università degli Studi di Napoli Federico II Facoltà di ... - Scope

Università degli Studi di Napoli Federico II Facoltà di ... - Scope

Università degli Studi di Napoli Federico II Facoltà di ... - Scope

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

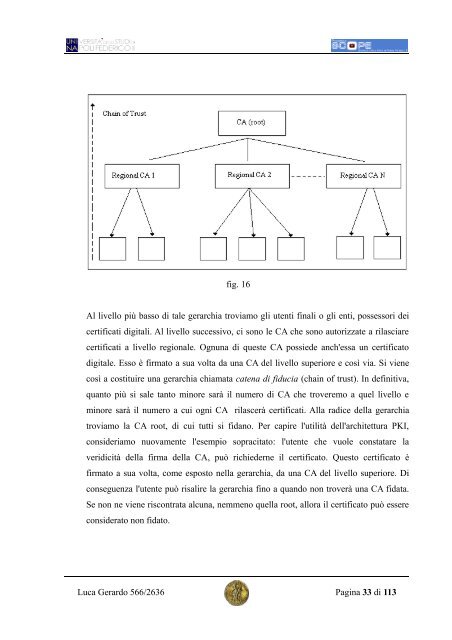

fig. 16Al livello più basso <strong>di</strong> tale gerarchia troviamo gli utenti finali o gli enti, possessori deicertificati <strong>di</strong>gitali. Al livello successivo, ci sono le CA che sono autorizzate a rilasciarecertificati a livello regionale. Ognuna <strong>di</strong> queste CA possiede anch'essa un certificato<strong>di</strong>gitale. Esso è firmato a sua volta da una CA del livello superiore e così via. Si vienecosì a costituire una gerarchia chiamata catena <strong>di</strong> fiducia (chain of trust). In definitiva,quanto più si sale tanto minore sarà il numero <strong>di</strong> CA che troveremo a quel livello eminore sarà il numero a cui ogni CA rilascerà certificati. Alla ra<strong>di</strong>ce della gerarchiatroviamo la CA root, <strong>di</strong> cui tutti si fidano. Per capire l'utilità dell'architettura PKI,consideriamo nuovamente l'esempio sopracitato: l'utente che vuole constatare laveri<strong>di</strong>cità della firma della CA, può richiederne il certificato. Questo certificato èfirmato a sua volta, come esposto nella gerarchia, da una CA del livello superiore. Diconseguenza l'utente può risalire la gerarchia fino a quando non troverà una CA fidata.Se non ne viene riscontrata alcuna, nemmeno quella root, allora il certificato può essereconsiderato non fidato.Luca Gerardo 566/2636 Pagina 33 <strong>di</strong> 113