Security en privacy bij BYOD - DSpace at Open Universiteit

Security en privacy bij BYOD - DSpace at Open Universiteit

Security en privacy bij BYOD - DSpace at Open Universiteit

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

Deelvraag 3:<br />

W<strong>at</strong> do<strong>en</strong> organis<strong>at</strong>ies die het <strong>BYOD</strong>-concept hebb<strong>en</strong> geïmplem<strong>en</strong>teerd of<br />

dit serieus overweg<strong>en</strong>, eraan om te voorkom<strong>en</strong> d<strong>at</strong> het security-beleid <strong>en</strong><br />

de security-ma<strong>at</strong>regel<strong>en</strong> e<strong>en</strong> inbreuk vorm<strong>en</strong> op de <strong>privacy</strong> van de<br />

werknemers?<br />

De deelvrag<strong>en</strong> kunn<strong>en</strong> als volgt word<strong>en</strong> getypeerd: Deelvrag<strong>en</strong> 1, 2 <strong>en</strong> 3 zijn<br />

verk<strong>en</strong>n<strong>en</strong>d van aard omd<strong>at</strong> er nog nauwelijks wet<strong>en</strong>schappelijke liter<strong>at</strong>uur<br />

beschikbaar is over dit specifieke onderwerp. De deelvrag<strong>en</strong> zijn algeme<strong>en</strong>, maar<br />

de antwoord<strong>en</strong> erop zijn specifiek voor de geïnterviewde organis<strong>at</strong>ies. Deelvraag<br />

2 is daarnaast ook nog evaluer<strong>en</strong>d van aard. Er wordt immers gekek<strong>en</strong> naar het<br />

gevolg van het toegepaste security-beleid <strong>en</strong> de geïmplem<strong>en</strong>teerde securityma<strong>at</strong>regel<strong>en</strong><br />

voor de <strong>privacy</strong> van werknemers in e<strong>en</strong> <strong>BYOD</strong>-omgeving.<br />

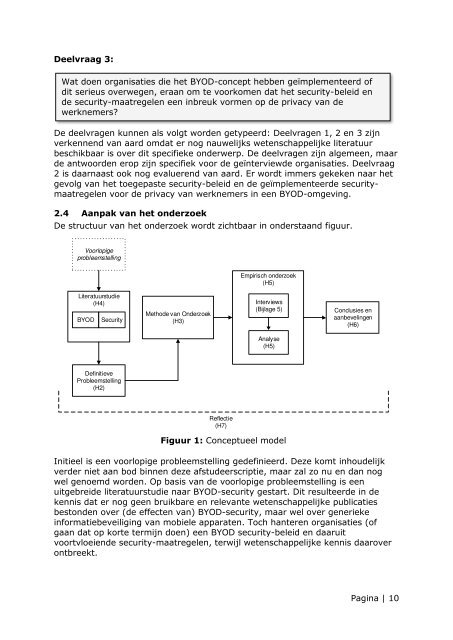

2.4 Aanpak van het onderzoek<br />

De structuur van het onderzoek wordt zichtbaar in onderstaand figuur.<br />

Voorlopige<br />

probleemstelling<br />

Liter<strong>at</strong>uurstudie<br />

(H4)<br />

<strong>BYOD</strong> <strong>Security</strong><br />

Definitieve<br />

Probleemstelling<br />

(H2)<br />

Methode van Onderzoek<br />

(H3)<br />

Reflectie<br />

(H7)<br />

Empirisch onderzoek<br />

(H5)<br />

Interviews<br />

(Bijlage 5)<br />

Analyse<br />

(H5)<br />

Figuur 1: Conceptueel model<br />

Conclusies <strong>en</strong><br />

aanbeveling<strong>en</strong><br />

(H6)<br />

Initieel is e<strong>en</strong> voorlopige probleemstelling gedefinieerd. Deze komt inhoudelijk<br />

verder niet aan bod binn<strong>en</strong> deze afstudeerscriptie, maar zal zo nu <strong>en</strong> dan nog<br />

wel g<strong>en</strong>oemd word<strong>en</strong>. Op basis van de voorlopige probleemstelling is e<strong>en</strong><br />

uitgebreide liter<strong>at</strong>uurstudie naar <strong>BYOD</strong>-security gestart. Dit resulteerde in de<br />

k<strong>en</strong>nis d<strong>at</strong> er nog ge<strong>en</strong> bruikbare <strong>en</strong> relevante wet<strong>en</strong>schappelijke public<strong>at</strong>ies<br />

bestond<strong>en</strong> over (de effect<strong>en</strong> van) <strong>BYOD</strong>-security, maar wel over g<strong>en</strong>erieke<br />

inform<strong>at</strong>iebeveiliging van mobiele appar<strong>at</strong><strong>en</strong>. Toch hanter<strong>en</strong> organis<strong>at</strong>ies (of<br />

gaan d<strong>at</strong> op korte termijn do<strong>en</strong>) e<strong>en</strong> <strong>BYOD</strong> security-beleid <strong>en</strong> daaruit<br />

voortvloei<strong>en</strong>de security-ma<strong>at</strong>regel<strong>en</strong>, terwijl wet<strong>en</strong>schappelijke k<strong>en</strong>nis daarover<br />

ontbreekt.<br />

Pagina | 10