konspekt - Tartu Ülikool

konspekt - Tartu Ülikool

konspekt - Tartu Ülikool

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

Konkreetsed turvapoliitikad on paratamatult keskkonnaspetsiifilised. Kommertspanga<br />

või suure organisatsiooni nõuded turvalisusele ning nende nõuete täitmiseks<br />

vajalikud vahendid erinevad väikefirma vastavatest probleemidest.<br />

Turvakriitiliste süsteemide omanikud ja kasutajad peavad olema kindlad, et<br />

antud turvamehhanismid tagavad defineeritud turvapoliitika. Lisaks otsestele ohtudele<br />

- andmekaod ja riknemised, võidakse teha ka vihjeid süsteemi ebausaldatavuse<br />

kohta. Süsteemi omanik peab saama esitada vajalikud tõestused selliste<br />

väidete ebatõesuse kohta.<br />

Kuna meil ei ole ka täielikku nimekirja kõikvõimalik rünnete kohta, siis peavad<br />

olema ka meetodid, mis võimaldavad teostada süsteemi väärkasutust tuvastada<br />

võimaldavat auditit.<br />

Sõnastame uuesti võimalikud ohud turvalisusele hajussüsteemis.<br />

¯ Ohud, mis tulenevad avatud (kaitsmata) sidekanalitest.<br />

¯ Ründajad ei ole lihtsalt tuvastatavad. Peame eeldama, et me ei saa kedagi<br />

usaldada.<br />

¯ Turvameetmete realiseerimisel kasutatav tehnoloogia peab olema vastav laialt<br />

aktsepteeritud standarditele.<br />

Nüüd saame välja tuua kolm ülesannete klassi, mida tuleb arvestada teenuste<br />

realiseerimisel:<br />

¯ Tuleb kasutada turvalisi side meetodeid.<br />

¯ Kliendid ja serveid peavad kasutama “ära usalda kedagi” poliitikat; server<br />

ja klient peavad tõestama oma identiteeti.<br />

¯ Tuleb tagada päringute “värskus”.<br />

Oluline tehnoloogia seatud ülesannete lahendamisel on krüptograafia.<br />

13.4 Krüptograafia<br />

Krüptimisel moonutatakse (muudetakse) informatsiooni selliselt, et kolmandad<br />

pooled ei saa infot algsel kujul lugeda. Kasutatakse kahte põhilist skeemi: salajase<br />

võtme skeem ja avaliku võtme skeem.<br />

Edaspidi räägime suvalistest andmetest kui tekstist. Andmed, mida me soovime<br />

krüptograafia meetoditega kaitsta on avatekst. Krüptograafia meetodiga kaitstud<br />

(moonutatud) avatekst on krüptogramm. Krüptimine tähendab antud kontekstis<br />

mingi eeskirja abil avateksti teisendamist krüptogrammiks. Krüptogrammi saaja<br />

peab krüptogrammi avatekstiks tagasi teisendamiseks omama informatsiooni<br />

139<br />

krüptogrammi loomisel kasutatud eeskirjast ja lisainformatsiooni (võtit), kui avatekstiks<br />

teisendamise eeskiri seda nõuab. Olgu meil avateksti teade Å ja võti Ã.<br />

Teatele Å vastav võtmega à loodud krüptogramm olgu Å Ã . Kuna sama võtmega<br />

luuakse palju krüptogramme, siis on tarvilik, et võti oleks piisavalt turvatud.<br />

Samuti peab võti olema valitud piisavalt turvaline ja teda peab piisavalt tihti vahetama.<br />

Võtmete levitamisega tegeleb hajussüsteemis spetsiaalne teenus – võtmete<br />

levitamise teenus. Krüptogrammi loomisel kasutatav funktsioon võib olla avalik!<br />

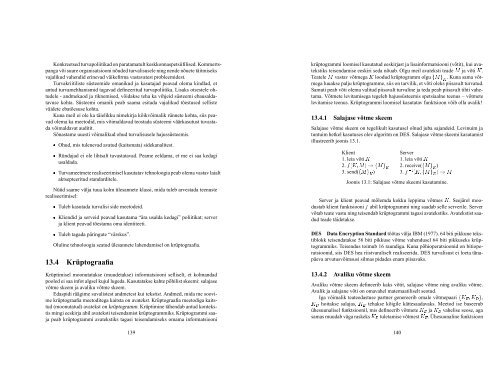

13.4.1 Salajase võtme skeem<br />

Salajase võtme skeem on tegelikult kasutusel olnud juba sajandeid. Levinuim ja<br />

tuntuim hetkel kasutuses olev algoritm on DES. Salajase võtme skeemi kasutamist<br />

illustreerib joonis 13.1.<br />

Klient Server<br />

1. leia võti à 1. leia võti Ã<br />

2. Ã Å Å Ã 2. receive(Å Ã )<br />

3. send(Å Ã ) 3. Ã Å Ã Å<br />

Joonis 13.1: Salajase võtme skeemi kasutamine.<br />

Server ja klient peavad mõlemda kokku leppima võtmes Ã. Seejärel moodustab<br />

klient funktsiooni abil krüptogrammi ning saadab selle serverile. Server<br />

võtab teate vastu ning teisendab krüptogrammi tagasi avatekstiks. Avatekstist saadud<br />

teade täidetakse.<br />

DES Data Encryption Standard töötas välja IBM (1977). 64 biti pikkune tekstiblokk<br />

teisendatakse 56 biti pikkuse võtme vahendusel 64 biti pikkuseks krüptogrammiks.<br />

Teisendus toimub 16 raundiga. Kuna põhioperatsioonid on bitioperatsioonid,<br />

siis DES hea riistvaraliselt realiseerida. DES turvalisust ei loeta tänapäeva<br />

arvutusvõimsusi silmas pidades enam piisavaks.<br />

13.4.2 Avaliku võtme skeem<br />

Avaliku võtme skeem defineerib kaks võtit, salajase võtme ning avaliku võtme.<br />

Avalik ja salajane võti on omavahel matemaatiliselt seotud.<br />

Iga võimalik teateedastuse partner genereerib omale võtmepaari à à ,<br />

à hoitakse salajas, à tehakse kõigile kättesaadavaks. Meetod ise baseerub<br />

ühesuunalisel funktsioonil, mis defineerib võtmete à ja à vahelise seose, aga<br />

samas muudab väga raskeks à tuletamise võtmest à . Ühesuunaline funktsioon<br />

140