konspekt - Tartu Ülikool

konspekt - Tartu Ülikool

konspekt - Tartu Ülikool

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

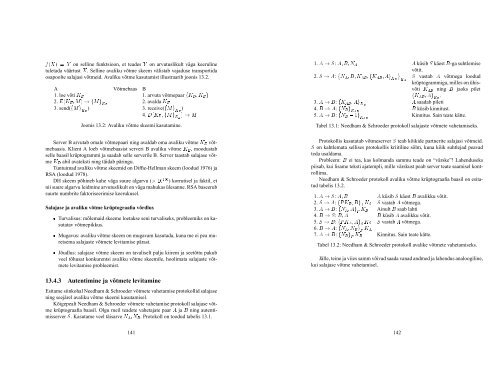

on selline funktsioon, et teades on arvutuslikult väga keeruline<br />

tuletada väärtust . Selline avaliku võtme skeem välistab vajaduse transportida<br />

osapoolte salajasi võtmeid. Avaliku võtme kasutamist illustraarib joonis 13.2.<br />

A Võtmebaas B<br />

1. loe võti à 1. arvuta võtmepaar Ãà 2. ÃÅ Åà 3. send(Å ) Ã<br />

2. avalda à 3. receive(Å ) Ã<br />

4. Ã Å Å<br />

Ã<br />

Joonis 13.2: Avaliku võtme skeemi kasutamine.<br />

Server B arvutab omale võtmepaari ning avaldab oma avaliku võtme à võtmebaasis.<br />

Klient A loeb võtmebaasist serveri B avaliku võtme à , moodustab<br />

selle baasil krüptogrammi ja saadab selle serverile B. Server taastab salajase võtme<br />

à abil avateksti ning täidab päringu.<br />

Tuntuimad avaliku võtme skeemid on Diffie-Hellman skeem (loodud 1976) ja<br />

RSA (loodud 1978).<br />

DH skeem põhineb kahe väga suure algarvu ( ) korrutisel ja faktil, et<br />

nii suure algarvu leidmine arvutuslikult on väga mahukas ülesanne. RSA baseerub<br />

suurte numbrite faktoriseerimise keerukusel.<br />

Salajase ja avaliku võtme krüptograafia võrdlus<br />

¯ Turvalisus: mõlemaid skeeme loetakse seni turvaliseks, probleemiks on kasutatav<br />

võtmepikkus.<br />

¯ Mugavus: avaliku võtme skeem on mugavam kasutada, kuna me ei pea muretsema<br />

salajaste võtmete levitamise pärast.<br />

¯ Jõudlus: salajase võtme skeem on tavaliselt palju kiirem ja seetõttu pakub<br />

veel tõhusat konkurentsi avaliku võtme skeemile, hoolimata salajaste võtmete<br />

levitamise probleemist.<br />

13.4.3 Autentimine ja võtmete levitamine<br />

Esitame siinkohal Needham & Schroeder võtmete vahetamise protokollid salajase<br />

ning seejärel avaliku võtme skeemi kasutamisel.<br />

Kõigepealt Needham & Schroeder võtmete vahetamise protokoll salajase võtme<br />

krüptograafia baasil. Olgu meil teadete vahetajate paar ja ning autentimisserver<br />

Ë. Kasutame veel täisarve Æ Æ . Protokoll on toodud tabelis 13.1.<br />

141<br />

1. Ë: Æ küsib Ë käest -ga suhtlemise<br />

2. Ë :<br />

võtit.<br />

¨ ©<br />

ÆÃ ÃÃ Ã<br />

Ë vastab võtmega loodud<br />

krüptogrammiga, milles on ühisvõti<br />

à ning jaoks pilet<br />

3. : ÃÃ 4. : ÆÃ 5. : Æ Ã Ã . Ã<br />

saadab pileti<br />

küsib kinnitust.<br />

Kinnitus. Sain teate kätte.<br />

Tabel 13.1: Needham & Schroeder protokoll salajaste võtmete vahetamiseks.<br />

Protokollis kasutatab võtmeserver Ë teab kõikide partnerite salajasi võtmeid.<br />

Ë on kahtlemata sellises protokollis kriitiline sõlm, kuna kõik suhtlejad peavad<br />

teda usaldama.<br />

Probleem: ei tea, kas kolmanda sammu teade on “värske”! Lahenduseks<br />

piisab, kui lisame teksti ajatempli, mille värskust peab server teate saamisel kontrollima.<br />

Needham & Schroeder protokoll avaliku võtme krüptograafia baasil on esitatud<br />

tabelis 13.2.<br />

1. Ë: küsib Ë käest avalikku võtit.<br />

2. Ë : ÈÃËÃË Ë vastab võtmega.<br />

3. : ÆÈÃ Ainult saab lahti<br />

4. Ë: küsib avalikku võtit.<br />

5. Ë : ÈÃËÃË Ë vastab võtmega.<br />

6. : ÆÆÈÃ 7. : ÆÈ Ã Kinnitus. Sain teate kätte.<br />

Tabel 13.2: Needham & Schroeder protokoll avalike võtmete vahetamiseks.<br />

Jälle, teine ja viies samm võivad saada vanad andmed ja lahendus analoogiline,<br />

kui salajase võtme vahetamisel.<br />

142