Kryptologie für Jedermann - Deutschland sicher im Netz

Kryptologie für Jedermann - Deutschland sicher im Netz

Kryptologie für Jedermann - Deutschland sicher im Netz

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

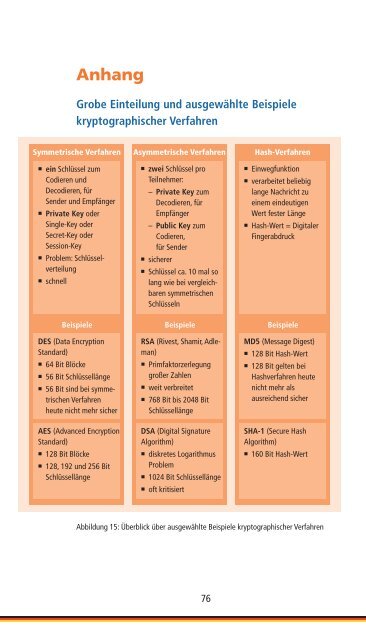

Symmetrische Verfahren Asymmetrische Verfahren<br />

� ein Schlüssel zum<br />

Codieren und<br />

Decodieren, <strong>für</strong><br />

Sender und Empfänger<br />

� Private Key oder<br />

Single-Key oder<br />

Secret-Key oder<br />

Session-Key<br />

� Problem: Schlüsselverteilung<br />

� schnell<br />

Beispiele<br />

DES (Data Encryption<br />

Standard)<br />

� 64 Bit Blöcke<br />

� 56 Bit Schlüssellänge<br />

� 56 Bit sind bei symmetrischen<br />

Verfahren<br />

heute nicht mehr <strong>sicher</strong><br />

AES (Advanced Encryption<br />

Standard)<br />

� 128 Bit Blöcke<br />

� 128, 192 und 256 Bit<br />

Schlüssellänge<br />

Anhang<br />

Grobe Einteilung und ausgewählte Beispiele<br />

kryptographischer Verfahren<br />

� zwei Schlüssel pro<br />

Teilnehmer:<br />

– Private Key zum<br />

Decodieren, <strong>für</strong><br />

Empfänger<br />

– Public Key zum<br />

Codieren,<br />

<strong>für</strong> Sender<br />

� <strong>sicher</strong>er<br />

� Schlüssel ca. 10 mal so<br />

lang wie bei vergleichbaren<br />

symmetrischen<br />

Schlüsseln<br />

Beispiele<br />

RSA (Rivest, Shamir, Adleman)<br />

� Pr<strong>im</strong>faktorzerlegung<br />

großer Zahlen<br />

� weit verbreitet<br />

� 768 Bit bis 2048 Bit<br />

Schlüssellänge<br />

DSA (Digital Signature<br />

Algorithm)<br />

� diskretes Logarithmus<br />

Problem<br />

� 1024 Bit Schlüssellänge<br />

� oft kritisiert<br />

76<br />

Hash-Verfahren<br />

� Einwegfunktion<br />

� verarbeitet beliebig<br />

lange Nachricht zu<br />

einem eindeutigen<br />

Wert fester Länge<br />

� Hash-Wert = Digitaler<br />

Fingerabdruck<br />

Beispiele<br />

MD5 (Message Digest)<br />

� 128 Bit Hash-Wert<br />

� 128 Bit gelten bei<br />

Hashver fahren heute<br />

nicht mehr als<br />

ausreichend <strong>sicher</strong><br />

SHA-1 (Secure Hash<br />

Algorithm)<br />

� 160 Bit Hash-Wert<br />

Abbildung 15: Überblick über ausgewählte Beispiele kryptographischer Verfahren